目次

注目が集まるASM(アタックサーフェスマネジメント)

2023年5月29日に経産省より、「ASM(Attack Surface Management)導入ガイダンス~外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~」*1が公開されました。

DXの推進やクラウド・IoTの利用増加に伴い、サイバー攻撃の起点が拡がったことから、ASM(Attack Surface Management:アタックサーフェス マネジメント)に注目が集まっています。

経産省のガイダンスでは、ASMに関する概要や利用目的、利用するにあたり必要な能力などがまとめられており、ASMを検討するうえで参考になりますので、ご一読をお勧めします。

筆者がこのガイダンスを読み進める中で一つ印象的に感じたのが、ASMと脆弱性診断について解説する項目があった点です。

お客様と話をする中で、ASMと脆弱性診断との違いについて質問をいただくこともありましたので、この2つは共通点もあることから、違いが余計に分かりづらいのだと改めて感じました。

ガイダンス内でもこの2つの概念の違いや共通点についても解説されていますが、本ブログではそのあたりを詳細に取り上げたいと思います。

なお、本稿で用いるASMは、EASM(External Attack Surface Management)と同義とします。

ASMと脆弱性診断の相違点

ASMとは

インターネットに露出されているサーバやVPN装置、IoTなど、攻撃の契機となりうる場所を、アタックサーフェス(Attack Surface)と言います。

ASM(Attack Surface Management)とは、このアタックサーフェスを管理することを指し、経産省のガイドラインでは以下のように定義されています。

”組織の外部(インターネット)からアクセス可能な IT 資産を発⾒し、 それらに存在する脆弱性などのリスクを継続的に検出・評価する⼀連のプロセス”

出典:「ASM (Attack Surface Management)導⼊ガイダンス外部から把握出来る情報を⽤いて⾃組織の IT 資産を発⾒し管理する」 (経産省)(https://www.meti.go.jp/press/2023/05/20230529001/20230529001-a.pdf)

アタックサーフェスという言葉自体は古くからあり、2008年にはアタックサーフェスの指標について論文で研究*2され、2013年にはOWASPの記事*3で解説されています。

そして、2022年にはGartnerが発表した「HypeCycle for Security Operations, 2022」にてEASM(External Attack Surface Management)が登場したことから、インターネットに露出する攻撃面を管理するツールとして、一気に注目が集まったものと思われます。

ASM、特にアタックサーフェスについては弊社のブログ記事でも別途解説していますので、詳しくはこちらをご参考ください。

本稿では、スキャン例を交えながら、解説していきます。

アタックサーフェスを発見するに際し、インターネット上に露出しているIT資産を探索できるツールは古くからあり、個人で利用できるものでは「Shodan」や「Censys」などが有名です。

これらのツールでは、ドメイン名やIPアドレス、製品名などをキーにクエリを組んで検索することで、インターネット上で露出している機器の一覧と、各機器のOSやオープンポート、製品バージョンなどの結果を得ることができます。

セキュリティ研究者も好んでShodanを使用しており、脆弱性を持つ機器を調査した結果をSNSで共有している場面をよく見かけます。

ASMの用途でShodanを利用する場合は、ドメイン名をキーにして調査します。

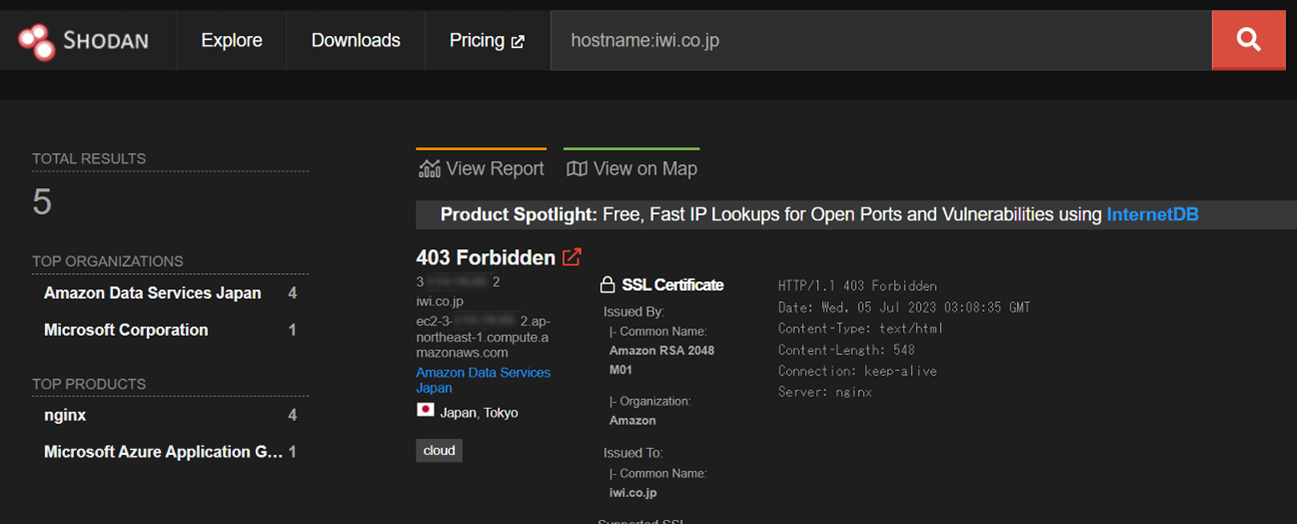

例えば、”iwi.co.jp”をキーにして検索してみると、以下の画像のような結果が得られます。

画像:Shodanによる検索例

iwi.co.jpに紐づく5つのグローバルIPアドレスがヒットし、各資産が使用しているソフトウェアなども確認することができます。(利用しているプラットフォームやWebシステムなども判別可能です)。

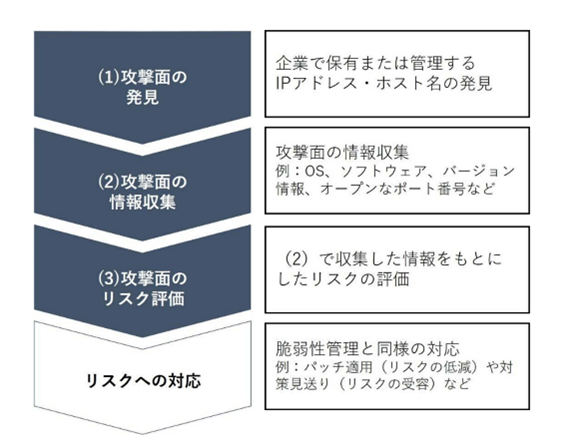

このようなグローバルIPアドレスの発見が、経産省のガイダンスにおける「ASMのプロセス」の1番目のフェーズにあたり、使用サービスの特定が2番目のフェーズにあたります。

本稿では割愛しますが、Shodanでは各資産のオープンポート番号や使用ソフトウェアの情報の詳細も確認することができます。

画像:「ASM (Attack Surface Management)導⼊ガイダンス」(経済産業省)(https://www.meti.go.jp/press/2023/05/20230529001/20230529001-a.pdf)を加工して作成

3番目以降のフェーズとして、Shodanなどでドメインをベースに発見・棚卸された資産に対してリスク管理(保有する脆弱性の確認や緊急対応度合の評価、優先度付けなど)を行い、攻撃面を除去する、回避策を設けるなどして対処します。

このサイクルを回すことで把握できていなかった攻撃面を減らし、思いもよらない資産からサイバー攻撃が発生するリスクを根本から抑制します。これがASMになります。

ただし、このサイクルをShodanなどにより手動で行う、あるいはAPI等で自動化・内製化することはなかなかに大変です。

そのため、ガイダンスにもあるようにASMツールを使用する、あるいはASMツールのMSSPを利用することも推奨されています。

脆弱性診断

脆弱性診断は一般的に、機器を名指しでスキャンすることでOSのバージョンアップやオープンポート、使用しているソフトウェアなどを洗い出し、脆弱性の有無を確認・リスク評価することを目的とします。

診断対象も様々で、私たちが普段利用している業務用端末をはじめ、サーバ系やWebアプリケーションなどが挙げられます。

そのため、診断の目的や診断対象に応じたツールや手法が各セキュリティベンダーから提供されています。

スキャンツールの大半はIPアドレスやホスト名などからスキャン対象を定め、診断します。

そのため、脆弱性診断では診断対象が事前に棚卸されている必要があります。

そして、資産に対してスキャンを実施し、診断結果からリスク評価、対処の優先度付けを行い、最終的にはパッチ適応や緩和策等の実施を行います。

[Tips]

最近では脆弱性のリスク判定に脅威インテリジェンスの活用も有効とされています。

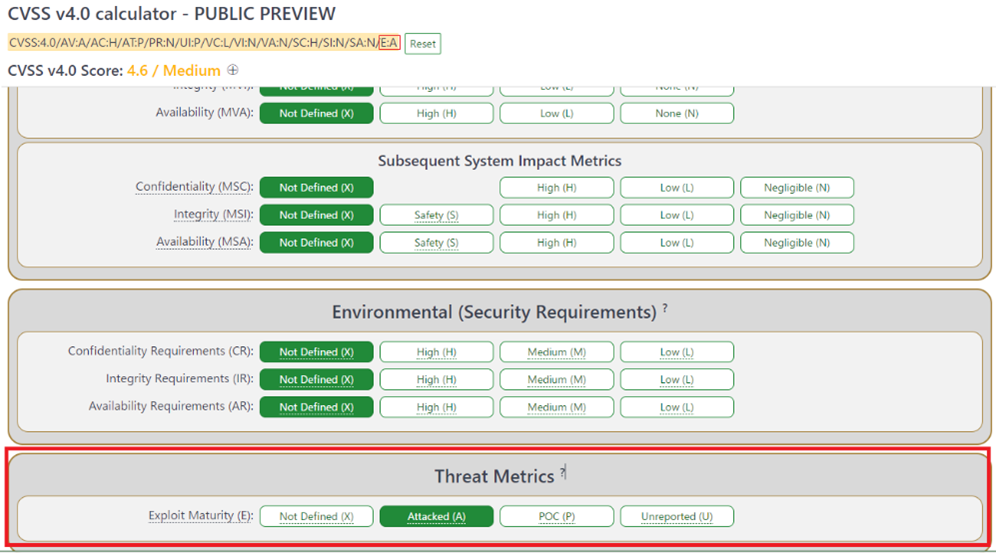

通常、脆弱性を評価する際にはCVSS(Common Vulnerability Scoring System)のスコア値を参照しながら、対応への優先度付けを行うことができます。現在のCVSSは v3であり、脆弱性を悪用することでシステムやデータに与える影響や攻撃の複雑性などを加味したスコア計算となっています。

しかし、攻撃者コミュニティの発達により脆弱性の悪用方法をマルウェアへ実装するまでのプロセスが速まったたため、CVSS v3のみだと攻撃リスクを十分に判断できなくなりつつあります。

そこで、脅威インテリジェンスとして脆弱性の悪用段階(PoC※1が出回っているだけなのか、脆弱性を悪用するマルウェアが出回っているか、被害が出ているのか、など)を加味することで、現実的な攻撃のスピード感も考慮した脆弱性対応の優先度付けができます。

実際に、脆弱性のスコアリングを行うCVSSのバージョン4.0 (本記事執筆の2023年8月の段階ではパブリックプレビュー中)では、CVSSで課題視されていた評価指標の改善のほか、スコア計算する際に脅威度合の指標が取り入れられています*4(下図参照)

画像:CVSS v4.0 calculator(Public Preview)のスクリーンショット

※1:PoC:脆弱性界隈におけるProof of Concept。新たに発見された脆弱性の検証あるいは悪用方法のノウハウやエクスプロイトコードなどのことを指す。

このような資産の棚卸から対処までのサイクルを回すことで、管理下にある機器に対する攻撃発生リスクを抑えることを実現します。

ASMと脆弱性診断の違い

ASMと脆弱性診断は共通して、攻撃されるリスクのある資産を特定し、脅威度合を評価・対処優先度付けをし、対処することで攻撃が発生しない環境を保つことを目指します。

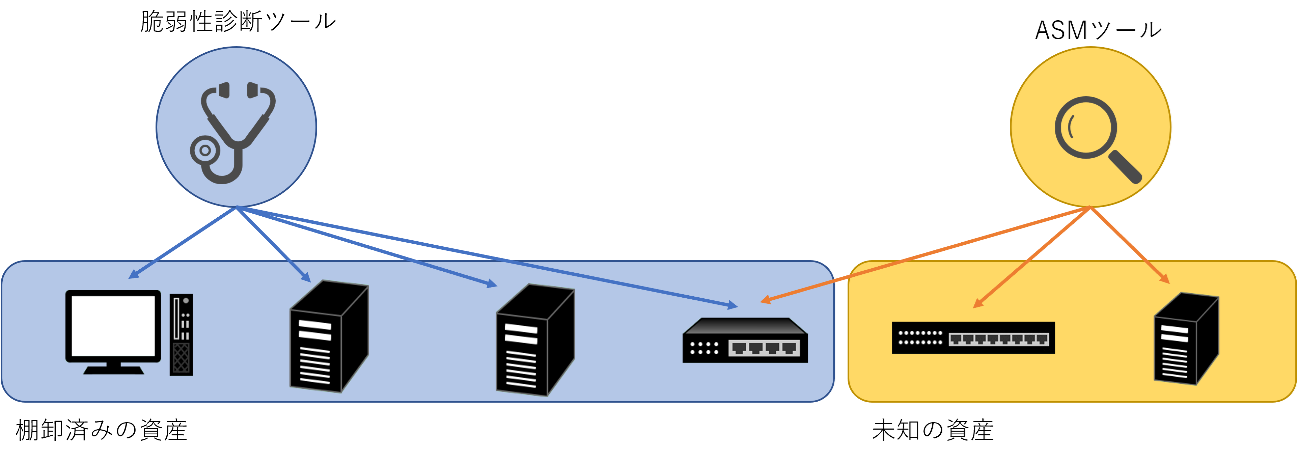

一方で、スキャン対象となる「資産」に以下のような違いがあります。

ASM:インターネット上の「未知」の資産を発見し、脆弱点を調査・評価(結果として既知の資産も見つけることができます)

脆弱性診断 :棚卸済みの「既知」の資産を詳細にスキャンし、脆弱性を評価

画像:ASMと脆弱性診断のスキャン対象の違い

脆弱性診断ではIPアドレスやホスト名が既知の機器に対して、資格情報を用いたり攻撃に模したパケットを送信したりすることで詳細な情報を取得できることから、ハードウェア/ソフトウェアに内在する脆弱性を細かに評価することができます。

一方で、ASMでは未知の資産を発見するために、ドメイン名をベースとしてDNS等から紐づけられるグローバルIPアドレスを調査します。

ASMを用いたスキャンの際には、通常のアクセス時と同様のパケットを用いるのみとなるため、得られる情報が表面的であったり、不足したりすることがあります。そのため、場合によっては人力による追加の調査および脆弱性の把握が必要となります。

ここまでは経産省のガイドラインにも記載されていますが、もう少し違いを挙げてみます。

- スキャンツールが異なる:

言わずもがな、スキャンの方法や対象が異なるため、ツール自体も別モノになります。 - スキャンエンジンの設置場所:

ASMの場合、インターネット上の資産をスキャンするため、スキャンエンジンもクラウドで提供されることが大半です。そのため、ツールの設置に係るコストはかかりません。一方、脆弱性診断においてローカルネットワーク上の資産を診断する場合、スキャンエンジンも同一のローカルネットワーク上に設置するケースが多いです。 - 発見した資産に対するフィルタリングの必要性:

ASMでは未知の資産を探索する特性のため、検索クエリによっては関係のない資産を発見する場合もあり、調査結果に対するフィルタリングが必要となります。一方、脆弱性診断は決まった資産のみをスキャンするため、資産に対するフィルタリングは基本的に必要ありません。 - ASMは脆弱性診断の補完も可能:

機器をDMZに設置している場合、パフォーマンスへの影響の関係から脆弱性診断ツールが用いる特殊なパケットではスキャンができないケースもあります。この時、スキャン対象がインターネットに露出する機器であるなら、脆弱性診断ほどではありませんがASMで代替的にリスク調査・管理することが可能です。

このように、攻撃されるリスクを抑える点においては目的が一致していますが、管理する対象や場所が異なることから、調査手法や特性・ツール・導入方法などに違いが生じます。

ASMツールのご紹介

ASMも脆弱性診断と同様に、最終的にはリスク評価を行ったうえで、対処を実施します。

そのため、資産をスキャンした後は、

- 既知・未知な資産をリスト化する

- 得られた結果を読み解く

- 脆弱性や脆弱点の有無の確認

- 脅威の種別とリスク度を評価する

- 優先度付けを行い、対処する

といったことが必要になります。

これらを全て手動で行うには限界があるため、経産省のガイドラインでもASMツールを利用することや、ケースによってはASM運用代行サービスを使用することが勧められています。

特に、上記の3.~5.は非常に多くの時間と高度なスキルを要しますので、これらのプロセスを支援できるようなツールを使用することが望ましいです。

弊社が取り扱うRecorded Future ASI (Attack Surface Intelligence) では、10年以上にわたり蓄積したデータと、ホスト名/ドメイン/IPアドレス/SSL証明書などについての詳細なコンテキスト、SecurityTrailsの買収により強化されたアタックサーフェスの監視機能などの組み合わせることで、網羅的な資産の発見からリスク評価までを容易に実現しています。

Recorded Futureについてこちら

ASMツールの選定でお悩み中でしたら、是非お声がけください。

最後に

コロナ禍以降、リモートワークの常態化により、サイバー犯罪者がVPN装置から侵入するケースが増加しています*5。

さらに、withコロナとなった現在では、DXの促進やビジネスの活性化によりクラウド利用も増加していることから、ますます攻撃面が拡がっていると言えます。

そのような中で、攻撃の起点となり得る機器や環境の全貌をつかむのは骨が折れる作業です。

そのため、ASMツールは、今後も激化するサイバー攻撃を抑止するうえでは非常に重要なツールとなります。

本稿が、ASMと脆弱性診断ツールとの違いや特性を掴むきっかけになりますと幸いです。

出典(参考文献一覧)

※2 SCS TECHNICAL REPORT COLLECTION | An Attack Surface Metric(参照日:2023-08-15)

※3 INTERNET ARCHIVE | Attack Surface Analysis Cheat Sheet(参照日:2023-08-15)

※4 FIRST | Common Vulnerability Scoring System Version 4.0 Calculator(参照:2023-08-15)

※5 警察庁 | 令和4年におけるサイバー空間をめぐる脅威の情勢等について (参照日:2023-08-15)