「Recorded Future」ライターチームです。

近年、個人情報を窃取するインフォスティーラーの脅威が拡大しています。

この記事では、感染した端末から幅広いデータを盗み出すインフォスティーラーについて、その特徴や被害の未然防止策、万が一被害に遭った場合の対応策を解説します。

目次

認証情報が漏えいしていないかを監視する「Recorded Future」の関連資料

-

メールアドレス漏えい件数クイック調査レポート

貴社ドメインのメールアドレスについて、漏えい件数を簡易調査します。

-

認証情報の漏えい対策を強化する方法

IDやパスワードなどの認証情報漏えいをいち早く把握しリスク対策を講じるなど、プロアクティブなセキュリティ対策を可能にする方法を紹介した資料

-

導入事例

Recorded Futureを活用し、自社のセキュリティ対策の課題をどのように解決したかを紹介した資料

インフォスティーラーとは

インフォスティーラー(Infostealer)は、感染した端末からパスワードやクレジットカード番号、銀行口座情報、キーボード入力履歴、クリップボード内のデータ、スクリーンショット、さらにはシステム内部ファイルなど、あらゆる機密情報を密かに窃取するマルウェアです。主にバックグラウンドで動作し、ユーザーが気づかないうちに情報を外部サーバへ送信します。

インフォスティーラーと他のマルウェアの違い

インフォスティーラーは「Information Stealer」の名の通り、感染した端末から機密情報を窃取することに特化しています。

トロイの木馬が内部ネットワークへの侵入を、スパイウェアがユーザー操作の監視を、ランサムウェアがファイル暗号化と身代金要求を目的とするのに対し、インフォスティーラーは一切破壊や脅迫を行わず、端末内全域のデータ(ブラウザ保存情報、クリップボード、スクリーンショット、キーログなど)を収集し、外部サーバへ送信します。

インフォスティーラーが検知・対策しにくい理由

まず、ファイルサイズを抑えつつGo言語(Googleが開発した効率的なプログラミング言語)などでコンパイルされたペイロード(攻撃の本体となるコード)は、従来型AV(アンチウイルスソフトウェア)のシグネチャ検知(既知のマルウェアと一致するパターンを検出する手法)を容易に回避します 。

さらに、LotL(Living off the Land:既存の正規ツールを悪用する攻撃手法)攻撃を利用し、Windows標準コマンドや既存DLL(動的リンクライブラリ)を悪用、プロセスホローイング(正規プロセスに悪意あるコードを挿入する技術)など多層的にカモフラージュを組み合わせ、EDR(Endpoint Detection and Response:エンドポイントでの脅威検出と対応)監視ポイントを巧妙にすり抜けます。

加えて、MaaS(Malware-as-a-Service:マルウェアをサービスとして提供するビジネスモデル)モデルで多数の亜種が自動的に生成・流通するため、シグネチャベース(既知のパターンに基づく検出)だけでなく行動ベース検知(挙動に基づく検出)も追いつかないケースが増加しています 。

フィッシングよりも恐ろしい「インフォスティーラー」

世界中で注目を集めるOpenAIの革新的なチャットボット「ChatGPT」。生成AIが未来の可能性を広げる一方で、サイバー攻撃への悪用も懸念されています。例えば、フィッシング詐欺メールの文面がより自然になり、被害が拡大する恐れがあります。

フィッシング詐欺によってIDやパスワードなどの認証情報が盗まれると、攻撃者が組織への侵入口として利用する可能性があり、その影響は計り知れません。

認証情報を窃取する手法は他にも存在しますが、特に脅威となるのが「インフォスティーラー」と呼ばれるマルウェアです。その一種である「DUCKTAIL」は、ターゲットにフィッシング攻撃を仕掛けるために、WhatsAppなどの新たな経路を利用しています 。

さらに、検出を回避するために、ファイル形式やコンパイル方法の変更、証明書の連名化などの手法が用いられています。インフォスティーラーは、セキュリティ対策を回避するために進化を続けています。

インフォスティーラーの被害に遭うと・・・

認証情報を窃取されるとその後、どのような被害に遭うのでしょうか。

一般消費者の場合:アカウントの乗っ取りと金銭的被害

一般消費者がWebサービスへのログインに使用する認証情報を盗まれると、攻撃者がアカウントに自由にアクセスできるようになります。初期段階でパスワードが変更され、正規ユーザーはログインできなくなり、個人情報やクレジットカード情報などがすべて盗まれてしまいます。

また、パスワードを使い回している場合、リスト型攻撃によって他のWebサービスのアカウントも次々と乗っ取られる可能性があります。

自組織、会社従業員の場合:内部侵入とサイバーインシデントの発展

企業の従業員の認証情報が盗まれると、攻撃者が企業で利用しているSaaSシステムに侵入し、機密情報の漏洩が始まります。

さらに、企業ネットワークへの認証情報が窃取された場合、他の端末やサーバーへの横展開が行われ、より重要なデータが搾取される可能性があります。ランサムウェアへの感染も考えられ、最悪の場合、システム全体がダウンする恐れがあります。

2要素認証(2FA)でも安心できない

「認証情報を盗まれても2要素認証を設定しているから大丈夫」と考える方もいるかもしれません。しかし、2要素認証は万能ではありません。

攻撃者は、セッションCookieを盗むことで2要素認証を回避する手法を用いることがあります。これは「パス・ザ・クッキー(Pass-the-Cookie)」攻撃と呼ばれ、インフォスティーラーがセッションCookieを窃取し、攻撃者がそれを利用して認証済みのセッションを乗っ取るものです 。

このような手法により、2要素認証を設定していても、セッションCookieが盗まれると、攻撃者が認証済みのセッションを再現し、アカウントにアクセスできてしまいます。

- 盗まれた情報を特定し攻撃の兆候を監視するRecorded Futureの資料はこちら

インフォスティーラーの対策をご検討中の方

インフォスティーラーの被害事例

近年、インフォスティーラーによる被害は多方面で発生しており、企業の重要な認証情報や機密データの窃取を通じて甚大な影響を及ぼしています。

アイデンティティ管理サービス企業のサポートシステムへの不正アクセス

2023年、アイデンティティ管理サービス大手のサポートシステムが不正アクセスを受けました。

調査の結果、担当エンジニアの端末がインフォスティーラーに感染し、サポート用アカウントの認証情報が盗まれていたことが判明しました。

個人の端末感染から大企業の重要システムへ波及した事例として注目されています。

AI関連サービスのアカウント情報大量流出疑惑

2024年には、AI関連のオンラインサービスのアカウント情報が2000万件以上流出した疑惑が報じられました。

流出した認証情報の多くはインフォスティーラーによって窃取されたログと一致しており、闇市場で販売されていたことが確認されています。

これらの情報は複数の漏洩ソースから集約され、さまざまなサービスへの不正アクセスに利用されたとみられています。

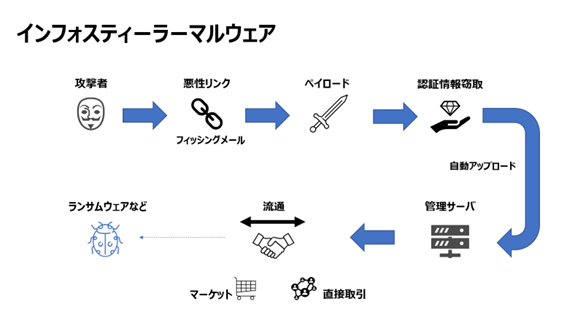

インフォスティーラーという名の、犯罪エコシステムにおけるセンサー

インフォスティーラーは、感染した端末から認証情報やセッションCookieなどを自動的に収集するマルウェアであり、攻撃者にとっては“犯罪エコシステムにおけるセンサー”とも言える存在です。

現在、さまざまな攻撃者グループが多種多様なインフォスティーラーを提供しており、たとえばロシア系の脅威アクター「REDGlade」が提供する“RedLine Stealer”はその代表例です。

他にも、Vidar、FickerStealer、Taurus、AZORultといったインフォスティーラーも広く使用されています。

RedLine Stealerに感染すると、Webブラウザ、FTP接続、VPNなどから認証情報が抽出されるほか、キーストロークの記録、クリップボードのデータ、画面のスクリーンショット、ローカルファイルなども収集対象となります。

取得されたデータは、自動的にブラックマーケットへと出品され、わずか10ドル程度で販売されるケースもあります。

代表的な闇市場としては、Russian Market、Genesis Store、2easy Shopなどが存在します。

一度マーケットに出品された情報は、購入されることで非公開となる仕組みがあるものの、他のマーケットに同時出品されている場合も多く、また購入後に再度流出・公開されるリスクも高いため、完全な情報制御は極めて困難です。

このようにインフォスティーラーマルウェアを開発する者・販売する者(初期アクセスブローカー)、ブラックマーケットを運営する者、認証情報を購入して悪用する者などそれぞれプロフェッショナルが役割を担い複雑なエコシステムとして機能している実態があります。

各プロセスに対し、セキュリティソリューションで漏えいのリスクを軽減することは可能です。

個人が講じるべきインフォスティーラー対策

個人ユーザーも、オンラインサービスの利用が日常化する中でインフォスティーラーの標的となり得ます。特に企業の従業員は業務に関連した重要情報を扱うため、以下の具体策を実施し、リスクを大幅に減らすことが重要です。

強力なパスワードと多要素認証の徹底

- 複雑かつユニークなパスワードを各サービスごとに設定する

- 可能な限り多要素認証を有効化し、不正ログインを防止する

メールやメッセージのリンク・添付ファイルの慎重な取扱い

- 不審なメールや送信元が不明なメールは開かない

- 不審なリンクは開かない、万が一開く場合は、リンクをクリックする前に、マウスオーバーなどで実際のURLを必ず確認し、正当なサイトかどうかを判断する

- 添付ファイルは開く前に必ずウイルスチェックを行う

定期的な端末のマルウェアスキャンとアップデート

- ウイルス対策ソフトを常時稼働させ、定期的に端末のスキャンを実施する

- OSやソフトウェアは最新のセキュリティパッチを適用する

公共Wi-Fi利用時の注意とVPNの活用

- 公共Wi-Fi使用時は重要な業務や認証情報の入力を避ける

- 万が一使用する場合はVPNを利用し通信の暗号化を行う

USBメディアや外部デバイスの慎重な取り扱い

- 通信が暗号化されないため、公共Wi-Fi利用時には盗聴や中間者攻撃等のリスクが高いことを念頭に置く

- 見覚えのないUSBメモリや外部デバイスの接続は避ける

- 業務用に利用するデバイスにはアクセス制限を設けることも検討する

企業が講じるきインフォスティーラーの被害対策

インフォスティーラーの対策においては「検知・防御・認証・監視」の多層化が重要で、ダークウェブ監視を含む脅威インテリジェンスの活用が被害拡大防止の鍵となります。

ゼロトラストのセキュリティモデル導入

社内外のネットワークを問わず「すべてを信頼しない」設計思想に基づいたゼロトラストアーキテクチャを採用し、認証やアクセス制御を徹底します。

クラウドや分散拠点の増加に対応するため、SASE(Secure Access Service Edge)を活用して、ネットワークとセキュリティ機能を統合的に提供し、場所や端末に依存しない一貫したセキュリティポリシーを実現します。

エンドポイントの監視と防御(EDR・アンチウイルス)

エンドポイント検出・対応(EDR)や信頼性の高いアンチウイルスソフトウェアを導入し、端末上の異常な挙動やマルウェアの兆候をリアルタイムで監視・遮断します。これにより、インフォスティーラーの感染リスクを低減できます。

強固な多要素認証(MFA)の実施

すべてのシステムアクセスに対して、多要素認証(MFA)を強制します。特に、SMSやメールベースの認証よりも、認証アプリやハードウェアトークンを使用することで、セキュリティを強化できます。

パスワードマネージャーの活用

強力でユニークなパスワードを各アカウントに設定し、パスワードマネージャーを利用して安全に管理します。これにより、パスワードの使い回しを防ぎ、認証情報の漏えいリスクを減少させます。

フィッシング対策の徹底

社員に対して定期的なフィッシングメール訓練を実施し、疑わしいメールやリンクを開かないよう教育します。また、メールフィルタリングシステムを導入し、悪意のあるメールの受信を防ぎます。

セッションハイジャック対策

インフォスティーラーは、セッションCookieを盗むことで2要素認証を回避する手法を用いることがあります。これを防ぐために、セッション管理の強化や、セッションCookieの保護を行うセキュリティ対策を導入します。

継続的な脅威インテリジェンスの活用

ダークウェブや不正なマーケットプレイスを監視し、組織の認証情報や機密データの流出を継続的に監視します。監視対象は認証情報だけでなく、内部ドキュメントの断片・従業員個人情報・サプライチェーン関連データまで拡大し、侵害リスクを多角的に分析します。

45カ国以上の政府機関に採用されている脅威インテリジェンス

どれだけ厳重なセキュリティ対策を施している大企業でも、ダークウェブ上のブラックマーケットには漏えい情報が確認できます。そこで脅威インテリジェンス「Recorded Future」を活用し、漏えいしてしまった情報を監視するというアプローチをご紹介します。

脅威インテリジェンスを専門に提供するRecorded Future社は継続的かつ広範な自動化されたデータ収集および分析と、人による分析を組み合わせることにより、タイムリーかつ正確で実用的なインテリジェンスを提供します。

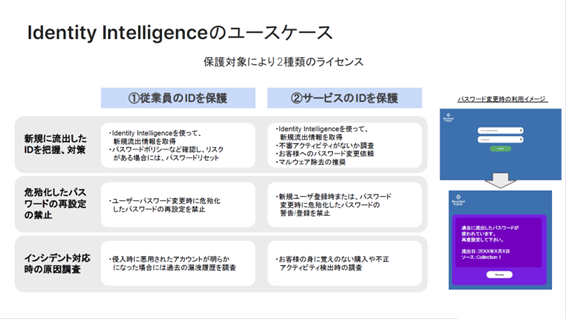

Recorded Future社の”Identity Intelligence”サービスを活用することで漏えいした認証情報がダークウェブ上で取り扱われていないかをリアルタイムに監視し、さらに漏洩の具体的な対応指示に必要な情報を取得することが可能です。主なユースケースとしては以下の通りです。

一般消費者に対して:

提供しているWebサービスにおいてサービス利用者の認証情報が漏えいしていないかを監視できます。これにより情報を漏洩された一般消費者に対してパスワード変更の依頼、パスワード変更時に既に漏えい済みのパスワードを設定しようとした際に警告を上げるなどの対応が可能になります。

自社組織、会社従業員に対して:

こちらも一般消費者向けと同様のアクションに加え、

- いつ、どの従業員の端末が感染したか

- どのようなマルウェア(ファミリー名、ファイル名、ハッシュ)に感染したか

- 他にも感染している端末はないか

といった情報をご提供いたします。これにより、以降の横展開や類似被害を防止することができます。

認証情報が漏えいしていないかを監視する「Recorded Future」の関連資料

-

脅威インテリジェンス

ツールの概要資料脅威インテリジェンスプラットフォーム「Recorded Future」の概要、ユースケース、提供形態などがわかる資料

-

認証情報の漏えい対策を強化する方法

IDやパスワードなどの認証情報漏えいをいち早く把握しリスク対策を講じるなど、プロアクティブなセキュリティ対策を可能にする方法を紹介した資料

-

導入事例

Recorded Futureを活用し、自社のセキュリティ対策の課題をどのように解決したかを紹介した資料

インフォスティーラーについてよくある質問(FAQ)

Q1. インフォスティーラーとは何ですか?

A1. インフォスティーラー(Infostealer)は、ユーザーの端末に感染し、パスワードやクレジットカード情報、キーボード入力、スクリーンショット、クリップボードの内容など、機密情報を密かに窃取して外部に送信するマルウェアです。

Q2. インフォスティーラーは他のマルウェアと何が違いますか?

A2. 他のマルウェアがシステム破壊や身代金要求などを目的とするのに対し、インフォスティーラーは情報窃取に特化しており、破壊行為を行いません。被害者が感染に気づかないことも多く、被害が長期化する傾向があります。

Q3. なぜインフォスティーラーは検知や対策が難しいのですか?

A3. 小型でカスタマイズ可能なコードが使用されているうえに、LotL(Living off the Land)技術やプロセスホローイングを駆使して正規プロセスに偽装します。また、MaaS(Malware-as-a-Service)により多数の亜種が量産され、シグネチャ検知や挙動検知をすり抜ける設計となっています。

Q4. インフォスティーラーによる被害にはどんなものがありますか?

A4. 一般消費者ではアカウントの乗っ取りや金銭的被害が、企業ではSaaSアカウントの侵入、機密情報の流出、さらにはランサムウェア被害の拡大に繋がる可能性があります。

Q5. 2要素認証(2FA)を設定していれば安心ですか?

A5. 完全に安心とは言えません。 インフォスティーラーはセッションCookieを盗む「Pass-the-Cookie」攻撃を用いることで、2FAを回避して認証済みのセッションを乗っ取ることがあります。

Q6. 個人でできるインフォスティーラー対策には何がありますか?

A6.

- 強力でユニークなパスワードの使用

- 多要素認証の有効化

- 怪しいメールやリンクを開かない

- 定期的なウイルススキャンとOSアップデート

- 公共Wi-Fi利用時のVPN活用

- 身に覚えのないUSBデバイスの使用を避ける

Q7. 企業が取るべき具体的な対策は何ですか?

A7.

- ゼロトラストアーキテクチャの導入

- EDRやアンチウイルスによるエンドポイント防御

- 強力なMFA(多要素認証)の実装

- パスワードマネージャーの活用

- フィッシング訓練とメールフィルタリング

- セッションハイジャック対策

- ダークウェブ監視を含む脅威インテリジェンスの活用

Q8. ダークウェブでの情報流出はどうやって検知できますか?

A8. 「Recorded Future」のような脅威インテリジェンスサービスを利用することで、漏洩した認証情報がダークウェブで売買されていないかをリアルタイムで監視することができます。

Q9. インフォスティーラーはどのようにして流通・運用されているのですか?

A9. インフォスティーラーはMaaS(マルウェア・アズ・ア・サービス)として販売され、RedLine、Vidar、AZORultなどの有名マルウェアが闇市場で流通しています。これにより、技術力のない攻撃者でも簡単に利用できるようになっています。

出典(参考文献一覧)

※1 PR TIMES | インフォスティーラー『DUCKTAIL』による被害が拡大、1件あたり数十万米ドルの被害に(参照日:2023-02-15)

※2 The Record|実際に検出された 2FA を傍受できる 1,200 を超えるフィッシング ツールキット(参照日:2023-02-15)

※3 TechnologyMagazine|レポートは、悪意のあるアクターが毎分脅威を起動していることを明らかにします。(参照日:2023-02-15)