目次

サイバーレジリエンスの重要性が昨今叫ばれています。記憶に新しい徳島の病院の事例では、ランサムウェアによりバックアップデータも含むデータを暗号化されてしまいました。本来バックアップは、有事の際にデータを復旧するためのシステム。バックアップデータも暗号化されてしまうのであれば、システムを保有する意味はありません。

今回は、サイバーレジリエンスの実現という観点から、バックアップシステムについて考えたうえで、当該システムはどうあるべきかお話しできればと思います。

バックアップシステム

ランサムウェア攻撃が増加しており、事業停止に追い込まれる組織が増加しています。人命を預かる病院や、病院からの業務委託を受けているサプライチェーン企業において、攻撃によって電子カルテなど主要システムへアクセスができず診察ができなくなる、といったニュースが見られました。

また、攻撃時以外にも、不注意によるファイルの削除や、地震等による災害の影響で停電や瞬電(瞬間的に停電になること)によってITシステムが起動できずデータが飛んでしまう、ということもあります。そのような場合、バックアップによるデータの復元が有効です。

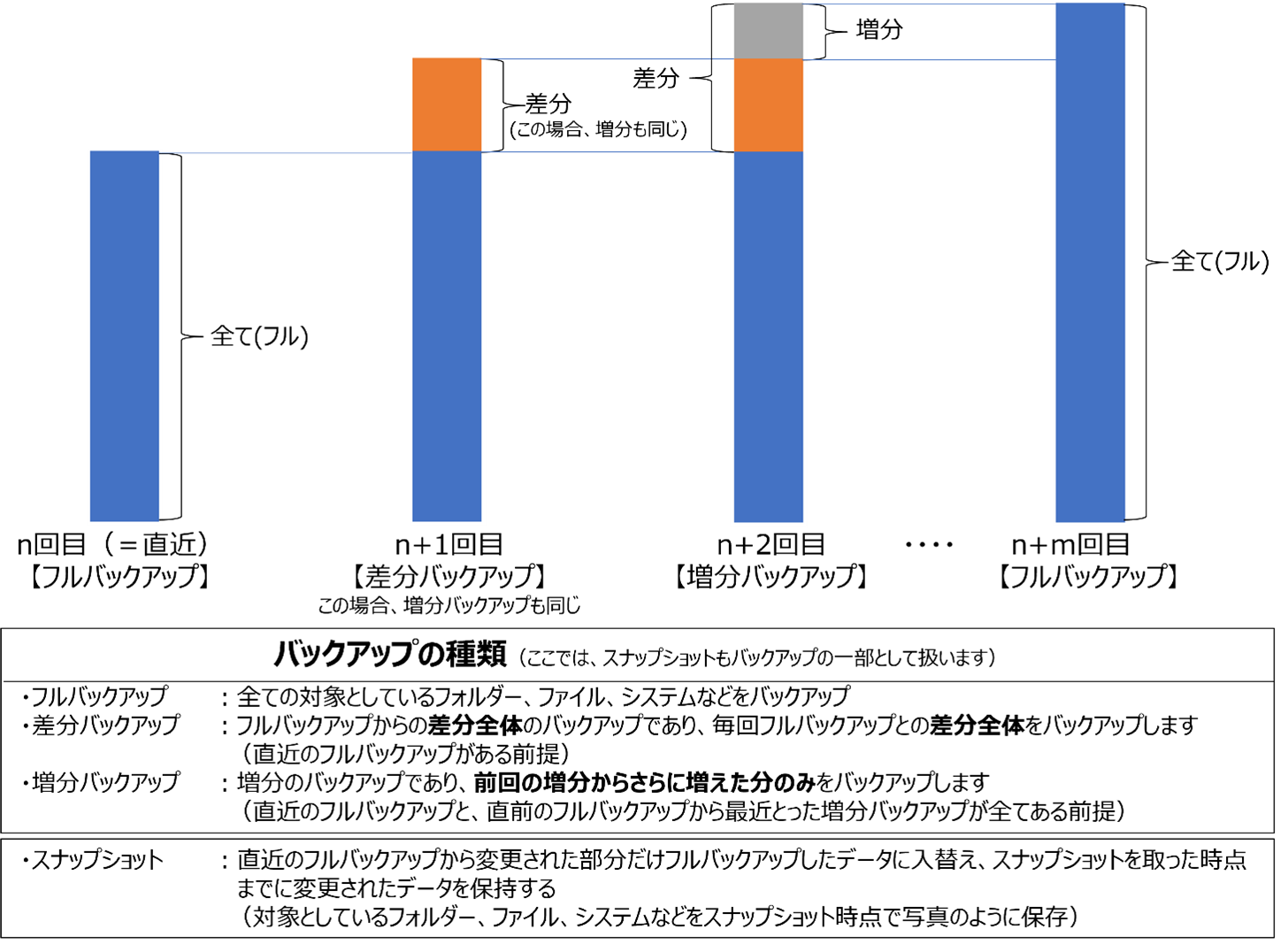

バックアップシステムは、主に3つの種類と、それに類するスナップショットに分けることができます。

ランサムウェアの多発により、バックアップシステムの見直しをされている企業も多く、バックアップ取得の間隔を短くしたり、あるいは利用データの増加に伴いバックアップやスナップショットをオンライン上サーバのディスクに取ることも増えました。

例えば毎深夜に増部バックアップやスナップショットを取ることで、万一のことがあった場合に少なくとも前日までのデータに戻すことが可能となります。

バックアップシステムの問題点

しかし、実際バックアップシステムを利用する組織の多く(特に攻撃の被害に遭った場合)は、バックアップからデータを復元できないケースが見られます。

復元できない理由としては、以下の場合が想定されます。

- 使い方が判らない、復元しようとしてもエラーが出てしまう

- ランサムウェアによりバックアップデータも暗号化された

- かなり前のバックアップしか取得しておらず、データが古くて使えない、あるいは存在していない

- 必要なデータがバックアップすべきデータの対象から漏れていた など

これらの場合から読み取れる課題は、「バックアップからデータを戻す訓練をしていない」、「バックアップシステムに問題がある」ことにあります。さらに、課題を細分化してみます。

1.バックアップからデータを戻す訓練をしていない

(ア) トレーニング等の必要性を理解していなかった

(イ) 時間の余裕が無く、当初は計画されていたが実施できていなかった

2.バックアップシステムに問題がある

(ウ) 設計があるべき姿になっていなかった(現実に即していなかった)

① バックアップを頻繁にとっていない(間隔が長い)

② 差分・増分バックアップあるいはスナップショットばかり取っており、フルバックアップをあまりとっていない

③ オフラインバックアップではなくオンラインバックアップしか取得していない

(エ) バックアップシステムが予定通りに動かなかった

④ オブジェクトロックを設定していないなど、WORMストレージになっていなかった

⑤ 新規に作られたファイルあるいはフォルダがバックアップの対象に含まれていないかった

バックアップシステムを導入した際には、早い時期に、あるいは定期的にBCPを含めバックアップシステムからデータを戻すリストア訓練を行うことで、問題が発生する前に事態の発見あるいは被害の最小化ができます。

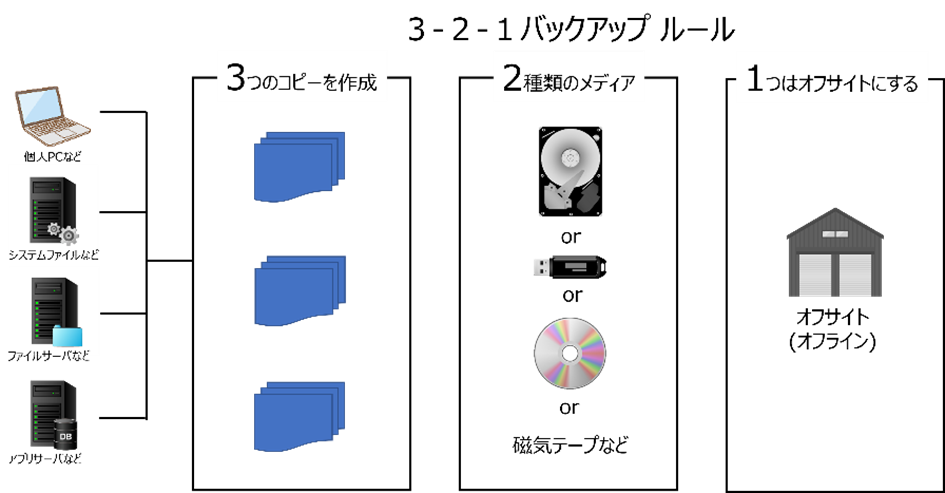

バックアップの3-2-1ルール

バックアップに関して、米国CISA(連邦政府機関や重要インフラのサイバーセキュリティに関する各種施策を推進する国家機関)傘下のUS-CERTが「Data Backup Options」*というガイドを出しています。バックアップシステムとして最低限兼ね備えるべき内容を定めたルールとして、「3-2-1ルール」を提唱しています。災害対策、ランサムウェア対策などのために、いつ・どこにあるデータもバックアップし活用するためのルールです。

3-2-1 ルールとは、バックアップを取るうえで、

- 最低3つのコピー

- 最低2種類以上のメディア

- 最低1つはオフサイト(オフライン)の場所に保管

のバックアップを取得することです。

バックアップは、元データが不正に書換えられたり、削除などがされればデータが戻せても意味がなくなります。

オンライン上でバックアップを取っていても、ランサムウェアがアクセス可能であれば、バックアップデータを暗号化したり、機能を強制停止したりすることで、バックアップシステムが機能しなくなります。3-2-1ルールに則るとするならば、

- バックアップ時間短縮のため圧縮しデータを保管 ・・・・・ テープ、DVDなどのメディア

- 書換えられないデータ(Immutable Data) ・・・・・ WORM(Write Once Read Many)メディア

- 全部あるいは部分的に読めないように保管 ・・・・・ 暗号化したり、物理的に分散化保管

- ファイルやフォルダ対象か、OSを含めるか ・・・・・ 正しいバックアップ対象領域設定

このような構成でバックアップを取ると、ランサムウェアに対しても有効な対策になるでしょう。つまり、バックアップシステムは補助的なものではなく、攻撃対策として重要な位置づけなのです。また、重要なデータに対してはバックアップの頻度を高め、オフラインとしてバックアップをとり、かつオフサイトに持ち込む運用をする必要があります。そうすることで、ランサムウェアがアクセス不可能なバックアップデータを作成できます。

もちろん、攻撃対策としてだけではなく、不注意によりデータを削除してしまうなどケースに備えるため、バックアップシステムは非常に有用です。

バックアップ的な考え方を持つセキュリティ対策

これまで、あるべきバックアップの姿と有効性について、お伝えしました。

ただその一方で、バックアップシステムを効果的に取り込むにはそれなりにメディア費用やオフサイトを利用した運用などを鑑みると、コストが高くなります。

それに対し、コストを押さえつつバックアップ的な機能を実現するNeuShieldという製品があります。NeuShieldは、オリジナルデータを攻撃者がアクセスできない安全な場所に置くことで、データを保護します。そして、「Mirror Shielding」という技術により、オリジナルデータをコピーしたミラーデータを作り出します。

利用者はそのミラーデータに対し、変更や修正を加え通常の業務を行います。たとえ、攻撃者によって暗号化されたとしても、その攻撃を受けるデータはミラーデータであるため、安全に保護されているオリジナルデータは大きな影響を受けず復旧することができます(NeuShieldでは、ミラーデータからオリジナルデータへ変更箇所を反映することで、オリジナルデータを安全に更新し、保護するバックアップ機能があります。)。

保護対象ファイルに透明シート(イメージ)を被せ、ユーザは透明シート上でファイル編集を行う

- つまり、追記や変更の書込みは透明シートに行われるので、仮にランサムウェアにより暗号化されてもオリジナルのファイルには影響がない

- 暗号化被害を受けた際は、透明シートを取り除くだけで、オリジナルファイルとして復元される(つまり、修正は消えてしまいます)

- システムイメージのバックアップを作成する機能により、システムファイルが毀損した場合は復元ポイントに戻すことが可能

- ディスクのファイルエリア、ブートエリアへの直接アクセスをブロックする機能を持つため、ランサムウェア以外の脅威からも保護可能

(詳細は、2023年1月24日公開「医療機関へのサイバー攻撃」を参照ください。)

ご興味があれば、ぜひお問合せ下さい。

出典(参考文献一覧)

※1 CISA|Data Backup Options,(参照日:2023-05-23)