目次

日本を含め世界で猛威を振るうランサムウェア。

近年ではその脅威がしっかり認識され、対策のためにバックアップ等を採用する企業が増えているため、良い傾向が見られます。

しかし、同時に攻撃者側も進化しています。

こうした企業側の対策に対し、ランサムウェアにバックアップを破壊するテクニックが標準的に実装されつつあるのです。

国内の被害組織のインシデントレポートやインタビューなどを見ると、バックアップにまつわる装置やデータなどが破壊されたという報告を目にする機会が増えています。

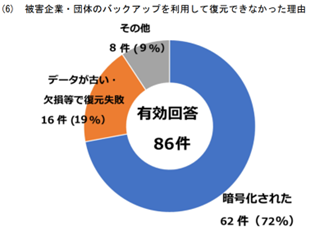

警察庁が2023年3月16日に公開した統計データ「令和4年におけるサイバー空間をめぐる脅威の情勢等について」*1によると、ランサムウェアの被害からバックアップによる復元が成功しなかった理由として、72%が「暗号化された」が挙がっています。

出典:「令和4年におけるサイバー空間をめぐる脅威の情勢等について」(警察庁)*1

近年は防御側のマルウェア防御・検知能力や回復力が高まったこともあり、身代金支払いが見込めなくなることから、バックアップ自体も破壊するためのテクニックや行動が標準的になりつつあります。

バックアップを破壊する攻撃テクニック・事象

バックアップを破壊あるいは無効化するテクニックはいくつかあり、MITRE ATT&CKが参考なります。

MITREが定義する攻撃テクニック

T1490:Inhibit System Recovery(システム回復の妨害)*2

Windows端末のローカル上の回復データを破壊したり、ネットワークストレージメディアやクラウドストレージサービスと同期するフォルダ経由でのバックアップを削除したりするテクニックです。

- ローカルの回復データ破壊

Windowsには回復機能としてボリュームシャドーコピーと呼ばれるものがあります。

この機能はwmadminやwssadminなどのコマンドを実行することで復元ポイントを作成します。

よって、これらのコマンドをデイリーなどで定期実行すれば継続したバックアップをローカルに作成することができます。

一方で、これらのコマンドは復元ポイントを削除する機能も持つため、攻撃者はこれらのコマンドを利用するだけで復元ポイントを破壊することができます。

悪名高いEKANSやConti、Cl0pなどはもちろん、その他多数のランサムウェアもこのようなテクニックを使用しています。

- バックアップストレージ内のデータ削除

バックアップ手法の一つとして、NASやクラウドストレージなどにデータをバックアップするケースもあります。

バックアップの中でも導入がスムーズであることから採用率が高い手法です。

ローカル環境の回復データを破壊するような手法と比べ、ネットワーク上のバックアップ破壊を積極的に狙うランサムウェアは、数は少ないもののちらほら見られます。

例:

・NASを破壊するランサムウェアDeadbolt *3

・S3バケット侵害できるかの実験*4 (Rhino Security Labs)

・OneDrive内のファイルを暗号化する手法発見*5 (ProofPoint)

- 回復の禁止

ランサムウェアはバックアップデータの削除を狙いますが、ワイパー型マルウェアはディスクに直接アクセスすることでファイルシステムやMBR(Master Boot Record)の破壊を試み、回復はおろかシステムの起動すらも妨害します。

MITREのテクニックではT1561:Disk Wipe: Disk Content Wipeに該当するテクニック*6です。

ランサムウェアとは異なるため本稿の主旨からは外れますが、バックアップサーバーが攻撃の対象となった場合はバックアップの参照ができなくなるため、復旧に大きな影響を与えます。

T1489:Service Stop(サービス停止)*7

マルウェアが攻撃の成功率を向上させるためにセキュリティソリューションのサービスを停止させたり、データベースの暗号化や破壊をするためにデータベースにまつわるサービスを停止させたりする攻撃テクニックです。

停止させるサービスにはバックアップに関するソリューションやWindowsの標準機能も含まれ、データやシステム復旧の妨害のために行われるものだと考えられています。

BabukやCl0p、Conti、EKANS、Netwalkerなどのランサムウェアは、先ほど述べたボリュームシャドーコピーを破壊するテクニックと併用し、バックアップに関するサービスの停止を試行します。

バックアップ装置の暗号化

ランサムウェア被害に遭った国内組織のインシデントレポートの中には、バックアップ装置がランサムウェアによって暗号化されたケースも確認されています。

バックアップ装置に対する暗号化の範囲によっては、バックアップの参照や実施が不可となるため、復旧に遅れが生じてしまいます。

また、仮に参照やバックアップを実施する機能が利用できたとしても、ランサムウェアによって汚染された機器を使用したバックアップは被害拡大の懸念から推奨されません。

いずれにせよ、バックアップ装置を被害前の状態に復元する、あるいは代替のバックアップ装置が用意できるまで復元は実施できません。

そのため、バックアップデータはあるがすぐに実施することはできない、というケースを最近では目にする機会が増えています。

バックアップが破壊されると…

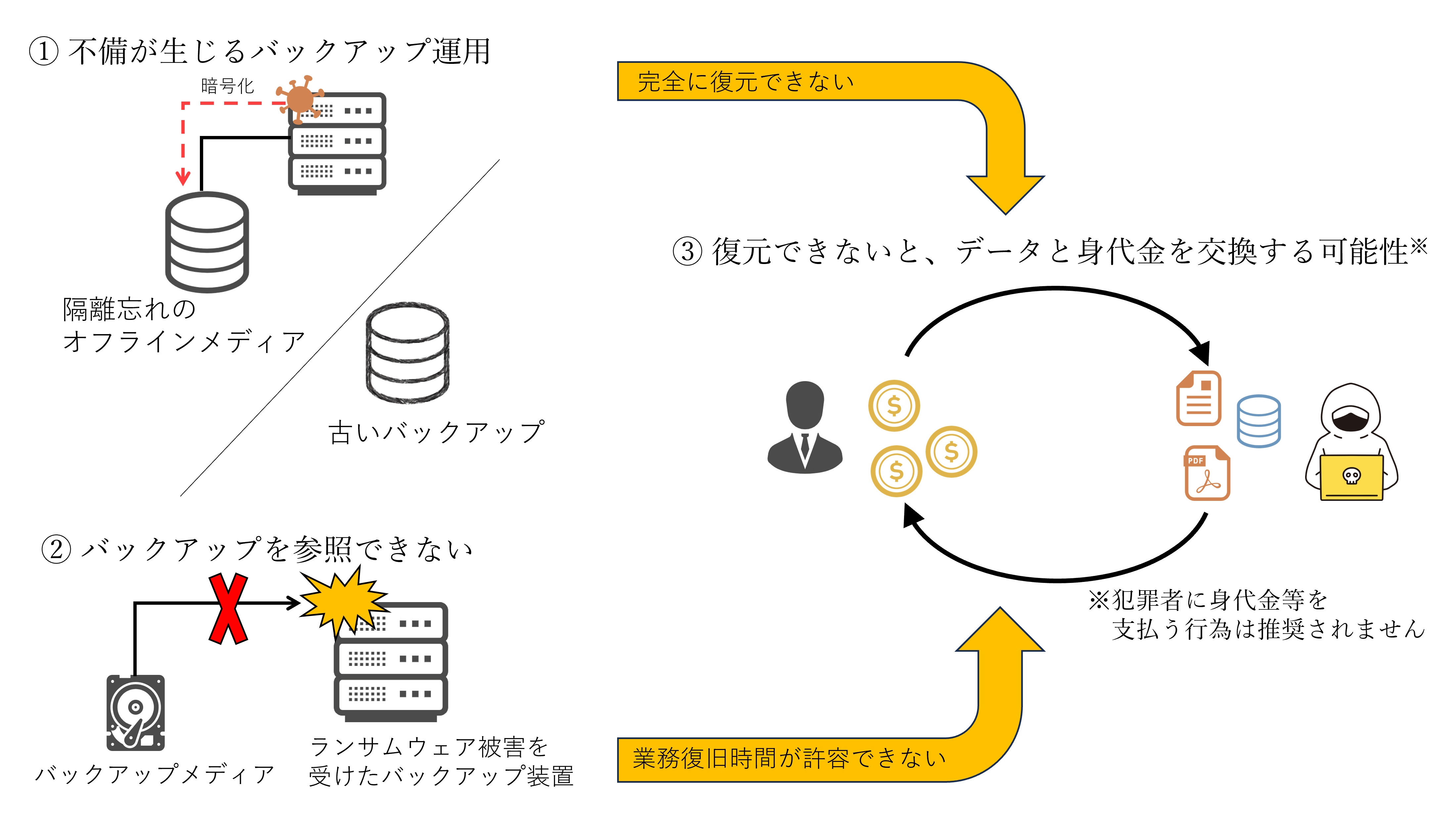

- 完全には復元できない可能性

- サービスや業務の復旧が遅れる

- 身代金支払いをせざるを得なくなる事態に

仮にネットワーク上のバックアップデータが破壊された場合、オフラインバックアップから復旧を試みることになります。

しかし、オフライン(隔離環境)であるべきバックアップメディアがバックアップ機器とつながったままであるためにランサムウェアの侵入を許してしまう、バックアップの自動化プロセスが停止していたことに気付かずデータを保管できていなかった、といった事態に陥ると、被害直前の状態にまでデータを復元できなくなる恐れがあります。

また、バックアップ装置が破壊されることで、サービスや業務の復旧が遅れる可能性が高まります。

業種によっては復旧が1日遅延するだけでも大きな損害が生じることもあるため、組織が受けるコスト面でのダメージはかなり大きくなります。

それでも復旧できれば良いのですが、対応が上手くいかずに復旧の目途が立たない、あるいは何らかの理由でバックアップデータを利用できずに復旧できないとなると、最悪の場合は犯罪グループに身代金を支払う事態にまで発展する可能性もあります。

バックアップはとりあえず取っておけばOKとはいかず、バックアップ保護と運用も含めた対応が整備されていなければ、ランサムウェア被害時に事態がより深刻化することは確実となってきました。

万全なバックアップのために必要なこと

ランサムウェアがバックアップを狙う背景から、迅速かつ確実に復旧するためにランサムウェア攻撃を前提としたバックアップデータの保護と運用が必要となります。

昨今のランサムウェア事情を受けて、BCP(事業継続計画)の一環であるバックアップ運用にランサムウェアへの対策も考慮されつつあり、下記の観点が求められます。

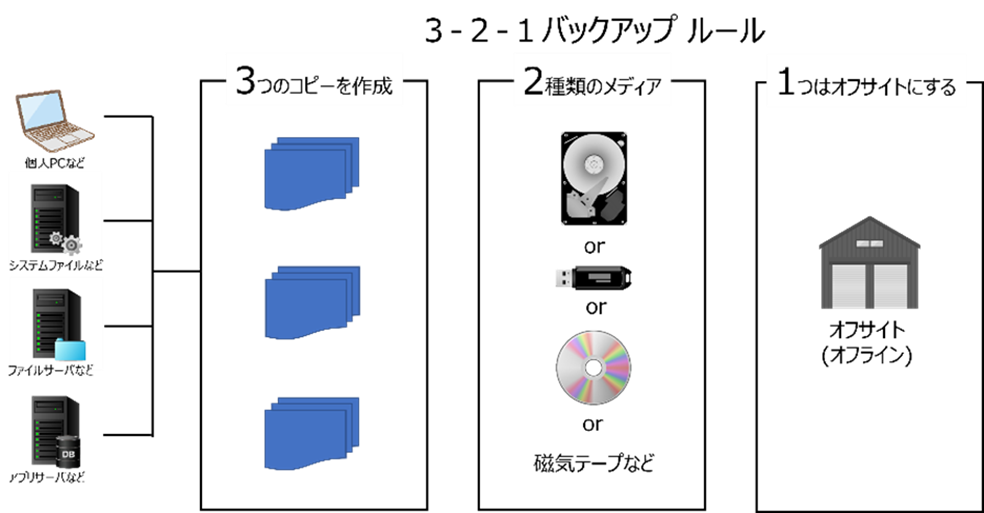

3-2-1ルールの徹底&運用

災害およびランサムウェアによるバックアップデータ損失への対策として「3-2-1ルール」というものがあります。

概要としては、3つのデータコピーを2つの異なるメディアで保全し、そのうち1つはオフライン環境で保管する、といった対策の考え方です。

複数のバックアップを複数メディアに保管することで、ランサムウェア被害を受ける可能性が低下します。さらにオフライン環境であれば通常、外部からは到達できないため確実性が高い方法です。

ただし、このルールを実践する場合、一度の実施に満足することなく、常に最新のバックアップに更新する運用を徹底する必要があります。

例えば、

- オフラインへのバックアップは高コストかつ煩雑なため、その場しのぎ的な対応になる

- バックアップ装置とオフラインバックアップ用のメディアが接続されたまま放置されるなどの不注意が起こる

といった場合には、バックアップデータに不足あるいは欠損が生じます。

そのため、バックアップ運用の徹底が重要となります。

(過去の当社ブログより画像引用 サイバーレジリエンスを強化するバックアップ)

バックアップ機器の保護:EPP・EDRの利用

バックアップ機器の暗号化からの被害を防止あるいは抑止することも重要で、これにはEPP(Endpoint Protection Platform)やEDR(Endpoint Detection and Response) などが有効です。

バックアップ機器上でのランサムウェア実行をEPPで阻止することはもちろん、攻撃者の侵入を検知した際にはEDRやNDR(Network Detection and Response)を用いることで被害の最小化を期待できます。

例えば、攻撃を検知した後、ネットワーク隔離を実施し、バックアップ機器への横展開を防ぐことで、最終防衛ラインであるバックアップは保護することができます。

また、バックアップ機器が感染した後に、ボリュームシャドーコピーなどのシステムイメージから復旧する際には、マルウェアの封じ込めができていることが前提となります。

そのため、マルウェア本体を特定する必要があり、これにはEDRなどが効果を発揮します。

変更不可(イミュータブル)のバックアップメディアを使用

イミュータブル(immutable)とは「不変の」「変更不可能な」という意味です。

プログラミングであれば変更不可の変数、メディアへの記録方式ではWORM(Write Once Read Many:書き込みは一度限り、読み込みは何度も可)といったものがイミュータブルとなります。

バックアップの世界では、イミュータブルバックアップや不変バックアップと呼ばれ、読み取り専用としてバックアップを作成することから、ランサムウェアによる暗号化を防ぐことができます。

ただし、一懸念点として、イミュータブルバックアップとは言え、ITシステムであるため、ソフトウェアの脆弱性や抜け道などによってバックアップが削除されるなどの可能性もわずかにですが考えられます。

そのため、バックアップソフトウェアへのアクセス制御(最小権限の原則)やの使用、EPP/EDRによる多層的な保護も推奨されます。

最後に

これまでご紹介したように、ランサムウェアも進化しており、ローカル環境上やNAS上のバックアップを削除したり、バックアップ機器や関連サービスを停止させたりする機能が標準的に実装されつつあります。

バックアップはランサムウェア被害時の最終防衛ラインであるがゆえに、攻撃者も積極的にバックアップ破壊を狙います。

バックアップが攻撃を受けた場合、業務やサービスへの遅延や復元データの欠落をはじめ、最悪の場合には、身代金支払いあるいは泣き寝入りする事態に発展してしまいます。

これらに対抗するために、3-2-1ルールやイミュータブルバックアップを活用したバックアップ本体の保護強化に加え、バックアップデータへの侵害を防ぐためにEPP/EDRによる保護やアクセス制御等の実施などが推奨されます。

- 次世代エンドポイントセキュリティ「Cortex XDR」

- 攻撃を成立させないエンドポイントセキュリティ「Morphisec」

- ランサムウェアによるデータ暗号化から即座にデータ復元「NeuShield Data Sentinel」

IWIからご案内できる保護ソリューション

出典(参考文献一覧)

※1 警察庁 | 「令和4年におけるサイバー空間をめぐる脅威の情勢等について」 (参照日:2023-08-25)

※2 MITRE ATT&CK | Inhibit System Recovery (参照日:2023-08-25)

※3 naked security by SOPHOS | オンラインバックアップを直撃するランサムウェア「Deadbolt」 (参照日:2023-08-25)

※4 Rhino Security Labs | S3 Ransomware Part 1: Attack Vector (参照日:2023-08-25)

※5 proofpoint | Proofpoint Discovers Potentially Dangerous Microsoft Office 365 Functionality that can Ransom Files Stored on SharePoint and OneDrive (参照日:2023-08-25)

※6 MITRE ATT&CK | Disk Wipe: Disk Content Wipe (参照日:2023-08-25)

※7 MITRE ATT&CK | Service Stop (参照日:2023-08-25)