目次

Wi-Fiは危険?

日本では無料で利用できるWi-Fiホットスポット(Wi-Fi接続できる場所)は、空港、ホテル、コーヒーショップなどの限られた場所ですが、海外ではお店、病院をはじめ、街中のほとんどの場所でWi-Fi接続ができます。

Wi-Fiホットスポットが特定のキャリアの有料契約者でしか使えない為、オリンピック・パラリンピックで訪日した外国人観光客は、お店だけでなく新幹線移動時などにインターネットが利用できずに困ることが危惧されています。

スマートフォンでWi-Fiを利用すると、キャリアのWi-FiホットスポットではLTEや5Gなどの携帯電波での接続と同じく、利用した通信容量は有償です。

しかし、オフィスや自宅に光回線などがありWi-Fiアクセスポイント(Wi-Fiと通信する為の、天井裏や柱に取付ける小さな無線局)環境が整っていれば、早い通信速度のWi-Fiを無償で利用することが可能となります。

さて、当たり前のように利用されているWi-Fiですが、本当にWi-Fiは安全なのでしょうか?

当社がセキュリティ監修を行った2020年2月に公開された映画「スマホを落としただけなのに 囚われの殺人鬼」の一場面でもあったように、実際に攻撃者がWi-Fiを悪用し、スマホ内の写真やアドレス帳を見ることはできるのでしょうか?

残念ながら、映画の通りWi-Fiは危険です。

特に、通信が暗号化されていない場合、あるいは脆弱なプロトコルで暗号化している場合(WEPやWPAなど)は、Wi-Fiは誰かに傍受されていると思っておいた方が良いと思います。

また、2020年2月には、有名なマルウェアの1つであるEMOTETが無線LANに侵入を試み、別のネットワーク上にある端末へ感染を広げるケースも発見されています*1。

IEEE802.11プロトコル

Wi-Fiで使われている通信規格をIEEE802.11と呼びますが、この規格は利便性を優先して策定されています。

セキュリティ面においては、認証方式や暗号化方式について色々な事が考えられているのですが、利便性を優先しているが故に脆弱性があると言わざるを得ません。

Wi-Fiでは、IEEE802.11a(5GHz帯)、802.11b(2.4GHz帯)、802.11g(2.4GHz帯)、802.11n(2.4GHz帯あるいは5GHz帯の多重通信)と言ったプロトコル(通信手順、周波数、変調方式などの通信規格)が利用されています*2。これらは通信の為にアクセスポイントとデバイス(スマホやPCなど)が通信するためのプロトコルです。一方で、通信のセキュリティ規格としてWEP、WPA、WPA2が、そして暗号化方式/暗号化アルゴリズムとして、TKIP/RC4、CCMP/AESがあります*3。

一般的には強度が高いと言われているのが、WPA2-AESですが、WPA2にはKRACKsと呼ばれる脆弱性が発見され、2018年にはWPA3と言うセキュリティ規格が発表されました。

しかし、2019年にはWPA3にも脆弱性が発見されています。(WPA3の脆弱性については、ベンダへの周知が速やかに行われたためパッチが配布され、現在では解決しています。)

VPNで守れるのでは?

Wi-Fiを使用する時はVPN(Virtual Private Network、仮想専用線)を利用しているので大丈夫と言う話を耳にすることがあります。本当でしょうか?

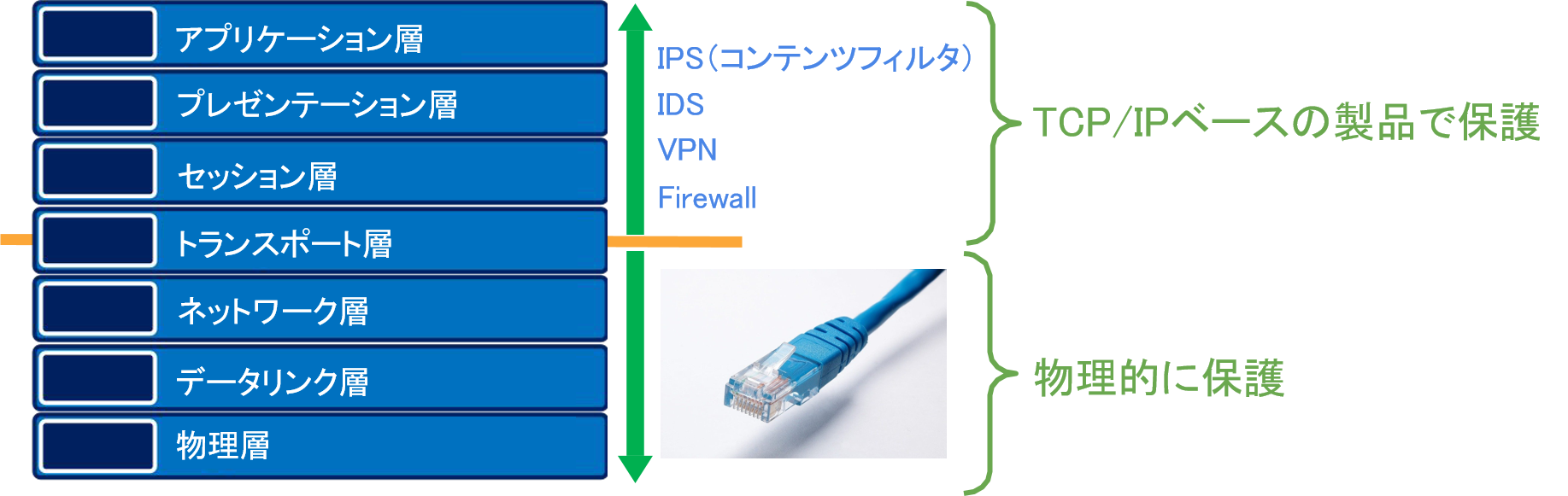

国際標準化機構(ISO)が策定したOSI(Open System Interconnect)参照モデルでは、コンピュータ通信の機能を7層に分離して、下記のように整理しています*4。

VPNは一般的にセッション層より上の層で実装されていますが、Wi-Fiで使用している802.11プロトコルは下から2番目のデータリンク層および最下層の物理層に該当します*5。

つまり、VPNで接続する前にWi-Fi接続が行われているため、VPN接続時には既に攻撃者が通信の傍受が可能となっており、Wi-Fiの攻撃に対してVPNは無力だと言えます。

従ってWi-Fiの攻撃を検知するには、データリンク層に向けた攻撃に対して検知できる仕組みが必要となります。

Wi-Fiの典型的な攻撃手法

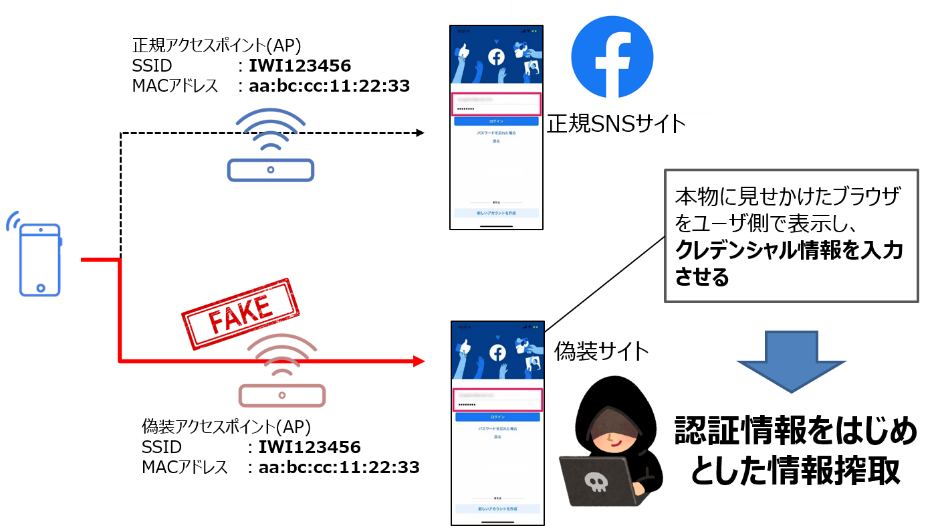

Wi-Fiで一般的な攻撃は「悪魔の双子攻撃」と呼ばれており、あたかも本物のWi-Fiアクセスポイントに見せかけた偽物のアクセスポイント(Rogue Access Point)に接続させ、偽物のアクセスポイントを経由して、インターネットに接続させる手法があります。

なぜ、このような攻撃が可能になるのでしょうか?

理由は簡単で、802.11プロトコルでは「SSID(アクセスポイントの名称)やMACアドレス(アクセスポイントに固有のアドレス)が含まれる管理フレーム(通信データのフォーマット)が暗号化されない」からです。

前述したように、802.11プロトコルでは利便性を優先して策定されています。その特性の一つとして、誤って目的外のアクセスポイントに接続しないよう、SSIDもMACアドレスも暗号化されていません。つまり、攻撃者側からもSSIDやMACアドレスが丸見えなのです。

結果として、攻撃者は簡単に本物のように見える偽物のアクセスポイントを作ることができてしまいます。

また、802.11プロトコルでは、利便性を高める為に場所を移動するなどにより接続が切れた場合に自動的に電波強度の強いアクセスポイントに接続するようになっており、利用者のデバイスは知らないうちに偽物のアクセスポイントに接続してしまう可能性があります。接続しているアクセスポイントが変わることは通常あり得ることであり、プロトコルとしても許可しています。つまり、偽物のアクセスポイントに接続した事を検出することは不可能です。

悪魔の双子攻撃はとてもシンプルな攻撃方法で、多くの場合は偽のアクセスポイントを机などの家具の見えない場所に設置する、あるいはオフィスや工場の近くに電波出力の大きい偽のアクセスポイントを載せた自動車を駐車し、これら偽のアクセスポイントに接続させるコネクションハイジャッキング(強制的に再接続を偽のアクセスポイントにさせる)を行う攻撃です。

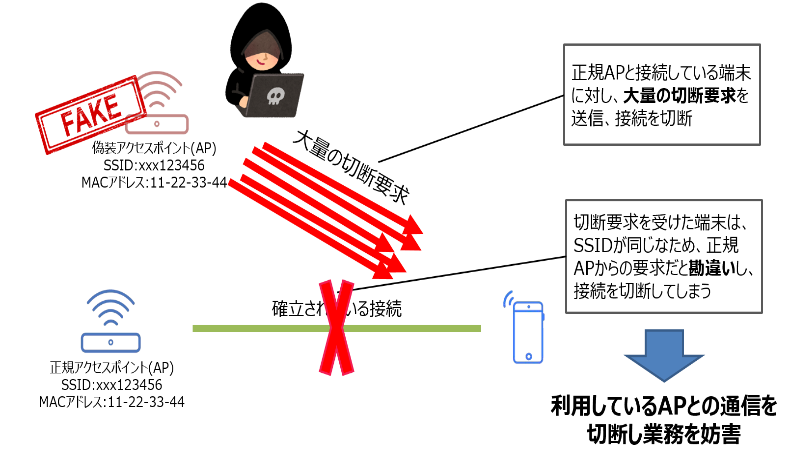

コネクションハイジャッキングのポイントは、やはり利便性を優先した802.11プロトコルにあります。悪魔の双子攻撃の後、802.11プロトコルに定義された切断要求を、攻撃者が偽のアクセスポイントから送信します。接続が切断されたデバイスはプロトコルの特性上、同じSSIDを持ち、電波強度がより高いアクセスポイントに再接続を試みるため、偽のアクセスポイントの電波強度を高めることで「中間者攻撃(デバイスとアクセスポイントの間に割込んで通信を傍受したり、デバイスが通常行わない通信を発生させたりする攻撃)」が可能になります。

具体的な事例としては「ロシアの軍事機関メンバーによる Wi-Fi ハッキング」*6と言うものがあります。

高度なWi-Fiの攻撃

悪魔の双子攻撃を応用した様々な攻撃方法が確認されています。

♦ DOS攻撃

本物のアクセスポイントとの接続を偽物のアクセスポイントから切断フレームをデバイスに投げ続けることで、Wi-Fiネットワークの使用を妨害する攻撃です。業務妨害目的であったり、標的となるアクセスポイントやデバイスを攻撃するための情報搾取目的で行なわれます。

♦ KRACKs(クラックス)*7

WPA2における暗号鍵交換で実行される4-wayハンドシェイク(通信のやり取り)における仕様上の欠陥により、同じ暗号鍵を強制的に使用させる脆弱性を利用した攻撃です。現在多く利用されているWPA2の仕様が持つ脆弱性が悪用されるため、Wi-Fiを使用する全てのデバイスにおける情報漏えいのリスクが警告されています。(4-wayハンドシェイクに介入するためには、悪魔の双子攻撃の実行が前提となります。)

♦ FragAttacks(フラグアタックス)*8

802.11のフレームのフラグメンテーションとアグリケーションの仕様そのものに関する欠陥により、全てのデバイスが影響を受けるとして、情報漏えいのリスクが警告された脆弱性です。3つの仕様に関する脆弱性と、9つの実装上の脆弱性が報告されており、この脆弱性を悪用して攻撃を実現させる場合、悪魔の双子攻撃+マルチチャネル中間者攻撃を行います。

♦ Kr00k(クルーク)*9

KRACKsと似ていますが、これは特定ベンダのアクセスポイント脆弱性のため、全てのWi-Fiデバイスが影響を受けるわけではありません。

デバイスに対して偽物のアクセスポイントからディスアソシエーションメッセージ(接続切断の通知なしにデバイスが休止や電源オフなどをした際、アクセスポイントから送られるメッセージ)を送ることで、クライアントのバッファに残っていたデータが送信されてしまう脆弱性です。この際に暗号化に使用するセッションキー(TK : Temporal Key)が0値にリセットされる問題があり、何度もディスアソシエーションメッセージを送ることで、少しずつクライアントの情報を盗むことが可能となります。

他にもWi-Fiアクセスポイントやデバイス上のソフトウェアの脆弱性を悪用した攻撃、パスワードを解くためのブルートフォース攻撃(総当たり攻撃)などとの組合せによる攻撃が存在しています。

Wi-Fiの攻撃を検知、回避する方法

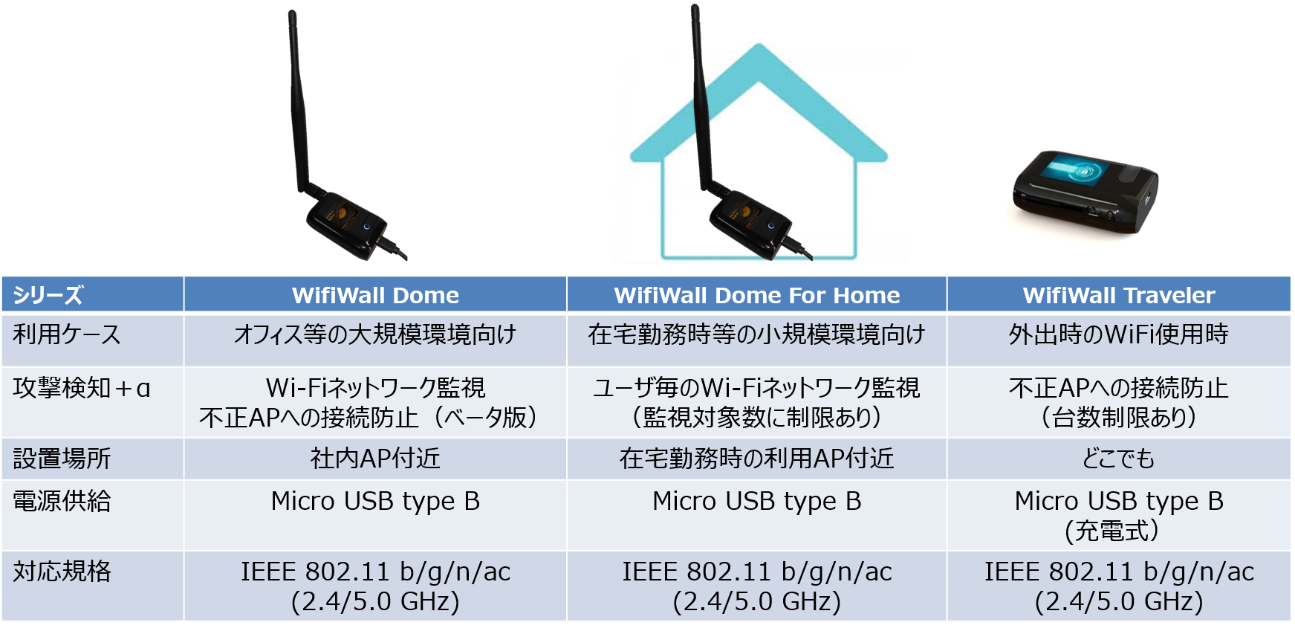

当社の扱っているAirEye社のWifiWallでは、個人用および公衆用の目的に応じて、デバイスの接続先アクセスポイントとの通信だけ、あるいはアクセスポイントとの通信だけでなく周辺に飛び交っているWi-Fi電波全体を監視することで、Wi-Fi攻撃あるいは偽物のアクセスポイント(Rogue AP)を検知することが可能です。

また、AirEye社では現在Wi-Fiと携帯通信(LTEと5G)を同時に監視する装置の開発を進めており、今後は無線通信全般でのソリューション提供を目指しています。

その一環として、独自に下記の様なWi-Fiの攻撃も検知しています。

- Antenna for Hire

AirEye社が発見したWi-Fi攻撃の一つです。遠隔操作で攻撃対象の近くにあるデバイスを乗っ取り、Wi-Fiを悪用した攻撃を行います。本来、攻撃場所あるいはその近辺に行かなければWi-Fi攻撃が出来ませんでしたが、攻撃場所近くの脆弱なIoTデバイス(Wi-Fi利用でも使用可)を遠隔操作で乗っ取ることで、攻撃現場にいなくてもWi-Fi攻撃が可能となる方法です。日本でも、NOTICEの調査結果から多くの脆弱なIoTデバイスが報告*10されており、無視できない攻撃手法です。 - Wireless Receptor

AirEye社が発見したWi-Fi悪用の原因となるデバイスです。有線接続(LANケーブル)と無線接続(Wi-Fi)を同時に使用しているデバイスは、社内ネットワークにWi-Fi経由でリモートアクセスされてしまう可能性があります。

例えば、最近の複合機はWi-Fiダイレクト機能を搭載していることが標準となっています(有線接続無しで、デバイスからWi-Fi接続で直接印刷可能)。しかし、この機能が実装されていることを知らずにデフォルト状態(設置時に何も設定変更しない)のままWi-FiダイレクトをONにした状態で、複合機を社内ネットワークに有線で接続すると、Wi-Fi通信も可能な状態のままになります。その結果、Wi-Fiによる接続から有線接続に横展開して、社内ネットワークにアクセスされるといったシナリオが生まれてしまいます。

出典 (参考文献一覧)

※1 BINARY DEFENSE|Emotet Evolves With new Wi-Fi Spreader (参照日:2021-07-06)

※2 ウィキペディア|IEEE 802.11 (参照日:2021-07-06)

※3 CyberSecurity.com|無線LANは安全?セキュリティの種類や知っておくべき対策・確認方法とは (参照日:2021-07-06)

※4 CyberSecurity.com|WPA3とは?特徴やメリット、注意点について徹底解説 (参照日:2021-07-06)

※5 JPNIC|OSI参照モデルとは (参照日:2021-07-06)

※6 @IT|特別企画 無線LAN徹底活用術 オフィスのワークスタイルを変える無線LAN 基礎知識から導入・運用までを徹底解説(参照日:2021-07-06)

※7 WatchGuard|ロシアの軍事機関メンバーによる Wi-Fi ハッキング – 悪魔の双子攻撃の詳細(参照日:2021-07-06)

※8 INTERNET Watch|WPA/WPA2の脆弱性“KRACKs”、悪用のハードルは?(参照日:2021-07-06)

※9 INTERNET Watch|全Wi-Fi機器に影響する脆弱性「FragAttack」の仕組みとは?(参照日:2021-07-06)

※10 PC Watch|Wi-Fi通信を盗み見る脆弱性「Kr00K」が発見。MacやiPhone、Raspberry Piなど多くのデバイスが対象に(参照日:2021-07-06)

※11 NICT|IoT機器調査及び利用者への注意喚起の取組「NOTICE」の実施(参照日:2021-07-06)