「Recorded Future 」ライターチームです。

企業のIT資産を保護し、サイバー攻撃のリスクを低減するために不可欠なプロセスとして、IT資産のリスク調査が重要視されています。

<IT資産の例>

- 情報端末(PC、サーバー、モバイル機器)

- ネットワーク機器(ルーター、スイッチ)

- ソフトウェア(OS、業務用アプリケーション)

- データストレージ(外部記憶媒体、クラウド)

IT資産に対して、ASM(アタックサーフェスマネジメント)や脆弱性診断を行うことで、悪意のある攻撃や情報漏えい事故となりうる箇所を確認することが可能です。

この記事では、IT資産リスク調査の重要性、ASMと脆弱性診断の違い、IT資産のリスク調査を効果的に実施する方法やツールについて紹介しています。

IT資産の脆弱性を網羅的に洗い出し、効率的にリスク調査を実施したいと考えている方は、ぜひ参考にしてください。

- Recorded Futureの無料デモを申し込みできます

100万以上の情報ソースからリスク値を評価するIT資産のリスク調査

目次

IT資産のリスク調査とは

IT資産のリスク調査とは、自社内のIT資産の監視や調査を行い、企業に関連する脆弱性や脅威を検出してリスクを評価する一連のプロセスです。

企業は組織にとって必要なIT資産のリスク調査を継続的に実施することで、企業のIT資産に潜む脆弱性を特定し、潜在的なリスクを発見することができます。

組織内のIT資産というと、情報端末、周辺機器、外部記憶媒体、インフラ機器、ソフトウェア、およびライセンスなどが含まれます。

IT資産のリスク調査は2種類

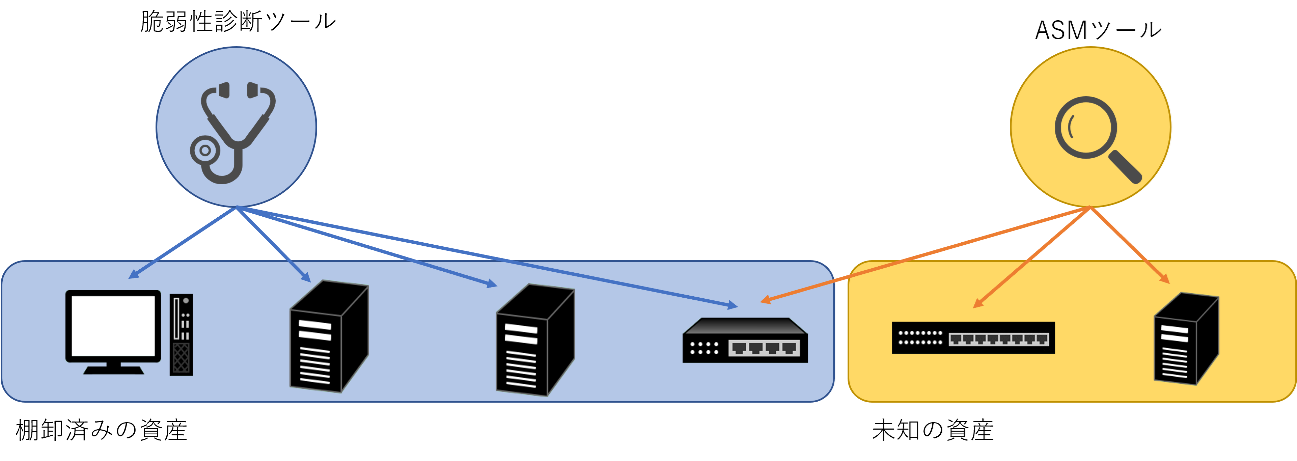

IT資産のリスク調査の種類は、主にASMと脆弱性診断の2種類です。

ASMは、サイバー攻撃の可能性があるIT資産や攻撃経路を継続的に検出・分析・修正・モニタリングするプロセスを意味します。

ASMの特徴は、外部からアクセス可能なIT資産を包括的に把握し、管理可能にすることでシャドーITを含む未把握のIT資産のセキュリティリスクを軽減することも可能なことで、組織のIT資産を網羅的にリスク管理したい場合に適しています。

一方、脆弱性診断は、組織内にあるソフトウェアやOS、ミドルウェア、Webアプリケーションなどに存在するセキュリティ上の脆弱性を検出し、そのリスクや影響を評価するためのプロセスです。

脆弱性診断の特徴は、既に把握している特定の資産に対して詳細な脆弱性評価ができることです。

以下の表は、ASMと脆弱性診断の目的とメリットをまとめたものです。

調査方法 | 目的 | メリット |

ASM | - 外部からアクセス可能な全てのアタックサーフェス (サイバー攻撃の侵入経路となり得るIT資産)のセキュリティリスクを軽減する | - 継続的な監視により、セキュリティリスクの迅速な検出と対応が可能になる

|

脆弱性診断 | -組織で把握しているIT資産のセキュリティリスクを無くす | - 特定のシステムに対して詳細な脆弱性評価を行い、網羅的に脆弱性を抽出できる - 擬似攻撃を利用することで、実際の攻撃を想定した診断が可能 |

ASMと脆弱性診断は、取引先や関連企業等のサプライチェーン全体も調査範囲に入れることで、より包括的なリスク評価が可能になります*1。

ASMと脆弱性診断の違い

ASM(アタックサーフェスマネジメント)と脆弱性診断は、IT資産のリスク評価を目的としていますが、対象とする資産や実施方法に違いがあります。

ASMと脆弱性診断の違いをいくつかの項目に分けて比較していくと、その差が明確になります。

項目 | ASM (アタックサーフェスマネジメント) | 脆弱性診断 |

スキャン対象 | 「未知」「既知」の外部公開資産 | 棚卸済みの「既知」の資産 |

調査時の必要情報 | ドメイン名、IPアドレスレンジ | IPアドレス |

調査観点 | 未知の資産の発見と評価 | 既知の資産の詳細な脆弱性評価 |

調査方法 | 正常な通信に対する応答の範囲での調査 | 攻撃を模した通信による調査 |

実施頻度 | 24時間365日 | 年間1回~数回 |

診断にかかる時間 | 定期的(毎日等)で数分程度 | 数時間から数週間 |

スキャンエンジン(脆弱性スキャンを実行) の設置場所 | クラウドで提供されることが多い | ローカルネットワーク上に設置することが多い |

IT資産のリスク調査で検知された危険性の例

昨今、 デジタルトランスフォーメーション(DX)の推進やクラウド、IoTの利用が増える中で*2、企業が社外のネットワーク環境で管理するIT資産が増加しています。

その結果、企業内部で正確に把握できないIT資産が発生するようになりました。

企業が把握していないIT資産は、セキュリティ対策が不十分な状態で放置されることが多く、サイバー攻撃の標的となるリスクが高まっています。

この状況を受け、外部からアクセス可能なすべてのIT資産を包括的に把握するために、ASMの必要性が増しているのです。

一方、より深いレベルでの脆弱性を特定するには、脆弱性診断が必要です。

脆弱性診断では、ASMでは発見しにくい内部の脆弱性や特定の攻撃シナリオに対する耐性を評価することができます。

以下に、ASMや脆弱性診断実施によって顕在化しやすいリスク要因の一例を挙げます。

カテゴリ | ASMで検出可能なリスク要因 | 脆弱性診断で検出可能なリスク要因 |

ハードウェア関連のリスク | 不要なIT資産の放置による管理コストとセキュリティリスク | ハードウェアの故障や劣化によるシステム障害 |

IoTデバイスの脆弱性によるネットワーク侵入のリスク | 物理的な損傷や環境要因による機器の不具合 | |

ソフトウェア関連のリスク | 未承認ソフトウェアの使用によるセキュリティ脆弱性 | ソフトウェアのバグや不具合 |

― | OSやアプリケーションの脆弱性 | |

古いバージョンのソフトウェアが使用されていることによる脆弱性 | ソフトウェアの不適切な設定やアップデート不足によるセキュリティホール | |

パッチが未適用のシステムによるセキュリティホールの存在 | ― | |

クラウドおよびネットワーク関連のリスク | クラウドサービスの不適切な設定によるデータ露出 | ネットワーク機器の故障や設定ミスによる通信障害 |

不適切なネットワーク分離による内部ネットワークへの侵入リスク | 外部からの攻撃(DDoS、フィッシング)によるネットワークダウンリスク | |

データ管理関連のリスク | 指定した環境外で保管されているポリシー違反のデータ | データ漏洩や不正アクセスによる情報の流出リスク |

アクセス管理関連のリスク | アクセス権限の不適切な設定による情報漏洩リスク | アクセス権限の不適切な設定による情報漏洩リスク |

組織管理のリスク | シャドーIT | ― |

IT資産のリスク調査プロセス

IT資産は常に新たな脅威や脆弱性にさらされているため、リスク調査は常に最新の情報に基づく必要があります。

そのため、IT資産のリスク調査は、定期的な監視と調査、リスク評価と優先順位付け、リスクへの対応を計画するというプロセスを継続して行うことが重要です。

ASMを例に挙げると、経済産業省が公開している「ASM (Attack Surface Management)導入ガイダンス」では、適切なASMのプロセスを以下のように記載しています*3。

ASMのプロセス | 説明 |

①アタックサーフェスの発見 | ・外部(インターネット)からアクセス可能なIT資産を特定 |

②アタックサーフェスの情報収集 | ・発見したIT資産の詳細情報を収集 |

③アタックサーフェスのリスク評価 | ・収集情報をもとにリスクを評価 |

④アタックサーフェスへの対応 | ・リスクが顕在化した場合の想定被害と修正コストを考慮 |

IT資産のリスク調査を効果的に実施するツール

IT資産のリスク調査が一般的となった昨今、効率的に精度の高いIT資産リスク調査を行うことを目的とした脆弱性診断の自動化ツールや、ビッグデータと機械学習を活用したASMツールなどが登場しました。

IT資産のリスク調査を効果的に実施できるツールには、次のようなものがあります。

脆弱性診断ツール

脆弱性診断ツールは、企業で把握しているシステムやアプリケーションに潜むセキュリティ上の弱点を自動的に検出し、効率的かつ網羅的にリスクを評価するためのソフトウェアやアプリケーションです。

脆弱性診断ツールの種類は、「ツールのタイプ」 と診断対象によって以下のように分けられます。

ツールのタイプによる分類

タイプ | 説明 |

クラウド型ツール | インターネット経由で提供され、インストール不要で手軽に利用可能。 どこからでもアクセスでき、設定や管理が簡単。 |

ソフトウェア型ツール | 自社のPCやサーバーにインストールして使用。内部ネットワークやアプリケーションをローカルで診断可能で、オフライン環境でも使用可能。 ただし、インストールやアップデートが必要で、設定が複雑な場合がある。 |

診断対象による分類

診断対象 | 説明 |

Webアプリケーション診断ツール | Webアプリケーションの脆弱性を診断し、セキュリティリスクを特定。 |

ネットワーク診断ツール (プラットフォーム診断ツール) | オペレーティングシステムやネットワーク機器、サーバーの脆弱性を診断し、OSの脆弱性やネットワーク設定の不備を検出。 |

ソースコード診断ツール | ソースコードを解析し、セキュリティ上の脆弱性やバグを検出。 |

スマホアプリケーション診断ツール | スマートフォンやタブレットのアプリケーション、および通信先のサーバー上のアプリケーションの脆弱性を診断し、モバイル環境特有のリスクを特定。 |

IoT機器診断ツール | IoTデバイスのセキュリティを診断し、デバイス間の通信やデバイス自体の脆弱性を検出。 |

ASMツール

ASMツールの特徴は、インターネットからアクセス可能なすべてのIT資産を対象に、情報を収集し、リスク評価を行い、継続的に監視および管理可能なことです。

ASMツールはIT資産を自動的にスキャンし、企業が把握していない潜在的なリスクを特定し、リスク評価をするため、企業は、把握していないアタックサーフェスの脆弱性にも対処できるようになります。

脅威インテリジェンスプラットフォーム

脅威インテリジェンスプラットフォームは、インターネットからアクセス可能なすべてのIT資産のみならず、企業に関連する脅威情報を網羅的に収集、分析、さらに対処する方法を提示可能なセキュリティソリューションです。

脅威インテリジェンスプラットフォームには、脆弱性管理機能やASMなどの機能が含まれています。

さらに、オープンソースの脅威情報やセキュリティベンダー独自の手法で収集した情報など、さまざまな情報を有しています。

一例として、ダークウェブを含む100万以上の情報ソースから脅威情報を収集する脅威インテリジェンスプラットフォーム「Recorded Future」は、組織にとって重大なリスクを、リアルタイムで特定し、リスクを評価したうえで効果的に対処するためのインサイトを提示可能です。

IT資産のリスクだけでなくサイバー攻撃の動向まで調査するRecorded Future

Recorded Futureは、Recorded Future社のアナリストチームが独自に収集し分析した情報や、10年以上にわたって世界中で蓄積してきた膨大なデータをもとに、攻撃の予兆検知を可能にした脅威インテリジェンスプラットフォームです。

現在、Recorded Futureは75か国以上の1,700社を超える企業に導入されており、目的に応じた強みを持つ9つのモジュールが、それぞれのニーズに合わせて活用されています。

モジュールの中でも、 ASI (アタックサーフェスインテリジェンス)は以下の特徴を持ちます。

- アタックサーフェスの継続的監視:外部からアクセス可能な組織のアタックサーフェスを24時間365日継続的に監視し、脆弱性やサイバー攻撃のリスクを検知、分析、通知する。

- リスクスコアリング: 発見された脆弱性やリスクに対してリスクスコアを付与し、対処の優先順位を明確に示す。

さらに、Recorded FutureはSIEM(セキュリティ情報管理)やSOAR(セキュリティのオーケストレーション、自動化、および対応ツール)などの既存のセキュリティソリューションと容易に統合できるため、従来の運用を効率化することも可能です。

IT資産のリスク調査を継続的に抜けもれなく実施したいとお考えの方はぜひ、無料デモをお申込みください。

- Recorded Futureの無料デモを申し込みできます

サイバー攻撃の予兆検知も可能なASMプラットフォーム

出典 (参考文献一覧)

※1 NIST National Institute of Standards and Technology|Security and Privacy Controlsfor Information Systems and Organizations

※2 総務省|令和3年版 情報通信白書|(4)企業におけるクラウドサービスの利用動向 (参照日:2024-08-07)

※3 経済産業省| ASM (Attack Surface Management) 導⼊ガイダンス (参照日:2024-08-07)

関連記事の一覧

VPNの情報漏洩リスクと効果的な監視方法について解説

VPNを経由した情報漏洩の原因と対策や、情報漏洩の兆候を継続的に監視する方法を...

脆弱性診断(セキュリティ診断)とは?必要性とやり方や検査項目、診断の手順、診断例を解説

攻撃者はIT資産上の脆弱性を突いて攻撃を仕掛け、不正アクセスやマルウェア感染、情報搾取などを...

企業のID流出を確認し、サイバー攻撃リスクを低減するには?

IDなどの情報流出の有無を確認する方法と、そのためのツールについて解説します。情報流出の調査を...

ダークウェブの監視で漏洩をチェック、モニタリングで攻撃を防ぐ

ダークウェブを監視しサイバー攻撃を防ぐ方法についてご紹介しています。ダークウェブは、一般的な検索エンジンでは表示されないウェブサイトの...

偽サイトによる被害から企業とサービス利用者を守る対策とは

偽サイトを早期に特定して閉鎖(テイクダウン)する方法や、サービス利用者や従業員が偽サイトにアクセスすることを防ぐために企業が...