「Morphisec」ライターチームです。

Emotetとは、他のマルウェアを送り込むためのプラットフォームとして活用された世界で最も危険なマルウェアです。Emotetは感染端末から既存のメールスレッドを乗っ取り、関係者になりすましてメールを送ることで感染拡大を狙います。

この記事では、Emotetの被害事例や感染の確認方法、検出された時の対処手順を解説しています。

- Morphisecの製品ページはこちら

マルウェアの攻撃を無効化するエンドポイントセキュリティ

目次

マルウェアEmotet(エモテット)とは

Emotetとは、他のマルウェアを送り込むためのプラットフォームとして活用された世界で最も危険なマルウェアです。Emotetは感染端末から既存のメールスレッドを乗っ取り、関係者になりすましてメールを送ることで感染拡大を狙います。

Emotetが作ったプラットフォームは、その他の攻撃グループが感染端末に第二のマルウェアを送り込むことを可能にしており、結果としてランサムウェアの被害に繋がるなど、大きな脅威になっていました。

2014年に初めて発見された当初、Emotetはオンラインバンキングの認証情報を盗み、不正送金を狙うバンキングマルウェアでした。オンラインバンキングの入力フォームに対してキートレースを行うのではなく、ネットワークトラフィックから認証情報を盗むところが特徴でした*1。

当時のEmotetには感染拡大の機能はなく、脅威ではあったものの被害は限定的であり、大々的に話題にはならず他のマルウェアと同様に風化していきます。

2017年以降に活動を活発化させたEmotetは、感染拡大機能の搭載など数度のアップデートを繰り返し、世界で最も危険なマルウェアとまで呼ばれるようになりました*2。最終的にEmotetが窃取したメールアドレスは430万件に上ると言われています*3。

- Morphisecのページから資料を無料ダウンロード

Emotetをはじめとしたマルウェアの攻撃を阻止する技術

目次

Emotet(エモテット)の感染手口を解説

Emotetは過去発見されたマルウェアの中でも感染力が強いマルウェアです。その感染力の特徴として工夫されたなりすましメールがあります。

マルウェアをターゲットまで送り込む方法としてメールにマルウェア(実際にはそのローダー)を添付するのは一般的な手法であり、今日においても主だった手法であると言えます。

ユーザがメールに添付されたマルウェアを開封・実行しなければ、マルウェアは発症せず未然に防がれるわけですが、Emotetによる被害の多さを鑑みると他マルウェアに比べ開封率が高くなっていることが予想されます。

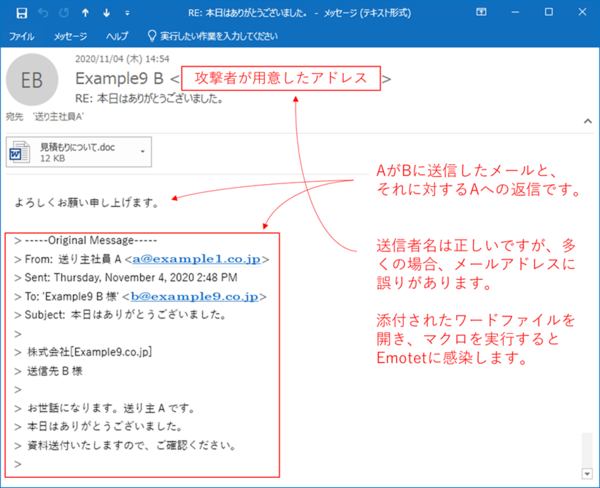

Emotetのメールの開封率が高くなる仕組みは、ターゲットが実際に行ったメールのやり取りを乗っ取ることにあります(スレッドハイジャッキング)。攻撃メールの多くは個人に依存しない汎用的な内容で、本文が数行または空であることもあります(ばらまき型メール)*4。

しかし、Emotetの場合、汎用的なメールではなく、ターゲット自身が実際にやり取りしたメールに返信する形で攻撃メールを送ります。ユーザは自身が送信したメールに対して、相手から返信が来たのだと思い、添付されたファイルを開いてしまいます。後にこうしたメールは「返信型」と呼称されるようになります。

自身に関係ある内容で開封を促す攻撃メールへの対応については、どういったメールが攻撃者から送られてくるかを知り、目を養うことが必要です。この対応力を磨くための標的型メール訓練というサービスが複数存在し、実際に実施されている企業も多くあります。

しかし、Emotetが悪用するのはユーザにとってより自身に関係のある内容(ユーザ自身が送信したメール)であり、それは訓練メールの内容を超えています。

ターゲットにメールを開かせる仕組みとしては、Emotetの攻撃メールは効果的であったと言えます。Emotetが送るメールの具体例については複数のサイトで公開されております*5。

- Morphisecのページから資料を無料ダウンロード

マルウェアの攻撃を無効化する対策

Emotet(エモテット)に感染する流れ

なお、Emotetは感染端末から窃取したメール情報(スレッドなど)を利用しますが、メールを盗むために利用する初弾の攻撃メールは、通常のばらまき型メールと同様の形になります。

内容はOfficeアップデートのほか、当時流行した新型コロナウイルスを題材にしたもの、年末にはクリスマスや賞与に関するメールが確認されています*6*7*8。

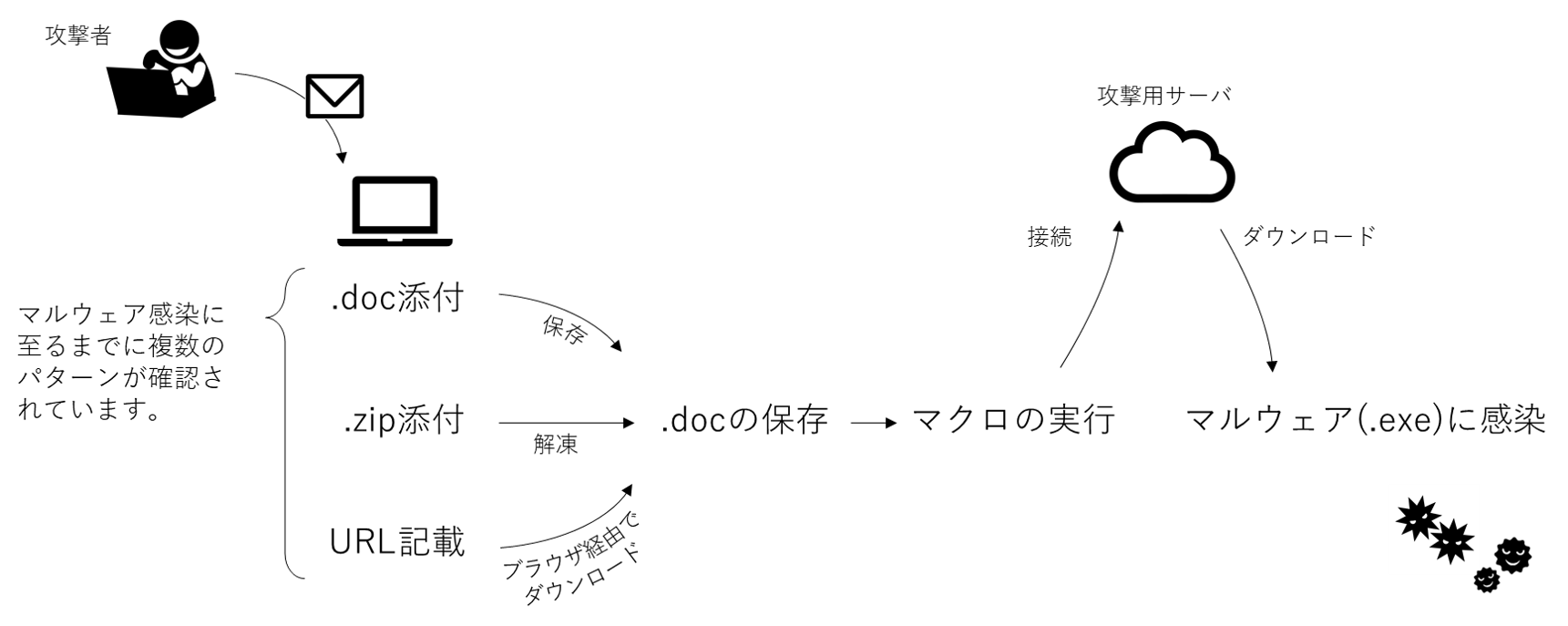

ターゲットがメールを開封したあとで、最終的に実行形式ファイルのマルウェアを動作させるために、攻撃者が用いている手段は複数あります*9*10。これについてはEmotet特有というものではありませんが、参考に記載します。

- マクロ付きOfficeファイルが添付されている。マクロを有効にすると、Powershellが起動し、攻撃者が用意したサーバからマルウェアがダウンロードされ、感染する。

- メールにURLが記載されている。URLをクリックするとブラウザが起動し、オンラインストレージから上記と同様のマクロ付きのOfficeファイルがダウンロードされる。メールに直接URLを添付するのではなく、同様のリンクが記載されたPDFファイルが添付されていることもある。

- 暗号化ZIPファイルが添付されている。ZIPファイルの解凍パスワードはメールに記載されており、ユーザの手によって解凍される。解凍すると、マルウェアに感染するマクロ付きOfficeファイルなどが含まれている。暗号化されたZIPファイルを用いることで、メール受信までに通るネットワーク機器によるマルウェア解析をすり抜けやすくなっている。(Emotetの暗号化ZIPファイルは後述のPPAP廃止の後押しになった。)

上記のどの流れにおいても、必ず攻撃者が用意したサーバからOfficeファイルやショートカットファイルからEmotet本体がダウンロードされてくる仕組みになっています*11。この動作の中で確認されている事象として、URLからダウンロードされる検体が常に一定ではなく、頻繁に変更されている事象が確認されています。

このような動作だとシグネチャのようなセキュリティではマルウェアの生成スピードに追いつけません。このことはEmotetの感染拡大の要因であると考えられます。

実際、日本に限らず世界的に蔓延しているEmotetの感染被害の大きさを見ると、従来のセキュリティ対策では、Emotetのようなマルウェアを防ぐことはできないと言えます。

感染するとどうなる?

Emotetの目的は、冒頭に述べたとおり、第2のマルウェアを感染端末に送り届けるためのプラットフォームになることです。そのためEmotetは感染端末からメール関連の情報を窃取します。

感染端末から盗んだメール履歴やメールアドレスを利用し、これまで記載したとおりの形式でメールを送り感染拡大を狙います。メールアカウントの認証情報を掌握されることも事例としてあり、その場合は送信されるメールがより自然なものになります。

なお、送信されるメールの多くは被害端末のユーザを装うメールであることが多いですが、盗んだ情報から送受信のアドレスが確認できるため、直接Emotetの感染被害にあっていないユーザもなりすましの対象とされる事例もあります。

また感染拡大の方法に関してEmotetは機能拡充を繰り返しており、Wi-Fi経由での感染を行う亜種も確認されています*12。

Emotetは他のマルウェアをダウンロードするローダーとしての役割があり、攻撃者はEmotetが動作する感染端末に対して第2のマルウェアを送込むことができます。

送り込まれるマルウェアとしてはバンキングマルウェアやランサムウェアが確認されています*13。

- Morphisecのページから資料を無料ダウンロード

Emotetをはじめとしたマルウェアの攻撃を阻止する技術

Emotet(エモテット)の日本企業の被害事例・感染事例

Emotetの感染事例は多く公開されていますが、そのうち3つの実例を取り上げて、Emotetの動作を確認してみます。

事例1:商社

300人弱の従業員を抱える商社では、Emotet感染の可能性が確認された時点で素早い対応が行われました。すぐさま外部に対して公表を行い、翌日には続報の実施を行っています。

インシデントへの対応として、インターネット接続の遮断を行い、復旧するまでは全社的に外部との通信を禁止したそうです。

業務への影響を考慮すると外部接続の遮断を踏み切るのは難しいですが、万が一に備えた準備ができていたのではないかと思います。さてEmotetの感染経路ですが、取引先企業の従業員を装ったメールを開封したことによる感染だったそうです。

これはEmotetの感染事例としては多く見られるケースです。やはり、明らかなことではありますが、やり取りのある相手からのメールは開封しやすくなっています。

事例2:建設会社

従業員100人弱の建設会社も2度の公表を行っています。Emotet感染後になりすましメールが送信されたあと、しばらく落ち着いたのですが、半年ほど経ってから再びなりすましメールの送信が再開されたそうです。送信再開時にはEmotetに感染された端末はありませんでした。

Emotetが送信するメールは感染端末から送信されているのではなく、感染端末から抜き出したメール情報(氏名やメールアドレス、本文など)を利用し、攻撃者の手元から送られているため、一度盗まれた情報の悪用は止められないということが分かります。

事例3:家具や医療器具の製造会社

Emotetが送るなりすましメールは、表示名こそ感染端末から盗んだ人物名になりますが、純粋な送信元アドレスは攻撃者が用意したアドレスになることがほとんどです。

そのため送信元のアドレスから怪しいメールであると気付くことができます。しかし、まれに送信元のアドレスには何も怪しいところが見られないケースがあります。

Emotetに感染した従業員500人強の製造会社はそのケースでした。Emotetは感染端末からメールアカウントの認証情報を奪い、ユーザが通常行うように、正規のメールサーバからなりすましメールを送信しました。

当然送信元のアドレスは正しく被害者のメールアドレスになります。もし攻撃者がより自然なメールでなりすましメールを送ったとしたら、感染拡大を防ぐのは不可能だったと言えます。

- Morphisecのページから資料を無料ダウンロード

マルウェアの攻撃を無効化する対策

Emotet(エモテット)の感染確認方法

ウイルス対策ソフトで確認する

ランサムウェアのようなマルウェアであれば、ファイルの暗号化という変化で気付くことができますが、メール関連情報の窃取の場合、外部からの連絡で判明することが多くなります。

では実際に感染有無を各端末で確認するにはどのように行えばいいでしょうか。一番基本的な方法はセキュリティソフトによるスキャンになります。マルウェアを各端末から探し出して駆除します。

セキュリティベンダーによってEmotetの特徴(ハッシュ値やシグネチャなど)がリリースされ、当該セキュリティソフトに反映されていれば、Emotetは各端末から正しくスキャンされ、駆除した際にはそれがEmotetだったと分かるようにラベル付けが行われるはずです。

自力で感染端末を見つけていくことは困難ではありますが、1つの手段として、公開情報が参考になります。アナリストによってEmotetの解析が進むにしたがって、少しずつEmotetの特徴が公開されていきます。

Emotetに関連するマルウェアのハッシュ値やファイル名、攻撃者が利用しているサーバの接続先など、いわゆるIoC(Indicator of Compromise)と呼ばれるマルウェアの痕跡を公開しているサイトもあります*14。

こうしたサイトの情報は自社端末でマルウェアの有無を突合するための情報として利用できる可能性があります。

EmoCheckで確認する

また、広く使われているツールとしてJPCERT/CCが公開したEmoCheckがあります*15。EmoCheckは端末内からEmotetの痕跡を探すツールです。Emotetが生成するファイル、プロセス、レジストリのエントリーには特徴があるため、これを手掛かりに検索します。

コマンドラインでの実行も可能なため、自社の各端末に対してリモートで実行するなど、環境に合わせた使い方ができるようになっています。

ただし、セキュリティソフトであっても痕跡チェックのツールであっても、どちらも既知の情報から探索を行っているため、対象のマルウェアがアップデートされると対応できなくなる可能性があります。

マルウェアの更新から多少のラグは発生するかもしれませんが、セキュリティで利用しているツールも定期的にアップデートすることが重要になります。

- Morphisecのページから資料を無料ダウンロード

Emotetをはじめとしたマルウェアの攻撃を阻止する技術

Emotet(エモテット)が検出された時の対処手順

ここではEmotetに感染した際に、一般的に有効とされる対処について記載します。ただし、Emotetに限らずですが、マルウェア感染の際はこうすれば絶対に大丈夫というものはありません。ユーザにより状況は異なることや、何度もアップデートを繰り返すEmotetへの有効な対策が変化するためです。例えば、上述の感染事例のように全社的にインターネットから隔離する対応は、業務継続不可というデメリットがあるはずであり、そうしたトレードオフを考慮して対応を行う必要があるということには留意すべきです。

端末をネットワークから隔離する

ランサムウェアの感染経路はメール、ウェブサイト、VPN機器、リモートデスクトップ等からの感染などが考えられます。

また、メールとウェブサイトからはファイル感染の可能性もあり、ファイル解凍・実行する際は参照元を確認し、信頼性があるかの確認が必要です。

報告・公表を行う

マルウェアに感染した事実は、社内の規定等に従い上長やセキュリティ担当者に報告を行います。特にEmotetの場合は取引のある関係企業に対して、悪意はないものの、迷惑をかける恐れがあります。

関係企業に対してなりすましメールに注意を促すために、マルウェア感染の疑いがある場合は、公表されることを推奨します。

セキュリティソフトによるスキャンを実施する

端末に導入されているセキュリティソフトでスキャンを行うことで、端末内にあるEmotet関連のファイルを削除します。ただし、ほとんどの場合、従来のセキュリティソフトではEmotetを駆除できないため、未検出であった場合でも感染がなかったとは言い切れません。

また、セキュリティソフトによってはネットワークから隔離した状態だと効力を発揮できないものもあるため、セキュリティソフトの特性についても把握しておくことが必要です。

メールアカウントの停止、またはパスワードの変更を行う

メールアカウントの認証情報が盗まれている可能性もあります。攻撃者がメールサーバにアクセス可能になっている状況を解決するために、侵害されたユーザのメールアカウントの停止、またはパスワードの変更を行います。当作業の実施は感染していない他端末から実施します。

Emotet(エモテット)の最新状況(2022年1月執筆時点)

2021年1月にEuropolがEmotetのインフラを制圧(テイクダウン)しました*16。これによりEmotetのボットネットは無害化され、なりすましメールを送ることも、感染端末に対してマルウェアを送りこむこともなくなりました。

Emotetからデータを押収して間もなく、警察はEmotetが盗んだメールアドレスの中に自身のメールアドレスがあるかを突合するツールをリリースしています*17。

これによりEmotetの感染可能性を確認することができます。感染端末にはEmotetのモジュールが動いたままですが、これについてはEmotet自身の機能を利用し、自己消滅する機能をダウンロードさせることで解決する対応がとられました。

当機能を受け取ったEmotetは2021年4月25日になると自身を削除するように動き出します。実際、4月25日には感染端末が急激に減少したことが確認されています*18。

Emotetの騒動はセキュリティ業界に新しい要素を取り入れることになりました。これまでの攻撃メールは、ばらまき型や標的型のみでしたが、「返信型」や「転送型」といったカテゴリーが加わりました。

また、暗号化ZIPファイルをメールで送受信すること(通称PPAP)を廃止するキャンペーンもEmotetの騒動により加速しました*19。Emotetが利用していた暗号化ZIPファイルは解析が行えず、セキュリティ上のリスクになっていたからです。

Emotetは物理的に基盤を制圧することで活動を停止しました。しかし、セキュリティソフトが対応したことによってではないため、感染被害を受ける可能性は残っており油断はできない状況です。

実際、数年にわたり大きな被害をもたらしてきたEmotetは終息したように見えましたが、2021年11月に再びEmotetの活動が観測された事実が報道されています*20。その他にも新しいマルウェアやEmotetを模倣したマルウェアが再び発生する可能性はあります。

攻撃者の活動有無に依存するのではなく、先んじて現状のセキュリティ対策や体制、感染時の対応などを改めて確認することが重要です。

- Morphisecのページから資料を無料ダウンロード

マルウェアの攻撃を無効化する対策

出典 (参考文献一覧)

※1 securityweek|"Emotet" Banking Malware Steals Data Via Network(参照日:2021-11-08)

※2 F5LABS|Banking Trojans: A Reference Guide to the Malware Family Tree(参照日:2021-11-08)

※3 ZDNet|Emotet botnet harvested 4.3 million email addresses. Now the FBI is using Have I Been Pwned to alert the victims(参照日:2021-11-08)

※4 NTT DATA|どう見分ける?増える「ばらまき型攻撃メール」|(参照日:2021-11-08)

※5 サービス & セキュリティ株式会社|マルウェア「Emotet」(エモテット)最新攻撃メールについて(参照日:2021-11-08)

※6 ZDNet Japan|マルウェア「Emotet」が「Office」アップデートを装う新たな手口(参照日:2021-11-08)

※7 So-net|「Emotet」感染メールに「新型コロナウィルス」を題材に使う手口(参照日:2021-11-08)

※8 ITmedia NEWS|「Emotet」また襲来「メリークリスマス」「賞与支給」などの件名でだます(参照日:2021-11-08)

※9 proofpoint|この夏再開したEmotetの活動を総括する(参照日:2021-11-08)

※10 nicter|NICTに届いたEmotetへの感染を狙ったメール(参照日:2021-11-08)

※11 Digital Arts|改ざんサイトからダウンロードされるEmotet(参照日:2021-11-08)

※12 INTERNET Watch|近隣Wi-Fi経由で感染する「Emotet」亜種が確認される(参照日:2021-11-08)

※13 ZDNet Japan|Emotetマルウェアからランサムウェアの被害に--IBMが日本企業に警鐘(参照日:2021-11-08)

※14 Cryptolaemus Pastedump|Cryptolaemus Pastedump(参照日:2021-11-08)

※15 GitHub|JPCERTCC/EmoCheck: Emotet detection tool for Windows OS(参照日:2021-11-08)

※16 europol|WORLD’S MOST DANGEROUS MALWARE EMOTET DISRUPTED THROUGH GLOBAL ACTION(参照日:2021-11-08)

※17 politie|Check if your e-mail address is present in the Emotet botnet data(参照日:2021-11-08)

※18 JPCERT/CC|マルウェアEmotetのテイクダウンと感染端末に対する通知(参照日:2021-11-08)

※19 ITmedia エンタープライズ|PPAP問題、これが総まとめだ――名付け親が語る廃止のきっかけと「2つの壁」とは(参照日:2021-11-08)

※20 ZDNet Japan|マルウェア「Emotet」が復活--テイクダウンから10カ月ぶりに再流行の兆し(参照日:2022-01-11)

関連記事の一覧

EMOTET(エモテット)のなりすましメールの見分け方を解説

Emotetは送信者本人になりすましてメールを配信し感染拡大を試みます。感染すると他のマルウェアを送り込もうとするほか、端末の連絡先情報を盗み取り...

マルウェア、Emotet(エモテット)の対策と感染経路を解説

マルウェアであるEmotet(エモテット)はメールでの感染が手口でたびたび被害が発生します。対策として、基本的なシステム更新のほか、アップデートによる未知の...

2年もの間、EmotetのWi-Fi拡散が見逃されていた!?

EmotetはWi-Fi経由で拡散・感染している?Wi-FiセキュリティベンダのWifiWall社(現:airEye社)がEmotetに関する記事を公開しました*1 。2020年2月7日に...

バックドアとは?設置(感染)された時の危険性と対策

バックドア(Back door)はITセキュリティ分野における攻撃手法の一つであり、攻撃者がターゲットとなるシステムへの継続したアクセスを維持するために用いられます。正面か...