目次

PPAPメールのおさらい

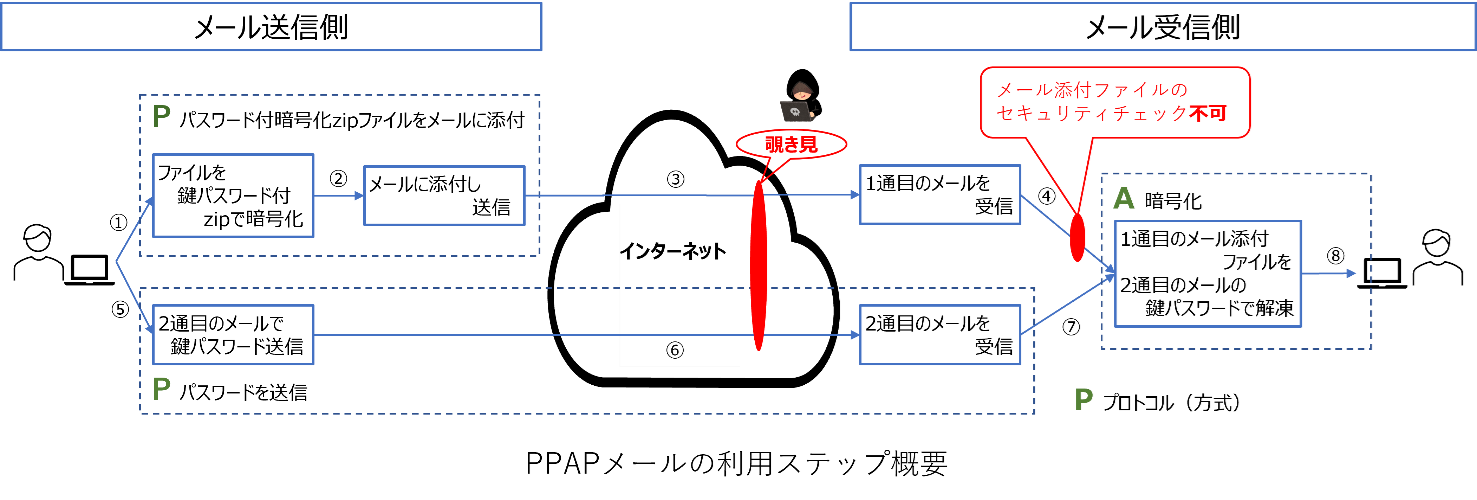

一般的にメールでPPAPと呼ばれる方式は、暗号化した圧縮ファイルを添付したメールと、その暗号化されたファイルを解凍(平文に戻す)する鍵パスワードを同じユーザ(あるいは別ユーザですが同じメールシステム)から別メールとして送ることです(詳しくはこちら:Blog「PPAP回避やテレワークに必須のファイル無害化」)。

この方法の問題点として、例えば攻撃者がフィッシングメールなどでメールシステムに侵入しており1通目のメールを盗み見ることが出来れば、2通目の鍵パスワードが書かれたメールも見ることで、暗号化したファイルを見ることができてしまいます。このPPAP方式は未だに多くの日本の会社で利用されています。

特に、JIPDEC(日本情報経済社会推進協会)が推進しているPマーク取得のために多くの事業者がメール添付のファイル暗号化にPPAP方式を使っています。(※JIPDECはPPAP方式の使用については言及していません)

しかし、2020年11月に当時のデジタル改革担当大臣が内閣府の会見で、政府ではPPAP方式を廃止すると公表し、現在、多くの企業で廃止、あるいは廃止の計画が進んでいます。

PPAP方式では他にどのような問題があるのでしょうか。

現在ほとんどの組織でウイルス対策ソフト(AV、Anti-Virus)が導入され、組織によっては多層防御など多くのセキュリティ対策がされています。

しかし、メールに添付された暗号化ファイルに限らず、zipなどの暗号化された圧縮ファイルは暗号を解凍するために鍵パスワードが必要です。AVや通常のセキュリティ対策では、暗号化を解凍するための鍵パスワードが不明なために解凍できず、ファイル内容のセキュリティチェックができません。つまり、メールの受信者はAVの検閲を通さないままファイルを受け取ることになります。

PPAPが危険であると言われるようになった大きな理由はこの観点であり、送信者側のメールシステムがPPAP方式で自動的に暗号化する場合、あるいは送信者が暗号化したファイルを送った場合、前記のようにセキュリティチェックができなくなります。

そのため、PPAPは危険であると言われるようになりました。(ファイル圧縮ツールによっては脆弱だと言われているZipCrypto暗号化しかサポートしていないものもありこれも問題す。)

因みに、PPAPは日本独特の方式のために、諸外国では問題になっていません。例えば私がお世話になっている在日本イスラエル大使館では、パスワード付ファイルが添付されたメールはシステムで拒否されるため、PPAP方式にて暗号化されたメールシステムの場合はやり取りができません。

(当Blogでは、ファイルを取得するための「パスワード」と、ファイルを暗号化するための共通鍵を区別するために、後者は「鍵パスワード」と呼んでいます。)

PPAP回避のメールシステム

現在、メールサーバを自社で保有するのではなく、SaaS(クラウドソリューション)を利用されているユーザが増えています。

マイクロソフト社やグーグル社、その他にも様々なIT企業がSaaS型で提供しており、メールセキュリティ(メールに添付されたファイルのウイルスチェックや、URLのリンク先など)を含めた多数のソリューションがあります。

その中でも、PPAP方式を回避することを目的としたSaaSソリューションも台頭しており、主に以下の方式でファイルを送信します。

- クラウドストレージの利用

- ファイル転送サービスの利用

「クラウドストレージ」と「ファイル転送サービス」の違いはいくつかありますが、まずは、ファイルの保管期間にあります。クラウドストレージはクラウド上にあるファイルサーバとして長期保管が可能ですが、ファイル転送サービスはファイルを転送することが目的なので保管期間は一時的です。

大きな違いとして、クラウドストレージは、ファイルサーバの場所がオンプレではなくクラウド上にあるので、誰かにファイルを渡す前提ではありません。

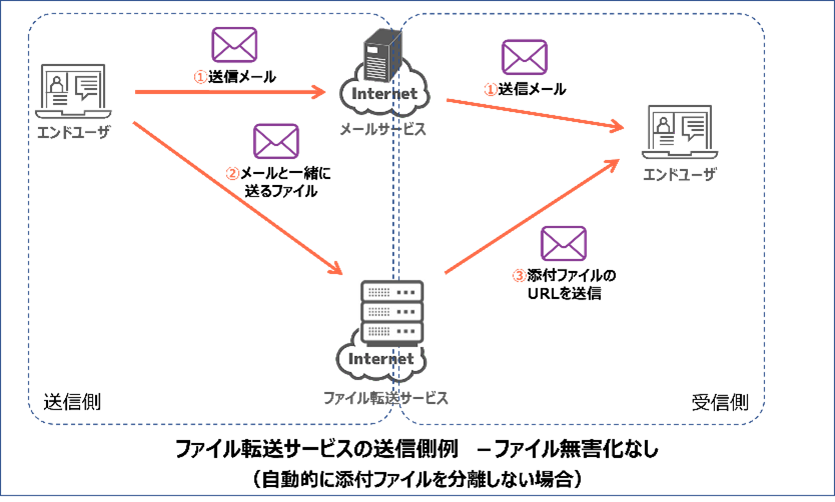

一方、ファイル転送サービスは自分以外にファイルを渡す、つまりメールと同じ目的だということです。したがって、ファイル転送サービスを使うことによって、攻撃者にメールを盗み見みられていたとしても、当該サービスからファイルを受取るため、送付データが盗まれることはありません。

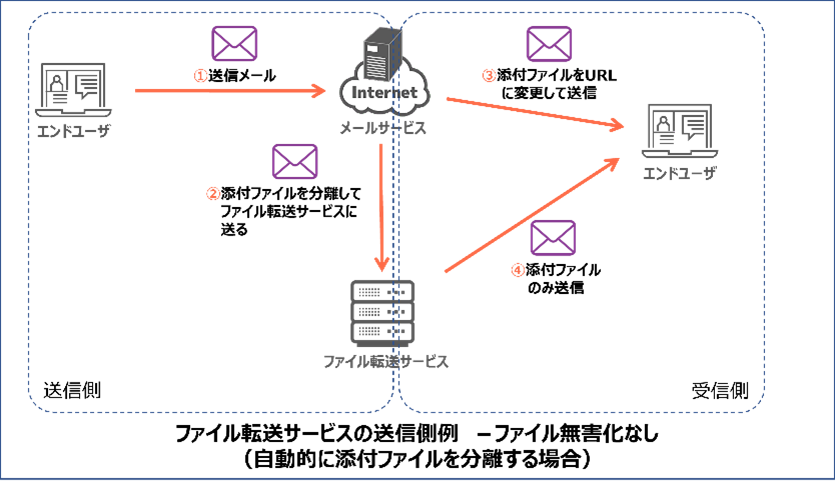

ファイル転送サービスの中にはメールシステムと一体化することで、「ファイル転送サービスが添付するファイルをメールと分離し、メールにはファイルではなくダウンロード用のURLを記載する」ものもあります。

クラウドストレージを利用した場合は、クラウドストレージに格納したファイルのURL(共有用として発行した第三者がアクセス可能なURL)を送信メールにて案内することになります。

ファイルが暗号化されていなければPPAPにおけるセキュリティチェックをすり抜けるという危険性は回避できていますが、送信メール自体にファイルを格納しているクラウドストレージのURLが記述されているので、攻撃者がメールを盗み見ていた場合は、もし送信者がいつも利用しているクラウドストレージへもアクセスできるのであれば、あまりリスクが低減されてはいないと思います。

安全にパスワードや鍵パスワードを交換するには

攻撃者にファイルダウンロードのURLとパスワードを知られるリスクを回避する(PPAP方式での問題点の1つ)ためには、

A) パスワードを毎回変更し、SMS、FAXなどファイル送信メールとは別の経路で毎回送る

A’) パスワードを固定し、SMS、FAXなどファイル送信メールとは別の経路で一度だけ送る

B) パスワードを毎回変更し、パスワード自動生成アプリやデバイスを利用する

などの方法があります。パスワードを同じ会社の別の人(あるいはシステム)から送ることも考えられますが、同じ組織名(ドメイン)であれば、PPAP方式になってしまい意味がありません。(攻撃者はメールを盗み見る際、そのドメイン全体のメールを監視します。)

A‘)の方法に比べると、A)やB)の方法では毎回パスワードを生成し送信する手間がかかり、また受信者も毎回パスワードを入力する手間がかかります。ひょっとすると一番の手間は、パスワードが複雑であれば、スマホやFAX等を経由して送付したパスワードはPCでコピペできないため、一つ一つ手入力が必要なことかもしれません。

B)の場合はPPAP方式を回避し、かつ受信者が毎回パスワードやパスワードを入力する手間を削減できます。しかし、ワンタイムパスワードを生成するアプリやデバイスを用意する手間やコストが必要となります。そのため、一度あるいは低頻度でしかメールを送らない相手の場合にはB)は向きません。(ワンタイムパスワードの機能を利用するためには双方での専用アプリやデバイスが必要です)

ファイル転送サービスでは、ファイルだけでなくショートメッセージも送ることが可能ですし、送信メールとは別ドメイン、別経路、別タイミングで送ることができます。

したがって、①ファイル転送サービスでファイルアクセス用のURLを送り、②案内のため送信者のメールシステムから送るメールで、当該ファイル転送サービスにアクセスするためのパスワードを送れば、攻撃者が②のメールを盗み見たとしても、ファイルを盗まれる可能性は低くなります。

パスワード以外で保護するためには

また、メールでのファイル送信によるリスクを低減する方法として、クラウドストレージやファイル転送サービスにアクセスするために、パスワードだけではなくIPアドレス/メールアドレス/デバイスなどでアクセス制限をかけたり、ワンタイムパスワードを必要とするソリューションがあります。

例えば、私宛にファイルを送る場合には、私の所属している会社のドメインが含まれるメールアドレスおよび該当するIPアドレスを指定し、その他のドメインやIPアドレスからはファイルにアクセスできなくする、といった方法です。

また、パスワードを入力する回数を制限し、ブルートフォース攻撃や辞書攻撃でパスワードのみでのアクセス制限を突破できないように対策することもお勧めします。

恐らく、5回程度を上限としたパスワードの入力ができれば、正規の利用者の方にはあまり不自由なく利用できると思います。ダウウンロード回数を制限することで、情報漏えいを知ることが可能なサービスもあります。

また、手間はかかりますが、受信者側がTLSプロトコル(HTTPS)でメール登録用のWebサイトを用意し、送信者がファイル送信のユーザ登録や、「ペットの名前」「出生地」「ハンドルネーム」といった合言葉を登録することでファイルアクセス時にパスワードだけではない他要素の認証を行えますので、パスワードの盗み見の対策もできます。

ファイルの暗号化

一般的に、個人情報を含むような機密性のあるファイルは、情報が漏えいしないようにファイルを暗号化することが必要です。PPAPの場合は共通鍵方式の鍵パスワードでファイルの暗号化を行い、暗号化したファイルの送信をし、受信者は鍵パスワードで暗号化したファイルを解凍することで内容を読みます。

特に、Pマーク取得には、ファイル形式の規定はありませんが、「プライバシーマーク制度は、事業者の自主的な取り組みを促し、状況や場面に合わせて適切な対策を講じていただくことを求めており、その運用状況を確認するものだ」と制度趣旨を説明しています*1。

つまり、ファイルの暗号化は必須でありませんが、ファイルが第三者に見られないようにすることが重要です。暗号化は方法のひとつかもしれませんが、あくまでも情報漏えいリスクのためにファイルの暗号化をするのは手軽であり非常に利用される可能性が高いと言えます。

Pマークでは暗号を解凍する鍵パスワードを攻撃者が知るリスクおよび受信側でファイルにセキュリティチェックができないリスクの対策は要件ではありません。

鍵パスワードは、暗号化したファイルがダウンロードできなければ使えません。送信メールにファイルダウンロードのパスワードと一緒に鍵パスワードを送信しても問題はないと思います。送信メールとファイル転送サービスのメールで、攻撃者に漏洩するリスクがないとは一概には言えませんが、別の経路などで送ることは受信者の手間を考えると過剰な対策だと考えます。

ファイル転送サービスではファイル転送時にTLSプロトコルをサポートしているソリューションがあります。

TLSプロトコルでは、公開鍵方式と共通鍵方式のハイブリッド方式を採用しています。そのため、鍵パスワードを送信しなくても安全にファイルを受信者に届けることが可能になりますので、一層リスクの低減ができます。

より機密性のあるファイルを送る場合には、暗号化ではなく秘密分散方式の利用もあると思います。

秘密分散方式では単にファイルを分散させるだけではなく、鍵パスワードを必要としない秘密分散方式を利用することで、例え攻撃者がファイルの転送時に覗き見をしてもファイルの中身を見ることは出来ません。

ファイルの多重暗号化による弊害

クラウドサービスやファイル転送サービスでファイルを送ることは可能ですが受信側のセキュリティ対策システムでは前に述べたように暗号化したファイルや圧縮ファイルを平文に解凍することはできません。

ファイル転送サービスを使いTLSプロトコルで暗号化する場合は、当然TLSで暗号化したハイプリッド方式の暗号化しかサポートしていません。

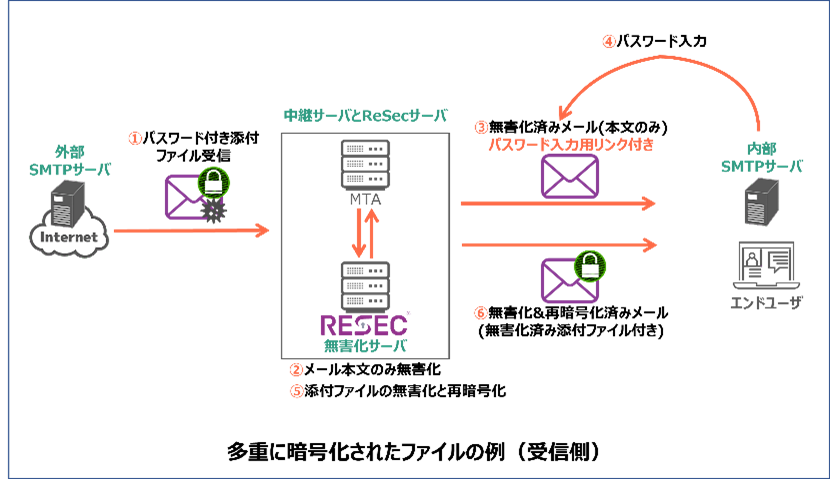

しかし、ファイルによっては多重に暗号化されたものもあります。例えば、作成したWord、Excel、PDFの機能を使って暗号化し、さらに圧縮zipファイルとしてTLSプロトコルで暗号化するといったものです。

送信者は盗み見による漏えいリスクに対し、暗号化をしますが、受信者側のセキュリティシステムはTLSプロトコル以外での暗号化には対応不可なのでセキュリティチェックがされていないファイルになり、やはりマルウェア感染のリスクが高まります。

TLSプロトコル以外で暗号化されたzipファイルや解凍したフォルダーに入っているデータファイルであっても、暗号の解凍をしてセキュリティチェックをすることがセキュリティ対策としては必要だと思います。

そうでなければPPAP方式と同じく、セキュリティチェックを回避することによるマルウェアの感染リスクを低減することはできません。

データファイルにマルウェアが無いか

ここまで、PPAP方式を回避するためのメールシステムに関して述べてきました。

ファイル転送サービスを利用することでPPAP方式を使わずにデータ保護や認証を考慮して攻撃者がファイルを覗き見たり、改竄するリスクは低減することは出来そうです。

しかし、メール添付のファイルを攻撃者から守るだけではなく、サプライチェーン攻撃のようにファイルにマルウェアが入っている場合はどうでしょうか。

TLSプロトコル以外で多重に暗号化されたファイルのチェックは一般的にはできませんし、AVなどのセキュリティチェックだけではゼロデイ攻撃などの過去に発生した既知の攻撃事例がなければ防ぐことはできません。

セキュリティ保護を受信者に任せてしまうことはデータを送る側として簡単です。しかし、例えば見積書や納品物などを送信する場合、受信者はお客様になります。

つまり、お客様に対してファイルに知らない間にマルウェアが付いていても、送信者である売る側には責任が無いとは言えませんし、恐らく二度と引き合いは来なくなるのではないでしょうか。

となると、送る側でも送信前にファイルにマルウェが含まれていないことを確認する必要があります。特にソフトウェアをバージョンアップするアップデートファイルを送る場合は、サプライチェーン攻撃を回避するためにはメーカーとして絶対に確認しておくべきだと思います。

ファイルに入り込むマルウェアとして考えられるものは、

①実行ファイル(.exeや.dll)としてマルウェアが侵入(自己解凍型zipファイルなど)

②実行ファイル以外の形式のデータファイル(オフィス/pdfファイルやマクロウイルス、AVのパターンファイルなど)

一般的なケースで送るファイル、あるいはメーカーがバージョンアップファイルを送ったり、ソフトウェアを納品するケースは全て上記に当てはまります。

フィッシングメールには皆さん注意されていると思いますが、良く知っている人やソフトウェアメーカーなど信用している相手から送られてくるメールには、マルウェアが含まれているのではないか、などとは想像もしないと思います。

しかし、EMOTETなどのランサムウェアは、メールのやり取りをしていたコンタクト先や過去メールを搾取することで、あたかもいつものメール相手から、過去のメールから不自然でないような内容で送信することができてしまいます。

そうした内容でファイルを添付していたら疑いもなくファイルを開いてしまうことは無理もありません。これこそが攻撃者が狙っていることなのです。

PPAP対策のソリューションを紹介

PPAPの回避目的でメールシステムを入れ替えるのであれば、PPAP回避だけでなく、送信時にファイルと共にマルウェアを送ってしまわないシステムの導入も検討する必要があるのではないでしょうか。

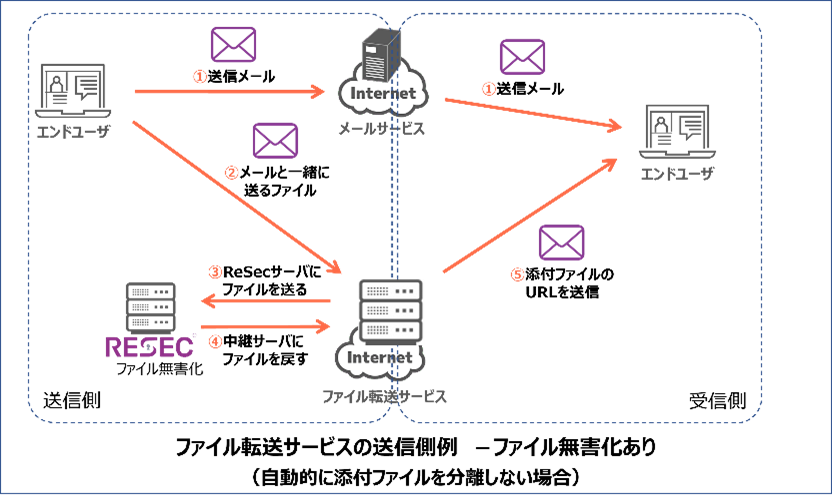

過去のBlog「マクロウイルスの脅威」や、Blog「ショートカットファイル悪用のEMOTET対策」、あるいは前回のBlog「ランサムウェア対策とサイバーレジリエンス」でも紹介しているとおり、当社の提供するResecはファイルを無害化する機能があります。

Resecをメールシステムに入れておけばファイルをメールで送信する場合、送信前に無害化用サーバを経由するため、送信者側でもファイルの安全性を担保することができます。

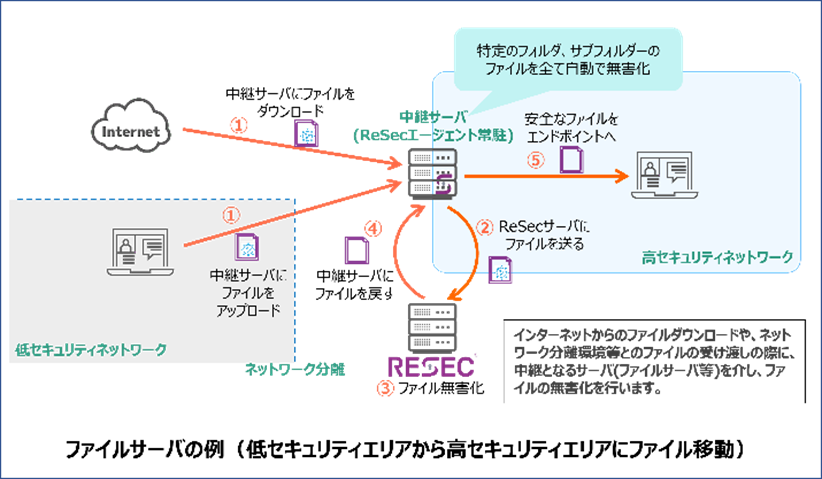

また、メールだけでなくクラウドストレージやファイル転送サービスで送る場合についても、ファイルを当該サービスに格納する前に、Resecの無害化サーバを経由することで同様の効果があります。

受信側の対策としても、この無害化は有効なほか、多重で暗号化されていてもResecサーバ上で解凍し、無害化が可能なため、セキュリティチェックをすり抜けるといった心配はありません。

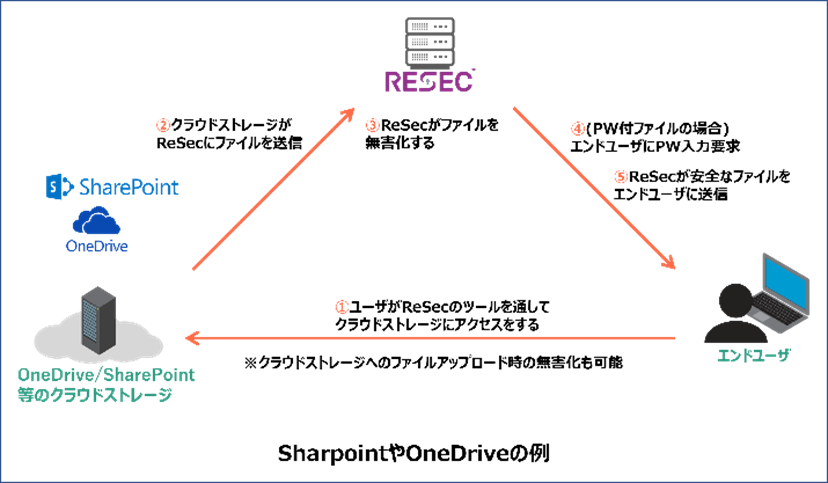

グーグル社やマイクロソフト社が提供しているメールソリューション、あるいはTeamsなどで利用できるSharepointにあるファイルなどは特別な開発をしなくてもResecサーバを経由することが可能です。

無害化処理の一つであるCDR(Contents Disarm and Re-construction)と呼ばれる手法では、前記の①実行形式(.exeや.dllなど)のファイルは無害化できません。また、マクロウイルスも全てのマクロのペイロードを削除するしか対応できません。(そのため、マクロ機能が安全であって も業務で一切使えなくなる)

しかし、ここで紹介しているResecは、CDRが無害化エンジンの一つにすぎず、実行ファイルに対しては複数のAVや必要であればサンドボックスを活用でき、複数の段階で無害化を行いますし、多重パスワード対応もしています。

またマクロに関してはマクロの入っているペイロード内のコマンドを解析することで、疑わしいマクロが入っていないペイロードは削除せずに、怪しいペイロードだけ 削除します。

もちろん、マクロによってどのような対応をするかは、事前に設定が可能になっています。

また、色々な利用場面で構築可能なインターフェースが用意されており、メール、クラウドメール、ファイルサーバ、ミドルウェア、KIOSK等のシステム上で無害化することができます。

Resecは防衛関連の中央省庁での利用実績もあり、日本独自のファイル形式にも対応しているので、安心してご利用いただけるソリューションになっています。

PPAP方式の対策としてメールシステムを更改する際、あるいはファイル構成やネットワーク構成を変更する際にはファイル無害化の利用をぜひご検討ください。

出典(参考文献一覧)

※1 ITmedia NEWS|“Pマーク”認証団体が見解 パスワード付きファイルのメール送信は「以前から推奨していない」(参照日:2022-08-10)