目次

ショートカットファイルを悪用するEMOTET

最近JPCERT/CCやIPAの注意喚起*1*2や、マクロウイルスを利用しないEMOTET攻撃に関するニュースを目にします。過去のEMOTETなどではオフィスマクロを利用するためにWordやExcelなどのオフィスソフトを用いてマクロからPowerShell(Windowsの標準ツール)のプロセス生成を実行していました。

しかし、最近のショートカット(.lnk)ファイルを利用した攻撃では、フィッシングメールやショートメッセージでURLをクリックさせ(水飲み場攻撃)、マルウェアを侵入させたのち、ショートカットファイルを実行させます。それにより、ランサムウェアを含めた各種マルウェアのダウンロードと実行がされる、攻撃者にとって便利な手法です。

そういったことを思いつく攻撃者の発想や、そのようなツールを作成してしまう攻撃者の技術力には感心してしまうことがあります。(感心してはいけないのでしょうが。。。)

攻撃者が次から次へ攻撃手法を変えていき、既知のセキュリティ対策の回避を試みることは当然予見できることであり、攻撃手法の新規開発こそがRaaSを中心とした分業体制において効果を発揮します。防御側の我々としては攻撃手法を変えて欲しくないのですが攻撃者が存在する限り、無理な話かもしれません。

メールに添付されたファイルの例*2

なぜEMOTETなどのランサムウェア攻撃が増加しているのか

ランサムウェアは攻撃者が経済的なメリットを享受する(身代金を獲得する)ために便利なツールとして利用され、発展してきました。ランサムウェアの被害はここ2-3年で急激に増えており、2020年は史上最悪の年と言われていましたが、2021年にはその2倍に増加しました。恐らく2022年も1月25日公開のBlog「2022年もランサムウェア攻撃に注意!」にてお話したように被害はさらに拡大するのではないでしょうか。

被害拡大の理由は色々な意見がありますが、Blogに記載のようにRaaSの出現、役割の細分化による一層のプロフェッショナル化(技術の高度化)、その結果としてRaaSの規模の増大と、それを支えるスポンサー組織の支援強化などが考えられます。つまり、攻撃の成功率と獲得する身代金額の増加を目的に、投資対効果が非常に高くなっており、一層のRaaS組織強化によるエコシステムの分業と規模拡大が進展しているのです。

どのように.lnkファイルを悪用するのか

2022年4月26日に更新されたJPCERT/CCの注意喚起*1には、下記の様に記載されています。JPCERT/CCは注意喚起に留めており、詳細な解析結果は記載されていませんが、複数のサイトでは若干詳細が述べられています。

2022年4月25日頃より、Emotetの感染に至るメールとして、ショートカットファイル(.lnkファイル)あるいはそれを含むパスワード付きZipファイルを添付したメールが新たに観測されています。ファイルを実行すると、スクリプトファイルが生成、実行され、Emotetの感染に至ります。

ショートカットファイル(.lnk)自体を添付した、あるいはショートカットファイルをパスワード付で圧縮したzipファイルを添付したメール内のショートカットファイルをダブルクリックすると感染します。

EMOTET自体は2018年頃から出現しました。元々、金融業での悪用を想定したダウンローダ(バンキングマルウェア)で、認証情報などの機密情報を搾取したり、ワームの様にネットワーク内に感染を広げたり、他のマルウェア(ランサムウェア含む)をダウンロードすることで色々な攻撃を行います。

話を戻しますと、ショートカットファイルをダブルクリックすると、ショートカットファイルのリンク先に定義されたPowerShellが実行されます。その際にリンク先のPowerShellの引数に実行させること(マルウェアのダウンロードや、ダウンロードしたマルウェアの実行など)を渡すと、攻撃者の行いたいことが出来てしまいます。(詳細は、Windowsに標準搭載されているPowerShellのコマンドやPowerShellの関数をご参照ください)

マイクロソフト社のセキュリティ対策

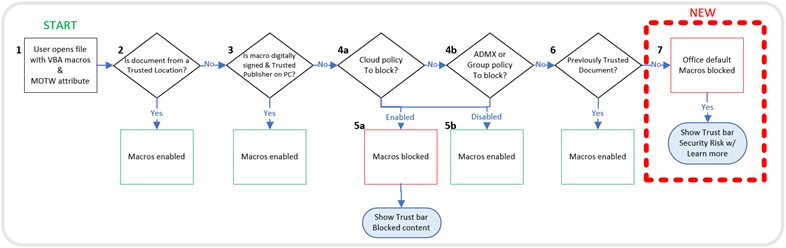

勿論、マイクロソフト社が何も対策をしていない訳はなく、例えばオフィスソフトに関してはデフォルトでマクロの実行をディセーブルし、マクロがあるファイルに対してはポップアップで明示的にイネーブルにしないと実行ができなくなっているなどの対策が取られています。

また、本Blogで取り上げているショートカットファイル(.lnk)に関しても2022年5月7日の同社記事によると*3、ショートカットファイルがメールに添付されており、インターネットから取得されたファイルにマクロが含まれている場合、マクロの実行がブロックされ「セキュリティリスク」アラートがポップアップする対策がされています。このアラートポップアップには「詳細情報」というボタンがあります。

同記事によると「マクロを使用する不正なアクターのセキュリティリスクに関する情報、フィッシングやマルウェアを防ぐための安全なプラクティス、これらのマクロを有効にする方法 (絶対に必要な場合に限る) に関する説明が含まれています」と記載されており、絶対に必要な場合以外はマクロを有効にしないことを推奨しています。

インターネットや制限付きゾーンなどの信頼されていない場所から入手したファイル(たとえば、ブラウザのダウンロードやメールの添付ファイルなど)か否かは、Windows のMark of the Web (MOTW) 属性で判断されます。

ただし、この属性は現在使用されているNTFS ファイルシステムに保存されたファイルにのみ適用され、昔のWindows95で利用されていたFAT32 形式のデバイスに保存されたファイルにはこの属性は適用されないようですのでご注意ください。

インターネットから入手したファイルのマクロを実行するかどうか判断するフローの抜粋*3

Microsoft 365 Apps for Enterprise では「インターネットから入手した オフィスファイルでマクロの実行をブロックするポリシーを使用して、ユーザーがインターネットから取得したマクロを含むファイルを誤って開かないようにすることができます。」とのことです。

これらはバージョン 2203 でロールアウトを開始し順次展開されるようです。また、「今後決定する予定ですが、ボリュームライセンス版の Office LTSC 2021、Office 2019、Office 2016、Office 2013 にもこの変更を加える予定」であり、「この変更は、Mac の Office、Android または iOS デバイスの Office、および Office on the web には影響しません。」としています。(詳細は、マイクロソフト社の上記記事*3を参照ください)

しかし、これはオフィスソフト(Access、Excel、PowerPoint、Visio、Word)でマクロを悪用する攻撃でのみ有効ですので、ショートカットファイルで直接PowerShellを起動する場合は対策にはなりません。つまり、今回攻撃者が悪用しているショートカットファイルによるEMOTETなどのランサムウェア攻撃は防げないということです。

IWIが支援できること

2021年5月25日公開のBlog「PPAP回避やテレワークに必須のファイル無害化」でファイル無害によりメールに添付されたファイルも安全に受け渡しができる方法を紹介しました。また、2021年6月8日公開のBlog「マクロウイルスの脅威」では同無害化技術は、マクロウイルスを悪用したEMOTETなどのマルウェアに対応可能であることも紹介しました。では、最新のEMOTET攻撃にも有効なのかについて、ファイル無害化の方式と共に再度ご紹介したいと思います。

上記のBlogで紹介しているのはResecというファイル無害化ソリューションです。Resecは多様なインターフェースを持ち、多種多様なファイルの無害化が可能です。

メールシステムと連携し

- PPAP回避目的などでクラウドストレージからメールを受取り、添付ファイルを無害化

- ネットワーク分離環境で無害化するため、組織内への影響がない

- 添付ファイルにかけられたパスワードが多重であっても、網羅的にすべてのファイル(zipから単体のファイルまで)無害化を行う

- URLとして記述されている文字とハイパーリンクが不一致であればハイパーリンクを書き換え

- URLが悪意のある、あるいは悪意があると見なされるURLであればアクセスを制限

- 業務に支障が出ないように悪意のあると思われるマクロウイルスのみを削除

- 多様なファイル形式に対応したマルウェアの除去(CDR)、内包されるウイルス対応ソフトにより既知のウイルス削除、サンドボックスによる悪意のある動きをするプログラムの検知 など

といった機能を提供します。

メールシステムだけでなくブラウザや各種アプリケーションとの連携、FTPサーバとの連携、Microsoft SharePointやOneDriveとの連携など多くの連携機能を提供しています。また、無害化機能としても上記のようにURLチェックや多重パスワード機能を提供するIFF(Intelligent File Firewall)エンジン、マクロウイルス判定エンジン、アンチウイルスエンジン、CDR(Contents Disarm and Reconstruction)エンジン、サンドボックスエンジンなどを有しています。

では、ショートカットファイルに対してはどうでしょうか?

.ショートカットファイル(.lnk)の場合、ファイル名は詐称されているケースがあり、標準設定では拡張子が表示されないので利用者が気づけない場合があります。

しかし、Resecは.lnkファイルを “unknown” のファイルとして認識します。つまり、Resecでファイルの無害化をすると.lnkファイルが直接添付されたショートメールもzipで圧縮されたファイルが添付されたメールであってもブロックしますのでメールに添付されません。仮に.lnkファイルがURLで指定されたファイルに含まれていてもブロックしますので、URLを開いて自動的にダウンロードされることもありません。

従って、Resecを利用することでショートカットファイルが添付したメール、URLの先にショートカットファイルが指定されている、あるいはショートカットファイルが含まれたzipファイルが指定されていてもブロックされ、攻撃を防ぐことが可能になります。