「Morphisec」ライターチームです。

マルウェアEmotetは2014年に初めて発見され、2019年に流行したことで多くのメディアに取り上げられました。

その後、Emotetの対策が進んだことで1度は収束したと考えられていましたが、2022年3月に被害が再拡大していることが発表されました*1。

直近では2022年5月、EmotetはWordやExcelのマクロ有効化により感染する手法以外に、メール添付されているショートカットファイルを実行することで感染してしまうことで再度、注目されました*1。

ショートカットファイルのような新たな攻撃手法の事例から、Emotetは日々アップデートが行われており、組織や個人への脅威がたびたび再開します。

本記事では、Emotetの対策におすすめしているウィルス対策ソフトや、Emotet の感染経路、基本的な対策を解説します。

記事を読んだ後に「Emotetを含むウィルスやマルウェアの防御実績を知りたい」「Emotetに感染してしまったか確認したい」という方は、お気軽にお問い合わせください。

当社では、国内のサイバーセキュリティの窓口となるべく、蓄積された防御手法や知識のあるエンジニアをもとに、サイバーセキュリティ対策を支援、サポートします。

- Morphisecの製品ページはこちら

Emotet 対策を検討されている方へ

目次

Emotet(エモテット)とは

Emotetとは、主にメール経由で感染するマルウェアです。

取引先や社内の従業員を装ったメールの添付ファイルやメール本文のURLからファイルをダウンロードさせ、ファイルを展開することで不正に社内へ侵入します。

感染すると、サイバー攻撃者が端末を遠隔操作し、メールデータの窃取や別のマルウェアやランサムウェアに感染することもあります。

さらに、感染拡大を図るためにスパムメールの送信源として利用される可能性があるでしょう。

一度は風化したと思われた2014年のオンラインバンキングマルウェアから進化し、2017年以降に感染拡大機能を搭載するなどして世界で最も危険なマルウェアと認識されるようになりました。

元々はネットワークトラフィックからオンラインバンキングの認証情報を盗む目的で活動していましたが、後に他のマルウェアを配布するプラットフォームへと変貌。

感染端末からのメールスレッド乗っ取りや、430万件のメールアドレスの窃取などを行い、大きな脅威となりました。

Emotetの特徴はなりすましメール?

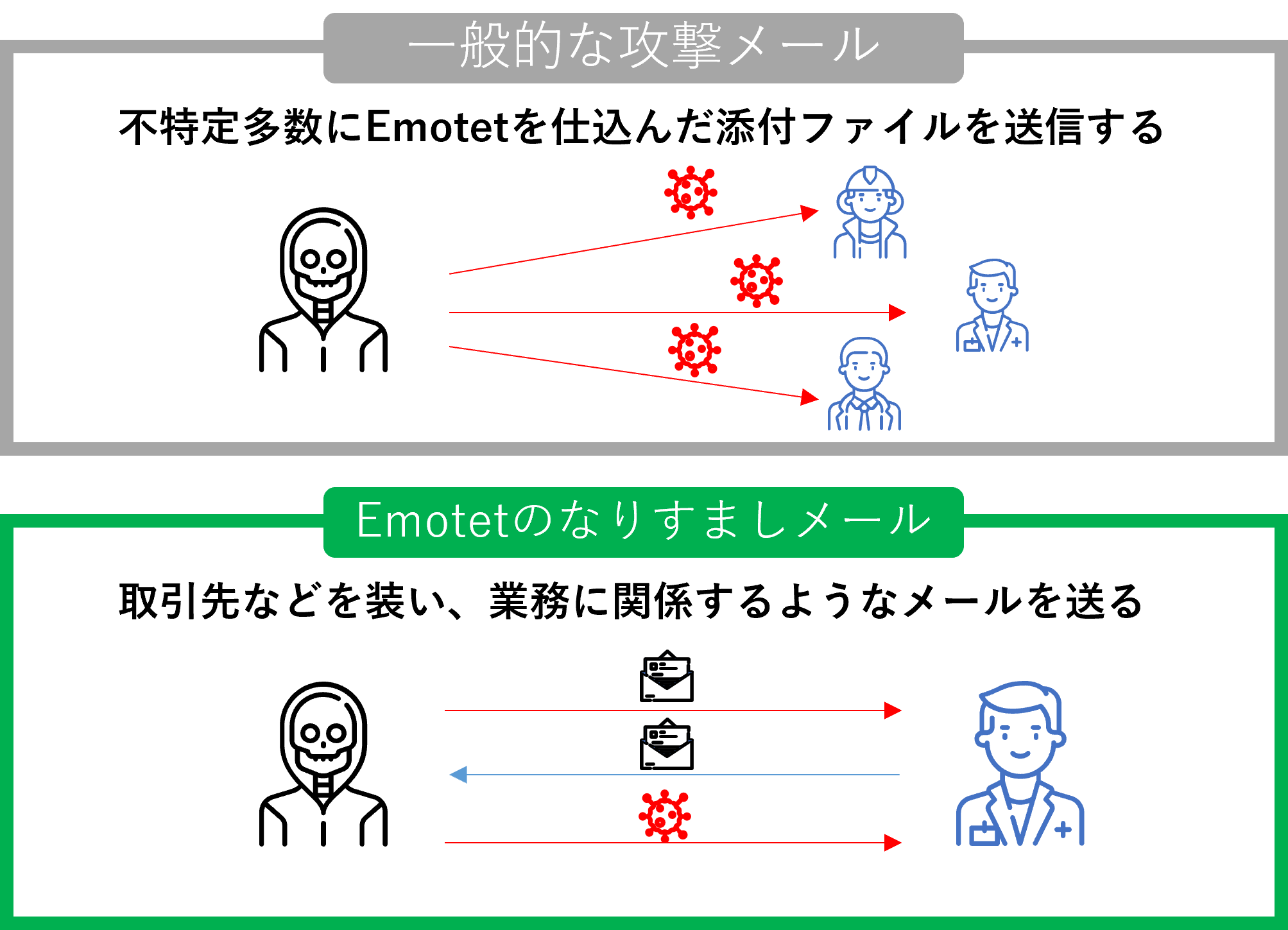

Emotetの特徴は、感染力の高い「なりすましメール」の技術です。

よくある攻撃メールは、送信者が不明な宛先から不特定多数にバラまかれ、ファイルを開封されることなく迷惑メールフォルダなどに振り分けられることが多いです。

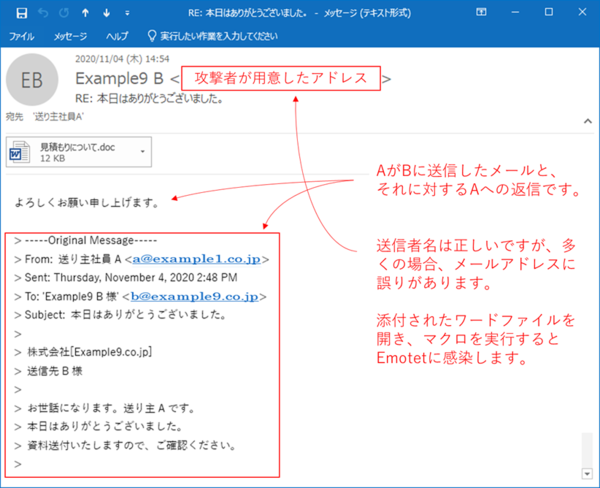

一方、Emotetの場合は、実際のメールのやり取りを模倣する「スレッドハイジャッキング」の攻撃手法を採用しています。ターゲットの過去のメールに「返信」に見える巧妙なメールを送信することで、Emotetのメール開封率の高さ(=感染率の高さ)が維持されています。

これは返信型メール攻撃と呼ばれることもあり、ターゲットを欺きファイルを開かせる効果的な手口となっています。

多くの企業はこのような攻撃への対策として標的型メール訓練を実施していますが、Emotetのように実際のメール内容を模倣する攻撃は、その訓練を超える脅威となっています。詳細なEmotetの攻撃メールの例は、多数のサイトで公開されています。

以下のメールサンプルは、当社が作成したEmotetの攻撃メール例です。

Emotet(エモテット)の被害事例

Emotetの被害事例は多くありますが、当社で選んだ独自の被害事例を3点紹介します。

事例1:商社

商社(従業員300人弱)でのEmotet感染が疑われる事件では、即座に外部公表が行われ、迅速な対応が目立ちました。

インシデント対策としてインターネットの遮断を行う厳格な措置が取られた点が特徴です。

感染の原因は取引先の従業員を模倣したメールによるもので、これはEmotetの典型的な感染手法として知られています。

事例2:建設会社

従業員100人以下の建設会社でもEmotet感染の影響が報告されています。

興味深いのは、2度の公表を経て半年後になりすましメールの送信が再び行われたことです。

この事例からEmotetは端末から情報を盗み出し、それを攻撃者が管理する別の端末から送信することが判明しました。

事例3:製造業

家具や医療器具の製造を手掛ける500人以上のある企業で、Emotetによる特異な感染ケースが発生しました。

感染端末から感染経路を確認した結果、正規のメールサーバを通じてなりすましメールが送信される事態となったのです。

その際、送信元のアドレスも正確に模倣されており、受信者が怪しむ要素が限りなく少ない状態でした。

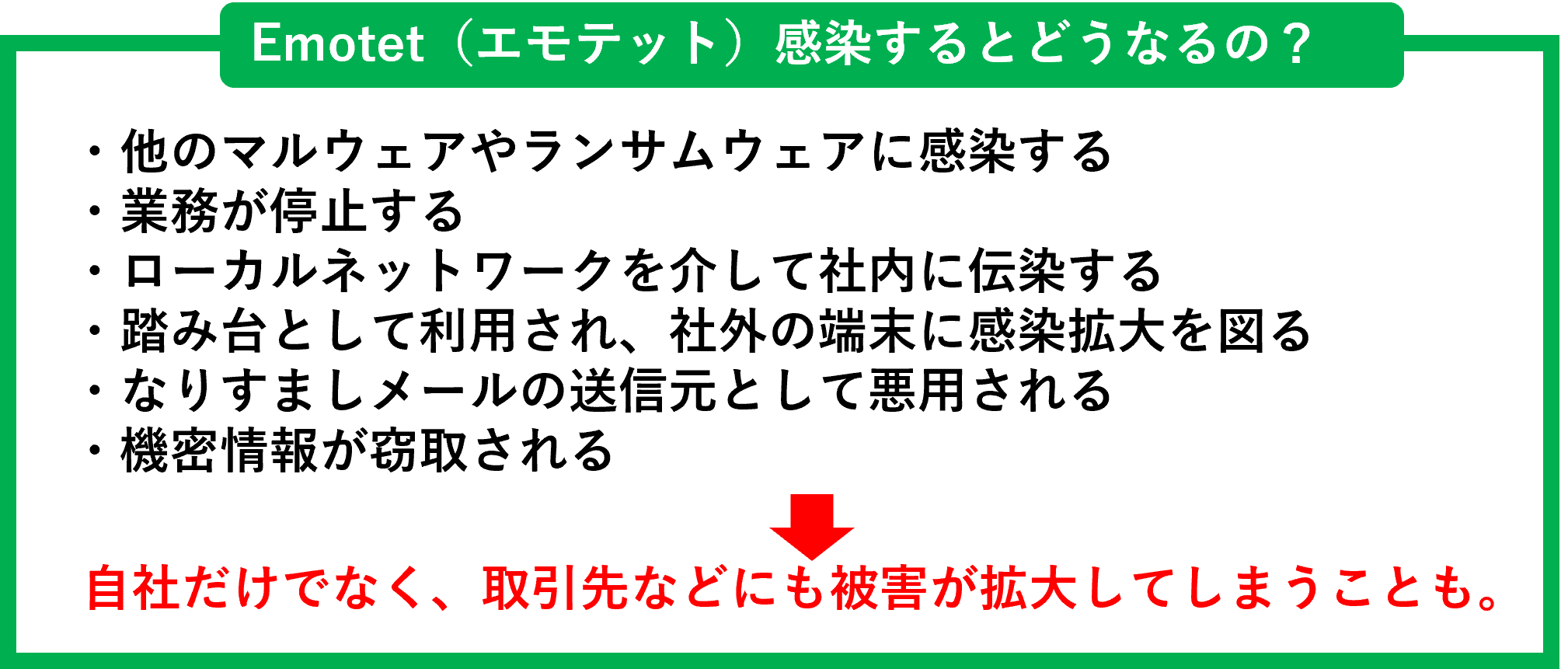

Emotetの対策が不十分で、感染した場合

Emotetに対する十分な対策がされていなく感染した場合、どのような被害に遭ってしまうか見てみましょう。

他のマルウェアやランサムウェアに感染する

Emotetに感染してしまうと、ランサムウェアやバンキングトロイのような他のマルウェアをダウンロードして実行します。

Emotetが他のランサムウェアやマルウェアをダウンロードする流れは以下の通りです。

- 攻撃メールの送信

- メールを受け取った受信者が、添付ファイルや記載のURLからWordなどのファイルをダウンロードし展開する

- 展開したファイルがマクロを実行する

- PowerShellを起動し、攻撃者が用意したサーバー(C&C)との通信を接続する

- 攻撃者がEmotetに感染した端末を確認、機密情報などを窃盗する

- 他のマルウェアやランサムウェアを送り込む

単なるEmotetの感染だけでなく、データの暗号化や重要な情報の盗難など、さまざまな被害が発生する可能性があります。

送り込まれたランサムウェアによっては、機密情報が暗号化されてしまい身代金を要求されるなど、金銭的な被害にも繋がってしまいます。

業務が停止する

Emotet を通して送り込まれたマルウェアやランサムウェアの種類によっては、業務を停止しなければならないこともあります。

業務が停止すると、関係企業やユーザーとの対応に追われ、復旧作業だけではない膨大な時間と労力が発生してしまうでしょう。

国内でも自動車メーカーが業務停止となったことで、本を含めた世界中の工場の操業が止まる事態となりました。

具体的な被害額は公表されていませんが、自動車工場の生産ラインが停止した場合、2006年の海外の古いアンケート調査では、1分間に平均$22,000(約2,860,000円)もの損失が発生するとのことです。

つまり、企業や組織の規模によっては、1日業務が停止するだけで数億円の損失となってしまうでしょう。

なりすましメールの送信元として不正に利用される

Emotetに感染したPCから、感染を拡げるためのなりすましメールの送信元として不正に利用されます。

組織であれば感染した企業の担当者を装い、取引先になりすましてメールを送信し感染拡大を試みようとします。

社外に感染拡大がされてしまうと、感染した元となる企業は、サイバー攻撃の加害者として名指しされるリスクも生じてしまう恐れがあります。

機密情報が不正に窃取される

Emotetは社内データや情報を不正に窃取する機能を持っており、機密情報やID・パスワード、認証情報などが盗まれる可能性があります。

個人を特定する個人情報である場合、被害が広がってしまうことが想定され、漏洩した人物にも被害が及んでしまいます。

Emotetはメール以外でも感染する?

結論として、Emotetの感染経路はさまざまです。

高度な技術と高い感染力は、企業のセキュリティ対策にとって、未だに重要な課題となっています。

メール経由で感染

先ほどお伝えした通り、Emotetの主な感染経路はメールです。

メールに添付しているファイルを開封したり、メール本文にあるURLからダウンロードするファイルにEmotet が仕込まれて感染してしまいます。

特に気を付けるべき点は、感染端末に送信されたメールに対して、手動あるいは自動により違和感なく返信を行う点です。そして、感染端末から送られてくる返信は、受信者になりすまして送られてきます。

例えば、企業が見積書を要求したメールに対して、あたかも要求された資料を用意したように見せかけEmotetに感染するファイルを添付していることがあります。受信者がCC等で複数人の場合、よりリスクは高まります。

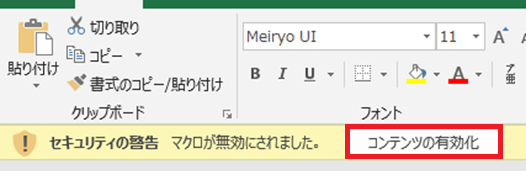

そして、メールの添付ファイル、またはURLリンクからダウンロードしたWordやExcelファイルを開封し、マクロを有効化(コンテンツの有効化)することで感染してしまいます。

Wi-Fi経由で感染することも

2020年2月、EmotetはWi-Fiネットワークからも感染することが確認されています*2。

Emotetに感染した端末から、アクセス可能な無線LANに侵入を行い別のネットワークにある端末へ感染拡大を試みます。

Wi-Fi経由の感染手順は、以下の通りです。

- Wi-Fi拡散モジュールを用い、無線LANネットワークの情報を不正に収集

- アクセスポイント(AP)と接続を確立するため、辞書攻撃を行う

- Emotetが自身をコピーする。その後、同一ネットワークに接続されている端末や共有フォルダに対して、辞書攻撃を行い感染させる

- 別端末への拡散を図る(1.の手順に戻る)

※辞書攻撃・・人名、地名、辞書に載っている見出しなどを総当たりで試し、パスワードを解読する攻撃。

EmotetがWi-Fiを悪用する機能は2018年頃から実装されています。

そのため、2020年頃に日本で流行したEmotetは、Wi-Fi経由で感染した端末が存在する可能性があると考えられます。

Emotetの基本的な対策方法

Emotetへの感染被害に遭わないため、基本的な対策ポイントを紹介します。

この項目は基本的な対策を解説しているため、既に知っていることもあると思いますが、改めて確認してみましょう。

ウィルス対策ソフトを導入しセキュリティを強化する

最初のステップとして、信頼性のあるウィルス対策ソフトを導入し、常に最新の状態に保つ運用が重要です。

Emotetのような既知の脅威を対策し、社内のセキュリティを強化することに役立つでしょう。

ただし、Emotet は急速にアップデートで日々進化をしています。

そのため、未知な攻撃として最新の攻撃手法にも対応できるウィルス対策ソフトを選定することが大切です。

また、アップデートの難しいクローズド環境や従来型のウィルス対策ソフトがインストールできないレガシー端末も存在するのではないでしょうか。

そのような環境や端末にも適用できる、ウィルス対策ソフトを探している方は弊社が採用しているMorphisecのページからお問合せください。

- Morphisecの製品ページはこちら

Emotet 対策を検討されている方へ

組織内に注意喚起する

Emotetのなりすましメールを知らない従業員もいることもあるため、不審なメールやリンク、添付ファイルを開かないよう注意喚起することが必要です。

注意喚起をする場合、「URLが記載されている場合、安易にクリックしない」、「文書ファイルのコンテンツを有効化しない」「ZIPファイルの解凍には注意をする」の3点を伝えておくといいでしょう。

ただし、注意喚起のみでは従業員が意図せずメールに添付されているファイルを開いてしまったりする恐れもあります。しっかりと、ウィルス対策ソフトを導入し対処することが重要でしょう。

メールの監査ログを有効化する

メールの送受信履歴や内容を監査ログとして保存することで、もし感染が発生した場合の原因追及や被害拡大の防止に役立ちます。ログは定期的に確認し、異常な動きがないかチェックすることが求められます。

ログ監視を行う機能として、AIを用いた運用を自動化するサービスなども存在するため、人手不足である場合はそのような分析の自動化も検討しましょう。

OSやソフトウェアを最新の状態に更新する

Emotetは、OSやソフトウェアの脆弱性を利用して感染することがあります。

OSやソフトウェアのメーカーから提供されているセキュリティパッチを定期的に更新することで、これらの脆弱性からシステムを保護することができます。

また、WindowsのOSがインストールされている端末であれば、Microsoft Defender(旧、Windows Defender)の更新を行うことも重要です。

PPAPの廃止

PPAPとは、メールでパスワード付きのファイル(主にはzip形式)を送付し、解凍するパスワードを別送するポリシーです。2020年11月に内閣官房は、PPAPについて廃止すると発表しました*3。

暗号化されているzipファイルはウィルスチェックができず、Emotetを含むマルウェアの判定ができない危険性があります。

受信側のメールサーバや端末にインストールされているセキュリティチェック機能が動作せず、気が付かないうちにファイルを実行してしまう可能性が高いと考えられています。

PPAPを廃止することで、パスワード付きzipファイルを解凍しない(=スキャンされていないファイルを実行しない)こともメリットとして考えられます。

EmotetはこのPPAPのポリシーを悪用して感染を拡大することが知られています。

社内でのPPAPを廃止し、安全なファイル転送方法を採用することでリスクを軽減できます。

ファイルの転送方法として、クラウドストレージを活用することやファイルを無害化するソリューションを導入することが代替案として考えられます。

マクロ有効化の自動実行を無効にする

Emotetに感染する多くの理由として、なりすましメールに添付されているWordやExcelファイルを展開したあとの「マクロの有効化」だと考えられています。

そのため、マクロの自動実行を無効にしておくことで、WordやExcelを開いてもすぐに感染するリスクを回避できます。

■設定方法

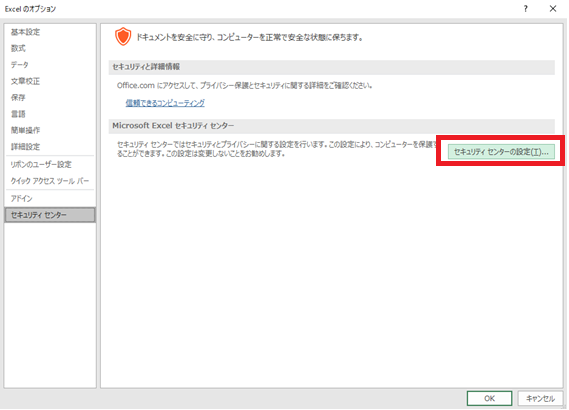

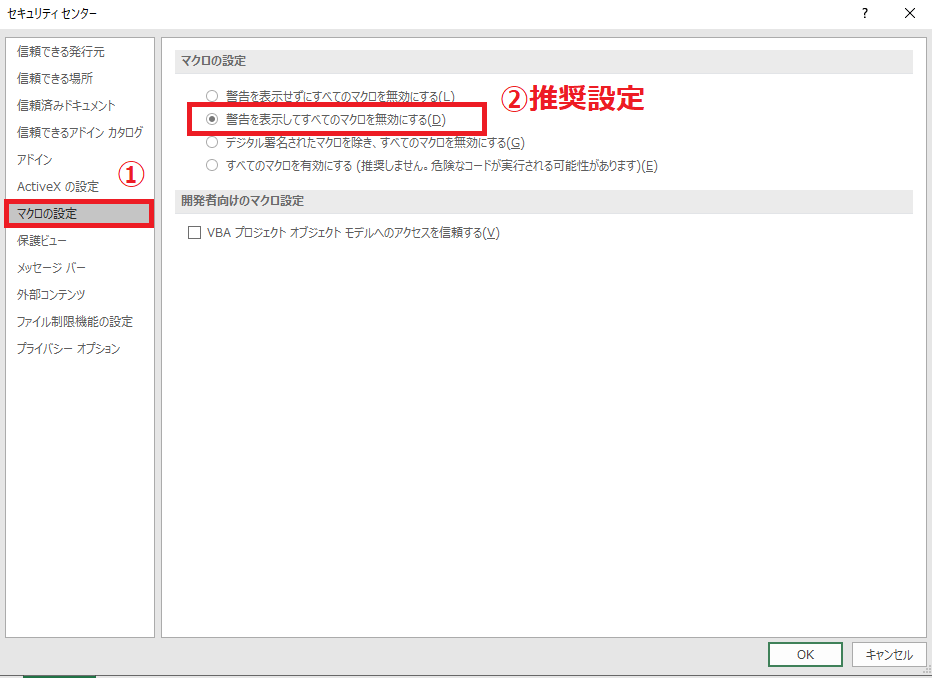

①新規にWordもしくは、Excelを開き、上部タブの「ファイル」から「オプション」を選択する。

②開いたExcelのオプションから「セキュリティセンター」の項目内の「セキュリティセンターの設定」を選択する。

③開いたセキュリティ センターから「マクロの設定」を選択し「警告を表示してすべてのマクロを無効にする」が選択されていることを確認する。

上記の画像の通り「すべてのマクロを有効にする」ことは、Microsoftでも推奨されていません。

攻撃過程のPowerShellをブロックする

上記のマクロ有効化の自動実行を無効化する対策で、Emotetが仕込まれたWordやExcelの文書ファイルを開いても、マクロが実行されにくい設定ができました。

ただし、人によってはうっかりマクロを有効化してしまうケースもあるでしょう。

そのような対策に、PowerShellの実行を制御することが有効です。

Emotetが仕込まれた文書ファイルのマクロを有効化したのち、PowerShellが起動しスクリプトに記載されているURL群からEmotetバイナリがダウンロードされることで感染してしまいます。

感染後、EmotetはC&Cサーバとの接続を行い、他のマルウェアを送り込もうと試みます。つまり、マクロを有効化した際のPowerShellが実行されなければ、Emotetには感染しません。

ただし、PowerShellの制御設定により、業務に支障をきたしてしまう可能性があります。

組織であれば、業務との兼合いから、設定の変更要否を検討する必要があるでしょう。

Emotetの感染が疑われた時の行動

結論として、Emotetの感染が疑われた場合、迅速かつ適切な行動をとることが重要です。

もしも、感染疑いが発生した場合、以下のフローを参考に、事前に対策や対応計画を立てておくことを推奨します。

改正個人情報保護法による、報告や通知の義務

最初に、法的な義務について理解しておく必要があります。

2022年4月に改正個人情報保護法の施行に伴い、重要な個人情報の漏洩が発生した場合、関係者への通知および関連機関への報告の義務が生じます。

具体的には、個人情報保護委員会への報告と本人への通知が義務となりました。

詳しくは、令和2年改正個人情報保護法についてを参照することをおすすめします。

Emotetに感染すると個人情報が漏えいする恐れがあり、迅速かつ適切な対応を求められるでしょう。

直接的な被害だけでなく、通知や報告が遅れたり漏れたりしてしまうと、多額の罰金の支払いも発生します。

情報漏えいに気づきやすい体制や社内システムのほか、スムーズな通知と報告が行えるプロセスなどを整備しておくことが大切です。

Emotet(エモテット)感染後のフロー

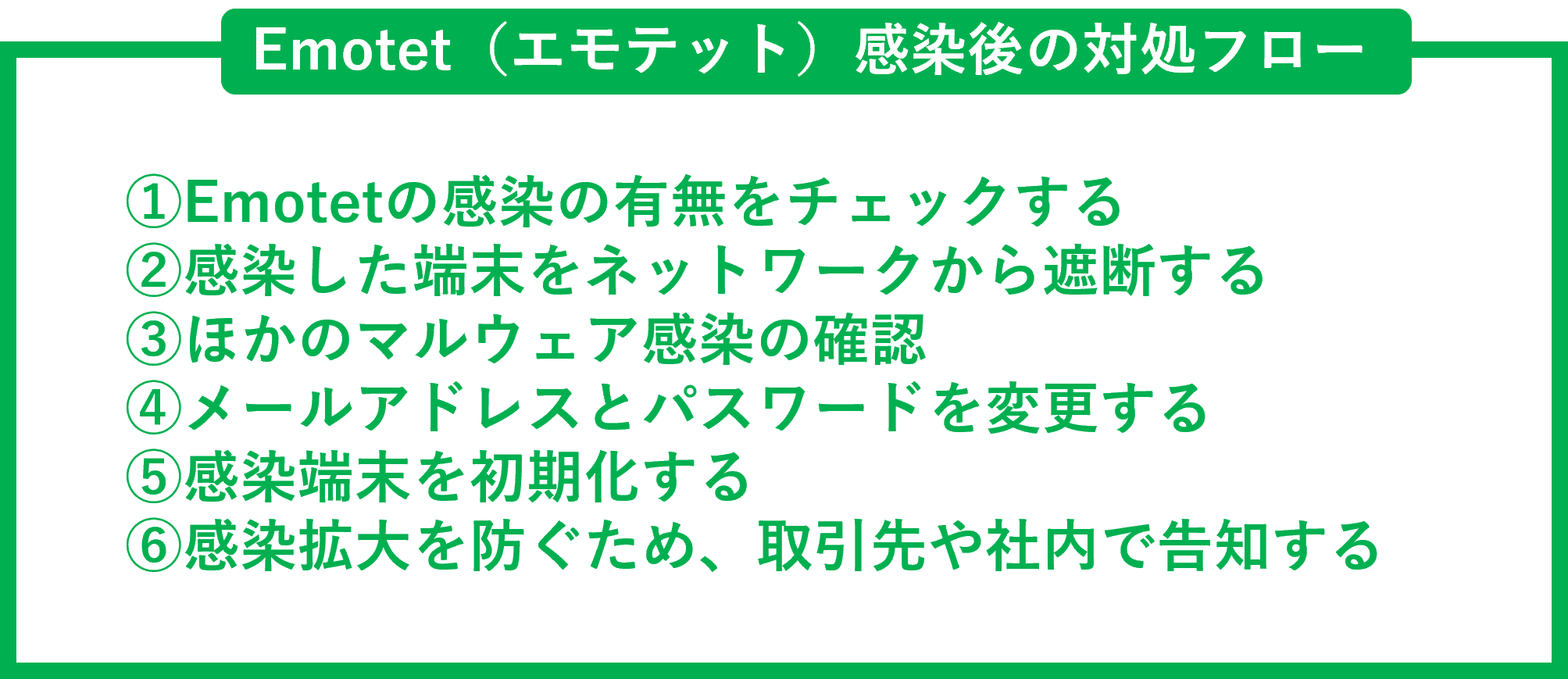

Emotetに感染した場合の対応フローを整備しておくことで、迅速に適切な対応をすることが可能です。

まだ、CSIRT(インシデント対応チーム)やインシデント対応時のフローが整備できていない場合、以下の警視庁が掲載している対応フローを参考としてご活用ください*4。

①Emotetの感染の有無をチェックする

Emotet に感染したかもしれないと感じたら、まず、感染の有無を明確にしましょう。

Emotetの特徴でも記載しましたが、特徴として新たに感染拡大を図るためになりすましメールを外部へ送信します。そのため、外部からの連絡で判明することもあるでしょう。

最も基本的なEmotetマルウェアの検出方法はセキュリティソフトによるウィルススキャンです。

セキュリティ対策ソフトのベンダーが提供するEmotetの特徴(ハッシュ値やシグネチャ)を使って、感染した端末を正確に識別します。

セキュリティ対策ソフトを導入していない場合、JPCERT/CCが公開しているツール、EmoCheckを活用することも選択肢としての1つです。

EmoCheckはEmotetの痕跡を探すツールで、Emotetが生成する特定のファイルやプロセス、レジストリエントリーを検索します。

コマンドラインで実行できるので、リモートでの各端末への実行も可能です。

しかし、これらのセキュリティツールは既知の情報に基づいているため、マルウェアがアップデートされると対応が難しくなる場合があるので注意が必要です。

また、独自で感染を検出するのは難しいですが、公開されているEmotetの情報や、IoC(Indicator of Compromise)を提供するサイトの情報を利用することで発見できるケースもあります。

Emotetを含むマルウェアの有無を突合するための情報として利用できることもあり、参照してみることをおすすめします。

②感染した端末をネットワークから遮断する

Emotet の感染が確かめられた場合、慌てずに感染した端末をすぐにネットワークから遮断しましょう。

これにより、Emotetの感染が他の端末に拡大するのを防ぐことができます。

被害の拡大が広がらなければ、迅速な通知、駆除、業務が停止しないなどの事後対応がスムーズとなります。

③ほかのマルウェア感染の確認

Emotetに感染すると、攻撃者が用意したC&Cサーバと接続を試みて他のマルウェアをダウンロードして感染させる能力を持っています。

したがって、関連する他のマルウェアの感染も確認する必要があるでしょう。

ウィルス対策ソフトが導入済みであれば、フルスキャンなどの機能を活用し確認することが重要です。

また、WindowsのOS端末であれば、Windows Defenderにもスキャン機能が搭載されています。

ウィルス対策ソフトのスキャン後、念のためWindows Defenderでもフルスキャンを行っておくことが重要です。

④メールアドレスとパスワードを変更する

Emotetはメールアドレスやパスワード情報を盗む能力も持っています。そのため、メールアドレスや感染した端末で利用していたアカウントのパスワードをすぐに変更しましょう。

2段階認証を有効化やアカウント自体を作り直すことも有効です。

⑤感染端末を初期化する

感染した端末は、完全にマルウェアを除去するために初期化が推奨されます。

ウィルス対策ソフトなどでEmotetやマルウェアを検出し駆除したとしても、スキャンでは検知できないバックドアが残ってしまう場合があります。

端末を初期化しておくことで、バックドアも消去できるため、再度感染しないためにも初期化をしておくことがいいでしょう。

初期化前には、重要なデータのバックアップを取得しておくことが大切です。

⑥感染拡大を防ぐため、取引先や社内で告知する

感染拡大を防ぐために、従業員や関係者へEmotetに感染してしまった旨を伝えることが重要です。

特に取引先や顧客に対しては、一刻も早く伝え、自社名で送信されるメールには注意することを促しておくことが大切です。

Emotetの対策はMorphisec

Emotetの対策を上記で記載しましたが、攻撃メールやWi-Fi経由で侵入してくるリスク、アップデートで攻撃手法が変化するEmotetに対して、万全とはいえません。

特に組織内でEmotetに感染してしまったら、機密情報の漏えいや業務停止などが発生してしまい、被害は計り知れません。

そうならないためにも、Emotetの防御実績のあるウィルス対策ソフトを導入するべきではないでしょうか。

そこで、私たちはエンドポイントセキュリティMorphisec(モルフィセック)を推奨しています。

Morphisecは特許技術であるメモリ構造をランダマイズする手法で、Emotetを防いだ実績があります。

また、Morphisecはゼロデイ攻撃にも有効です。Emotetがアップデートにより未知の攻撃となった場合でも対策することが可能です。

Emotetは何度も進化し、その度に脅威となっています。組織や個人のセキュリティ対策をすり抜け、2022年の被害では2020年のピーク時よりも5倍以上と急増しています*1。

私たちはEmotetを含むマルウェアの進化に対応できる、有効なセキュリティ対策を行うことが重要です。

Emotetが進化してもしっかりと対策できるソリューションを選定しなければ、組織を守り続けていくことは難しいでしょう。

ご相談を希望される方は、お気軽にお問合せください。

- Morphisecの製品ページはこちら

Emotet 対策を検討されている方へ

※1 一般社団法人JPCERTコーディネーションセンター|マルウェアEmotetの感染再拡大に関する注意喚起(参照日 :2022-05-11)

※2 Binary Defense|Emotet Evolves With New Wi-Fi Spreader(参照日:2022-05-11)

※3 内閣府|平井内閣府特命担当大臣記者会見要旨 令和2年11月17日(参照日:2022‐05-11)

※4 警視庁|Emotet(エモテット)感染を疑ったら(参照日:2023-09-01)

関連記事の一覧

マルウェアEmotet(エモテット)とは?感染確認方法と対処手順

Emotetとは、他のマルウェアを送り込むためのプラットフォームとして活用された世界で最も危険なマルウェアです。Emotetは感染端末から既存のメールスレッドを乗っ取り...

EMOTET(エモテット)のなりすましメールの見分け方を解説

Emotetは、マルウェアの中でも強い感染力が特徴の1つです。感染力の強い理由は、上記メール例のように工夫されたなりすましメールを巧みに利用している点にあります。

2年もの間、EmotetのWi-Fi拡散が見逃されていた!?

EmotetはWi-Fi経由で拡散・感染している?Wi-FiセキュリティベンダのWifiWall社(現:airEye社)がEmotetに関する記事を公開しました*1 。2020年2月7日に...

バックドアとは?設置(感染)された時の危険性と対策

バックドア(Back door)はITセキュリティ分野における攻撃手法の一つであり、攻撃者がターゲットとなるシステムへの継続したアクセスを維持するために用いられます。正面か...