目次

IPAによる「情報セキュリティ10大脅威 2024」では、サプライチェーン攻撃が組織脅威の第2位となっています。

この脅威は2019年に初めてランキングに登場して以来、6年連続でトップ5入りを果たしており*1、その重要性が継続的に認識されています。

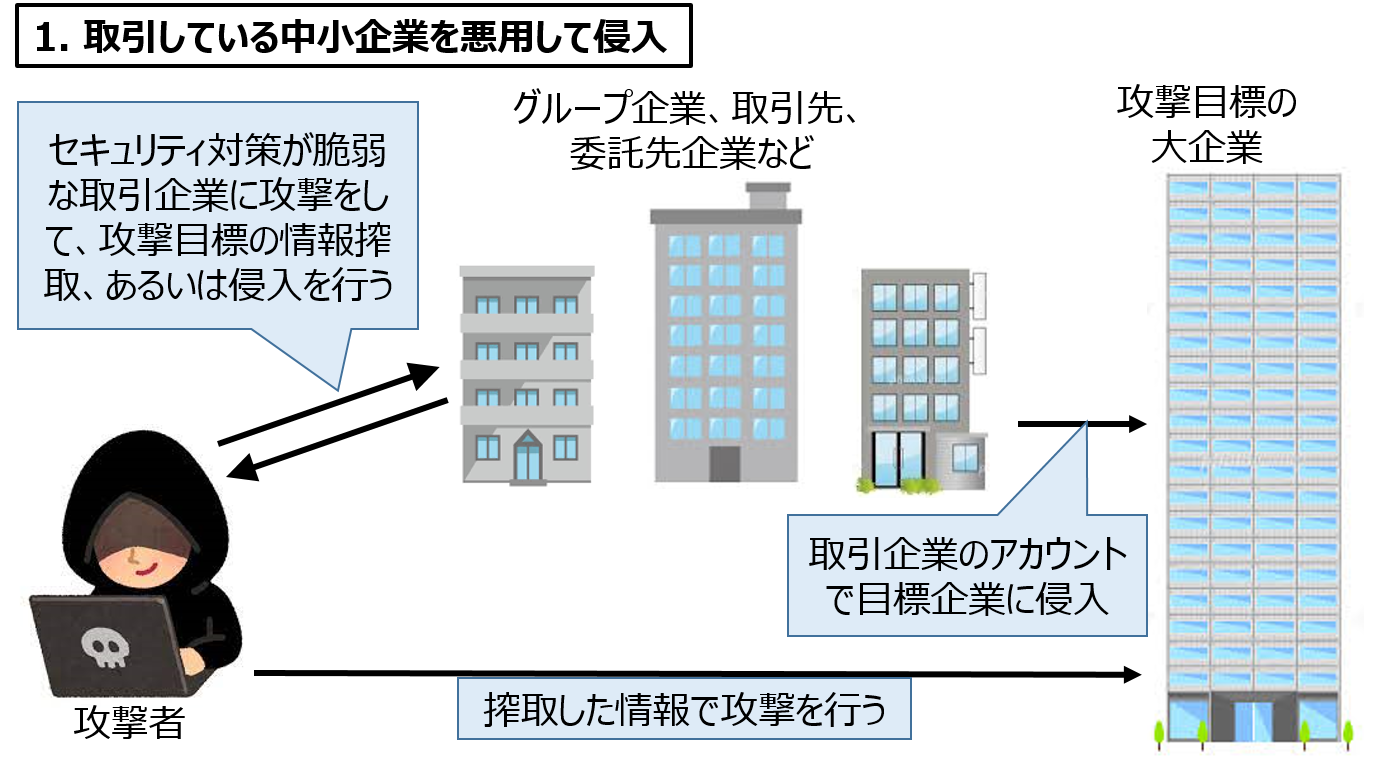

サプライチェーン攻撃とは具体的に何を指すのでしょうか?サプライチェーン攻撃には、大きく2種類のパターンがあります。

1つ目は、攻撃目標とする大企業と取引をしている、セキュリティ対策が大企業ほど強固でない中小企業を、大企業への入口として狙う攻撃です。

大企業が事業として利用している製品やサービスのサプライチェーン(原材料の仕入や、完成品を販売する顧客、あるいは業務委託など)に関わるグループ会社や子会社、取引先といった取引関係企業がセキュリティ対策に対して消極的な場合、それらの企業をターゲットにして攻撃し、目標とする大企業のアカウント情報が搾取・悪用されたり、取引関係企業が踏み台にされ攻撃目標の大企業に不正侵入されたりするリスクがあります。

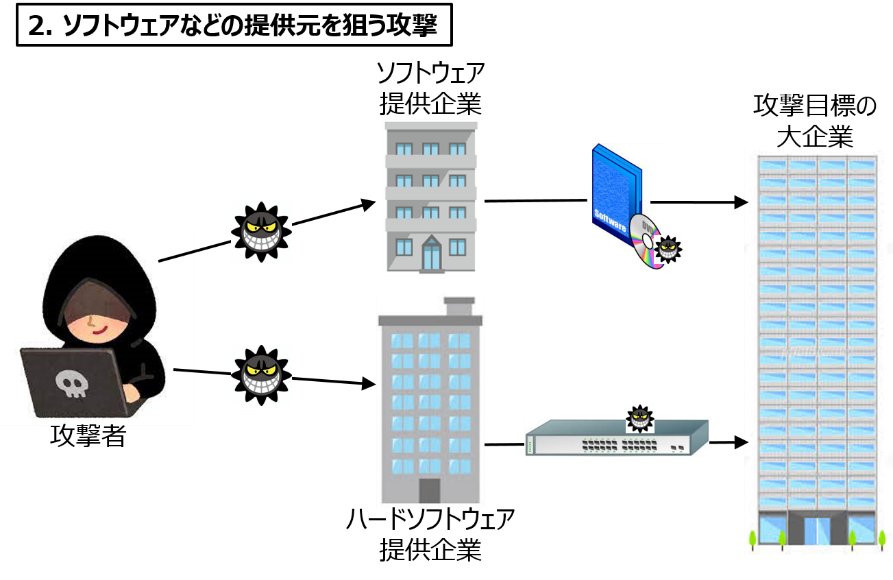

2つ目は、IT機器やソフトウェアの開発、製造や保守の工程を悪用する攻撃です。

この場合は、ハードウェアやソフトウェアの提供元(多くは開発環境や生産工程)に侵入して、ハードウェアあるいはソフトウェアにマルウェアを仕込みます。また、ソフトウェアの更新プログラムを配布するための提供元企業のサーバーに侵入し、更新プログラムにマルウェアを仕込む攻撃もありますが、この場合は正規の更新プログラムにマルウェアが含まれますので防御が難しくなります。

中小企業を狙ったサプライチェーン攻撃

前述の中小企業を踏み台にして侵入するケース*2では、2013年12月には米大手ディスカウントチェーンが、取引先の空調機器会社から侵入され、大規模な顧客のクレジット情報漏洩を起こしています。

また国内でも、男子プロスポーツ法人が2017年4月に業務委託先企業が攻撃を受け、約15万5千件の個人情報(クレジットカード情報約3万2千件含む)が窃取された可能性があるとのことです。

最近でも、海外子会社から侵入された大手電機メーカや製造企業が業務停止あるいは情報漏洩の事例も見られています。

経済産業省も2020年11月に産業界が一体となってサプライチェーン全体でのサイバーセキュリティ対策の推進を行うことを目的としたサプライチェーン・サイバーセキュリティ・コンソーシアム(SC3)を設立*3し、オブザーバーとして参加しています。

また、「サイバーセキュリティ経営ガイドライン Ver.2.0」*4でもサプライチェーンでのセキュリティ対策を訴えています。

中小企業を抱える大企業の悩み

2021年1-3月期のM&A件数はリーマンショック後の最高水準であった前年度と同等の高水準でした*5。

M&Aを行う大企業は、ポストM&Aにおいて対象企業(小~大企業まで様々)の各種の規定、規則などが自企業の考え方や規定に沿っていない場合、修正が必要となります。

これは、セキュリティポリシーや運用ルールに関しても同じことが言えますが、M&Aされた企業が各種の国際基準(ISO、PCIDSS、HIPAAなど)に則っている場合で特にM&A以前にそれら規定とは無関係であった場合や、過去被M&A企業が所属していたグループのポリシーに準じていた場合、

また、文化が異なる国でも活動している場合など、修正は簡単ではなく、考え方の整合も必要となるので苦労があると思います。

親会社がグループ会社(子会社や関係会社)全体のセキュリティ状況を監視していても、例えば海外にある関係会社が対応しなければならないのであれば、「問題があること」を報告でき、かつ「大事には至らない」状態・体制を作っておく必要があるのではないでしょうか。

とは言っても、リアルタイムに「問題があること」を知り、事前に「大事には至らない」仕組みを作ること自体が難しいことは事実です。

提供会社を狙ったサプライチェーン攻撃

前述のIT機器やソフトウェアなどの提供会社を狙った攻撃では、2017年9月に、マルウェアが混入したPC最適化ツールを通じて、日本を含む複数のハイテク企業に標的型攻撃が実行され、世界で227万ユーザがダウンロードしたと発表しています。

また、このツールの開発元を買収した会社はマルウェア混入の原因がTeamViewerを経由した攻撃者の侵入が発端だったとする調査結果を発表しました*6。

最近では米国に本社のある企業のネットワーク監視アプリが悪用され、2020年3月から6月にかけて18,000人弱がダウンロードしてしまったと発表しています。

この攻撃は米国政府機関で利用されており国家機密や先端技術の窃取を目的としており、米国土安全保障省は、同アプリを使用していた場合は端末をオフラインにし、再構築が完了するまでネットワークに接続しないよう、米政府機関として命じています*7。

サプライチェーン攻撃の対策

一般論として、セキュリティ対策の基本は、①OSやアプリケーションを最新版にする、②アンチウイルスのパターンファイルを最新にする、③パスワード管理をルール通りに行う(組織によって違いがありますが)、

その他にも、覚えのないメールは開かない、知らないアプリをダウンロードしない、知らないWebサイトを見ない、バックアップは取っておく、などがあります。

勿論、この様な対策をしておくことは必須ですが、残念ながらこの程度の対策では現在のマルウェアや攻撃者の侵入を手助けするトロイの木馬を防ぐことはできません。

IT関連の組織は別として、多くの組織にとって本来やるべきことは、セキュリティ対策ではなく組織全体のコアとなる事業、業務を遂行することです。

従ってセキュリティ対策を各人に任せて完全に遂行して貰うのは非常に困難を伴いますし、グローバル企業では文化や風土の違いから人それぞれ考え方も、時間軸も違うので基本的なセキュリティ対策でさえ遂行して貰うことも難しいかもしれません。

お客様と話をしていると、フィッシングメール訓練で開封者がゼロにならないこと、上位職の人ほど開封率が高いことのお悩みを聞きます。

百人百様であり、妥当か否かは別としても理由があっての行動でしょうから、フィッシングメールを開封してしまう人がゼロにはならないのは仕方ないと思います。

それでは、情報システムなどの組織全体のセキュリティを強化する役割を担っている人は、どんどん多層防御の考えに従いセキュリティ対策製品を積み上げていくしかないのでしょうか?

ただし、経営トップからはセキュリティ対策予算に対して減額とは言われないまでも増額することは困難かと思います。

当然の事として、現状を知る事から始めなければなりません。

本当に問題があるのか?問題があるとすれば何が問題なのか?完璧でなくても許容できる状態にするには何をすべきなのか?といった具合にです。

そんなことは百も承知と言われてしまいそうですが、この当然のことから始めるしかないのは事実です。そうしなければ、何に優先度を持って、どのような事をしないとならないかが判らないからです。

サプライチェーン攻撃から中小企業を守る

現在は、ほとんどの事がITで可能になっています。

クラウドファーストが一般化したときには、CASB(Cloud Access Security Broker)と呼ぶ、社員の業務効率や利便性を損なわないように、

一貫性のあるセキュリティポリシーを適用しながらクラウドサービスを利用できるようにするツールが登場しました。

また、コロナ禍でテレワークが進展している現在は、SASE(Secure Access Service Edge)と呼ぶ、ネットワークとセキュリティの機能を包括的にクラウドから提供するモデルで、

SASEの導入によりネットワークやセキュリティの管理負荷が低減され、エンドユーザーの利便性向上を目指すソリューションが登場しました。

この社会環境の変化に伴う技術の進化と同様、サプライチェーン全体に渡り、前述の「セキュリティとして本当に問題があるのか?問題があるとすれば何が問題なのか?

完璧でなくても許容できる状態にするには何をすべきなのか?」がわかるツールもあるのではないでしょうか?

そうであれば、日々サプライチェーン全体の状況を見て、必要な事を必要な程度で実行する(させる)ことで、最低限のセキュリティ対策の実行が可能になります。

IWIの提供できる具体的なソリューション

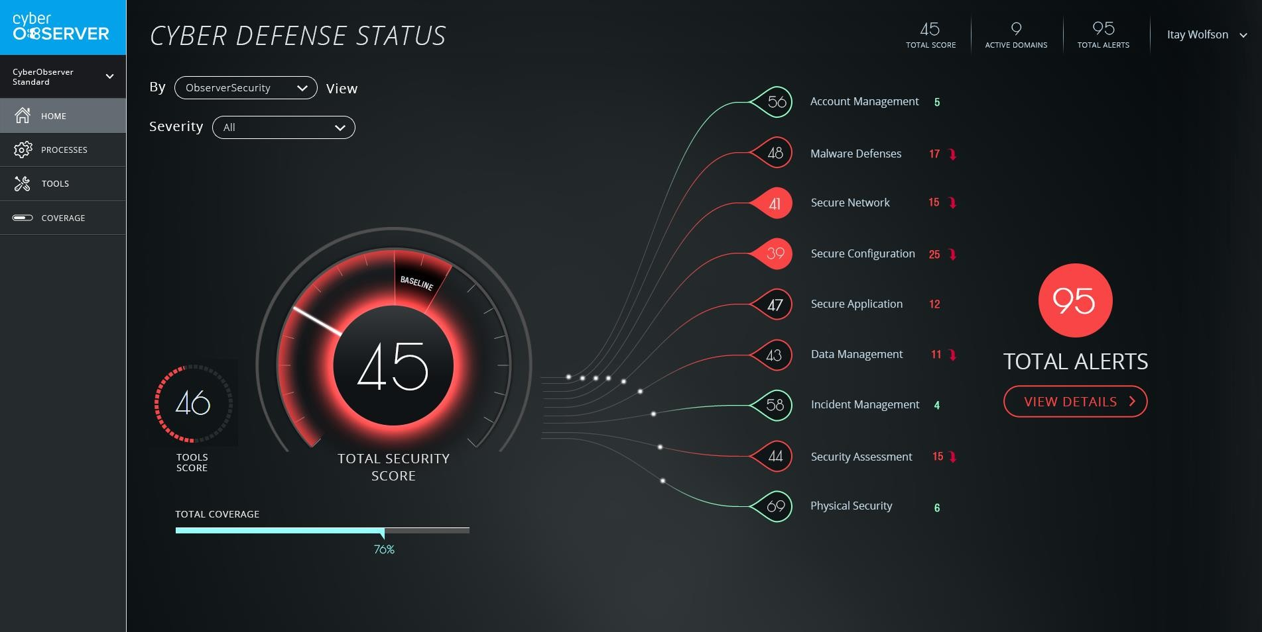

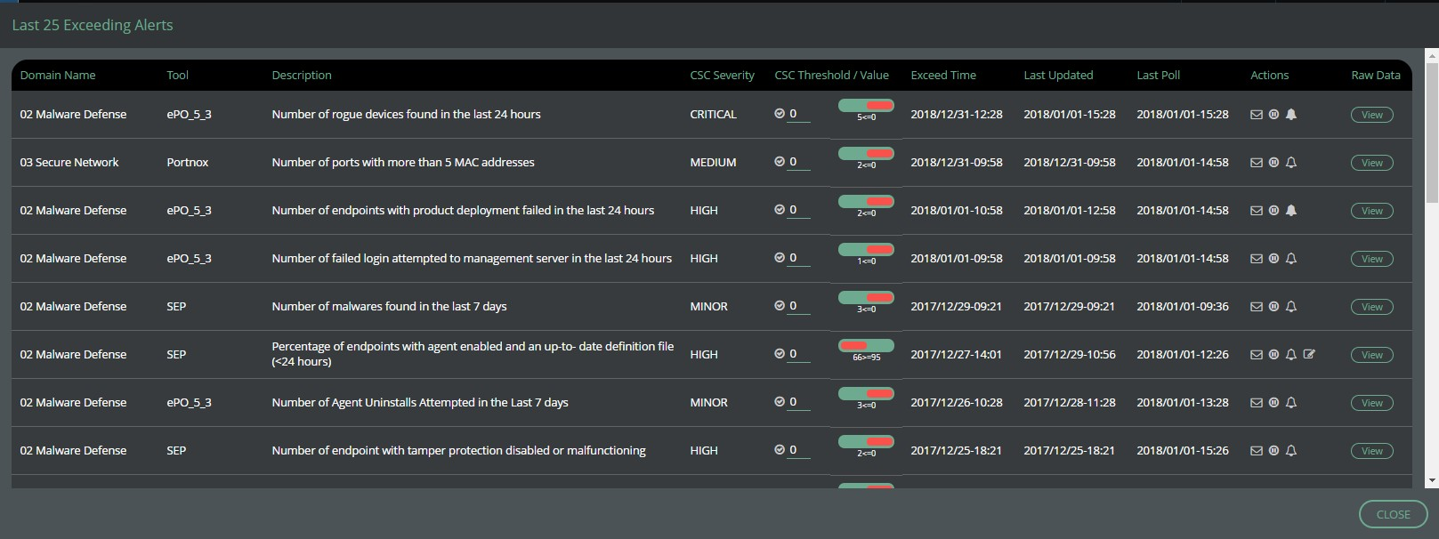

「問題があること」を知るために、当社が提供しているCyber Observerは、サプライチェーン全体、あるいはグループ企業(親会社、子/孫会社、関連企業など)のセキュリティ状況をリアルタイムに監視することが可能です。

導入直後は残念ながらアラートが出たりセキュリティ状況の点数が低かったり、といった管理者目線からすると緊急での対応が必要とされる事象が多数発生するかもしれません。

しかし、日々刻々と変化するであろうIT全体のセキュリティ状態をリアルタイムに監視することで、迅速にセキュリティの問題が発見できます。

いずれかの製品に脆弱性がありパッチが出た場合、誤って管理者権限のあるユーザを本来アクセス可能ではない場所へ追加してしまった場合、

定常状態ではありえない数のアラートが発生した場合など、サプライチェーンあるいはグループ全体のITの状況を監視することができ、「セキュリティとして本当に問題があるのか?

問題があるとすれば何が問題なのか?完璧でなくても許容できる状態にするには何をすべきなのか?」を迅速に発見し、対応することが可能となります。

また、「大事には至らない」状況にするため、基本的なセキュリティ対策だけでは不安であれば、マルウェアあるいはトロイの木馬の実行を阻止し、防御が可能なエンドポイント防御製品であるMorphisecが有効です。

OSやアプリにパッチが当たってなくても、アンチウイルスのパターンファイルが最新でなくても、データを保有するエンドポイントを保護することが可能です。

クラウド環境であっても、当然そのデータを操作し、編集するのはエンドポイントからですので、エンドポイントを保護することは必須条件だと思われます。

Morphisecがサプライチェーン攻撃にも有効である事は、「提供会社を狙ったサプライチェーン攻撃」で述べている2017年9月に発生したPC最適化ツールの問題で証明されています。

また、デジタル署名された当該ツールにトロイの木馬マルウェアが組込まれていた問題は、攻撃者がマルウェアコード実行のため、権限昇格などの特権処理コードが存在すると信じているアドレスへアクセスしたことをMophisecが検知しました。

Morphisecを使っていないユーザは、デジタル署名を信用してしまうか、従来のパターンマッチング等の方式では、防御することも検知することもできませんでした。

Morphisecはこの事例の様にデジタル署名が付加されていても、プロセス空間アドレスのランダマイズを行うことで、エンドポイントをどのようなマルウェアからも守ることが可能です。

Morphisecに関しては、以前の「エンドポイント保護のためのMoving Target Defense 技術」の記事をご覧ください。

この様な製品にご興味がございましたら、是非導入をご検討ください。

出典 (参考文献一覧)

※1 +Digital総合トップ | 先週のサイバー事件簿 - サプライチェーンを狙うマルウェア「Sunburst」の脅威 (参照日:2021-12-06)*01 ※1 IPA 独立行政法人 情報処理推進機構 | 情報セキュリティ10大脅威 2024 (参照日:2021-12-06)

※2 IPA 独立行政法人 情報処理推進機構 | インターネット境界に設置された装置に対するサイバー攻撃について~ネットワーク貫通型攻撃に注意しましょう~ (参照日:2021-12-06)

※3 サプライチェーン・サイバーセキュリティ・コンソーシアム|サプライチェーン・サイバーセキュリティ・コンソーシアム(SC3)について (参照日:2021-12-06)

※4 経済産業省 | サイバーセキュリティ経営ガイドライン Ver 2.0 (参照日:2021-12-06)

※5 BUSINESS LAWYERS |【最新版】2021年1~3月のM&A件数は242件、今年もリーマンショック後のハイレベル圏を維持 (参照日:2021-12-06)

※6 ZDNET | 標的型攻撃に使われたCCleaner、マルウェアの混入経緯が判明 (参照日:2021-12-06)

※7 ZDNET | SolarWinds製品のハッキングはどれほど深刻か (参照日:2021-12-06)

※8 +Digital総合トップ | 先週のサイバー事件簿 - サプライチェーンを狙うマルウェア「Sunburst」の脅威 (参照日:2021-12-06)

関連記事の一覧

サプライチェーン攻撃とは?対策や事例、攻撃の手口を解説

サプライチェーン攻撃とは、セキュリティ対策が手薄な関連企業や取引先企業を経由して、標的とする企業へ不正アクセスを試みるサイバー攻撃の総称です。自社だけでなく関連企業への...

ランサムウェアのエコシステムを解説

ランサムウェアのエコシステムが確立し、攻撃することを専門とするRaaS(Ransomware as a Service)業者が複数存在しています。誰でもお金さえ出せばランサムウェアによる攻撃活...

バックドアとは?設置(感染)された時の危険性と対策

ターゲットが利用するサプライチェーンに乗せて、あらかじめマルウェアを混入した製品を送り込み、内部から攻撃を発症させることをサプライチェーン攻撃と...

振る舞い検知やパターンマッチングでは防げない?ゼロデイ攻撃の脅威

ゼロデイ攻撃とは、ソフトウェアで不具合になっている部分(セキュリティホール)に対して修正パッチが公開される前に、その不具合を狙って行われるサイバー攻撃の総称です。