目次

MITRE CREFとは

米国のMITRE社が、2023年2月にサイバーレジリエンスを設計するためのフレームワーク「Cyber Resilient Engineering Framework(CREF)」を公開しました。(以下、MITRE CREFと記載)

注:MITRE社*1は、1958年に学術研究界と産業界の橋渡しをするため米国が設立した非営利団体(NPO)です。現在では、レーダー技術、サイバー、GPS、がん研究、航空衝突回避システム、自動車の自律走行、人工知能、合成生物学などの分野をカバーしています。2013年からMITREはATT&CKと呼ばれるサイバー攻撃や侵入を分類・記述するためのガイドラインを公開し、2014年からは米国科学技術研究所(NIST)の「サイバーセキュリティに特化した研究センター(National Cybersecurity FFRDC)」の管理を行い、NISTの「商用コンポーネントで構成されるサイバーセキュリティソリューションと、政府機関向けに信頼できる情報システムを構築するための技術の統合に関する」業務を支援しています。

昨年の7月にBlog「ランサムウェア対策とサイバーレジリエンス」でも触れましたが、NISTが発行するSP800-160 Vol.2 Rev.1*2もCyber Resilience Engineeringに焦点が当たっていることからも、多くの組織で実践するべき対策であると思います。

SP800-160 Vol.2 Rev.1を読み進めると、前半の「FLEXIBLE APPLICATION OF CYBER RESILIENCY GUIDANCE」(サイバーレジリエンスガイドラインの柔軟な適用)に、当文書の分析の多くは、MITRE ATT&CKが使われている、とあります。

MITRE CREF*3も NIST SP 800-160 Vol.2 Rev.1の複雑な関係を検索可能かつ見える化し、エンジニアに教育や情報を提供するために開発されました。

米国国家組織のNISTと、米国の連邦組織MITREが、サイバーレジリエンスに関してフレームワークを参照しあっていることからも、ITシステムをサイバー攻撃から守るためにサイバーレジリエンスの取組みが非常に重要なものであると理解できます。

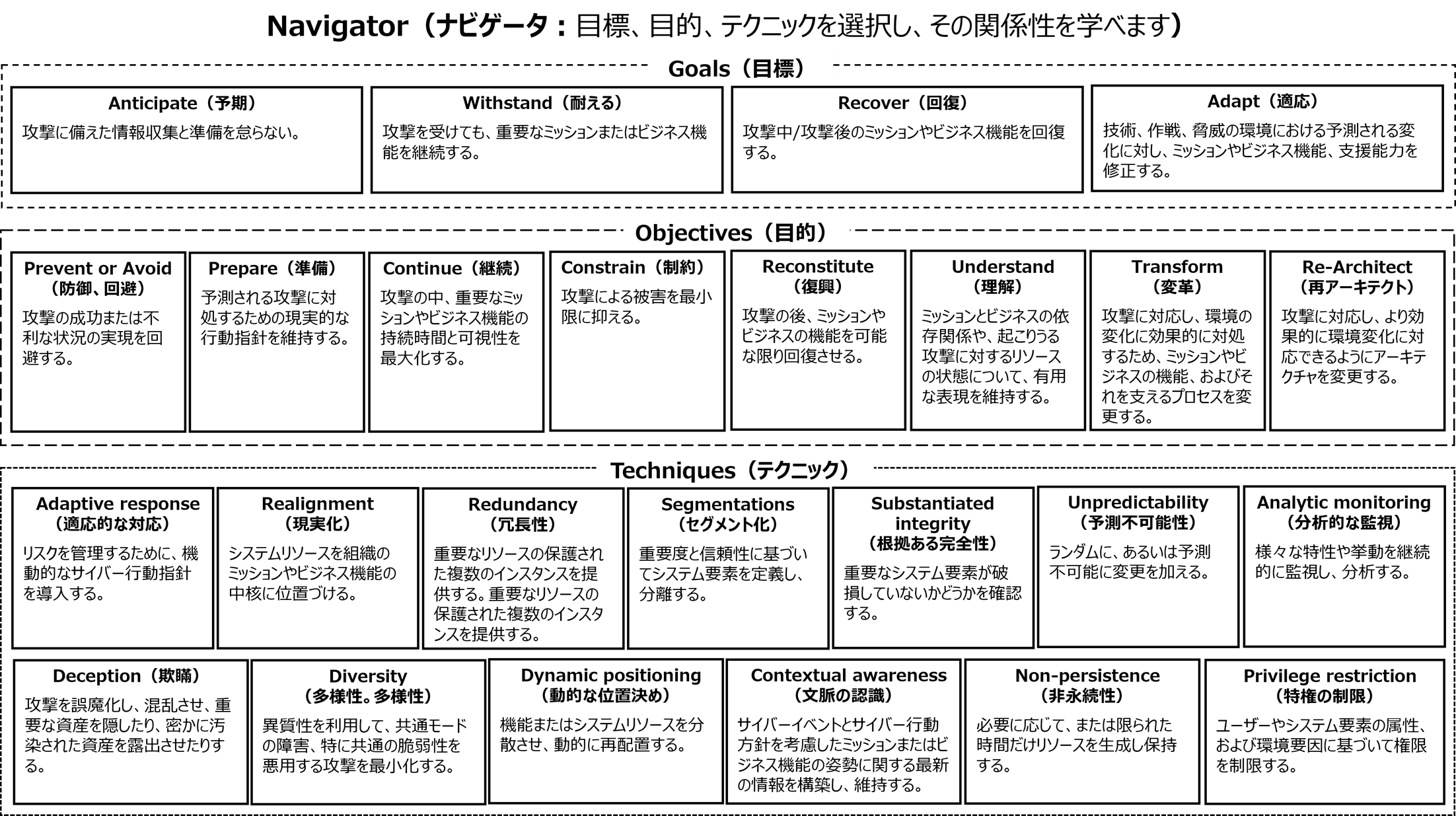

MITRE CREFは、NISTによるSP800-160 Vol.2 Rev.1の概念を、実践に落とし込めるようにオンラインツールとして提供し、目的や目標、TTPs(戦術、技術、手順)にどのようなセキュリティ施策を講じるべきか、ということを視覚的かつ直感的にとらえられるように開発されています。

もちろん、攻撃が高度化し多様化し日々進化をしていますので、現状のATT&CKもCREFも進化しております。特にMITRE CREFはリリースしたばかりですので、今後NIST SP 800-160やMITRE ATT&CKと並行してアップデートされていくと思います。

MITRE CREF Navigator*4の参考和訳

サイバー攻撃はNISTのサイバーフレ-ムワーク(CSF)にあるように攻撃の内容を(検知より前のステップにて)解析しTTPsが判らないと、対応(Respond)の1方法である緩和(Mitigation)ができません。そのためにTTPsごとに緩和策が考えられています。

その緩和(Mitigation)としてMITRE ATT&CKでは、Enterprise(IT系)が43個*5、Mobileが11個、ICSが51個の3分野あり、MITRE CREFでは緩和候補(ATT&CKの緩和策と区別するために「候補」としています)としてEnterprise(IT系)が98個*6、ICSが50個の2部野が現状定義されています。

NIST SP 800-160 Vol.2 Rev.1によると、ATT&CKの緩和と、CREFの緩和候補で識別子、名前簡単な一般的説明などは同じです。しかし、緩和策候補は ATT&CK の知識ベースの一部ではないため、識別と番号の付け方が異なっています。

「露出」以外の効果を意図した緩和策候補の識別子は CM11## の形式で、「露出」の効果のみを目的とした緩和策候補の識別子は CM20## の形式で示します。また、他の緩和策候補または ATT&CK の緩和策の有効性を高める可能性のある緩和策候補の識別子は CM13## という形式です。

2023年のBlog記事「2023年のセキュリティ脅威に備えて」を振り返ってみる

2023年最初のBlog「2023年のセキュリティ脅威に備えて」では、具体的な攻撃への対策は当然必要なものとして、いかにサイバー脅威に関する意識向上を行うかについて、お話ししました。

そのためには、投資家の視点からは、経営者を評価する視点の一つであるESG指標にセキュリティ強化を加え、企業の視点からは、経営トップ自らが指揮を執り、組織メンバーの教育を高い頻度で行う、といったサイクルが出来上がれば、日本のセキュリティ対策のレベルも向上していくのではと考えています。

意識が高まることでサイバーレジリエンスも高まる。MITREはシステムや技術的な対策を講じることに役立つが、その前にまず意識を改革しないと企業としては、サイバーレジリエンスを向上するためにMITRE CREFは非常に参考になると思います。

2月に公開されたIPAによる「情報セキュリティ10大脅威 2023」*7では、ランサムウェア(1位)、サプライチェーン(2位)をはじめ2022年に発生した事案から懸念すべき脅威が紹介されています。

内容を見てみると、脅威10個中8個は外部の攻撃によるもの、残りの2個は組織内部からの流出(4位「内部不正による情報漏えい」と9位「不注意による情報漏えい等の被害」)と分類できます。

そこから行うべき対策のステップとしては、

- サイバーハイジーンの履行で脆弱性などに対応(1位「ランサムウェア」、2位「サプライチェーン攻撃」、3位「標的型攻撃」、6位「ゼロデイ攻撃」、7位「ビジネスメール詐欺(BEC)」、8位「脆弱性の悪用」)

- サイバー脅威に対する意識向上(4位「内部不正」、5位「ニューノーマルな働き方を狙った攻撃」、7位「BEC」、9位「不注意による情報漏えい」)

- MITRE CREF活用により一層の①②の施策強化

が考えられます。まず、最初のステップとしてはサイバーハイジーンの履行が重要だと思います。

ひょっとすると、①のサイバーハイジーンを履行するために、②の意識向上が必要かもしれません。つまり、企業トップが陣頭指揮を執り、サイバー脅威の理解をメンバーすることで、サイバーハイジーンの履行を徹底することが可能ですが、同時に実施可能とも思います。なお、①のハイジーンついては過去に幣Blog「サイバーハイジーン」でご紹介していますのでぜひご覧ください。

MITRE CREFを日本の企業はどのように活用するべきか

前記の③を行うには投資が必要となりますが、重要な施策です。それの実施にはMITRE CREFが役にたちます。

MITRE ATT&CKでは現時点で、135グループの攻撃組織*8による攻撃とそれぞれのTTPs(戦術、テクニック、手順)を観測しまとめています。その攻撃組織の中で日本をターゲットにしているのは1割程度の組織とされていますが、バラマキ型のメール攻撃では日本語が障壁になりますので、限られた国からの攻撃と想定されます。

しかし、VPNの脆弱性やサプライチェーン攻撃では、言語障壁はなく、セキュリティ対策が他の先進国と比べ遅れている日本はリスクが高い状況です。セキュリティエンジニアが少ないことに加え、発覚するサイバーインシデントの主な原因はパッチの未適用であることが多いことから、サイバーハイジーンの浸透は日本では進んでいないと見られます。

今後、サイバー攻撃はより深刻化していくことが予想されますので、まずはサイバーハイジーンから意識を改革し、サイバーレジリエンスを強固に、そして今回のMITRE CREFにより足りないものを試作として追加し、活用するという方法が有効でしょう。

補足: MITRE CREFサイトでは、TTL(Table Top Exerciseの略。各参加者が役割を演じ、ファシリテーターから提示されるサイバー脅威に対処する形式の演習)用のFlashcard*2のパワーポイントファイルも紹介されています。

出典(参考文献一覧)

※1 MITRE|Our Story(参考日:2023-03-15)

Wikipedia|Mitre Corporation(参考日:2023-03-15)

※2 Wikipedia|Mitre Corporation(参考日:2023-03-15)

※3 Wikipedia|Mitre Corporation(参考日:2023-03-15)

※4 MITRE|CREF Navigator(参考日:2023-03-15)

※5 MITRE|Enterprise Mitigations(参考日:2023-03-15)

※6 MITRE|Enterprise Candidate Mitigations(参考日:2023-03-15)

※7 IPA|情報セキュリティ10大脅威 2023(参考日:2023-03-15)

※8 MITRE|Groups(参考日:2023-03-15)