目次

ランサムウェア被害の増加

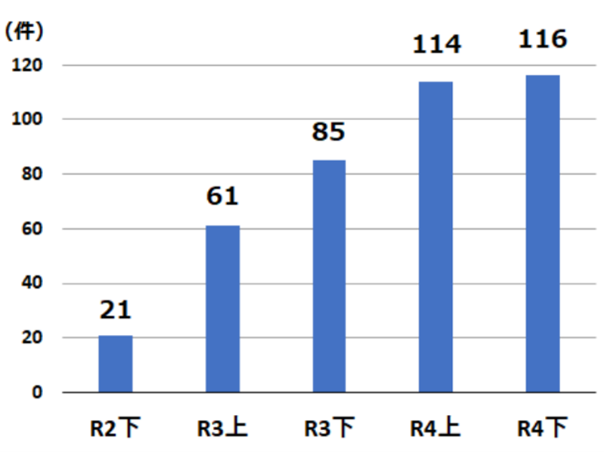

ここ数年、業種業態を問わずランサムウェア被害を報告する企業や組織が増加しています。

特に、令和5年3月に警察庁が公開した統計データ*1によると、令和4年のうちに警察に報告のあったランサムウェア被害は230件にものぼります。令和3年に報告された件数と比べると約1.57倍となり、確実に被害件数が増加しています。

出典:「令和4年におけるサイバー空間をめぐる脅威の情勢等について」(警察庁)

ランサムウェア被害の影響範囲によっては警察に報告されないケースもあるため、実際の被害件数はさらに多いと予想されます。

そのため、組織の規模や業種に関わらずランサムウェア対策としてEDRやバックアップ製品といった被害抑制のためのツールを推し進める企業も増えてきています。

本稿ではランサムウェア被害からの復旧をするための方法と課題についてご説明します。

ランサムウェア被害による影響とコスト

ランサムウェア対策を講じる上では、被害の影響度合いを考慮することも重要です。つまり、被害が大きくなる可能性が高い場合は、より多方面の対策を検討する必要があるでしょう。

ここで、ランサムウェア被害が報告されている組織の事例とともに、影響や被害コストについて整理します。

工場系

日本有数の某自動車メーカーがランサムウェア被害に遭い、日本を含めた世界中の工場の操業が止まる事態となりました。

具体的な被害額は公表されていないものの、自動車工場の生産ラインが停止した場合、2006年の海外の古いアンケート調査*2ではありますが1分間に平均$22,000(約2,860,000円)もの損失が発生するとのことです。つまりは1日停止するだけで数億円の損失となります。

また、この調査にはおそらくサイバー攻撃に遭ったことまでは想定されていないと思われ、攻撃の調査・システムの復旧・あるいは入れ替えなども含むと、さらなるコストの発生が予想されます。

病院系

Covid-19が世界的に流行した2020年以降、海外の病院に対するランサムウェア被害が確認されるようになり、日本でも2022年の下半期以降にネット以外のメディアで目にする機会が増えました。

病院の電子カルテがランサムウェア被害を受けると、患者データの閲覧不可による診療の遅延あるいは停止、連動する会計システムの停止など、診療サービスの提供に大きな影響を与えます。

日本では不幸中の幸いか、ランサムウェア起因による死亡患者の報告はありませんが、海外の病院へのランサムウェア被害ではその可能性が示唆されるケースもあります。ゆえに、病院へのランサムウェア攻撃は、生命を直接的に脅かすものになります。

また、ランサムウェア被害からの復旧には、ひどい被害となった場合、数億~数十億円となるケースも散見され、金銭コストへの影響も非常に大きいことがうかがえます。

某コンサル企業

日本の某コンサル企業がランサムウェア被害を受け、データが暗号化された事例では、一部業務の停止による損失のほか、インデント調査や、復旧、再発防止などによる対応コストも発生しています。

その結果か、被害発生年の業績発表では約7億5000万円が特別損失として計上されました。

このように、ランサムウェア被害は発生すると多大な利益損失や復旧コストが生じ、これは被害から復旧する時間が長引くほど膨れ上がります。

そのため、如何に迅速にサービスや業務を復元できるかが肝となります。

ランサムウェアからPCを復元する方法

ランサムウェア被害に遭った際に、データやシステムを元の状態にまで復元する方法はいくつかあります。

その中でも代表的なものをご紹介します。

バックアップ

最も代表的かつ確実なデータ保護およびデータを復元する手法となります。

重要システムのバックアップを取得することで、ハードウェア障害やサイバー攻撃などによる破損・消失したシステムやデータを復元することで、サービスや業務を復旧することができます。

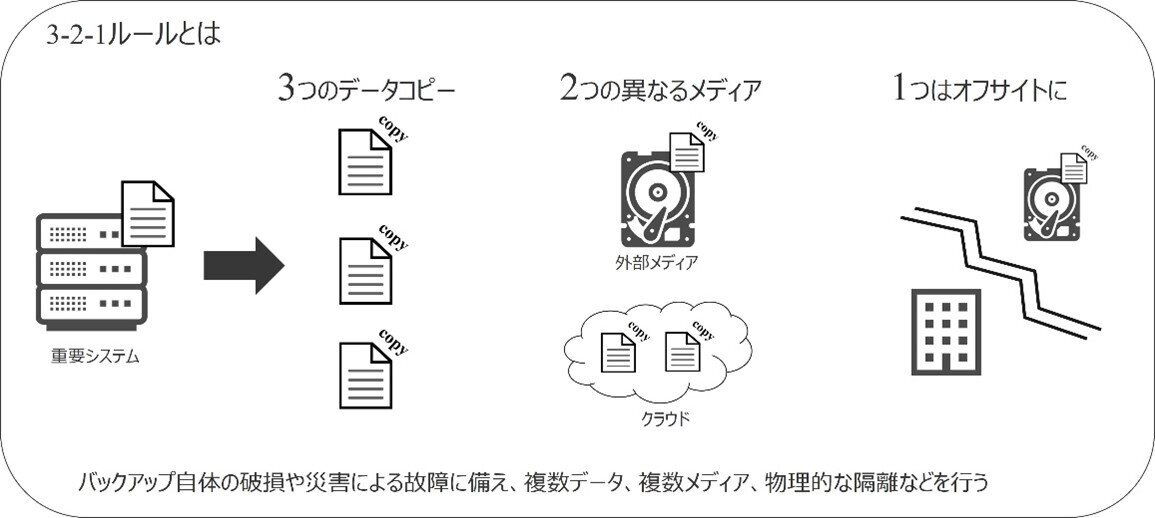

特に、ランサムウェア対策においては”3-2-1ルール”を徹底することで、たとえデータが暗号化されたとしても確実な復旧を目指すことができます。

このようなバックアップの取り方にも2種類あります。

- システムイメージバックアップ:

データやOSの設定などを含めたPC全体のバックアップ。

包括的な復元が可能だが、容量が多く、バックアップに要する時間を要する。 - ファイルバックアップ:

データのみのバックアップ。

バックアップに要する時間は比較的短いが、システムの復元まではできない。

ランサムウェアはシステムを最低限稼働するギリギリの状態にすることから、復元するためにはファイルだけでなく、システムイメージのバックアップも必要になります。

また、バックアップを保存する先にもいくつか種類があります。

| 保存先 | 媒体 | 特徴 | ランサムウェアへの耐性 |

| ローカル | ランサムウェアによる被害 | バックアップの取得が楽 | 破壊対象となりやすい |

| クラウド | 標的型攻撃による機密情報の窃取 | バックアップの機材の調達が必要なく、 導入しやすい | 比較的破壊は難しい。 オンラインにあるため、 攻撃対象にならない保証はない |

| オフサイト | HDD、CD/DVD、磁気テープなど | バックアップとしても最も強力。 専任のエンジニアが必要かつ 運用も容易ではない | オフラインにあるため、破壊不可。 構成の不備や攻撃タイミングによっては、 破壊される恐れあり |

オフサイトへのバックアップが最も安全ではありますが、機材調達の面や運用の難しさから組織によっては十分に機能していないケースがあります。一方、ローカルバックアップはバックアップの取得が非常に楽ですが、攻撃者はローカルにバックアップがあることを前提に破壊を試みるため、課題となってしまいます。

公開されている復号鍵の使用

研究者やセキュリティベンダーがランサムウェアをリバースエンジニアリング(ソフトウェアの動作を解析するなどといった逆算作業)した結果、復号鍵を見つけることがあります。

この復号鍵を用いた修復ツールが公開されていることがありますので、バックアップが不足した状態で暗号化されたデータを復元したい場合、まずはこの復号鍵を探してみるのも手です。

ただし、復号鍵が見つからないケースがほとんどではあるため、この方法に頼った対策ではお勧めできません。

身代金支払いに応じて復号鍵を入手(非推奨)

攻撃者からの身代金支払いに応じることで復号鍵を入手することもできますが、以下のような注意点があります。

- 仮に復号鍵を入手できたとしても、復号できなかったり、復号ツールが陳腐なために非常に時間がかかったりすることがある。

- ランサムウェア攻撃者もある種のビジネスとして復号ツールの対価を求めますが、サポートの質も千差万別。

- 某国の石油パイプラインも身代金支払いに応じたが、復号ツールの質が悪く、結局自前で復元した。

- 攻撃者に金銭が渡ると、次の攻撃に助長することになる。他組織への被害が広がるほか、レピュテーション低下を招く要因になるため注意。

被害組織のシステムがダウンし続ける影響が看過できないがゆえに身代金支払いに応じる心理は理解できるものの、上記の点から非推奨となります。

端末の初期化

ランサムウェアを確実に駆除する単純明快な方法になります。

バックアップが不足している(あるいは破壊されてしまった)、感染タイミングが特定できないといった場合に、感染端末を初期化する選択がとられます。

ただし、この方法の場合、

- 元の状態に戻すことは不可(近い状態に再構築するまでとなる)

- 多数の端末が感染した場合、全量を初期化して再ビルドするまでの長期間を要する

- 場合によっては端末のリプレースとなり、機材調達コストが発生する

等といった課題が浮上します。

できれば、初期化をすることなく復元したいものです。

ランサムウェア被害の前にまずはバックアップ計画を立てる

いくつかの復元手法を上げましたが、最もお勧めする方法は“バックアップ”になります。

最終的には3-2-1ルールにのっとりながら、オフサイトへのバックアップ運用までに至れることがベストではありますが、組織の規模やシステム/セキュリティエンジニアの不足などにより、なかなか実現できないこともあるかと思います。

そのため、月間でバックアップをNASや外付けメディアに書き出してみる、クラウドストレージを導入してみるなど、といった計画を立ててみるところから始めてみてはいかがでしょうか。

手間のかからないシステムとデータ保護手法

ローカルに保存するバックアップは運用が容易である反面、不正に権限を取得したランサムウェアによって暗号化されやすいです。

そのような課題を解決するために、バックアップとは異なる手法でデータをランサムウェア感染から保護する技術として、”Mirror Shielding”があります。

この技術は、ランサムウェアによる暗号化アプローチを実ファイルではなく、”Mirror Shielding”がローカルに用意した領域にリダイレクトさせ、暗号化した差分のみを生成させます。そして、この差分を取り除けば、元の実ファイルが取り出され、データが復元を実現します。

この技術を搭載するエンドポイント復元ソリューション「NeuShield Data Sentinel」を弊社からご紹介できますので、ご興味のある方はご連絡ください。

出典(参考文献一覧)

※1 警察庁|令和4年におけるサイバー空間をめぐる脅威の情勢等について(参照日:2023-04-14)

※2 Thomasnet®|Downtime Costs Auto Industry $22k/Minute - Survey(参照日:2023-04-14)