目次

サイバーハイジーンとは

昨年から続いているコロナ禍のために、我々の生活様式も非常に衛生的になっています。

- 日々手洗いを実行(正しい手洗いの方法を習得)

- マスク着用、咳エチケットの徹底

- 不要な外出を控える、三密の回避、密閉空間では定期的な換気 など

きっと、このような行動がハイジーン(衛生)だろうと思っているのですが、それでは昨今よく耳にするサイバーハイジーンとはどういう意味なのでしょうか?

まずは、ハイジーン(Hygiene)について調べてみると*1、

- ハイジーン(衛生):

- 衛生的であること。清潔であること。

- また、衛生学。

- 「メンタルハイジーン(=精神衛生)」

となっています。なるほど、しかしサイバーハイジーンには繋がりませんでしたので、「メンタル」ハイジーン*2を調べて「サイバー」ハイジーンに置き換えてみると

- 広義にはサイバー対策を増進すること、すなわちシステム環境を衛生的な状況にすること

- 狭義にはサイバー攻撃で損害を被らないように予防すること(第1次予防,発生予防)

- サイバー攻撃を受けた場合も早期検知、早期回復、再発予防をすること(第2次予防,損害発生率低下)

- そしてサイバー対策を促進してシステムを正常な状況に回復すること(第3次予防,利用復帰)

- サイバー的健康とはサイバー攻撃を受けても損害を出さず、ITが組織の中で良好な利用状態にあること

となります。なんとなく意味は理解できました。

サイバーハイジーンの定義

では、サイバーハイジーン自体の定義は存在するのでしょうか?サイバーハイジーンと言う言葉自体は、かなり前*3からアカデミックな場では話されていたようです。

それを定義として作っているのが、Center for Internet Security(CIS)*4と言う組織です。CISは、米国国家安全保障局(NSA)、国防情報システム局(DISA)、米国立標準技術研究所(NIST)などの政府機関と、企業、学術機関などが協力して、インターネット・セキュリティ標準化に取り組む目的で2000年に設立された米国の団体です。

CISはボランティアによる非営利団体であるため、特定の企業や製品を推奨することはなく、あらゆる組織にとって公平な立場にあります。

CISが作成している情報にCIS Controlと言うのがあります。最新版は2021年5月に発行されたVersion 8*5で、「CIS コントロールは、システムやネットワークに対する最も一般的なサイバー攻撃を軽減するための、優先順位の高い一連の保護策です。これらは、複数の法律、規制、およびポリシーのフレームワークにマッピングされ参照されています。

Version 8は、最新のシステムおよびソフトウェアに対応するために強化されています。クラウドベースのコンピューティングへの移行、仮想化、モビリティ、アウトソーシング、在宅勤務、および攻撃者の戦術の変化により、今回の更新が促され、完全なクラウド環境とハイブリッド環境の両方に移行する企業のセキュリティをサポートします。」と述べられています。

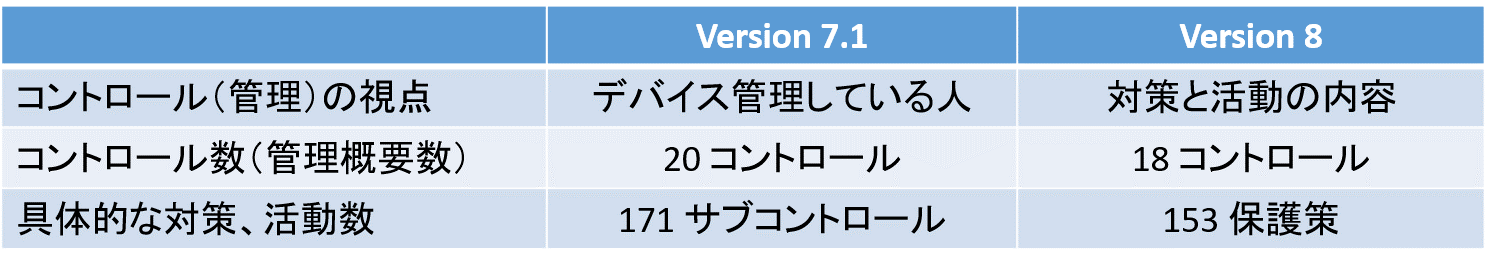

2019年4月にリリースされたVersion 7.1との比較は下記です。

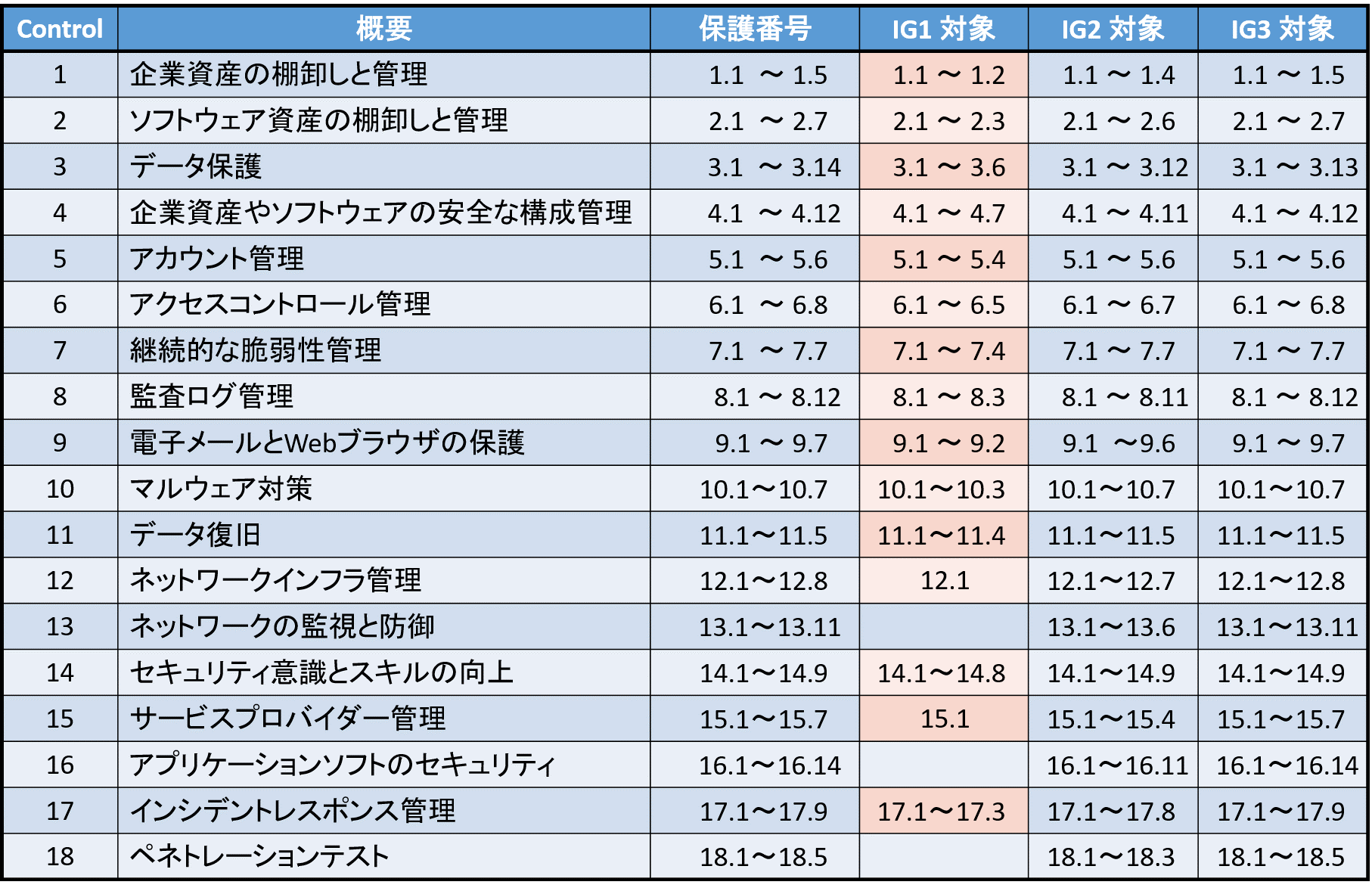

Version7.1から導入されているCIS コントロールの実施を優先させる推奨指針として実施グループ(IG)*6はVersion8でも定義されています。

どのような規模の企業でも利用できるように、IG は 3 つのグループIG1、IG2、IG3に分けられており、各IGは、実施する必要のある一連の保護策(以前はサブコントロールと呼ばれていた)を特定しています。IG2は、IG1の上に構築され、IG3は、すべてのコントロールと保護策で構成されます。

すべての企業は、IG1から始める必要があり「サイバーハイジーンと定義」され、最も一般的な攻撃から守るために、すべての企業が適用すべきサイバー防御の基本的保護策であるとされています。

IG1で定義されているサイバーハイジーン*6

上表の赤い背景のIG1対象、合計56個の保護策がサイバーハイジーンと定義されています。

CIS Controlと他モデルとの共通性*5*7

CIS Controlは下記の他モデルやフレームワークとの共通性も検討し作成されていますので、それらとは全てではないですが、一定の共通性があります。

- MITRE Enterprise ATT&CK® v8.2

- NIST Cybersecurity Framework (CSF)

- ]SP 800-53 Rev. 5

- SP 800-171 Rev 2

- Cybersecurity Maturity Model Certification (CMMC) v1.0

- Cloud Security Alliance Cloud Control Matrix (CSA CCM) v4

また、CISコミュニティ・ディフェンス・モデル(CDM)は3つのIGグループを全て適用することで、上記MITRE ATT&CK®フレームワークのエンタープライズ攻撃手法の約83%、ランサムウェア手法の90%を防ぐのに有効であると述べています。

また、サイバーハイジーンのIG1だけでも、ATT&CK®テクニックのマルウェアのうち79%、インサイダー特権と不正使用のうち100%を防御し、ランサムウェアと2019年のVerizon Data Breach Investigations Report(DBIR)に記載の上位4つの攻撃パターンに対するリスク低減効果があります*8。

サイバーハイジーンの定義に準拠必要?

ここまでは、固い話としてCIS Controlについて話をしてきました。では、サイバーハイジーンと言うからには、この定義に従わないとならないのでしょうか。

IPAでは「日常における情報セキュリティ対策」*9として、

システム管理者向けには

- 情報持出ルールの徹底

- 社内ネットワークへの機器接続ルールの徹底

- 修正プログラムの適用

- セキュリティソフトの導入および定義ファイルの最新化

- 定期的なバックアップの実施

- パスワードの適切な設定と管理

- 不要なサービスやアカウントの停止または削除

組織の利用者向けには

- 修正プログラムの適用

- セキュリティソフトの導入および定義ファイルの最新化

- パスワードの適切な設定と管理

- 不審なメールに注意

- USBメモリ等取扱いの注意

- 社内ネットワークへの機器接続ルールの遵守

- ソフトウェアをインストールする際の注意

- パソコン等の画面ロック機能の設定

を呼び掛けています。

かなり取り掛かり易くなりました。個人的には、CIS Controlも知識としては必要だとは思います。

しかし、その考えを理解した上でIPAの指針に従うだけでも十分サイバーハイジーンを実行することは可能であり、意味があることだと思います。

では、意味のある範囲でサイバーハイジーンを実行するために必要なことを以下にまとめます。

システム管理者向けには

- 資産(ハードウェア、ソフトウェア)の定期的棚卸による状況把握

- 管理者が管理している資産(ネットワーク機器、サーバなど)の最新アップデート

- 管理者、利用者アカウントのアクセス、各資産の設定状況の管理

- システム資産(ネットワーク関連、セキュリティ関連など)のログ解析による予知

- 利用者エンドポイント保護対策の実施

- 厳重に管理、隔離された管理コンソール以外からの特権アカウントの利用禁止

組織の利用者向けには

- 保有・利用しているクライアント資産(ハードウェア、ソフトウェア)を適宜最新にアップデートやパッチなどの適用

- 信用して良いか不明なサイトのソフトウェアを見ない・使わない(ダウンロードしない)

- パスワードは、短いパスワードを頻度高く変更するのではなく、頻度低くても良いので長い大/小文字・数字・特殊記号含めたランダムな組合せを利用

- 離席、未使用時のスクリーンセーバとパスワードでの保護設定

- 会社貸与資産以外の機器から組織のシステム資産へ接続しない

などの徹底をお願いしたいと思います。恐らくこの行動だけでもサイバーハイジーン的な効果が絶大だと思います。

行動以外にできること

サイバー攻撃者は目的は何であれ、ランサムウェアであれば各エンドポイントの利用阻害、それ以外のマルウェアであればサーバを含めた各エンドポイントからの情報搾取/改竄/漏洩などを行います。

直接エンドポイントにある情報に手を出されるケース、あるいはキーロガーのように入力情報を取得/改竄されるケースともに、エンドポイントをどれだけ強固に保護できるかが重要になると思います。

特にサイバーハイジーン的な行動が徹底されていない場合においては、いかにエンドポイントを保護するかが、システム管理者にとっては非常に重要な活動ではないでしょうか。

- 解説資料の請求はこちら

従来型アンチウィルスソフトでは防げない攻撃も防ぐ技術

その上で、攻撃による被害が発生する前に予知すること、あるいは被害が発生しないようにネットワーク通信を保護すること、そしてなによりも組織の利用者がサイバーハイジーン的な行動を忘れてしまった場合や先延ばしにせざるを得ない場合などでも、システム管理者が監査できることがサイバーハイジーンを徹底し、攻撃からシステム資産を守るためには重要だと思います。

また、システム管理者は、各種システム資産から得られるログを、有事の際の証拠資料としてだけ利用するのではなく、ログの分析を行い、攻撃を予知するために活用することも重要だと思います。

是非、システム管理者あるいは組織としては、その様な視点でサイバーハイジーンあるいはセキュリティ対策の徹底をお願いしたいと思います。

出典 (参考文献一覧)

※1 goo | ハイジーン (参照日:2021-11-24)

※2 コトバンク | 精神衛生 (参照日:2021-11-24)

※3 United States Joint Economic Committee | インターネット アーキテクチャ & テクノロジー担当上級副社長ヴィントン G. サーフ博士の 共同経済委員会 向け声明 2000 年 2 月 23 日 (参照日:2021-11-24)

※4 CIS Center for Internet Security | Creating Confidence in the Connected World™ (参照日:2021-11-24)

※5 CIS Center for Internet Security | CIS Critical Security Controls Version 8 (参照日:2021-11-24),2021/11/24

※6 CIS Center for Internet Security | CIS Critical Security Controls Implementation Groups (参照日:2021-11-24)

※7 CIS Center for Internet Security | CIS Critical Security Controls Navigator (参照日:2021-11-24),2021/11/24

※8 CIS Center for Internet Security | Getting a Grip on Basic Cyber Hygiene with the CIS Critical Security Controls (参照日:2021-11-24)

※9 IPA 独立行政法人 情報処理推進機構 | 日常における情報セキュリティ対策 (参照日:2021-11-24)