目次

攻撃者が狙う攻撃ポイント=アタックサーフェス

MITRE ATT&CKなどでTTPsという言葉が出てきます。TTPsとは、Tactics(戦術)、Technology(技術)、Procedures(手順)の略で、どんな方法で、どんな技術で、どこに攻撃をするかということです。つまり、組織の保有している資産(ITに限らず組織自体、あるいは組織を構成している人なども含みます)には残念ながら何がしらかの脆弱性があります。

その脆弱性を悪用するために、どんな技術を用い、どこをどういった手順で攻撃するかということがTTPsです(MITRE ATT&CKはITシステムに限定しています)。脆弱性があってもその資産にアクセスできなければ攻撃はできません。よって、攻撃者にとって、アクセスできるポイントが重要です。

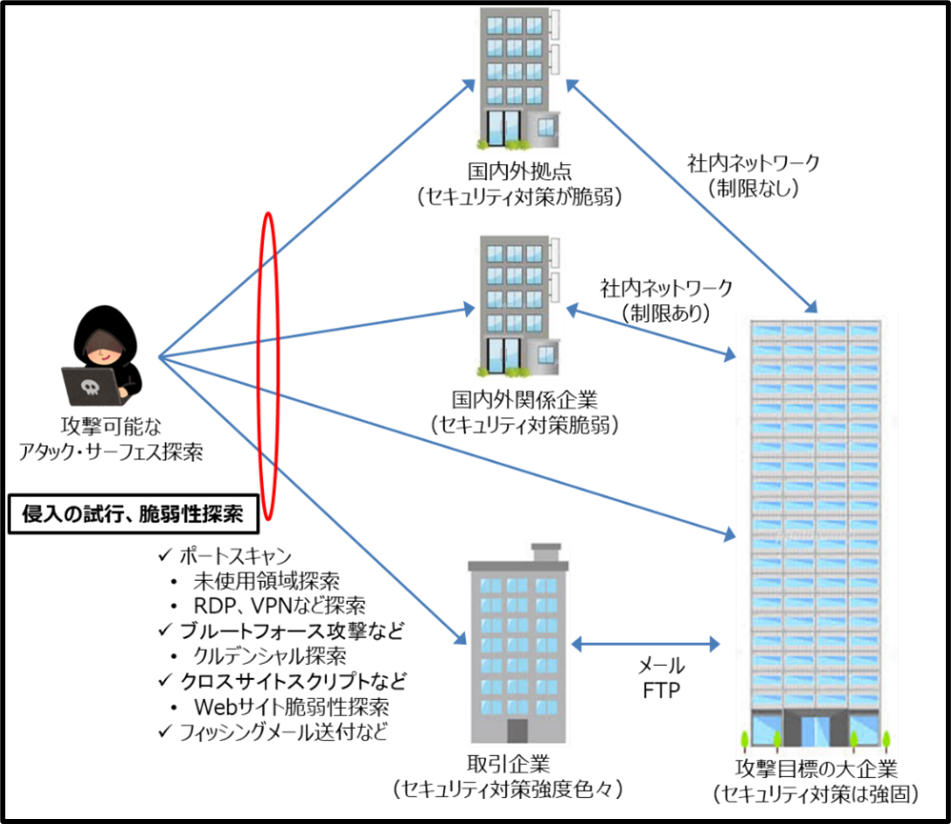

そのポイントがアタック・サーフェスと呼ばれています。ITシステムに絞って話をすると、アタック・サーフェスはインターネットに接続されることで外部にさらされた、攻撃者からアクセス可能なポイントという意味になります。攻撃者がサイバー攻撃を行う入口となる可能性のあるポイントです。

多くの組織では、社内のシステムはインターネット(外部)と接続しています。例えば、会社ホームページを通じた情報提供、社員がテレワークなどで業務をするためにRDPやVPNを用いた社内システムへのアクセス、さらには会社で利用するクラウドサービス(ストレージなど)といったものです。

社内システムに接続するモバイル端末や組織内部の人による攻撃なども当然、アタック・サーフェスとして考えなければなりませんが、ここでは外部から内部システムへネットワークを介したサイバー攻撃に注目します。

アタック・サーフェスは外部(攻撃者)から見つけることが可能です。もし見つかれば脆弱性を知ることも可能かもしれません。

そうすると、フィッシングメール攻撃のようなばらまき型で侵入可否が確実でない手段を講じたり、攻撃の対象が、用意した攻撃用サイトにアクセスしてくるような水飲み場的な機会を待ったりする必要もなくなります。

ひょっとすると稼働しているセキュリティシステムの探知も可能かもしれません。防御する側は、外部から存在が見えるようなシステムには注意を払っているとは思いますが、攻撃者の視点から見ると、気がついていないことや、改善が必要なことがあるかもしれません。

外部からのアタックサーフェスと侵入後に必要な情報

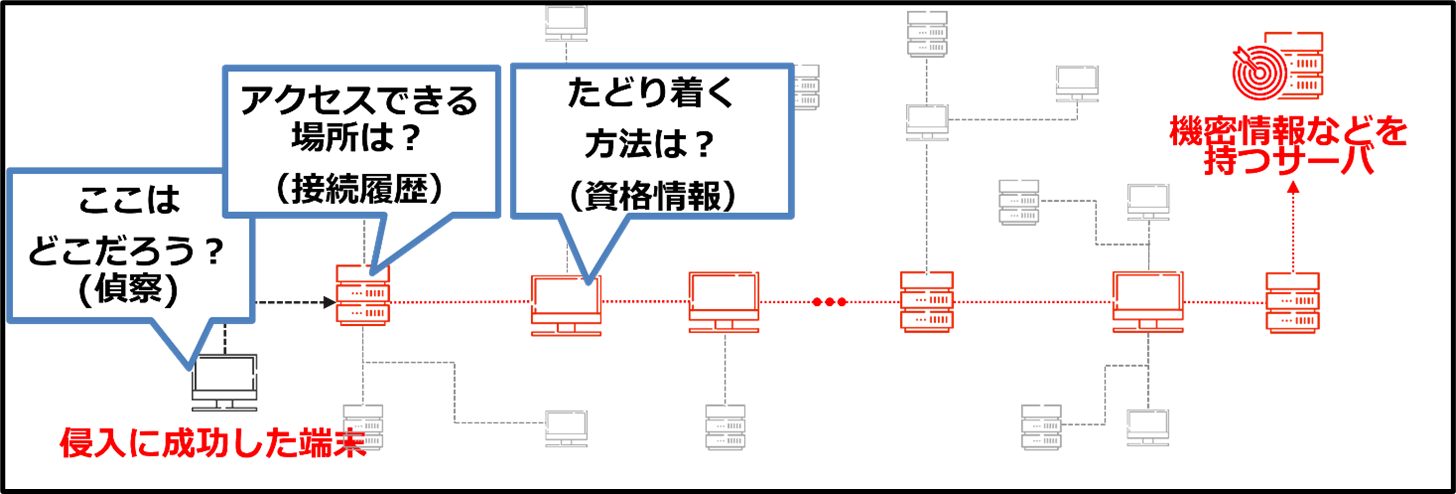

内部犯行でない限り、攻撃は外部から行われます。ただし、攻撃者は目標の組織に侵入できても、システムのどこに侵入したかは判っていません。そのために、自分の場所や周りのシステムを知るための情報を探索しながら攻撃を実行します。

もちろん、活動していることがセキュリティシステムに検知され、システム管理者の知るところとなれば、侵入が無駄になりますので、攻撃者は見つからないように、非常に慎重に、注意深く行います。

したがって、アタック・サーフェスや攻撃に悪用される情報やデータを考えるときには、システムの管理者の視点ではなく、攻撃者の視点で考えなければなりません。

外部からの攻撃を想定した場合、アタック・サーフェスとは、具体的に

- インターネットからアクセス可能な資産のIPアドレス,ポート番号、使用しているプロトコル

- 外部から見てどんな資産を利用しているか

- それら資産(ハードウェア、ソフトウェア)の脆弱性

- 過去にアクセス履歴のあるクレデンシャル(IDやパスワード)

などです。そして、組織内部に侵入した後、攻撃者が必要とする情報としては

- どこに侵入したのか?現在いるデバイスの役割は何で、どんなシステム情報を保有しているか

- 周りのどのデバイスに、どのようなクレデンシャルおよび権限でアクセスしたか、また、アクセス履歴が残っているか

- 内部ネットワークの構成やセグメンテーションはどうなっているか

- クラウンジュエル(重要あるいは攻撃目標とする情報)の場所はどこか

- クラウンジュエルへは、どういった経路で到達するのか

- 横展開をしてクラウンジュエルに行くためにはどのような情報が必要なのか

があり、それら情報を取得できるポイントが(外部からの侵入に対してではないですが)侵入後のアタック・サーフェスと言えます。

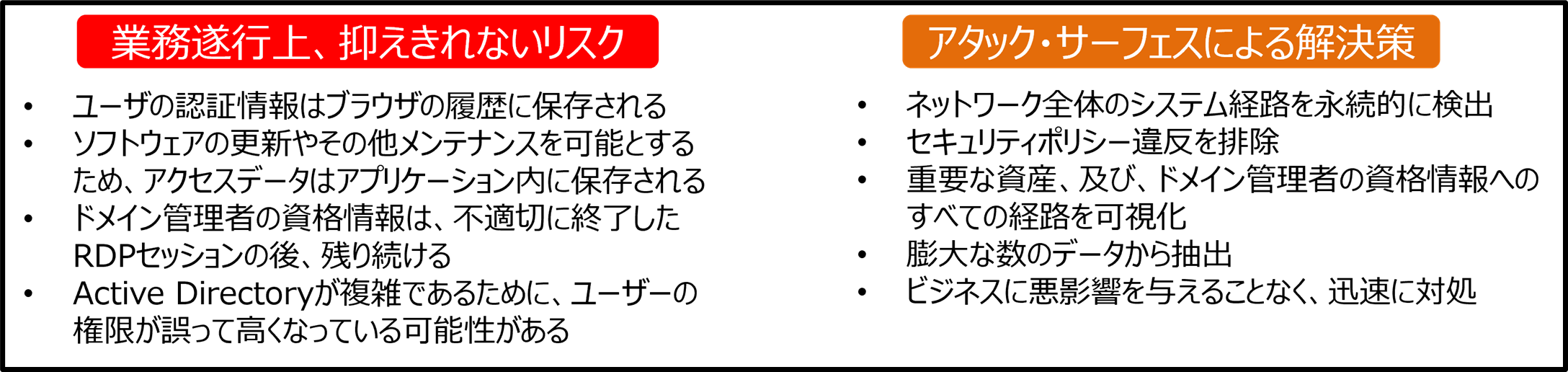

アタックサーフェスマネジメント

アタック・サーフェスから問題点を見つけ、システムや運用の改善に活用することを、アタック・サーフェス・マネージメントと言います。アタック・サーフェスは刻々と変化しますので、継続的にアタック・サーフェスを把握することには、勿論限界はありますが、定期的にアタック・サーフェスを確認し、攻撃リスクを最小限にし続けることはサイバーレジリエンスを強化するという点において重要であり効果的です。

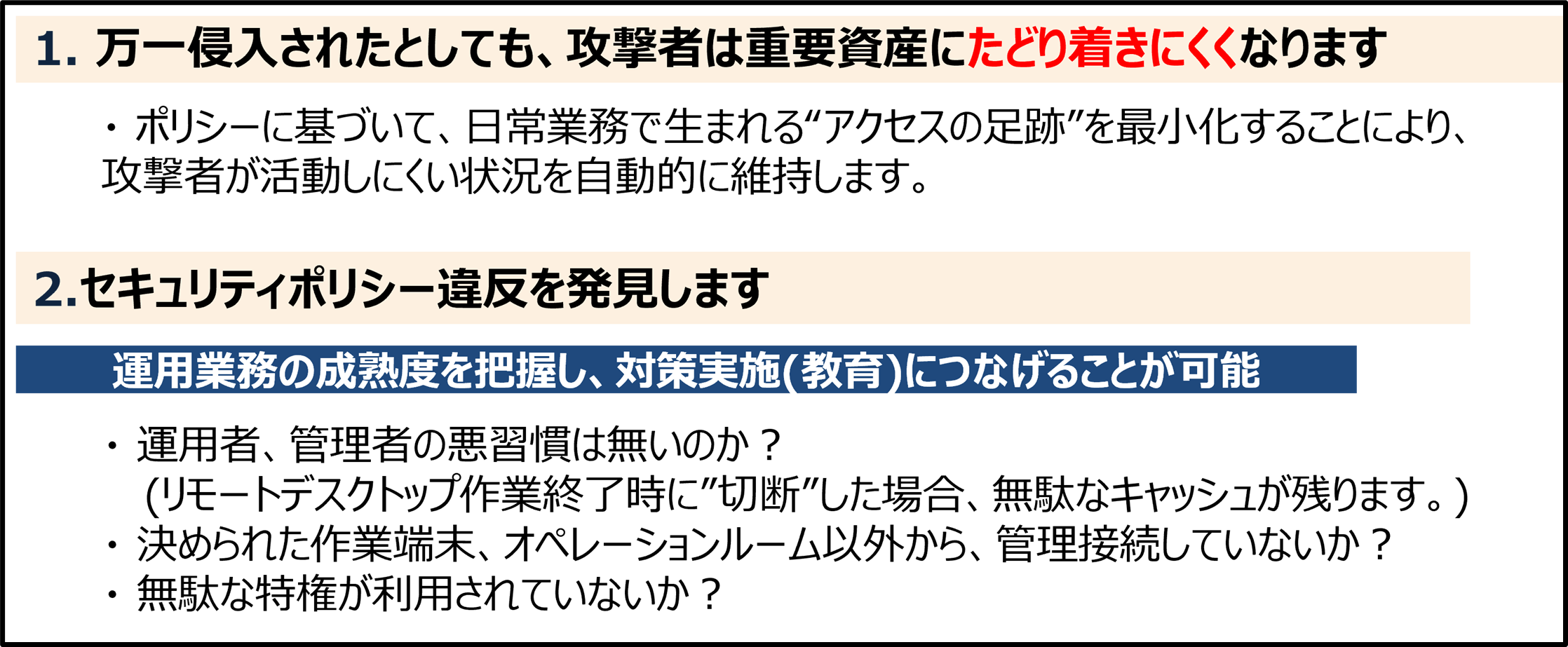

そして、レジリエンスを強化するために、以下のように、内部侵入後の情報探索活動を極力行わせないことが効果的です。

- 不要なアタック・サーフェスへのアクセス履歴の削除

- アクセス可能なクルデンシャルなどをキャッシュから削除

- ネットワーク設定や構成(ポート設定、セグメンテーションなど)の変更

- OS、アプリケーションの変更や、パッチの適用

- ハードウェア機器の廃棄や交換

アタック・サーフェス・マネージメントを行わずシステムを放置することは、勝手な思い込みによってリスクを放置し、レジリエンスの強化をしていないことと同じです。従って、アタック・サーフェス・マネージメントはレジリエンス強化には重要かつ必須のことと言えます。

注意しなければならないのは、端末についているUSBやDVDのようなデバイスなど、外部のシステムとデータ交換のために使うインターフェースの存在です。これらはアタック・サーフェスとして検知されなくても、利用方法によっては、アタック・サーフェスとしてのリスクが発生します。

たとえば、分離ネットワークのために他のシステムと繋がっていないシステムがあるとします。この場合、データ授受のためにUSBメモリなどの外部ストレージデバイスを使うことがあり、あるいは保守点検目的で保守員のモバイルPCを接続するなどして、結局外部と分離されていない状況が発生します。

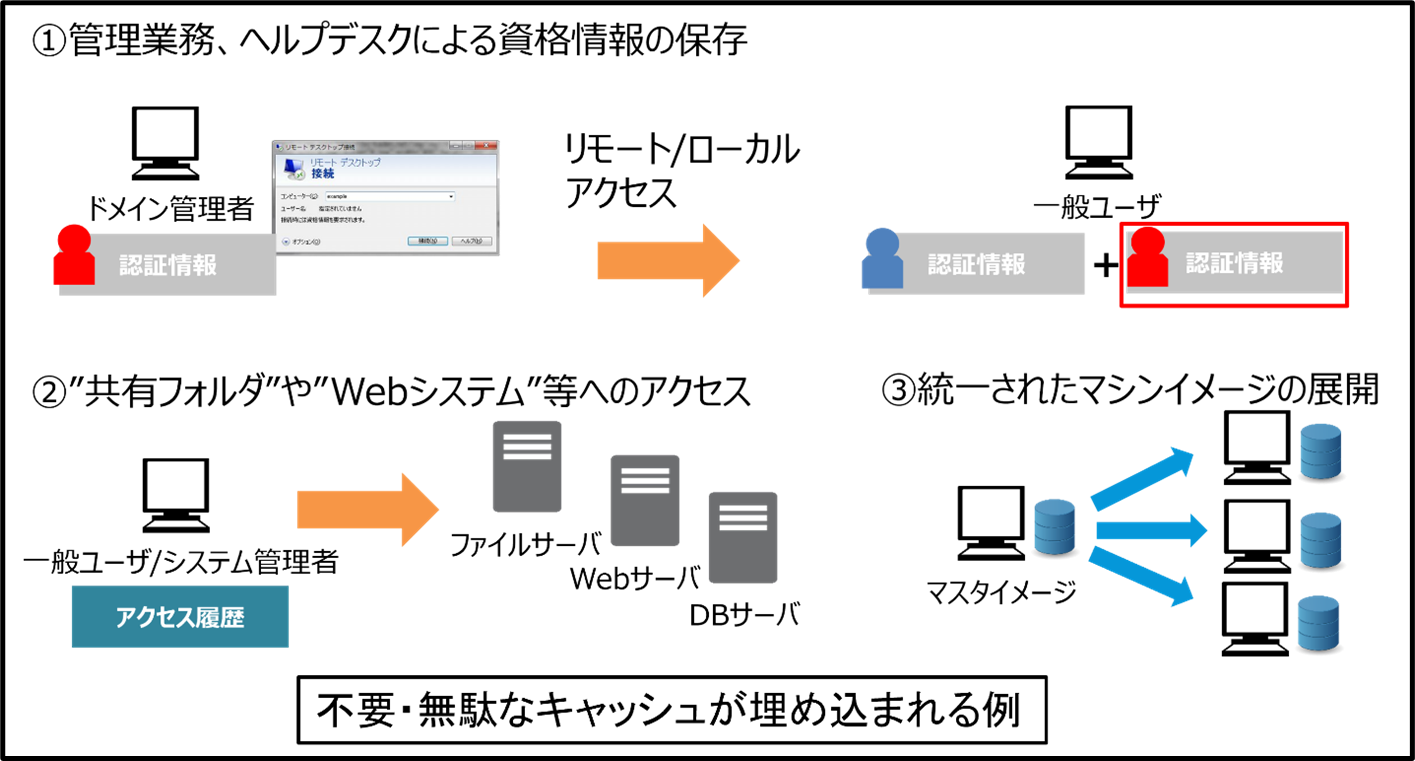

ログ等を監視しない限り、利用者が端末を何の目的で、どのように利用しているかを完全に把握することはできません。しかし、システムが2回目以降に容易に使えるように、あるいは高速に使えるようになどユーザビリティ向上の目的で、履歴データを端末内に保存していることがあります。

例えば、どのようなシステムに、どういうプロトコル(FTPやSSHなど)で、どんなクレデンシャル(ユーザID/パスワード)で接続したか、あるいはその結果、どんな特権で接続できたかなどです。そのために、アタック・サーフェスは、その時点の状況や利用のされ方だけを見るのではなく、過去に利用された履歴、ログも見る必要があります。

比較的高い頻度で発生するインシデントとして、クラウドサービスのデータへのアクセス権やセキュリティの設定ミスがあります。クラウドサービスを提供するシステムのセキュリティは、設定された内容でサービス提供者が責任を持ちます。

しかし、サービス提供システムにアクセスするまでのネットワークのセキュリティ保護や、クラウドシステムのセキュリティ観点での様々な設定は、利用者が責任を負わなければなりません。そのためにCASBなどのツールが利用されますが、まさにこのこと自体がクラウドソリューションを利用する際のアタック・サーフェス・マネージメントのひとつと言えます。

アタックサーフェスマネジメントの効用

アタック・サーフェスがどこなのかを調査することと、CASB等でクラウドのセキュリティ設定を改善することは別物です。アタック・サーフェス・マネージメントでは監査や管理はできても、対応はできません。

しかし、どのようにアタック・サーフェス上の問題を発見したかを知ることで、何を見ないとならないか、システムはどういった情報(履歴など)を保管しているのかを知ることが可能です。

その結果として、単にシステムの構成上あるいは仕様上の問題解決だけではなく、システムを正しく使い続けるための運用のやり方や、定期的に行っている作業の見直しや改善へと繋がり、より継続的かつ実質的なレジリエンス強化に資することになります。

また、接続履歴を見ることで、運用サポートメンバーとしてやってはならないこと(安易にユーザ端末から問題の解析や解決のために、特権ユーザとしてログインしないなど)の確認や注意喚起が出来たり、ユーザアカウントの特権などの設定ミスや改善点の発見および修復によって、よりレジリエンスの強化されたシステムの使い方ができると思います。

- 現在のようにテレワークが広がり、外部から社内システム、あるいはクラウドサービスを利用するようにネットワーク構成を変更あるいは追加したり、リモートで勤務するユーザに特権を与える、といったこともあると思います。新しいネットワーク構成になってから、あるいは特権に対するリスク意識が低くなっていたり、セキュリティ以外のことにIT管理者が追われるといったこともあることから、改善が必要な設定や、構成があるかもしれません。特にVPNでは古い機器を使っていたりやソフトウエアのアップデートがされていない(従って既知の脆弱性がある)ために、あるいはパスワードがデフォルトのままや簡易なものとなっているために侵入されるケースをよく耳にします。

- 自社の拠点や取引企業との円滑な業務遂行のために、社内システムへのアクセスを可能にしていたり、利用ができるアカウントがある場合、サプライチェーン攻撃のリスクが増大します。この場合もアタック・サーフェスを把握することで、そのようなリスクを排除することが必要になります。

- 社内システムの改善、変更は毎年予算を確保して実施していると思います。その場合も、世の中の流行に乗って思い込みで実施するのではなく、アタック・サーフェス・マネージメントの一環として資産の状況や、運用上の課題解決の目的で実施することが、運用の改善を含めたセキュリティ全般のレジリエント強化に重要です。

計画は策定時点がベストであるように、システム導入も導入時点では最善の選択であり、よりレジリエント強化をするための計画だと思います。しかし、導入時点の状況においても、未来を楽観視することなく、アタック・サーフェスを解析してセキュリティ対策の継続的な計画に生かすことが重要だと思います。

ITシステム以外のアタックサーフェスの例

冒頭に「社内システムに接続するモバイル端末や組織内部の人による攻撃などもアタック・サーフェスとして考えなければなりません」と述べましたが、ITシステム以外でありえるリスクとしては、

- OSSの脆弱性

利用している資産は、多岐にわたる可能性がありますが、製品ベンダーは一般的に使われている機能のコードはOSS(Open Source Software)を利用するケースが多くあります。勿論、ベンダーには悪気はなく開発投資が少ないということよりも、バグが枯れている(ほぼ、デバックされている)はず、という理由で利用します。しかし、機能的なバグがなくても、セキュリティ的なバグ(=脆弱性)がある場合があります。OSSですのでOSS自体に責任は問えませんが、製品ベンダーにはOSSを最新版にバージョンアップしたアップデート製品を提供する責任があります。(もちろん、それに伴い利用者も製品のアップデートが必須です。)

- ダークウェブ上の情報

どんなにITシステムのセキュリティを強化しても、会社のWebサイト上のSQLインジェクションやクロスサイトスクリプトのような脆弱性情報は外部からのアクセスで存在を確認できます。脆弱性情報でないメールアドレスも同様に、外部から存在を知ることができます。さらには、インターネットといった外部に開放されているネットワークでデータを暗号化せずに通信を行うと、情報漏洩のリスクもあります。そのような漏洩した情報(例えば個人情報や、クレジットカード情報)はダークネットで取引の対象として、売買されていることがあります。あるいは漏れても仕方のないメールアドレスなどは、メールアドレスのネーミングルールから、他の人のメールアドレス(例えば社長など)を想像して探し出すことが可能になります。

以前に、大切なお客様をイスラエルのダークネット検索をする会社にお連れした際、そのお客様の会社に関連する情報が発見されました。ダークネットには自社の情報がないとは思わずに、脅威インテリジェンスサービスなどを利用して、定期的にダークネットを観測することも必要です。

因みに、ダークネットは、利用されていないグローバスIPアドレスやポートを使っているインターネット資産であり、単一の「ダークネット」というものが存在するのではなく、様々な団体がダークネットを利用していますのでご注意ください。

- 人の脆弱性

清掃員や郵便の配達員になりすまし、ビルや企業内に入り込んでスパイ活動をするケースもありますが、一般的に多いのは、エレベータや居酒屋など公共の場所で、仕事の話をしてしまうことではないでしょうか。

会社によっては、職場の会議室や自席以外で仕事、特に顧客名や業務の内容、あるいは技術的な話をしないように通達を出していると思います。しかし、お酒の場等で酔ってしまうと案外簡単にそのような話をしてしまうかもしれませんので十分に気を付けてください。

また、複数システムを利用している中SSO(Single Sign-On)を導入していないがために、いくつものパスワードを記憶しないとならないケースもリスクになる可能性があります。

記憶できるパスワード数には限りがありますので利用するシステムの数、つまり覚えるべきパスワードの数が増えれば増えるほど、結果として覚える代わりにポストイットに書いたり、短いパスワードや個人情報から想像しやすいパスワードを使いがちです。

このような人の脆弱性は、攻撃を容易にする可能性が高いので、注意しましょう。

これらは、ITシステムの改善や情報収集では対応が困難ですので、ITシステム全体の運用ルールの改善、脅威インテリジェンスの活用、就業規程など社内規定の見直しといったことが必要になります。

詳細はケースバイケースですので、当社あるいはコンサルティングを依頼している企業などへ相談されることをオススメします。

当社が提供するアタックサーフェスマネジメントを提供する製品

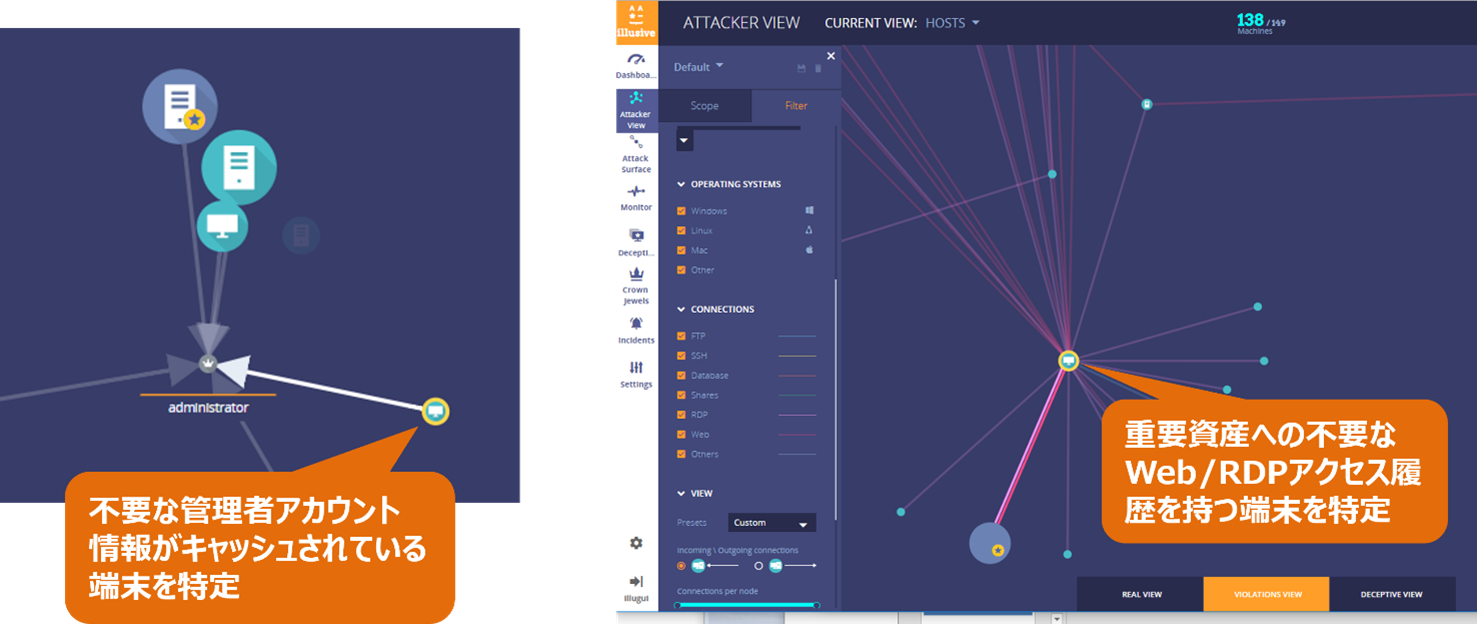

Blog「エンドポイント保護のためのDeception 技術」でご紹介した、illusive社は製品「Splotlight」により、侵入後のアタック・サーフェスとなり得るデータを、各エンドポイント(クライアントPCやサーバ)のキャッシュやログファイルから抽出します。

そして、アタック・サーフェスとなる脅威情報を視覚的に分かるように表示するアタック・サーフェス・マネージメントの機能を提供しています。

さらに、脅威情報に繋がる他のサーバやPCへのアクセス履歴、その際のクレデンシャル、プロトコルなどといったデータキャッシュやログファイルから、管理者により削除できる機能もあります。詳細は、illusiveの製品ページをご覧ください。

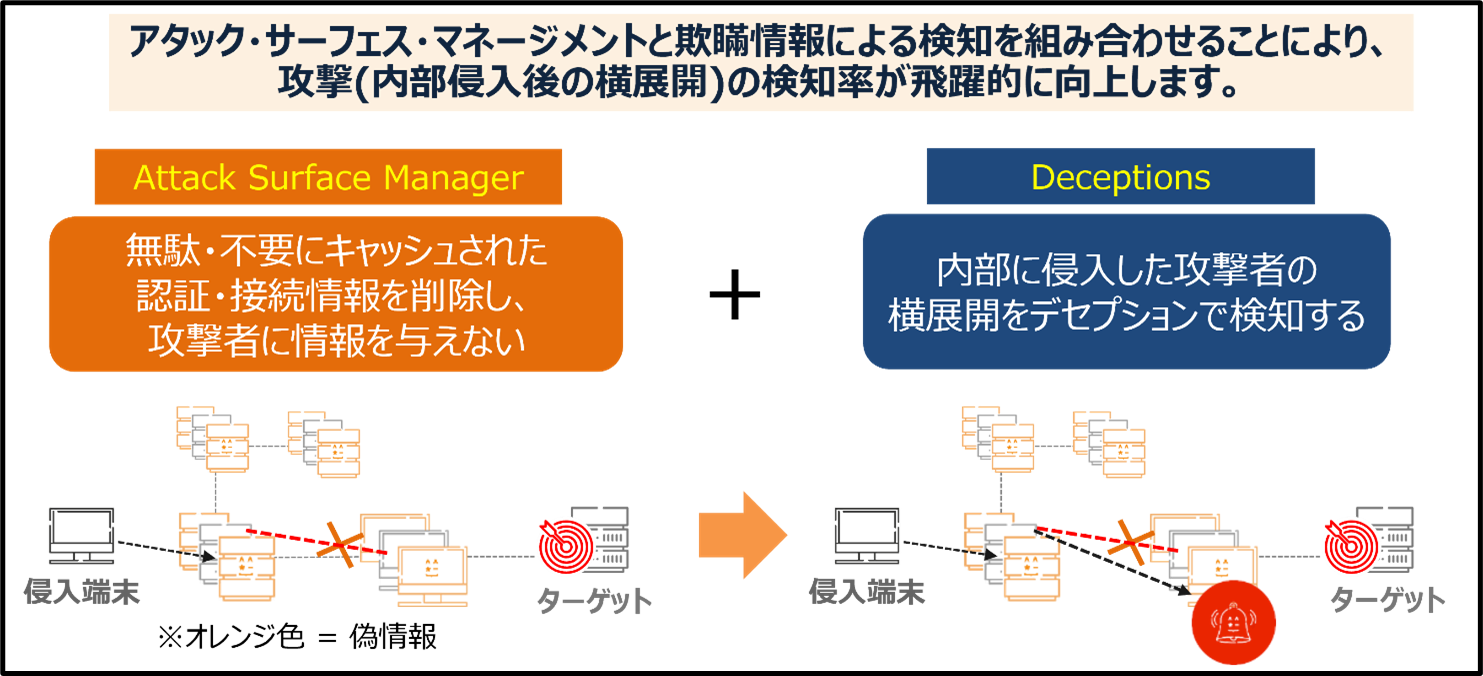

このソリューションは、「攻撃者の視点でデータを分析し、事前に外部から攻撃しにくいシステム環境にする」こと、つまりサイバーレジリエンスの強化を可能にします。

- 外部からアクセス可能なアタック・サーフェスを内部資産のアクセス履歴や資格情報から割り出す

- 侵入後のラテラルムーブメント(横展開)を困難にさせるため、組織内に残っている不要なキャッシュ情報(ドメイン/ローカル管理者のクレデンシャル情報や重要資産への接続履歴など)を顕在化し、運用上の問題点を把握するとともに、ルールベースで不要なキャッシュ情報を削除する

といったことが可能になります。

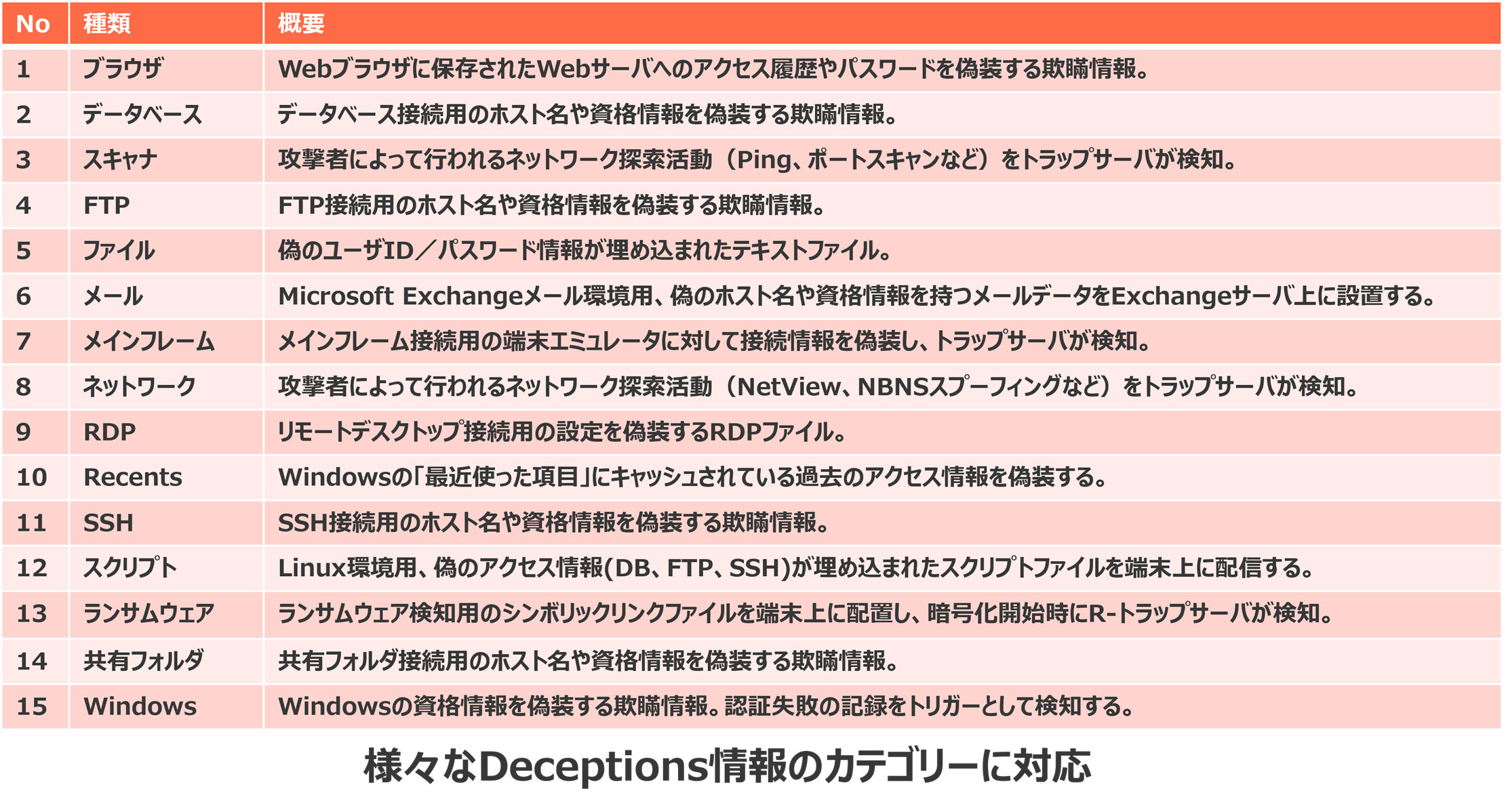

勿論、製品本来の目的である欺瞞技術を用いたソリューションとして、

- 高度な技術を持った攻撃者によるマニュアル(手動)攻撃に対抗するため、組織内のエンドポイント上に膨大な罠Deceptions(欺瞞情報)を展開することで攻撃者を騙し、攻撃を検知し、侵入あるいは潜伏している攻撃者を過検知なしに検知する

ことを、エンドポイントへのエージェントを導入することなく可能にする製品です。

既に、日本でも大手金融機関や政府の組織に導入いただいており、実績のある製品ですので、安心してご利用していただけます。興味があればお問合せください。