目次

MOVEit Transferの脆弱性を起因としたCl0pランサムウェア(以下、Cl0P)による情報漏えいが発生しています。

日本国内での被害組織はあまり見受けられないため話題には上りづらいですが、海外では100を超える組織が被害者リストに上げられていることもあり、注目されているセキュリティインシデントとなっています。

本稿執筆時点(7/11)の前日の7/10のおいても新たな被害組織が報告されていることから、まだまだ落ち着くことはないと思われます。

進行中の事象ではありますが、被害組織の公開から(執筆時点では)1か月が経ちましたので、一度事象を取りまとめてみたいと思います。

まずは、発生した事象を時系列でまとめてみます。その後、各用語や発生被害、対策について解説します。

| 日付 | 事象 | 参考URL |

2023/5/27 | Cl0pによるMOVEit Transferの脆弱性を用いたゼロデイ攻撃を確認(Mandiant) | Mandiant*1 |

2023/5/31 | Progress Softwareからの注意喚起:同社のMOVEit Transferに関するSQLインジェクション脆弱性(CVE-2023-34362) | |

2023/6/5 | 給与計算プロバイダーであるZellis社から、BBCやBritish Airwaysなどの情報が漏えいした可能性を報告。 ※一方、BBCが確認したところ、攻撃者は搾取データを持っていないことを主張 (6/20)。 | Reuters*3 BBC*4 |

2023/6/5 | Microsoft はLace Tempestと関連があるとTwitter上で推察。 | |

2023/6/7 | Clo0ランサムウェアによるMOVEitを悪用したデータダウンロードを起因とする脅迫声明文が「Cl0p^_-Leaks」で公開される。 | |

2023/6/9 | Progress Softwareより、新たな脆弱性の公表(CVE-2023-35036) | |

2023/6/14 | 被害組織の一覧が「Cl0p^_-Leaks」上で掲載される。 | - |

2023/6/15 | ・Progress Softwareより、新たな脆弱性の公表(CVE-2023-35708)。 ・「Cl0p^_-Leaks」上で被害組織を追加掲載。 | |

2023/6/16 | 「Cl0p^_-Leaks」上で被害組織を追加掲載。 | - |

2023/6/19 | 「Cl0p^_-Leaks」上で被害組織を追加掲載。 | - |

2023/6/23 | ・「Cl0p^_-Leaks」上で被害組織を追加掲載。 ・被害組織リストのうち、4社のデータ暴露を開始。 | - |

2023/6/27 | 「Cl0p^_-Leaks」上で被害組織を追加掲載。 | - |

2023/6/29 | 「Cl0p^_-Leaks」上で被害組織を追加掲載。 | - |

2023/7/10 | 「Cl0p^_-Leaks」上で被害組織を追加掲載。 | - |

※なお、このタイムラインは7/11時点で作成したものであり、主要なイベントのみの記載となります。

MOVEitとは

MOVEit(ムービット)はProgress Software社から提供されている、エンタープライズ向けのマネージドファイル転送ソリューションです。

セキュアなファイル転送に加え、アクティビティの追跡性により PCI DSSやHIPPA、GDPRなどへ対応することが可能なことから、幅広い業界で使用されています。

ASM(Attack Surface Management:アタックサーフェス マネジメント)ツールを提供するCensysの調査*7では、3,000を超えるMOVEitサービスをホストするデバイスが見つかっていることから、利用組織が多数存在しています。

利用形態として、クラウド利用の場合は「MOVEit Cloud」、オンプレ利用の場合は「MOVEit Transfer」となり、今回のインシデントではMOVEit Transferに焦点が当たっています。

MOVEitの脆弱性とは?

5/31にProgress Software社より、Cl0pにより悪用された脆弱性「CVE-2023-34362」*2に関する情報が公開されています。

本脆弱性はMOVEit Transferに対してSQLインジェクションを可能とするものであり、結果として攻撃者による権限昇格や不正アクセスに繋がる可能性があります。

SQLインジェクションによる不正アクセス後は、Mandiantの分析レポート*1によると、LEMURLOOTと呼ばれる不正なWebシェル(ファイル名:human2.aspx)を設置します。このLEMURLOOTはC#で実行されるように記述され、MOVEit Transferからデータ収集やユーザ追加など行った後、収集データをgzipで圧縮する機能を有しています。

そして、LEMURLOOTの実行後に生成されたgzipファイルをダウンロードすることで情報搾取を成功させます。

また、5/31に脆弱性を公表した後も、継続的に新たな脆弱性情報が報告されています*2。

MOVEit Transfer:

CVE-2023-35036(6/9)

CVE-2023-35708(6/15)

MOVEit Cloud:

CVE-2023-35036(6/9)

Cl0pとは?

Cl0pは2019年初頭に観測されたランサムウェアであり、サイバー犯罪者グループ「TA505」により使用されています。

TA505の活動は2014年からとされており、TA505に関連し、Cl0pを利用する犯罪グループとしてFIN11やLace Tempestなども確認されています。

Cl0pはデータを搾取したうえで暗号化することによる二重脅迫(※)を行うことも特徴的です。

この脅迫に応じなかった、あるいは身代金交渉に失敗したなどして身代金が支払われなかった場合、Cl0pを用いて窃取した情報は「Cl0p^_-Leaks」というダークウェブ上のサイトで暴露されます。

※二重脅迫:異なる2つの脅迫を同時に行うことで、被害組織から身代金を支払う確率を向上させるための手法。「暗号データの復号」 + 「搾取データの暴露」を組み合わせるケースが多く見受けられる。そのほか、DDoS攻撃を仕掛けることを脅し文句にすることも確認されている。

二重脅迫を行う点では、日本で猛威を振るっているLockbit3.0と類似しています。

実際、Cl0pは2023年3月においてはLockbitを上回る被害報告数*8であったため、Lockbitに並ぶ驚異的なランサムウェアであると言えます。

被害状況

発生した攻撃

MOVEit Transferを悪用した攻撃に関する「Cl0p^_-Leaks」での脅迫文や各組織からの被害報告を見る限り、各被害組織のデータ搾取にとどまり、暗号化した様子は見受けられません。よって、盗んだ情報をダークウェブで公開する暴露系ランサムウェアであることがうかがえます。

加えて、脅迫文を額面通りに受け取るなら、政府・市・警察関係の組織から搾取したデータは全て削除している模様です(この発言が信頼できるかは別問題です)。

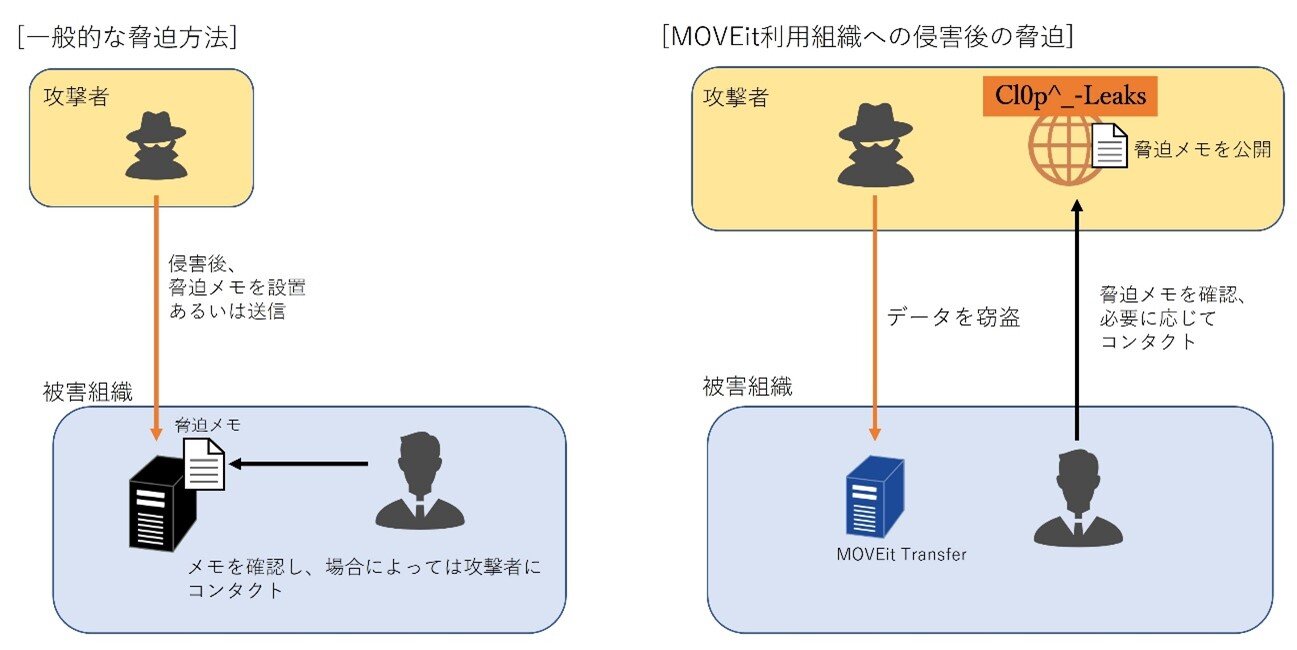

また、一般的な脅迫と異なり、被害組織へ個別に身代金要求はせず、被害組織から所定のメールアドレスへコンタクトするよう促しています。

これは、被害組織が多いために脅迫メモを個別に設置するのにコストを要する、一斉に交渉が始まるとCl0p側の交渉人の手が足りなくなる、などといった理由もあるのではないかと考えられます。

ただし、過去にマネージドファイル転送ソリューションのGoAnywhereを侵害した際には、侵害の数週間後に脅迫メッセージを送信したケースもあるため、将来的に脅迫メッセージを被害組織が受け取る可能性も考えられます。

被害の規模

被害を受けた組織は6/14の公開を皮切りに、継続的に「Cl0p^_-Leaks」上で追加掲載されています。

一方、組織によっては被害を自ら公表しているケースや、サードパーティへの侵害により連鎖的に被害が発生しているケースもあるため、「Cl0p^_-Leaks」上に掲載されているリストが(今のところ)全量ではありません。”MOVEit Transferを悪用された組織数” < “被害組織数” となると考えられ、被害の大きさがうかがえます。

執筆時点(7/11)ではCl0pが公開した被害組織は100件以上に上っています。

ただし、この100以上の組織全てが被害を受けたか、あるいはMOVEitに起因した被害であるかは、被害組織からの報告がない/報道されていないなどの理由から不明瞭です。

加えて、リストアップされた組織の中には、被害が発生していないものもあり、後日に被害組織リストから除外されたケースも確認されています*9。

そのため、正確な被害組織数を把握するためには最新情報を常に追い続ける必要があります。

なお、Cl0pが公開した被害組織については、有志がGitHub上に取りまとめています*10。

漏洩した情報

被害組織によって盗まれた情報は様々ですが、個人情報の漏えい報告が主です。

例えば、氏名/住所/社会保障番号/誕生日/運転免許証/障がい者カード情報/目の色/身長/銀行口座番号…などが報告されています。

また、仮にMOVEitで重要情報を取り扱っていた場合、重要情報が漏えいしている可能性も考えられます。

攻撃に対抗するためには

既知の攻撃を抑止するには、Progress Software社より提供されているパッチの適応が推奨され、対応手順も案内*11されています。

以下は対応手順を概略化したものです。

- MOVEit Transfer 環境へのすべての HTTP および HTTPS トラフィックを無効化

- 不審なファイル、ユーザ情報の削除およびサービス アカウント資格情報のリセット

- パッチ適応

- ファイルやユーザ情報などが正しく削除/リセットされているかの確認

- 最新の脆弱性修正を適応

- MOVEit Transfer 環境へのすべての HTTP および HTTPS トラフィックを有効化

- 継続的なログ監視

詳しい手順や上記手順を実施できない場合の対策も案内されていますので、ご参照ください。

ただし、MOVEit Transferの脆弱性は続々と発見または悪用されているため、未知の攻撃が発生する恐れがあります。つまり、脆弱性への適応だけでは対策としては不十分です。

特に、Cl0pを用いた攻撃では他のマネージドファイル転送ソリューションを狙った活動も確認されています。そのため、MOVEitに限らずオンプレミスモデルでマネージドファイル転送ソリューションを利用しているサーバに対しては、仮に脆弱性を突かれた場合でも攻撃を防御できる仕組みが必須です(実際、MOVEitの攻撃被害を受けた企業の中には、EDRを用いて監視体制を強化した例もあります)。

未知の攻撃を防御する、あるいはいち早く対応するためには、EPPやEDRが有効です。

例えば、Palo Alto Networks社のUnit42(同社のスレットインテリジェンス & セキュリティコンサルティングチーム)による調査レポート*12によれば、本脆弱性に対して、Cortex XDRの振る舞い検知機能やWebシェルに特化検知機能等を用いることで防御を実現するとしています。

つまり、今回の場合ではSQLインジェクション後にドロップされるWebシェル(マルウェア)の実行を防止します。加えて、EDR機能も有するため、脅威活動を継続的に監視することも可能です。

Morphisec社のレポート*13では、Cl0pは追加の脅威活動やバックドアを作成するためにCobalt StrikeやMetasploitなどのペネトレーションテスト用のツールを展開し、悪意ある目的で利用される危険性を示しています。

これらの攻撃ツールはファイルレスマルウェアによって展開されるため、EPP/EDRでは検知が難しいケースもあります。このような場合、メモリ空間に着目した防御技術MTD (Moving Target Defense)を採用するMorphisecによって攻撃を防止することができます。

本ソリューションはEPP/EDRを回避するファイルレスマルウェアに対して非常に有効です。

最後に

本稿ではMOVEit Transferの脆弱性を悪用するCl0pについて解説しました。

日本企業に関しては目立った被害は報告されていないものの、MOVEit Transferを利用する海外企業は多いです。

そのため、海外支社や取引先などがMOVEit Transferを利用している場合は、自社でMOVEit Transferを使用していない場合でも情報漏えいの可能性があります。

そのため、対岸の火事として静観するに留めず、まずは自社において影響があるのかを確認してみると、予期しない情報漏えいを防ぐことができるかと思います。

出典 (参考文献一覧)

※1 Mandiant | Zero-Day Vulnerability in MOVEit Transfer Exploited for Data Theft (参照日:2023-07-11)

※2 Progress Software | MOVEit Transfer and MOVEit Cloud Vulnerability (参照日:2023-07-11)

※3 Reuters | BA, BBC and Boots caught up in file transfer hack (参照日:2023-07-11)

※4 BBC | MOVEit hack: Gang claims not to have BBC, BA and Boots data (参照日:2023-07-11)

※5 Twitter | Microsoft Threat Intelligence (参照日:2023-07-11)

※6 Twitter | John Hammond (参照日:20232023-07-11)

※7 Censys | MOVEit Transfer Vulnerability (参照日:20232023-07-11)

※8 サイバーセキュリティ総研 | ランサムウェア攻撃が3月に急増 Cl0pがLockbit3.0を上回る (参照日:2023-07-11)

※9 HealthEquity | Ransomware gang lists first victims of MOVEit mass-hacks (参照日:2023-07-11)

※10 GitHub | MOVEit Transfer Hacking Campaign Tracking (参照日:2023-07-11)

※11 Progress Software | MOVEit Transfer Critical Vulnerability (May 2023) (CVE-2023-34362) (参照日:2023-07-11)

※12 Paloalto Network | 脅威に関する情報: MOVEit TransferのSQLインジェクションの脆弱性(CVE-2023-34362、CVE-2023-35036、CVE-2023-35708) (参照日:2023-07-11)

※13 Morphisec | How to Protect Against the MOVEit Transfer Exploit (参照日:2023-07-11)