目次

脅威インテリジェンスの考え方をおさらい

孫子の兵法書に「彼(敵と言う人も居ます)を知り、己を知れば百戦危うからず」というものがあります。敵と味方の情勢をよく知って戦えば、何度戦っても敗れることはないという意味ですが、それはサイバーセキュリティの世界でも通じるのでしょうか。

時代や戦場が違うので「知る」べき内容は違っていても、5W1Hの「When:いつ」「Where:どこに」「Who:だれが」「What:何を標的に」「Why:どのような目的で」「How:どういう戦略、技術、手順で(=TTPs)」で攻撃をしてくるか、かつ自分のシステムの「When:手薄な時」「Where:弱い場所」「What:抜け穴」「How:防御、検知できない方法」などを知っていたらどうでしょう。

システムやセキュリティ製品の脆弱性、技術や能力などの人的側面により生じるリスク、被害を避けるために必要な投資コストなどを事前に把握し、対策を施すことで攻撃被害を防ぐことは可能ではないでしょうか。つまり、「サイバー攻撃者を知り、自社のセキュリティ対策を知れば百戦危うからず」ということです。

脅威インテリジェンスに関連する資料

-

脅威インテリジェンス

ツールの概要資料脅威インテリジェンスプラットフォーム「Recorded Future」の概要、ユースケース、提供形態などがわかる資料

-

脅威インテリジェンス

導入の費用対効果脅威インテリジェンス導入の費用対効果がわかる資料

-

導入事例

Recorded Futureを活用し、自社のセキュリティ対策の課題をどのように解決したかを紹介した資料

この「敵を知り」「己を知る(少なくとも敵から見た自分を知る)」ための情報こそが、脅威インテリジェンス(以下、CTIと記述)になります。CTIはサイバー攻撃を受けたとしても被害を出さないために正確な情報を事前に提供しないと意味がありません。

しかし、現在のサイバー攻撃は非常に高度化しており、対策に必要な情報を事前に入手することは困難です。そのため、CTIを提供している組織同士は情報連携が出来るように、脅威情報を共有化するための規格も作られています。

大企業や政府系の組織においては、単純な攻撃は寄せ付けないほどセキュリティ対策がなされているはずです。とはいえ、DDoS攻撃による想定以上のデータ通信が行われ、サーバーがダウンする等、全く被害を受けないとは言い切れません。少しでも被害を少なくし、あるいは被害を受けないようにするためにもCTIは重要なのです。

脅威インテリジェンスの歴史

CTIに関しては、米国政府が推進しているサイバー攻撃対策に向け、2010年からUS-CERTとCERT/CCが脅威情報を構造化したアーキテクチャの検討を開始しています。結果、脅威情報を特徴付ける技術仕様としてSTIX(Structured Threat Information eXpression、脅威情報構造化記述形式)*1が策定されました。その仕様は、検知に有効なサイバー攻撃を特徴付ける指標(indicator)などを取り込んだサイバー攻撃活動に関連する項目を記述しています。

その後、米国の連邦政府が資金を提供する非営利組織MITREが2012年6月にバージョン0.3を作成し、2014年5月にバージョン1.1.1をリリースしました。

また、STIXなどで記述されたサイバー攻撃活動に関連する脅威情報を交換するために、検知指標情報自動交換手順TAXII(Trusted Automated eXchange of Indicator Information)*2が、2012年頃から米国国土安全保障省DHSの主導でMITREが2012年11月にTAXII V1.0が発案され、そして2013年4月に正式に発表されました。

現在では世界的に認知された非利益標準化団体の1つであるOASIS Open*3がMITREの活動を引き継いでおり、STIX Ver.2.1*4およびTAXII Ver.2.1*5となっています。

STIX&TAXII*4

また、NIST(米国標準技術研究所)は2016年10月にCTIを様々な組織で共有するためのSP800-150*6「Guide to Cyber Threat Information Sharing(サイバー脅威情報共有のガイド)」を制定しています。SP800-150では脅威情報を共有することのメリット及び課題を具体的に定義し、多くの組織へこの共有活動への参加を促しています。

SP800-150の概要には;

脅威がもたらすリスクに対し、組織にとって、セキュリティ体制を改善するために、サイバー脅威情報を共有し活用することが重要です。サイバー脅威情報とは、組織がサイバー脅威を特定、評価、監視、対応するために役立つあらゆる情報のことです。インジケータ(攻撃に関連するシステム成果物または観測物)、TTP、セキュリティ警告、脅威インテリジェンスレポート、推奨セキュリティツール設定などが該当します。

ほとんどの組織では、すでに複数の種類のサイバー脅威情報を作成し、社内で共有することが可能になっています。本書は、組織がサイバー脅威の情報共有関係を構築することの支援をし、その情報の信頼性を明らかにし、データの取扱いに関する具体的な検討事項を紹介することを目的にしています。

安全かつ効果的な情報共有を通じて、結果として、サイバーセキュリティの運用とリスク管理活動が改善され、組織が情報共有を計画、実施、維持できるようになるのです。(筆者訳)

と述べられています。サイバー脅威に対抗するためには、信頼できる組織が単独で保有し利用しているCTI情報を、信頼できる相手と共有し活用することが重要です。

その促進のために、NISTは、CTI情報の内容と表現や項目を標準化し漏れや抜けをなくすだけではなく、共有化関係を構築するための具体的な検討事項を含めてガイドしています。

脅威インテリジェンスの価値

CTIとはどういうもので、どのような価値があるのか?なぜ今、CTIがサイバー攻撃を防御するために重要な価値を提供するのかを紹介しました。では、次にCTIとは具体的にどのような項目を含んだ情報なのかをお話しします。

アメリカ合衆国国家情報長官傘下のODNI(国家情報長官室)*7がCyber Threat Framework*8としてサイバー脅威を整理するフレームワークを定義しています。

しかし、具体的に「どのような活動」から「どんなCTIとして必要な項目」が得られるかが言及されていません。

ODNI「Cyber Threat Framework」

CTIに関して書かれた技術革新研究の国際ジャーナル(IJIRT)に公開されている論文「DESIGN OF A CYBER THREAT INTELLIGENCE FRAMEWORK」(ISSN:2321-1156)に分かり易く整理がされています。

「DESIGN OF A CYBER THREAT INTELLIGENCE FRAMEWORK」(ISSN:2321-1156)

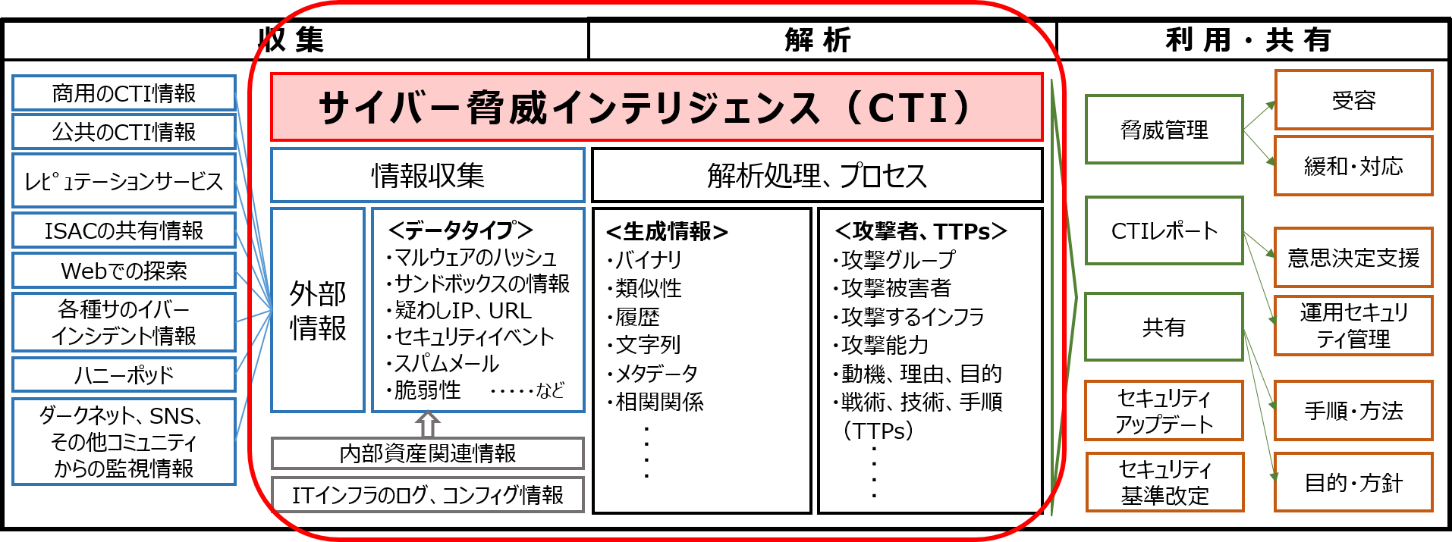

SP800-150で記述されているように、この絵のCTI(赤枠)に記述されている<データタイプ>、<生成情報>、<攻撃者、TTPs>などがCTIとして必要な情報と言えます。

脅威インテリジェンスの活用方法

本Blogの冒頭に「彼(敵と言う人も居ます)を知り、己を知れば百戦危うからず」と言いましたが、それではCTIを知ることで、どのようにサイバー攻撃リスクを回避できるのでしょうか?

一般的に攻撃者はダークネットを使って攻撃対象に関する情報のやり取り、仲間の募集、攻撃計画に関する情報交換を行います。勿論、その際には偽名、ハンドルネームなどを使い、攻撃対象もコードネームで呼びます。

従って、前後関係や文脈から属している組織の役割や活動そして保有している重要情報などと突合をして攻撃対象を推測できれば、攻撃に備えた準備をすることは可能です。しかし、攻撃に備えるには冒頭に記載の5W1Hの全てがないと対策のしようがありません。

そこにCTIの使い道、存在価値があります。ダークネットから入手可能な情報には限りがあります。また、自組織が攻撃対象なのかどうかも明確ではありません。

しかし、攻撃を受けてから後悔しないために、あるいは攻撃対象になった時のために事前に対策をしておくことは重要です。それも攻撃対象と推測できる情報が守るべき重要情報であった場合など自組織のセキュリティ対策に漏れがあるのであれば、尚更対策を事前に講じておかなくてはなりません。

「彼(敵と言う人も居ます)を知り、己を知れば百戦危うからず」の実践が必要なのです。敵の動きはダークネットやCTIから取得し、己に関してはCTIからの情報で敵が攻撃してくるであろうポイントに弱点があるか否かの調査で分かるはずです。その結果、攻撃を受けたとしても「百戦危うからず」の状況を作ることができます。

これは、サイバーセキュリティ対策の運用の重要性につながります。いくらCTIが整備されていても、ダークネット情報をチェックしていなければ、そしてCTIからの情報を入手できなければ、対策を講じることもできません。日々休みなく知らない事を知る努力、組織外の情報を入手し、活用する努力、つまりサイバーセキュリティ対策の運用を怠れば、「百戦危うからず」とはなり得ません。

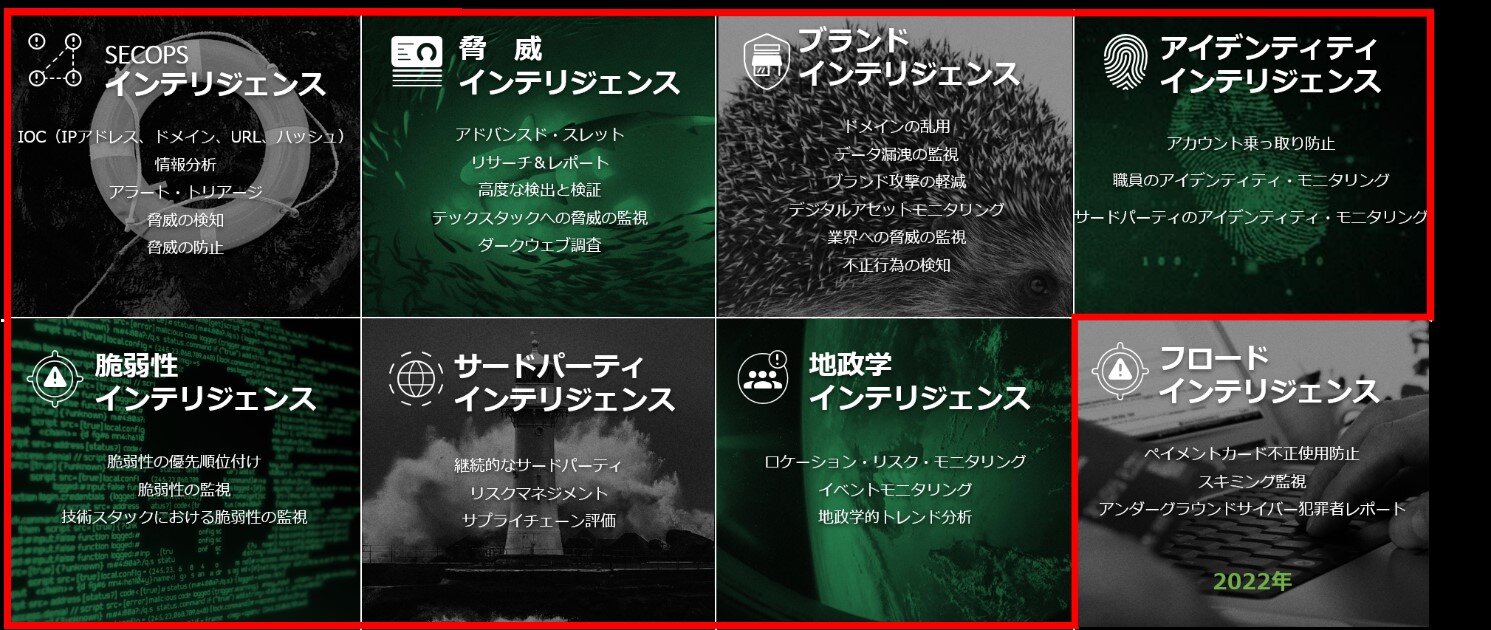

脅威インテリジェンスを提供するRecorded Future

当社は、2月15日のプレスリリースにてご案内したとおり、米国Recoded Future社*9のCTI情報だけではなく、ブランドインテリジェンス、アイデンティティインテリジェンス、地政学インテリジェンスなどの包括的セキュリティインテリジェンスの提供をしています。

提供されるCTI情報は、100以上のデータソース(判る範囲でのダークネット含め)から、IJIRTの論文ISSN:2321-1156に記載されている内容を全て網羅した情報にまで及びます。勿論、ダークネット上では攻撃対象の組織を名指しで記載されることはありませんが、国や業種・業界に絞込むことで、攻撃対象あるいはコードネームなどの情報がやり取りされている場合は、適宜通知がされます。

Recoded Future社の提供するCTI情報

もしご興味があればお問合せいただければと存じます。

脅威インテリジェンスに関連する資料

-

脅威インテリジェンス

ツールの概要資料脅威インテリジェンスプラットフォーム「Recorded Future」の概要、ユースケース、提供形態などがわかる資料

-

脅威インテリジェンス

導入の費用対効果脅威インテリジェンス導入の費用対効果がわかる資料

-

導入事例

Recorded Futureを活用し、自社のセキュリティ対策の課題をどのように解決したかを紹介した資料

出典 (参考文献一覧)

※1 IPA|脅威情報構造化記述形式STIX概説 (参照日:2022-04-19)

※2 IPA|検知指標情報自動交換手順TAXII概説 (参照日:2022-04-19)

※3 Cyber Threat Intelligence Technical Committee|Sharing threat intelligence just got a lot easier! (参照日:2022-04-19)

※4 Cyber Threat Intelligence Technical Committee|Introduction to STIX (参照日:2022-04-19)

※5 Cyber Threat Intelligence Technical Committee|Introduction to TAXII (参照日:2022-04-19)

※6 NIST|Guide to Cyber Threat Information Sharing (参照日:2022-04-19)

※7 ODNI|ORGANIZATION (参照日:2022-04-19)

※8 U.S. DepartmentofDefense|NSA/CSS Technical Cyber Threat Framework v2 (参照日:2022-04-19)

※9 Recorded Future|Message from Recorded Future (参照日:2022-04-19)