目次

昨今、医療機関へのサイバー攻撃が増えており、ニュースでも高い頻度で目にするようになりました。医療機関はサイバー攻撃の被害を受けた場合、人の命に関わることもあり、セキュリティ対策強化が必須と言えます。今回のBlogでは、医療機関におけるセキュリティの現状と必要となるセキュリティ対策についてお話しできればと思います。

医療機関への攻撃事例

日本における医療機関での攻撃は、代表的なもので以下の事例が報告されています。

時期 | 場所 | 状況 |

2015年11月 | 三重県の | 古いOS(Windows XP)がウイルスに感染し、ネットワーク経由でサーバに侵入された |

2016年1月 | 鳥取県立の病院 | PCがウイルスメールにより感染し、保存されていた電子ファイルが開けなくなった |

2017年8月 | 福島県の | 検査装置がウイルス感染で不具合を起こし、CTスキャン等の再実施が必要になるトラブルが発生 |

2018年10月 | 奈良県宇陀市の病院 | 電子カルテを含む医療情報システムがウイルス感染で一部暗号化され使用不能になった |

2019年5月 | 東京都多摩の | マルウェア感染のメール添付のファイルを開封し、マルウェアに感染し情報の一部が漏洩 |

2019年11月 | 徳島県の | 海外出張時にPCの入ったカバンが盗難される。PCには患者の症状情報や職員の業務電話番号が保管されていた |

2021年4月 | 千葉県の医学部付属病院 | 許可されていないクラウドサービスを利用していたところ、宅配業者を装ったフィッシングメールでクラウドサービスのクルデンシャルが盗難された |

2021年5月 | 大阪府の | 医用画像参照システムに不正アクセスがあり、システムが利用できなくなった |

2021年10月 | 徳島県の | ランサムウェアにより電子カルテ含むシステムが利用できなくなった(カルテには約8万5000件の患者情報が保存されていた) |

(厚生労働省の資料*1をもとに作成)

加えて、2022年11月には、大阪の医療センターがランサムウェア攻撃により電子カルテを含むシステムが利用できなくなりました。

少し前までは人道的理由もあり、人の生命にかかわる病院を含む医療関連機関には、攻撃者もサイバー攻撃をしないと言われていましたが、RaaSと呼ばれる攻撃者グループの大規模な組織化やそのツールやサービスを利用したアフィリエイト(実際に攻撃を主導するグループ)が医療機関を含み、ばらまき型攻撃を行うことで、セキュリティ対策が脆弱と言われている病院が被害に遭う事例が増えています。

海外でもドイツ、米国、英国、ノルウェーなどの国々で2014年頃から病院に対するサイバー攻撃の被害が出ています。

- エンドポイントセキュリティ強化のポイントを解説

医療機関へのサイバー攻撃対策を検討されている方

イスラエルの事例(医療機関)

イスラエルでは、サイバー攻撃などの先進的技術だけでなく医療技術も発達しており、特にテルアビブなどの中心地では多くの公立や私立の病院があります。そうした中心地においては、病院におけるセキュリティ対策も進んでいますが、首都テルアビブから45Kmほど離れたHadera 市にあるHillel Yaffe Medical Centerでは、2021年10月にランサムウェア攻撃により被害を受けました*2。

当病院はセキュリティ対策が脆弱であったと言われており、セキュリティ対策の警告を受けていたようですが、その後は当センターもセキュリティ対策を強化していると思われます。イスラエルのセキュリティ関係者に聞いてみると、多くの医療機関へのサイバー攻撃の検知はしているが、被害には遭っていないようです。

日本の医療機関の特殊性

2022年に公開された「四病院団体協議会 セキュリティアンケート調査結果」*3によると、日本の医療機関におけるセキュリティ対策状況は下記のように要約できます。(なお、日本の医療法*4 「第一条の五」では、ベッド数20床未満が「診療所」、20床以上が「病院」と分類されます。)

- 病床規模に関わらず、2割程度の病院は脆弱性が指摘されたVPN製品への対策を行っていない。その原因は主に、製品提供ベンダーへの依存度の高さ、診療系機関は攻撃を受けないだろうという思い込みがあること、対策(アップデートなど)することで発生しうる不具合への懸念があったとされる

- 病床規模別平均では、3~4割前後の病院がバックアップ対応を行っていない

- 病床規模が小さくなるにつれて、セキュリティ監査を一度も実施したことがない病院の割合が段階的に高くなる

- 年間セキュリティ予算が500万円未満と回答した割合は、500床未満の病床規模においてほぼ半数以上を占めており、さらに 500床以上でも同等の回答率は3割以上に達している

- セキュリティ予算の不足感は病床規模の大きさに応じて比率が高まる傾向がみられ、特に大規模病床病院ほどその不足感が強い

- 診療系ネットワークの安全だという過信(思込み)に対しては、一定以上の共感を示す病院の比率も、病院と同様に病床規模が小さいほど上昇している。また、限られた人材や予算でサイバー対応を行わなければならず、「やりたくてもできない」というような対策不足の正当化が病床規模に応じて強まっていく傾向

- 基本的に病床規模が小さいほど、インシデントレスポンス、BCPともに未対応率は増加する傾向

病院では扱っている診察の量が多く、そして何よりも患者数も多いために、サイバー攻撃の被害に遭うと多くの人の命に関わります。そのため、攻撃者からすると、病院からは早期復旧のため身代金(ランサム)の支払いが期待でき、また、ばらまき型のような攻撃が通用することからも攻撃のコストパフォーマンスが高く、病院は格好の標的となってしまいます。

一方、私が病院の関係者からお聞きした話では、医療機器の導入は内科、外科、小児科などの各医局長が決定し導入します。そのため、院内ネットワークを管理しセキュリティ対策の責任を負う事務局長は、何が、どのタイミングで導入されたかは良く知らないので対策が後手になってしまうそうです。

また、当然セキュリティ対策には費用がかかるために、国や地方自治体から支援金が少ない私立の病院では、セキュリティに投資する予算も無い、といった状況があるとのことです。

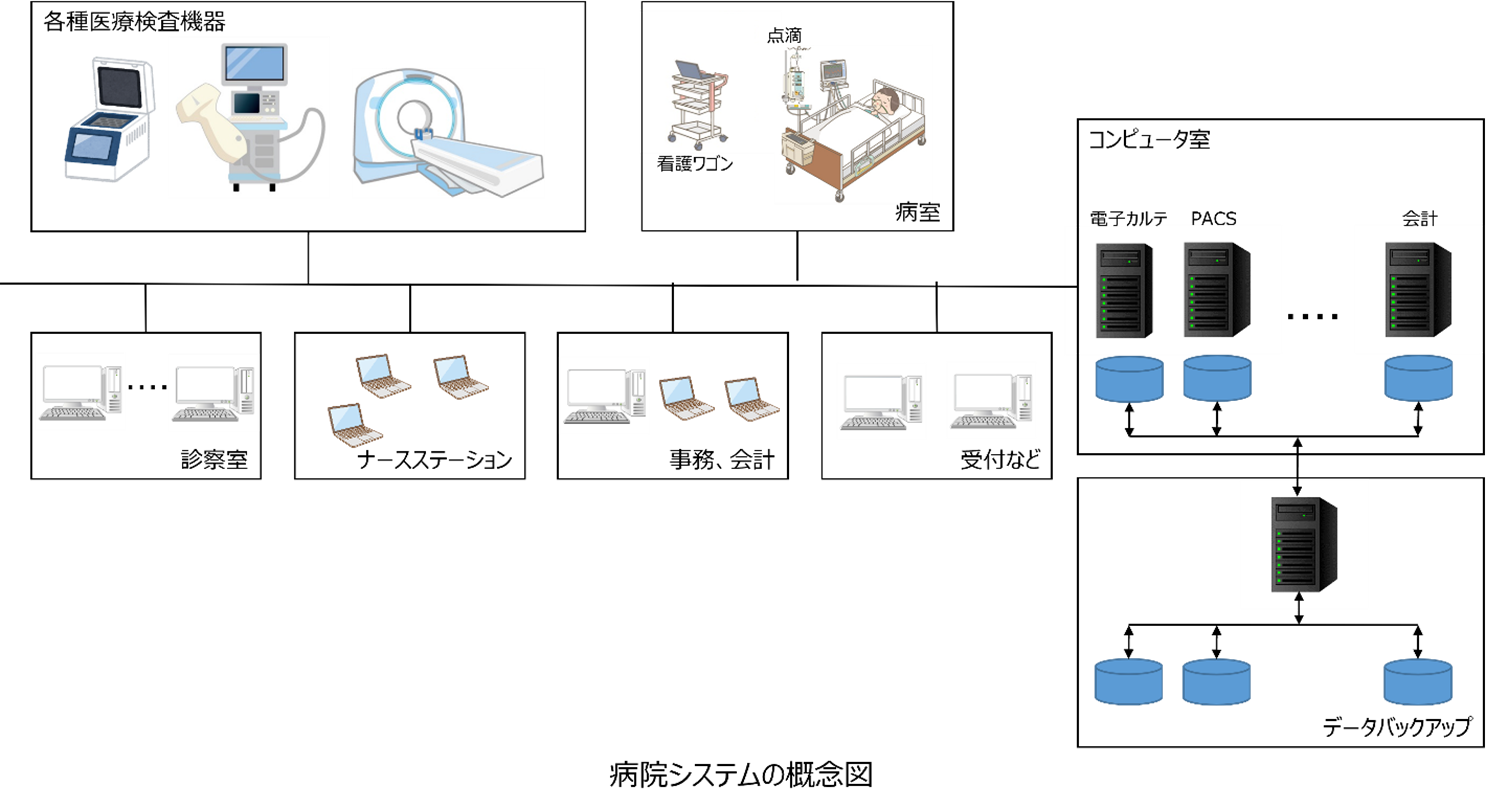

基本的に、病院内で利用されているシステム(医療機器やそれらの機器が接続されている無線ネットワーク、オーダリングシステムや会計システム等が接続されている有線ネットワーク等)は隔離環境等でインターネットとは分離されています。

しかし、機器の定期メンテナンス時などで、メンテ用の持込みPCを接続する場合、もしそのPCがマルウェアに感染しているとウイルスが院内の機器に横展開してしまう危険性があります。分離環境とはいえ、そのようなケース等も考えると院内ネットワークは外部との接続が発生していると言えます。

病院内システムのセキュリティ担保のためには、院内ネットワークに接続されている「全医療機器やシステム機器の洗出し」、それらの機器全てを最新状態にする「脆弱性管理」、そして医療機器やシステムが行う通信の「異常検知や防御」が必要になります。

また、医療機器を安全な状態に保つためにはセキュリティ運用が必須であり、セキュリティインシデント発生時には攻撃を受けた機器を自動でネットワークから切り離すといったシステム的な仕組みも必要です。もちろん、対応に従事するエンジニアも必要になります。

電子カルテシステムが攻撃を受けると・・・

厚生労働省*5によると、医療分野の情報化の現状として、2020年に電子カルテを導入している大病院は80.5%、中小病院は48.8%となっています。(より運用負荷が高いオーダリングシステムも導入が進んでおり、医療分野のデジタル化は顕著に進んでいることが読み取れます)

昔、お医者さんは紙カルテにドイツ語で病名や症状を書いていたと言うイメージなのですが、いつの間にかPCとマウスで日本語を入力し、次の診察予約、検査やレントゲンも同じ画面で入力すれば管理ができると状況になっています。

現在では広く普及している電子カルテですが、もしこのシステムがサイバー攻撃を受けると様々な影響があります。過去の診察情報をすべて電子カルテ上で管理していた場合は、過去の病歴や診断結果、あるいは処方した薬の情報が閲覧できなくなるほか、医療報酬に関わる請求手続きや医療点数計算などの作業ができなくなり、検査の手配も難しくなってしまいます。

結果として、診察や検査に時間を要し、患者の負担も増えてしまい、さらに危険な状況にしてしまうことになります。当然、病院経営にも支障をきたしてしまいます。

- エンドポイントセキュリティ強化のポイントを解説

医療機関へのサイバー攻撃対策を検討されている方

セキュリティ対策としてのバックアップの有効性

導入予算が厳しい中でのセキュリティ対策は非常に大変だと思います。

なによりも病院向けのセキュリティ対策については、機器特有のシステム等があり、セキュリティベンダ側としても対応にコストが掛かってしまいます(CTスキャンやMRIなどの大型機器は海外メーカが多く知られていますが、電子体温計、血圧計、点滴機器などの入院に必要な機器の多くは日本のメーカが提供しています。そのため日本独自の要件にセキュリティベンダ側が合わせる必要があります。)。

その結果、特に中小病院や予算の厳しい大病院でセキュリティ対策がされない、あるいは遅れてしまい、サイバー脅威に対し大きなリスクとなっています。入院施設をもった病院をはじめとする医療機関は、経済的効果(身代金獲得等)を狙う攻撃者からは有効な標的として狙われてしましまいます。

そのため、セキュリティ対策は必須、かつ優先的に実施されるべきことなのです。ランサムウェア被害が頻発する現状において、病院経営者の方には他人事と考えずに、セキュリティ対策の実施をお願いできればと思います。

ツール導入によるセキュリティ対策が困難であれば、早期の業務回復のためにバックアップシステムを持つことが考えられます。しかし、現在のランサムウェア攻撃では徳島県の病院の事例のようにバックアップも暗号化されてしまうことがあります。

また、オフラインバックアップとなるとどうしても一部のデータのリアルタイム性が失われ、仮にバックアップから復旧しても最新のデータまでバックアップされていないかもしれません。そうしたことからバックアップはセキュリティ対策として過信しすぎるのは危険かもしれません。(なお、このバックアップの課題を解決するソリューションもありますので、後ほどご紹介します。)

では、医療機関でのセキュリティ対策は何をするべきなのでしょうか。

医療関係者の教育

サイバー攻撃で侵入される場合の多くは、フィッシングメールや不審なサイトへのアクセスが原因です。そのため、知らないメールやWebサイトは極力見ないようにすることで、サイバー攻撃を受ける確率を大きく下げることに役立ちます。

徳島県の病院がランサムウェアで被害を受けたことに関連して、多くの報告書が掲載されていますが、その内容を個人的に咀嚼すると「サイバー攻撃の脅威に対する知識」、違う言い方をすると「サイバー攻撃に対する常識」の違いが、セキュリティの提供側と、それ以外の人々で違いがあると感じます。どちらが正しいとか良いというわけではなく、そのような状況になってしまうのは当然のことですし、日本の現状を考慮するともっともな事だと思います。

例えば、イスラエルなどは周りをイスラエルに対して好意的でない国に囲まれているため、建国後、諜報活動にすぐに取り組みました。現在のイスラエル軍(ISDF、Israel Self Defense Force)にもサイバーによる諜報活動などを行う8200部隊があります。こうした背景があり、国民はサイバー脅威に対する一般常識(知識)があり、脅威であると認識しています。

一方、昔から国として存在し海に囲まれた島国である日本と、イスラエルで常識に大きな違いがあるのは仕方が無い、当然の事です。

そうした状況もあり、厚労省は、「サイバーセキュリティ対策の強化について(注意喚起)」*6といった発信、警視庁が講師となり、医療関係者にサイバー攻撃の脅威を認知する活動*7などを行っています。

システム的にセキュリティ対策を行うことも重要ですが、医療関連技術の進歩も加速する中で、サイバー脅威に対する知識を持ってもらうことはさらに重要なのではないでしょうか。

院内のシステムを把握し、危険性に対処する(当社が提供するソリューション)

危険を認識してもらうことがより重要、と述べましたが、意識だけでは攻撃を防ぎきれないことも事実です。攻撃を防ぐためにはツールが必要になります。

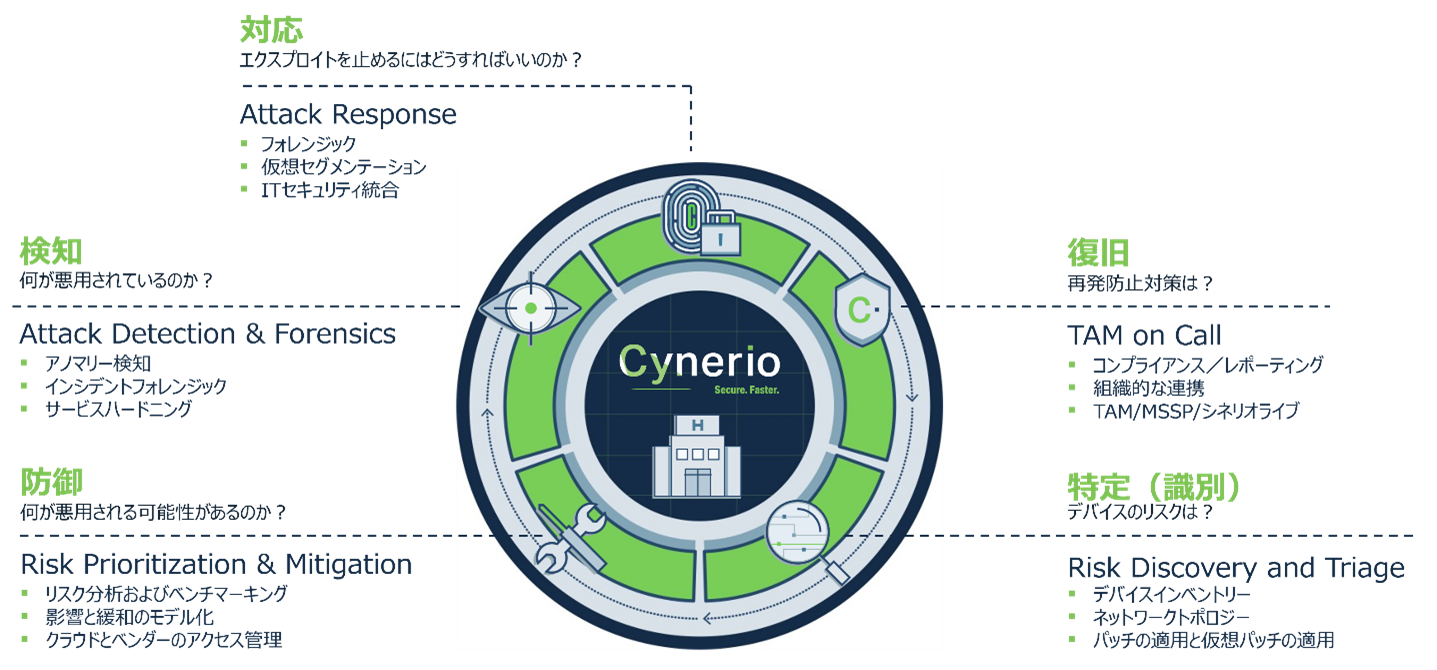

当社は、病院システム向けのセキュリティ対策製品としてCynerioというイスラエル発のソリューションを提供しています。

Cynerioは以下の特徴をもつソリューションです。

- 医療業界に特化したデータベースを持っており、様々な医療機器情報を保有している

(データベース上にない医療機器があれば、情報収集をCynerio社が行い、Cynerioシステムへ即時組込みがされる) - 機器とAPIで接続することで、機器の脆弱性やそれに伴うアップデート等の情報が、迅速に反映される

- NDR(Network Detection and Response:ネットワーク全体監視と脅威の対処)機能を持ち、通常の状態から逸脱した状況を検知(アノマリー検知)し、報告する

- 導入された医療機関の医療IoT機器、IoT機器資産情報を視覚的に見ることができる

導入ライセンスとしては、病院の病床数に応じて料金が設定され、ユーザが3つのライセンス体系から選択します。医療資産管理機能は共通機能として活用でき、①機器を監視し、資産情報と医療機器の脆弱性を管理できる、②アノマリー検知による異常事態検知と対応策を提示する、③全ての機能を包含したライセンスとなっています。

これは攻撃を受ける前と受けた際の対策ソリューションですが、攻撃を受けてしまった後の対策ソリューションも、提供しています。

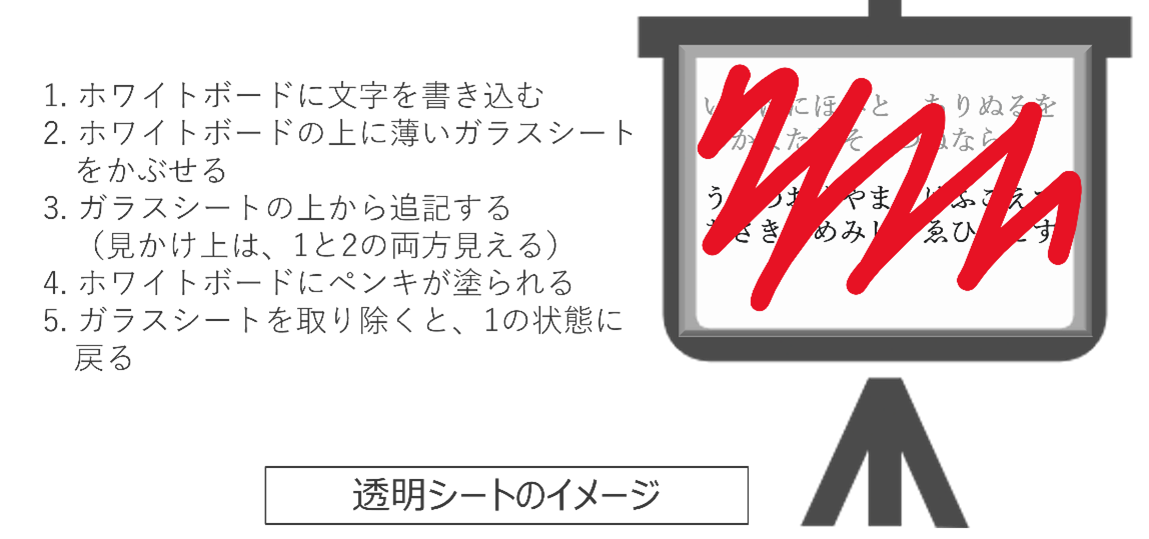

ランサムウェア対策が安価に実現できるバックアップ的な機能を持つNeuShield社のソリューションです。(こちらのソリューションは医療以外の業界も活用が可能です。)

NeuShield Data Sentinel(NeuShield社ソリューション)は、以下の特徴を持ちます。

- 保護対象ファイルに透明シート(イメージ)を被せ、ユーザは透明シート上でファイル編集を行う

- つまり、追記や変更の書込みは透明シートに行われるので、仮にランサムウェアにより暗号化されても元のファイルには影響がない

- 暗号化被害を受けた際は、透明シートを取り除くだけで、オリジナルファイルとして復元される

- システムイメージのバックアップを作成する機能により、システムファイルが毀損した場合は復元ポイントに戻すことが可能

- ディスクのファイルエリア、ブートエリアへの直接アクセスをブロックする機能を持つため、ランサムウェア以外の脅威からも保護可能

厳密にはバックアップではないですが、バックアップ的に安価にランサムウェア攻撃による被害から迅速に回復することが可能となっています。

これらのように、当社は攻撃前、攻撃時、攻撃後に利用できる対策ツールを提供しています。

もし対策検討時にお困りのことがあれば、ぜひご相談ください。

出典 (参考文献一覧)

※1 厚生労働省|医療における情報セキュリティに関する脅威やインシデント(参考日:2023-01-18)

※2 ynetnews|Israel reports cyberattacks on 9 more hospitals, health organizations(参考日:2023-01-18)

※3 一般社団法人 日本病院会|四病院団体協議会セキュリティアンケート調査結果(参考日:2023-01-18)

※4 医療法 | e-Gov法令検索(参考日:2023-01-18)

※5 厚生労働省|医療分野の情報化の推進について(参考日:2023-01-18)

※6 厚生労働省|サイバーセキュリティ対策の強化について(注意喚起)(参考日:2023-01-18)

※7 東京新聞|狙われた病院…6年間で17医療機関にサイバー攻撃、うち6件が今年発生 セキュリティー予算、クラファンで募る(参考日:2023-01-18)