「Morphisec」ライターチームです。

日頃からやり取りしている人物からのメールで、相手が本人ではないと疑うことはありますか?

Emotetは、マルウェアの中でも強い感染力が特徴の1つです。感染力の強い理由は、上記メール例のように工夫されたなりすましメールを巧みに利用している点にあります。

この記事では、Emotetのなりすましメールの仕組みや見分け方、対策について解説しています。

目次

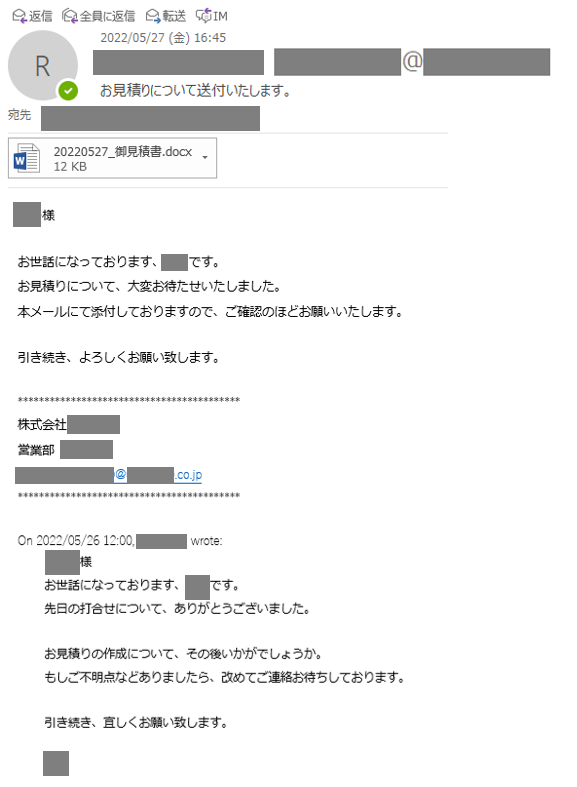

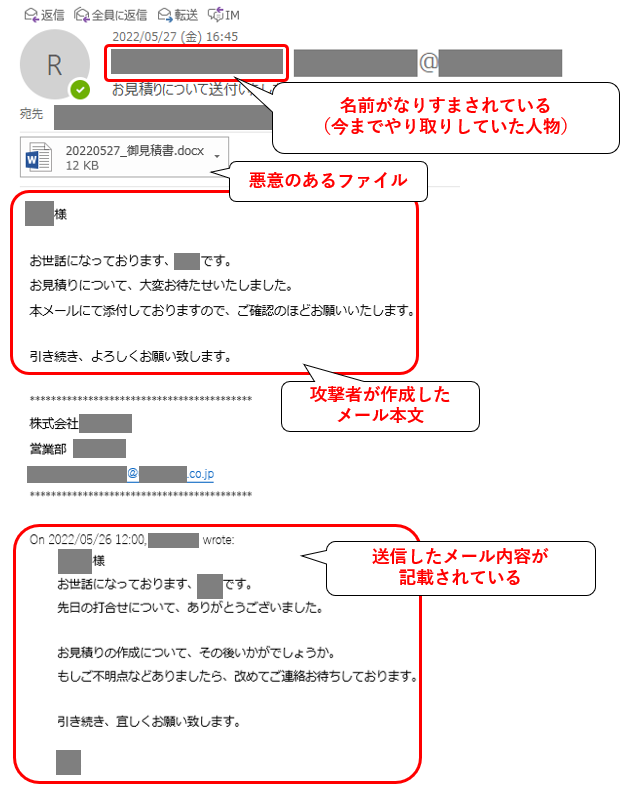

上記のようなメールを受信した場合、多くの人がなりすまされていることを疑うことなく、添付しているファイルを開いてしまうのではないでしょうか。

実は、このようなメールに添付されているファイルには、Emotetをダウンロードするマクロが仕込まれている場合があります。

Emotetは、マルウェアの中でも強い感染力が特徴の1つです。感染力の強い理由は、上記メール例のように工夫されたなりすましメールを巧みに利用している点にあります。

当メールの例は見積書を装った添付ファイル付きメールですが、そのほかに会議開催の通知、年末賞与の通知、時事ネタの新型コロナウィルスの注意などを偽造する巧妙な手口が見つかっています。

Emotet(エモテット)のなりすましメールの仕組み

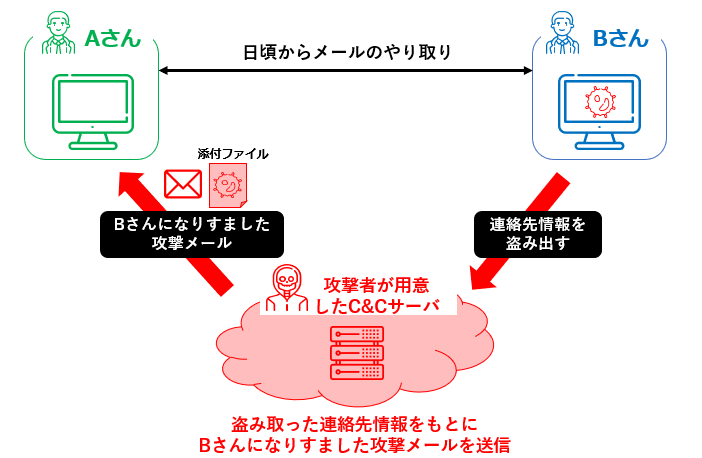

Emotetに感染すると他のマルウェアを送り込もうとするほか、端末の連絡先情報を盗み取り、本人になりすましてメールを配信し感染拡大を試みます。

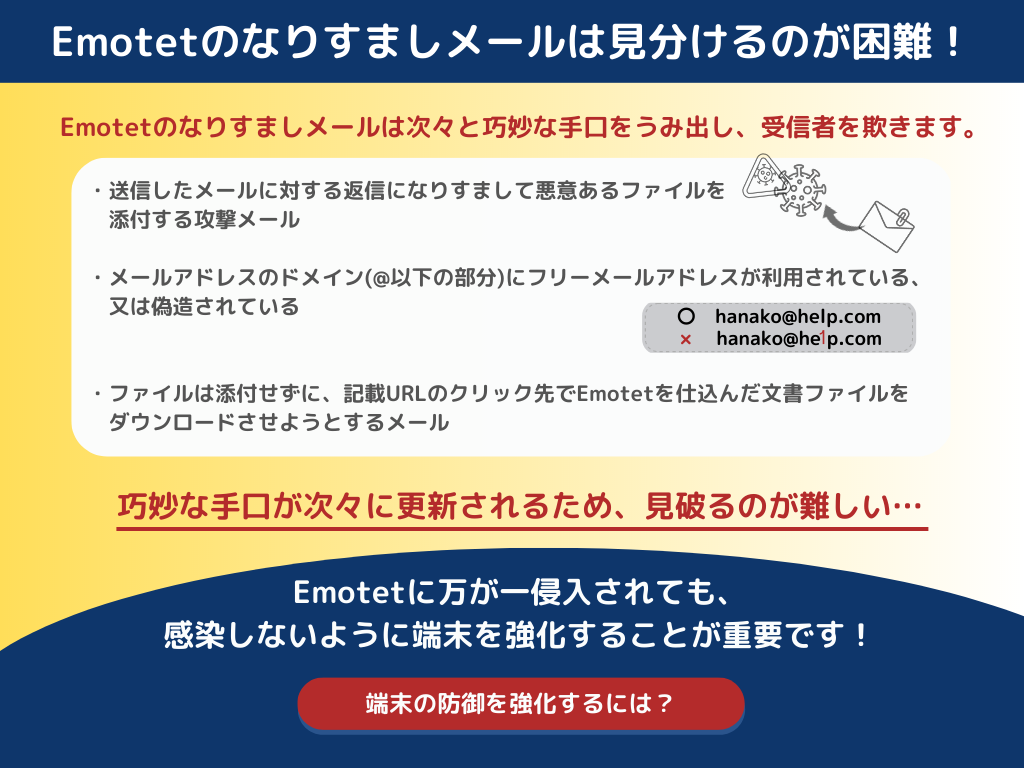

なりすましメールの中でも特に見分けることが困難なケースは、送信したメールに対して返信する形で悪意あるファイルを添付する攻撃メールです。普段、メールでやり取りしている内容に対して、違和感のない本文と添付ファイルで返信してくる場合があるため見分けることは難しいでしょう。

なりすましメールを繰り返し送信するEmotet は、2022年現在でも被害が広がっています。IPAの情報セキュリティ安心相談窓口では、2022年3月1日~8日で300件以上のEmotet に関する相談が発生していると発表しています。前月同時期の2022年2月1日~8日と比較し、およそ7倍に増えたとのことです。※1

悪意のあるURLリンクに誘導させるケースもある

Emotetの攻撃メールは、必ず悪意のある添付ファイルがあるとは限りません。

メールの本文にURLをクリックするように促し、クリック先でEmotetを仕込んだ文書ファイルをダウンロードさせようとする手口も見つかっています※1。そのため、添付のファイルが無いからといって、危険性が無いとは言い切れません。

ショートカットファイルを悪用した新たな手口

JPCERT/CCは、2022年4月に、Emotet の感染手法として文書ファイルではなくショートカットファイル(.lnk)を悪用したメールを観測したと発表しています※1。

攻撃メールに添付されたショートカットファイルは、Emotetなどのマルウェアをダウンロードしたり実行するマクロウィルスが仕込まれています。

文書ファイルにマクロが含まれていた場合、マクロ機能を有効化しないことでマクロウイルスへの感染を防ぐことができます。しかし、ショートカットファイルにはマクロの自動実行を止める設定が無いため、ファイルを開くとマクロウイルスが実行されてしまい、Emotetに感染してしまう恐れがあります。

Emotetのなりすましメールを見分けるポイント

Emotet のなりすましメールを見分けるポイントは主に2点です。

1点目は、送信元のメールアドレスを確認することです。なりすましメールは、メールアドレスのドメイン(@以下の部分)がフリーメールアドレスで利用されているものや、偽造されているケースがあります。

巧妙に偽造されている場合、ドメインの小文字のl(エル)と1(数字のいち)のような一目で気付けないような場合もあります。そういった場合に備え、次の2点目も押さえておきましょう。

2点目のなりすましメールの見分け方は、添付されるファイルが文書ファイル(WordやExcel等)であり、更にその文書ファイルでマクロの設定がされているかという点です。文章ファイルを添付しているメール全てがなりすましメールという訳ではありませんが、受け取った際は一層のご注意をお願いします。

Emotetに感染するタイミングは、Emotet が仕込まれている文書ファイルを開き「マクロを有効化」した時です。そのため、文書ファイルを開いたとしてもマクロを実行しなければ感染しません。(不審なファイルを開いてしまった場合は、企業の方であれば情報セキュリティ部門等に相談することをお奨めします。)

※文書ファイルを展開したときにマクロが自動実行しない設定を推奨します。

以上2点、Emotetのなりすましメールの見分け方を解説しました。しかし、巧妙であるなりすましメールは、各個人の判断が求められるため防ぎきることは難しいと言えます。万が一、文書ファイルからEmotet に感染してしまったことも考え、端末の防御を強化することが何よりも大切です。

Emotet(エモテット)のメール感染を防ぐためのセキュリティ対策

当社は、エンドポイントセキュリティ強化のための、Morphisec(モルフィセック)を提供しています。

従来の防御手法とは異なる、メモリをランダマイズするアクティブディフェンスにより攻撃を成立させず、Emotetに関しても、攻撃を防いだ実績があります。

Emotetは日々アップデートを繰り返していますが、Morphisecはゼロデイ攻撃も対策することが可能です。

また、メモリをランダマイズするという防御手法は、シグネチャーや振舞い検知、AIを活用したアンチウィルスソフトやエンドポイントセキュリティとは異なり、論理的に誤検知、過検知が発生しません。

誤検知による影響調査などの手間が発生しないため、多忙な情報セキュリティ担当者の運用負荷を軽減することが可能です。

- Morphisecの製品ページはこちら

Emotet 対策を検討されている方へ

※1 IPA|「Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについて(参考:2022-06-01)

関連記事の一覧

マルウェアEmotet(エモテット)とは?感染確認方法と対処手順

Emotetとは、他のマルウェアを送り込むためのプラットフォームとして活用された世界で最も危険なマルウェアです。Emotetは感染端末から既存のメールスレッドを乗っ取り...

マルウェア、Emotet(エモテット)の対策と感染経路を解説

マルウェアであるEmotet(エモテット)はメールでの感染が手口でたびたび被害が発生します。対策として、基本的なシステム更新のほか、アップデートによる未知の...

2年もの間、EmotetのWi-Fi拡散が見逃されていた!?

EmotetはWi-Fi経由で拡散・感染している?Wi-FiセキュリティベンダのWifiWall社(現:airEye社)がEmotetに関する記事を公開しました*1 。2020年2月7日に...

バックドアとは?設置(感染)された時の危険性と対策

バックドア(Back door)はITセキュリティ分野における攻撃手法の一つであり、攻撃者がターゲットとなるシステムへの継続したアクセスを維持するために用いられます。正面か...