目次

現在のサイバーセキュリティの問題点

過去に投稿した本Blogでサイバー攻撃を受けても攻撃の実行をさせない手法や、欺瞞情報を使い攻撃者を惑わすことで被害にあわないようにするアクティブサイバーディフェンスはサイバー空間を利用せざるを得ない現代においては非常に重要であり、対策として有効であると述べました。

個人的にはSNSやメールを多用し、業務的にもメールやWeb会議あるいは文章作成、作成・修正したファイルの保存など様々なことにクラウドサービスを含めコンピュータシステムを利用し、そしてコンピュータシステムを有効に使うためにインターネット上の情報を検索・アクセスしています。

つまり、デジタル世界を有効に利用することで、業務遂行を行ったり、生産性を上げたり、自己啓発に利用しており、あるいは映画を見たり音楽を聴いたり、仲間と情報交換をしたり、物を買ったりと、もはやデジタル世界なしには成り立たない環境に置かれています。

- アクティブサイバーディフェンスの考え方を採用した「次の一手」をご紹介

エンドポイントセキュリティの強化を検討されている方

そうなると、当然デジタル情報を守ることが重要になり、セキュリティ対策を施す必要性が出来てきます。とはいえ、セキュリティ対策は追加の投資コストが発生します。

セキュリティ対策は過去から行われてきており、その積み重ねで現在の安全が担保されていても、攻撃者は巧妙かつ最新の技術を使った新手の方法でデジタル情報の搾取、改竄をします。

ここで考えたいのは、過去からの対策という事は、実は昔の技術やソリューションも使っているという事です。今まで使っていた技術やソリューションが、少なからず有効に機能してきたために他の技術やソリューションに置き換えることに躊躇があることは事実であり、昔からあるものはそのままにして、その上に新しい技術やソリューションを積み重ねることがあります。

一見この方法は多層防御に見えますが、実は有効にお金や時間を使っていないと考えます。結果的にPCやネットワークの負荷を増やし動作が遅くなるため、仕方なく最新のPCを購入し、さらには移行作業のために業務効率を落としたり、イライラの原因になったりしているのではないでしょうか。

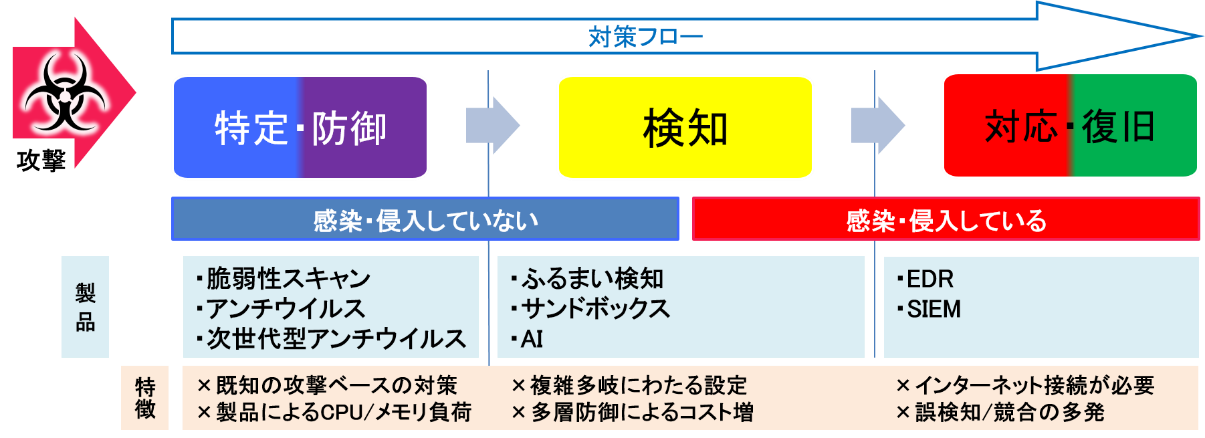

サイバーセキュリティ対策の遷移状況

サイバーセキュリティでは、対策すべきエリアとして

① ネットワーク資産のセキュリティ対策(社内/社外、アクセス制御なども含む)

② SaaS、PaaS、パブリックなどのクラウド資産のセキュリティ対策

③ エンドポイントのセキュリティ対策(クライアントPCやサーバなど)

④ 社内ルール、セキュリティポリシーによるセキュリティ対策

などに大分類されます。

①ネットワーク資産

「①ネットワーク資産」に関しては、オフィスや組織の変更、速度の向上、インターネット接続業者の変更によるサービスの向上などで数年毎に見直ししており、サイバーセキュリティ対策としてもファイヤーウオールやIPS/IDSのみから、脅威情報の活用、アノーマルやAIなどの検知対策、働き方改革によるテレワーク推進によるゼロトラストネットワークなど、その時々によって対策を変更したり追加しているのではないかと思います。

違う言い方をすれば、組織の成長、サービスの高度化、組織外とのやり取りの拡大、働き方改革や外部情報の活用などの必要に応じて、あるいは技術の進化により利用するサービスやソリューションの見直しが定期的に行われていると思います。

②クラウドのセキュリティ対策

「②クラウドのセキュリティ対策」は、システム資産をオンプレミスからクラウドに移行する際に熟考し、その上でCASBやWeb Cloud Gatewayなどを利用していると思います。オンプレミスからクラウド化への移行が最近の流れであり、CASBなど自体が2~3年前のソリューションですので今見直すのは時期尚早かもしれません。

③エンドポイント

「③エンドポイント」はどうでしょうか。当初はウイルス対策ソフト(以下:AV)を導入し、その後AVのすり抜けを防御する次世代AV(以下:次世代AVあるいはNGAV)、それでも未許可のフリーソフト利用やフィッシングメールの実行など攻撃の巧妙化、セキュリティポリシーの不徹底によりすり抜けが発生します。

そのため、侵入されることを前提に、侵入後の検知、被害の緩和(検知が出来ない場合EDRなどによる状況把握や迅速化)、バックアップからの復元などと対策が拡大し、セキュリティ対策も追従すべく多層化されているのではないでしょうか。

例えばAVはWindows10ではDefenderが標準かつ無償で利用できるにも関わらず、過去の製品をそのまま使用するケース、誤検知が多いのにも関わらずNGAVを入れ替えないケース、EDRの運用が出来ない為に外部にお金を払ってサービスとして実施してもらいセキュリティ投資が増えるケース、バックアップのために追加のシステム資産を導入するケース、など追加投資を繰り返して重要資産であるエンドポイントのセキュリティ対策を見直すことなく、足し算的な対策の積み足しを繰り返しているのではないでしょうか。有効性と運用効率性の面で、見直しが必要かもしれません。

- アクティブサイバーディフェンスの考え方を採用した「次の一手」をご紹介

エンドポイントセキュリティの強化を検討されている方

④社内ルールやセキュリティポリシー

「④社内ルールやセキュリティポリシー」に関しては、本来であればシステム資産、サイバー攻撃の方法、利用者のセキュリティに対する意識などを勘案し定期的に内容の見直しや、運用方法の見直しが必要です。

しかし、一度決めたことを見直すにはそれなりの背景知識や考え方が必要になりますし、運用を徹底する工数もかかります。また、運用管理では長らく同じやり方をしているがゆえに、現場では担当者もコピペのように単純作業として行っておりリスク(現実との乖離)が発生しているかもしれません。

本来は習熟曲線が生産性の向上を表すはずですが、コピペ作業(単純作業)となっているため、セキュリティ状況を正しく確認・反映できず、習熟曲線が向上しない状況を生み出しているのです。

IT業界の訴求力

当然、セキュリティ製品やソリューションを提供している企業(ここではIT業界と呼びます)は、新たな価値や言葉を生み出して、顧客に提案やデモンストレーションを行い、新しい考え方や有効性を訴求しています。顧客側から見ると入替可能な製品やソリューションであるにも関わらず多層化によるコスト増大を招いています。

勿論、システム資産がオンプレミスからクラウドに移行したために、あるいは過去資産へのサポート(バージョンアップやパッチ提供)終了のため追従せざるを得ないといった状況などの事情があるかもしれません。

サポートが良かった、担当者が信頼出来た、政策的な理由で使わざるを得ない、運用を変えたくないなどの理由で足し算での多層防御を行ってきた、あるいは万が一既存の製品やソリューションが無いために問題が発生したら、という顧客の恐怖心から既導入のソリューションや製品に加えて対策を積み足した結果、投資コストの増大にもなっていることも事実です。

多層防御の追加? それとも作り直し?

例えば、現在一般化しつつあるゼロトラストアプローチはテレワークでは重要であり、その為のソリューションであるSASEやMFA(多要素認証)などは必須のソリューションです。

しかし、それらはテレワークという働き方改革、さらに言えばコロナ禍のために発生した、境界型多層防御の外、つまりオフィス外から通信を行うことが必要になり、またクラウド資産の活用をスムーズに行うためにも必要です。

その防御アプローチは、テレワークに対してシステム資産運用の簡便さ、速度保持を向上させるための「新しいネットワーク環境に必要な投資コスト」となります。

しかし、その訴求では経営からの承認など新たな投資が困難なことがありえますので、セキュリティ対策の新しい考え方、アプローチ、技術やアーキテクチャの違いを訴求することで「ネットワークへの追加対策、追加投資」とし、新たな投資ではなく補強のための追加投資ですというロジックを組み立てます。

新しいネットワーク環境に入れ替えるのであれば境界型多層防御を無くし、全てのネットワークを新しく導入するゼロトラストネットワークに全部入れ替えてしまえば良いのではないでしょうか?勿論、運用や管理プロセスは大きく変わりますが、コスト的にもシステム資産の考え方としても綺麗に整理されるのではないでしょうか。

つまり、リセットして作り直す、流行りの言葉で言うとニューノーマルとか、グレートリセット、あるいは今年のTron Symposium*1タイトルであるリブーティングの発想です。

リセットやリブーティングと言うと「電源を投入したクリーンな状況で同じプログラムを起動する」が連想されますが、ここで言っているのは「一からセキュリティ対策を考え、作り直す」と言う意味です。

エンドポイントのセキュリティ対策

「③エンドポイント」および「④社内ルールやセキュリティポリシー」では、最新の技術、製品、ソリューションを利用した考え方をベースに作り直すことが一時的には運用の変更があったとしても、あるいは過去の投資をリセットすることになっても必要だと思います。

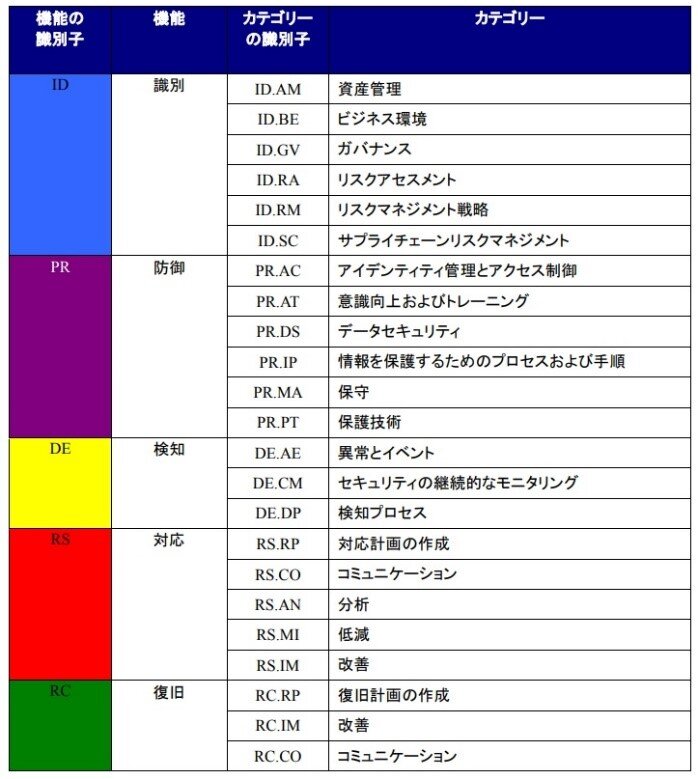

現在のNGAVで利用している、脅威DB情報、ふるまい検知、サンドボックス検知、AI検知、あるいは万が一すり抜けた場合のEDRは全て、基本はNIST(米国国立標準技術研究所)のCSF(Cyber Security Framework、サイバーセキュリティフレームワーク)を前提にしています。

NIST CSF*2は、2013年2月にオバマ大統領の大統領令を受け、米国国立標準研究所(NIST)が2014年2月に初版であるVer.1.0が発表され、2018年4月にVer,1.0を発展させた最新版Ver.1.1が発表されました。また、AVは1990年代に登場し、検知力を売りにしたソリューションは日本では2005年に販売を開始したKasperskyと言われています*3。

つまり、NIST CSFの基本的な考え方であるVer.1.0が生まれてから約8年、検知能力の高いAVが生まれてから17年もの月日が経っています。

マイクロソフト社のDefenderは2009年に登場し、Windows8以降で標準搭載され、2015年7月のWindows10発売以降では検出率が徐々に向上し、尚且つ無償提供がされています。

AV-Comparatives*4によると、マイクロソフトDefenderがAdvance★★になったのは2017年6月ですが、他社AV製品では2009年からAdvance★★ですので、当初は検知力が高くはなかったという風評も否定できませんでした。しかし、2018年以降はDefenderも安定的に検知率99%以上であり、レーティングもAdvance★★★と他社製品と比較しても遜色のない、あるいは優れたAV製品です。

何よりもそれをWindows10に標準搭載し無償であるということ、そして10億台以上のWindows10端末で検知したウイルス情報を全世界で共有し、迅速にパターンファイルが更新されるということで現在利用できるAVとしては最高の効果が得られると思います。

AVをマイクロソフトDefenderに変更するだけで、それまで必要であったコストがゼロになってしまうのです。

NIST CSFからの脱却は必要か

出典:*2 IPA|重要インフラのサイバーセキュリティを改善するためのフレームワーク(参考2022-01-11)

現在のサイバーセキュリティ対策は、NIST CSFの考えを基本にしていることは述べた通りです。

しかし、一方で攻撃が巧妙化・高度化することでパターンファイル方式のAVでは防御不可能となっています。その為にNGAVが様々な方式で生まれています。ふるまい検知、AI検知、サンドボックスなどですが、それでも検知できないために、EDRやSIEMまで含めて攻撃のログから検知、対応をしようとしています。しかし、砂浜で針を探すが如く大量のログから、攻撃という針を探し出すのは難しく、あるいは技術と時間を要することです。

また既知の攻撃を検知のベースにしているため、新しい技術や巧妙な方法による攻撃に対しては防御、検知、対応の限界があります。

ただ、「③エンドポイント」のセキュリティ対策で、もし万全な防御ができたらどうでしょうか?もちろん、セキュリティには完全という状態はないので、少なくとも既知の攻撃手法に依ることなく、ゼロデイ攻撃含めた新規の攻撃手法(=現存の技術では防御・検知できない、全く新しい技術的方法、手法など)でも防御が可能となると、多層防御としての追加導入による投資コストの足し算が、リブーティング的な発想により新たな製品やソリューションに入れ替えることで現在の投資コストの入れ替えが可能になるだけではなく万全な防御ができるのではないでしょうか?

この新たな防御手法や考え方こそがBlogのアクティブサイバーディフェンスになります。つまり、NIST CSF的な考え方ではなくセキュリティ対策全体を見直し、リブーティングしニューノーマルであるアクティブサイバーディフェンスのエンドポイント対策に置き換えてしまう方法です。

是非、2022年という年にはテレワークなどの働き方改革だけでなく、その改革に相応しいセキュリティ対策の改革も検討して頂ければと思っています。その結果として、セキュリティ運用に必要なコストの削減、そのコストや工数を「④社内ルールやセキュリティポリシーの見直し」に充て、組織として本体やるべき業務もできるのではないかと思います。

コロナ禍により、フィッシングメールや水飲み場攻撃に必要なツールがダークウェブで簡単に入手でき、さらにはRaaSなどのエコシステムで攻撃者チームに攻撃実行の依頼できるために攻撃件数が爆発的に増大している今だからこそ、セキュリティ対策の見直しと再構築が必要だと思います。もちろん、日々利用しているPC含めたシステム資産、「③エンドポイント」のリブーティングには、一時的な投資と工数を必要とします。

しかし、その結果としてセキュリティ対策が強靭化でき、今まで実施できなかった「④社内ルールやセキュリティポリシーの見直し」に着手できるのであればやるべきではないでしょうか。

今後のWithコロナの到来、そして働き方改革に対応するために、アクティブサイバーディフェンスあるいは今後出てくるであろう新しいセキュリティの考え方や技術を活用した製品やソリューションをニューノーマルのサイバーセキュリティ対策として、システムを一から構築をすることも2022年にはぜひご検討ください。