目次

今回のBlogでは、「多層防御」についてお話しします。多層防御とは一般的にはCOSOが提唱した「3線デフェンス」が有名です。

現在のサイバー攻撃の主な目的としては、ランサムウェアによる情報搾取と改ざん、そして何より事業妨害が挙げられます。もちろん事業妨害をされると組織の担う役割が遂行できなくなるのですが、情報漏えいが起きた場合も攻撃された事実は明確にせねばならず、本来の業務や役割とは異なる対応に追われることになります。

ただ、これらを目的とした攻撃の場合、企業や組織等は攻撃があったことに通常気づきます。

しかし、情報改ざんによる攻撃が行われた場合、攻撃された事実に気が付かないケースが多く、その結果として公表した事業実績が改ざんされる、さらに悪い場合は粉飾した公表がされてしまう、といった非常に質の悪い攻撃が行われることもあります。

改ざんを防ぐためには、内部統制そしてIT全般統制が非常に有効であり、法律でも義務化されています。

法制化されている内部統制の整備は、事実ではない情報の公表を防ぐと同時に、サイバー攻撃や内部犯行を防ぐために有効な一手となります。本記事では、まず内部統制やIT全般統制そして「多層防御」の考え方をご説明し、当社の考える具体的な防御線についてご紹介します。

多層防御を提唱した「COSO」

一般的に内部統制と聞けば、COSOを思い浮かべると思います。COSOとはトレッドウェイ委員会組織委員会(Committee of Sponsoring Organizations of the Treadway Commission)の略称であり、COSOの発行したレポートの内部統制フレームワークが非常に有名です。

トレッドウェイ委員会は、米国で多くの企業破綻が生じて社会問題となった1980年代に、アメリカ公認会計士協会(AICPA)、アメリカ会計学会(AAA)、財務担当経営者協会(FEI)、内部監査人協会(IIA)、管理会計士協会(IMA)が共同で、「不正な財務報告全米委員会」(委員長J.C.Treadway, Jr.、委員長の名前から「トレッドウェイ委員会」と呼ばれた)を組織しました。

トレッドウェイ委員会の目的は、内部統制の重要性を指摘し、特にその評価に関する基準の設定を勧告し、内部統制のフレームワークを提示することでした。その後、1992年に内部統制フレームワークが発表されました*1。

また、当時の内部統制フレームワークでは複雑化したビジネスおよび業務環境の変化に対応できませんでした。そのため、COSOは2013年にアップデートした『内部統制の統合的フレームワーク(Internal Control – Integrated Framework)』を公表し、このフレームワークに記載されている事業体の目的、構成要素、組織構造の関係を「COSOキューブ」として公表しました。*2

内部統制の「SOX法」

2000年初頭、米国では大規模な粉飾検査による企業破綻が発生し、証券市場の信頼回復を目指し2002年に米国版SOX法(Sarbanes-Oxley法)が成立しました。

一方、日本でも2004年に大手電鉄会社をはじめ有価証券報告書への虚偽記載による企業破綻が生じました。その後、金融・資本市場をとりまく環境の変化に対応すべく、そして米国版SOX法に国内の環境を考慮した日本特有の要素を入れた日本版SOX法を2006年に制定し、日本版SOX法を取り入れた「証券取引法等の一部を改正する法律」及び「証券取引法等の一部を改正する法律の施行に伴う関係法律の整備等に関する法律」が成立しました。

これらの法律は2007年に「金融商品取引法に関する政令・内閣府令等」が公表され金融商品取引法として施行されました*3。

米国版SOX法ならびにCOSOは、株主の立場で、経営者を含む組織構成員に「内部統制を徹底させる」というポイントでまとめられています。

一方、日本版SOX法は、日本の会社法が定める大企業が定款に適合するため、およびその他必要な体制として「内部統制システム」を整備することとまとめています。そして、金融商品取引法は、上場会社に財務諸表や財務情報の適正性を確保するために必要な体制である「内部統制体制」についての評価を求めています。

COSOの内部統制フレームワークの考え方が米国版SOX法を含めて踏襲されていますが*4、日本版SOX法では「財務報告に関する内部統制」が求められています(日本版SOX法は一般的には金融商品取引法の24条の4の4を指しています)*5。

IT統制のフレームワーク「COBIT」

現在の組織運営ではITを活用せずに組織目標を遂行することは困難であり、例えば受発注や決算に関する全ての情報がITで処理され、特に現代ではRPAなどを利用した自動化、収集したデータの解析を行うビッグデータ処理、生産性向上や新しい視点を提供するためにAIなどが活用されています。

しかし、それらのツールは全てITシステムに入力されたデータを利用していますので、入力データの正しさや信頼性は非常に重要となっています。そのために、内部統制のフレームワークであるCOSOに対し、ITに関してはCOBIT(Control OBjectives for Information and related Technology)が「IT統制のフレームワーク」として定義されています。

COBITは、CISA(公認情報システム監査人)やCISM(公認情報システムマネージャ)などの国際資格を認定するISACA*6(情報システムコントロール協会)およびISACA設立のITGI*7(ITガバナンス協会)が作成したIT管理についてのフレームワークです。

COBIT はマネージャ、監査人、IT利用者に通じる判断基準、ビジネスプロセスやベストプラクティスを提供しており、ITにより得られる利益を最大化し、かつ適切なITガバナンスや内部統制の補助となります。

COBIT の初版は、「ITマネージャや監査人の業務に役立つ、最新の国際的に認められた情報技術制御目標(IT全体を目的通りに機能するように制御すると言う目標)を研究・開発・公表・促進すること」を目的に作られており、ITマネージャや監査人はITシステムのセキュリティレベルがどの程度なのか、企業の防衛策は十分かどうかなどをCOBITによるITガバナンスの活動を通じて知ることができます。

1996年にリリースされた版から始まり最近は、2019年にCOBIT 2019*8がリリースされ、また「COBIT for SOX法」の最新版である「IT Control Objectives for Sarbanes-Oxley, 4th Edition」(英語)もISACAより有償で提供*9されています。

米国版SOXでは事業全般の遂行役割(例:役割に対する責任など)を定義しています。一方、日本版SOXは金融商品取引法で定められているため、米国のものと比べるとカバー範囲に差異があります。

この日本版SOXのためには、「財務報告に関する内部統制」に関するIT全般統制が必須になります。そしてCOBIT for SOX法に該当するガイドとして経産省が「システム管理基準」「システム監査基準」として提供*10しています。

セキュリティにおける多層防御の考え方

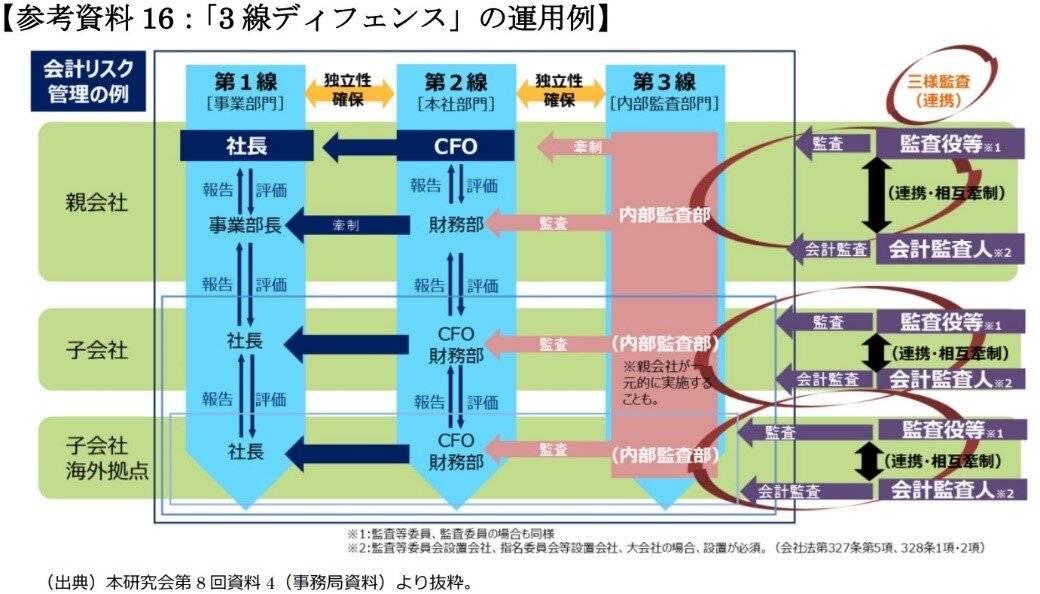

COSO、SOX法、COBITなどの基礎をここまで述べてきましたが、COSOのフレームワークで示された3線デフェンス(三つの防衛線)の概念として、ガバナンス、リスク、マネジメントとして体制整備がされています。

つまり、組織では「内部監査部門」「事業部門」「管理部門」の3つの部門で、各組織内の内部統制運用における役割と責任を提示し、どのように分担すべきかの考え方を提示するものです。

この3線デフェンスの考え方は、経産省の「グループガイドライン」*11にも述べられています。また金融庁の事務局参考資料「監査の信頼性の確保/内部統制・リスクマネジメントについて」*12においても、上場企業が行う企業統治(コーポレートガバナンス)においてガイドラインとして参照すべき原則・指針を示したグループガバナンスコードをベースに取締役会の役割や、内部統制/リスクマネジメントに関して言及しています。

また、3線デフェンスは、2020年にIIA(The Institute of Internal Auditors、内部監査人協会)がリスクマネジメントは単なる「防衛」にとどまらないということで、「3線モデル」を発表しました。

内部統制やIT全般統制が正しく機能し、かつ、リスクマネジメントも、上記のようにITシステムに入力されたデータが正しいことが重要です。

経産省の「グループガイドライン」にも述べられているとおり、特にサイバーセキュリティ対策が欠かせません。同省の「サイバーセキュリティ経営ガイドライン」*13によれば、特にサイバーセキュリティに関して経営者が認識すべき三原則として、

- 経営者は、サイバーセキュリティリスクを認識し、リーダーシップ によって対策を進めることが必要

- 自社は勿論のこと、ビジネスパートナーや委託先も含めたサプライチェーンに対するセキュリティ対策が必要

- 平時及び緊急時のいずれにおいても、サイバーセキュリティリスク や対策に係る情報開示など、関係者との適切なコミュニケーションが必要

としています。

多層防御の考え方に基づくセキュリティ

サイバーセキュリティにおいては、如何に攻撃者に侵入されず、データの漏えいや改ざんを防御する対策を講じるかが重要となります。

多くの組織ではオフィスをはじめとしたエリアに入室する際に、社員証を使ったカード認証を使っています。また、社員証、つまりカードによって入室できる場所が制限されており、自席がある市執務室など許可されているエリアには入室できますが、許可されていないエリアには入ることが出来ません。

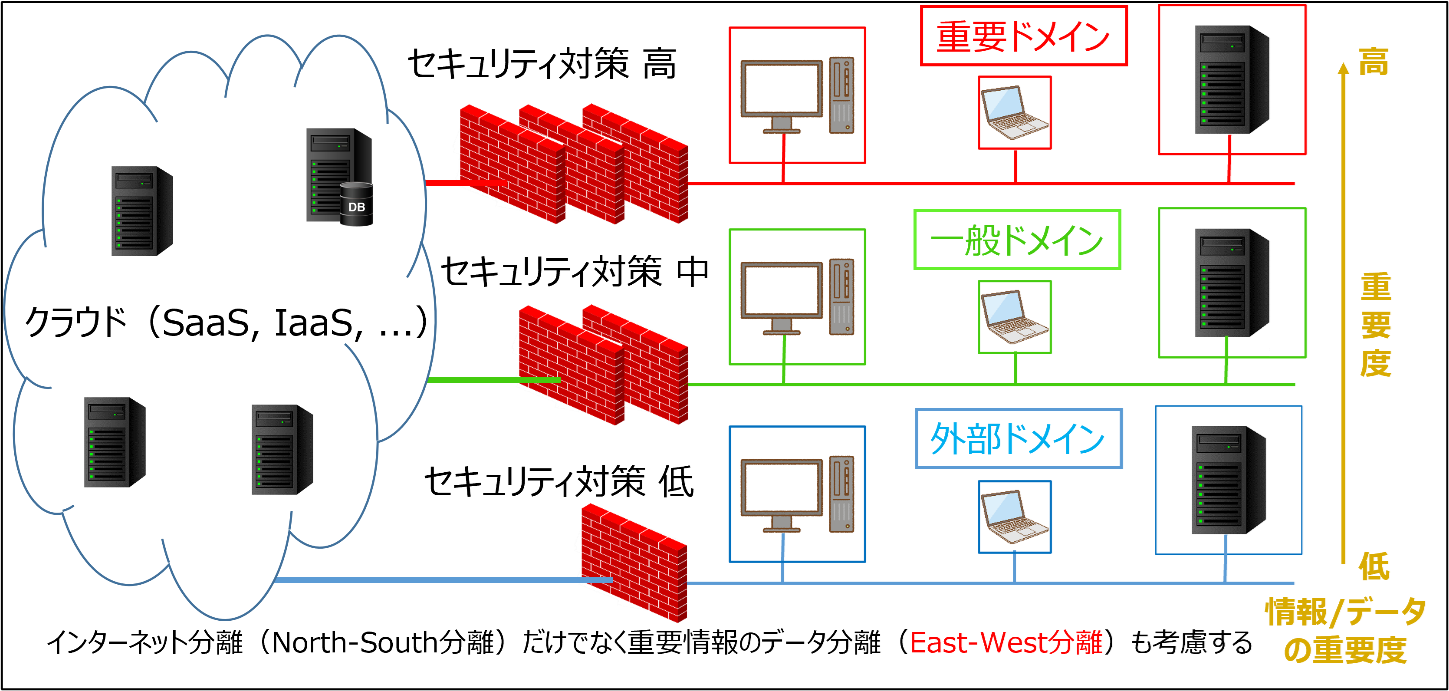

こうした環境と同じように、非常にセキュリティを厳格に守っている、個人情報が重要な資産であるお客様において、ネットワークにおいても、物理的に分離されており、許可されていないネットワークにあるデータへのアクセスが制限されていたりします。

当社では、2020年頃からお客様に対して重要な情報資産として「法規制で秘匿あるいは厳重に取扱に留意すべき情報」「それ以外の情報」という、最低でも2段階でのネットワーク分離、できれば「それ以外の情報」内でも「内部情報」と「外部情報」のように入手の困難度に合わせたネットワーク分離をお勧めしてきました。

もっとも電源ラインと同じ扱いをされるコンピュータネットワークを物理的に複数に分けるのは無理だと言われるケースがほとんどですし、何が重要情報資産なのかの区分けが出来ないと言われることもありました。

一部のセキュリティ対策ソリューションは、メールとブラウザはF/W(ファイヤウォール)の外のサーバに置き、社内からはその外にあるサーバの画面情報を内部端末で見ることで物理的にネットワークを分離する、といった対策をします。

しかし、決算情報に関わる受発注や売上処理を行う社内のサーバで取り扱う情報こそ、正しく「財務報告に関する内部統制」を行うためには必須となります。

つまり、物理的にネットワークを分離し、アクセス可能な上級管理職だけに許可された情報を扱うネットワークと、誰でもアクセス可能な情報を扱うネットワークが分離されていなければ、正しく「財務報告に関する内部統制」をするための体制が作れないと考えています。

現在では、多くのネットワークベンダーがマイクロセグメンテーション※による、ネットワーク分離のサイバーセキュリティ対策を提案しています。

ネットワークを物理的に分離しなくても、最低でもマイクロセグメンテーションによる論理的な分離を行うことを是非ご一考ください。

※セグメントが違うVLANの境目にルータやハブを入れるのではなく、F/Wによりネットワークのセグメント自体を論理的に分離する

当社は、F/Wの雄であるパロアルトネットワークス社のPrisma AccessやCortex XDRを取り扱っていますので、ご質問やご要望等あれば是非お問い合わせください。

出典 (参考文献一覧)

※1 ITmedia エンタープライズ|日米SOX法や内部統制とITの関係を理解しよう!(参照日:2022-10-24)

※2 金融庁|COSOレポートの概要等について (参照日:2022-10-24)

※3 金融庁|金融商品取引法について(参照日:2022-10-24)

金融庁|第25回事務局参考資料(監査の信頼性の確保/内部統制・リスクマネジメントについて)(参照日:2022-10-24)

※4 BUSINESS LAWYERS|金融商品取引法(日本版SOX法)に基づく内部統制システム構築義務について(参照日:2022-10-24)

※5 EnterpriseZine|日本版SOX法では「財務報告の信頼性」を確保するための「IT全般統制」が必要(参照日:2022-10-24)

※6 ISACA|A right-sized governance solution…tailor-fit for your enterprise.(参照日:2022-10-24)

※7 ITGI Japan|COBIT 2019(参照日:2022-10-24)

ITGI Japan|日本ITガバナンス協会が目指すもの-Vision(参照日:2022-10-24)

TechTarget|IT Governance Institute (ITGI)(参照日:2022-10-24)

※8 ITGI Japan|I&T(情報と技術)に関する事業体のガバナンスのフレームワーク(参照日:2022-10-24)

※9 ISACA|IT Control Objectives for Sarbanes-Oxley, 4th Edition | Digital | English(参照日:2022-10-24)

※10 EnterpriseZine|日本版SOX法では「財務報告の信頼性」を確保するための「IT全般統制」が必要(参照日:2022-10-24)

※11 経済産業省|グループ・ガバナンス・システムに関する実務指針(グループガイドライン) (参照日:2022-10-24)

※12 金融庁|第25回事務局参考資料(監査の信頼性の確保/内部統制・リスクマネジメントについて)(参照日:2022-10-24)

※13 経済産業省|サイバーセキュリティ経営ガイドラインと支援ツール(参照日:2022-10-24)