目次

気軽に利用できる利便性や外出先での安定的な通信手段として、Wi-Fiは既に日常生活の中に溶け込み、読者の皆様も身近な通信として利用されているかと思います。利用用途は様々で、日常生活ではスマートフォンやゲーム機器、自宅PC、ビジネスシーンではオフィス内の業務端末や工場のIoT機器、病院の電子カルテ用タブレットなどに利用されています。

そのような中、共通の課題としてあげられるのが「セキュリティ」です。

Wi-Fiは簡単に利用できるようにデザインされている一方、セキュリティ面を意識すると途端に話題が広がり、難しくなるイメージがあります(下図のように、暗号化からアクセス制御まで、意識するべきことが多々あります)。

本記事では、以下の基本的なWi-Fiセキュリティの事項について、お伝えします。

- Wi-Fiセキュリティ対策が必要な理由

- Wi-Fi通信暗号化の種類と脆弱性

- ファームウェアアップデートの重要性について

- 無線LANルータへのアクセス制御の有効性

Wi-Fiセキュリティ対策が必要な理由

Wi-Fiは有線接続と比べ利用開始が大変ラクではありますが、その反面、物理的な障壁がないために「目に見えない」不正な活動が可能です。例えば、

- Wi-Fi通信の盗聴

- Wi-Fiの脆弱性を突いたデータ復号

- なりすましのよる不正接続

- 偽アクセスポイント攻撃※

などによる情報漏洩被害が懸念されますが、これらはすべて無線ネットワーク上で行われるため、物理的に発見することは困難です。

よって、Wi-Fiを起因とするデータの盗聴や不正アクセスにより情報漏洩被害を防ぐためには、暗号化や脆弱性管理などの事前対策がまず必須となります。本稿では、この事前対策を中心に解説します。

不正な無線ネットワーク上での活動を監視するようなアクティブな対策も今後は必要となりますが、こちらに関しての詳細を知りたい方は、アクセスポイントによる情報漏洩はどのようにして発生するのか?をご参照ください。

Wi-Fi通信の暗号化

利用者が盗聴されずに安心して通信することを実現するための、Wi-Fiの基本的なセキュリティについて解説します。

現在販売されている各メーカの無線LANルータには標準でWPA2やWPA3といったセキュリティ機能が備わっています(正確には技術規格の1つなのですが、ここでは分かりやすいようにセキュリティ機能としています)。

これらのセキュリティ機能は、

オープン → WEP → WPA → WPA2 → WPA3

と変遷してきました。各機能の概略は以下の通りなります。

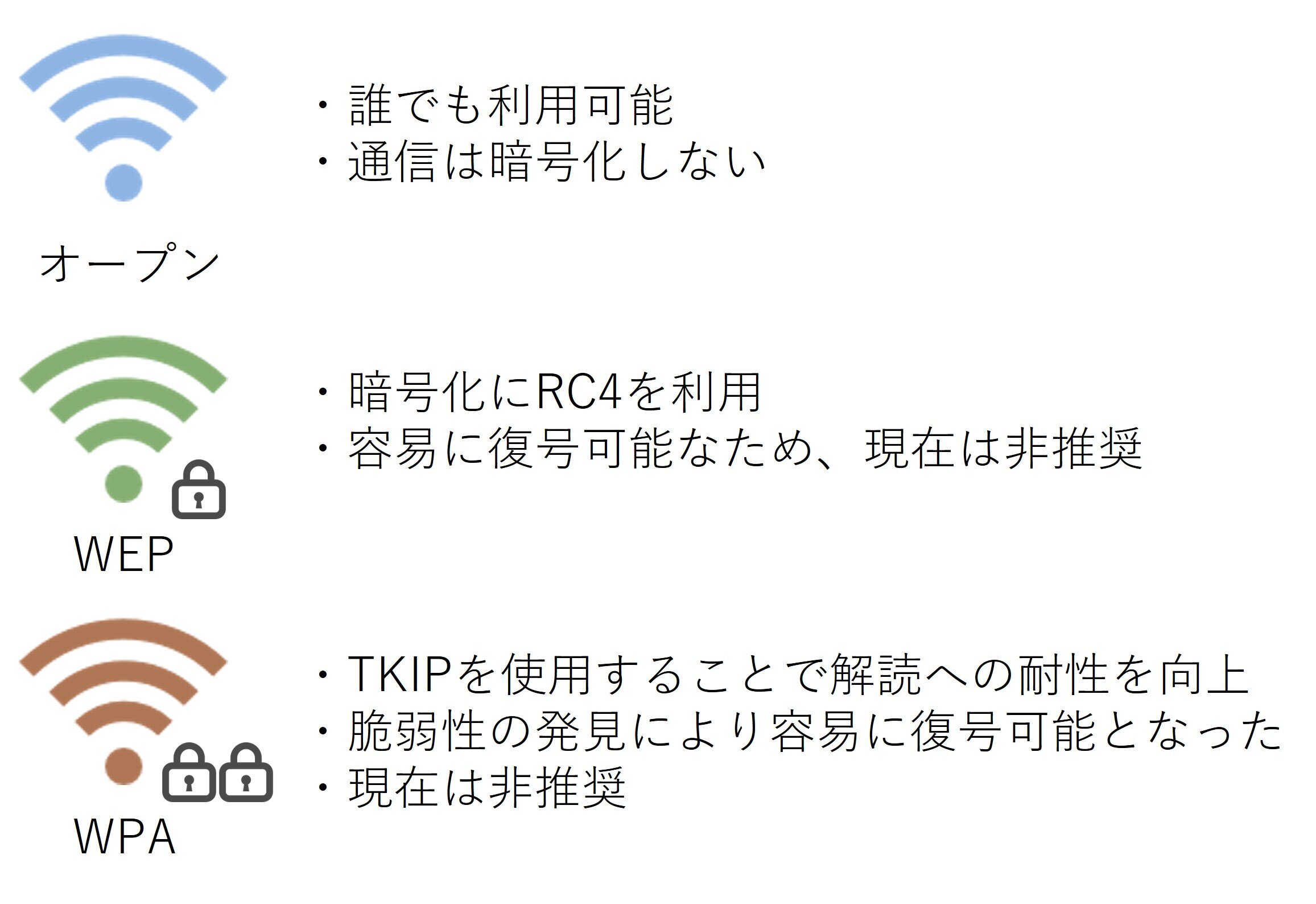

オープン、WEP、WPA

・オープン:認証を行わないため、簡単にネットワークに参加できる特性から、いわゆるフリーWi-Fiで使用されています。暗号化も行っていないため、平文で通信した場合は盗聴される恐れがあります。

・WEP:Wired Equivalent Privacyの略で、暗号化機能を実装することで有線通信と同等のセキュアなネットワークとすることをコンセプトとしたセキュリティ機能です。しかし、傍聴した通信を容易に復元できる欠点や脆弱性が幾度も報告されたことから、現在では非推奨とされています。

・WPA:Wi-Fi Protected Accessの略で、WEPで指摘された暗号強度を改善した機能です。しかし、復号可能な脆弱性が報告されたことから、現在では非推奨となっています。

この3つのセキュリティ機能は、盗聴からの保護といった観点で使用しないことが推奨されています。

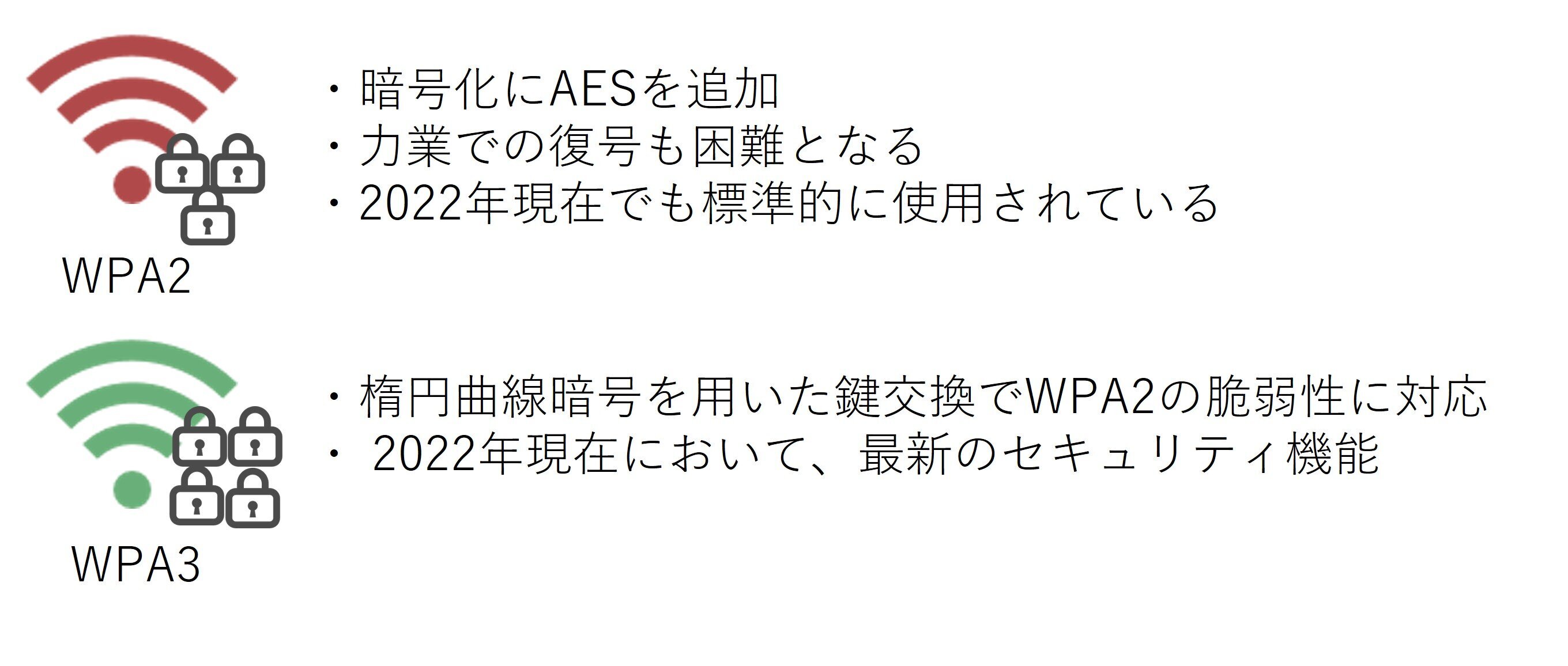

WPA2、WPA3の機能と、脆弱性

- WPA2:WPAの問題点を受け、急務として用意された機能です。暗号化方式にAES※を使用することで傍聴した通信の力業での復号が難しくなり、現在の多くのWi-Fiで採用されています。しかし、2018年にWPA2の規格における仕様上の脆弱性KRACK*1が報告されたことにより、WPA2の通信が盗聴/改ざん可能となったことから通信保護に対する危機感がWi-Fi利用者の間で広まりました。しかし結果としては、無線機器メーカーが提供するファームウェアアップデートを実施することで問題を回避できることや、KRACKを利用した攻撃は悪魔の双子攻撃が必須で実施難易度が高いことなどからそこまで大きな騒ぎになりませんでした。

※AES:FIPS(連邦情報処理標準)承認済みの暗号アルゴリズムの一つ。128,192,256のいずれかのビット長の暗号鍵を用いるため、強固な暗号化が可能。WPA2をはじめ、SSL通信やIPSecなどでも使用されることがあります。

- WPA3:KRACKが報告された同年の2018年6月に発表された機能です。KRACKへの対応のために楕円曲線暗号を用いた新しい鍵交換方法の実装をはじめ、その他様々なセキュリティ機能が追加されたことから、よりセキュアなWi-Fi通信が実現されています。

2019年4月に脆弱性Dragonblood*2が報告されましたが、当脆弱性はWPA3の導入初期の脆弱性であったことや、WPA3対応機器製品は当時多くは出回っていなかったことから、KRACKほど騒がれるものとはなりませんでした。

ここまででWi-Fiの標準のセキュリティ機能を紹介してきましたが、これからWi-Fiを導入するあるいはセキュリティを見直すといった場合は、AESを使用するWPA2あるいはWPA3に対応した無線LANルータを利用されることをお勧めします。

無線LANルータのセキュリティ

無線LANルータをセキュアにするうえでは、ファームフェア更新やアクセス制御も気になるところです。各々のセキュリティ観点での着目点をご説明します。

ファームウェア

無線LANルータのファームウェアアップデートには、機能修正のほかにセキュリティアップデートも含まれています。

例えば、前述したWPA2のKRACKの際には、各無線LAN機器メーカー各所からファームウェアのパッチが準備、配布されました(正確には、無線LANに組み込まれているWi-Fiチップセットの修正パッチになります)。

また、2021年にはWi-Fiの基本仕様における脆弱性FragAttacksに対する修正パッチも配布されています。

このように、Wi-Fiの脆弱性は継続的に報告されており、ファームウェアアップデートの取りこぼしは情報漏えいや不正アクセスなどといった重大なセキュリティ事故につながる可能性があります。

そのため、可能であればファームウェアアップデートの自動更新を設定するべきです。

しかし、通信の可用性の観点から自動でアップデートが実施できない場合は、定期的にファームウェアアップデートのチェックを行う、対応優先度の高い脆弱性が公開されたときは即時に対応する、などといったセキュリティ運用計画を立て、確実に対応できるような姿勢を取っておくことをお勧めします。

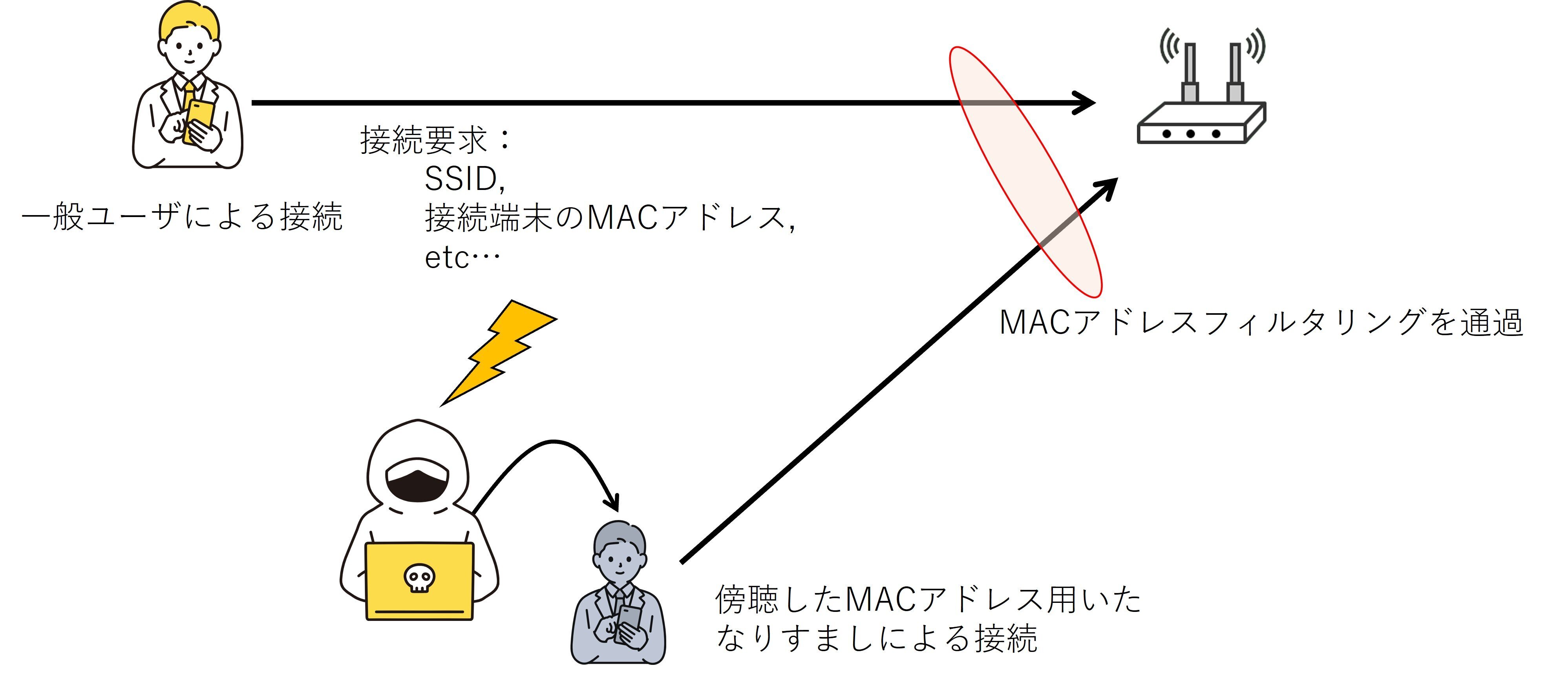

アクセス制御

無線LANルータの中には、MACアドレスによる接続機器のアクセス制御機能が備わっているものもあります。

この機能によりWi-Fiのパスワードを知っている特定の端末からのアクセスに限定することができるのですが、一つ弱点があります。

それは、MACアドレスを詐称することでアクセス制御を回避できることです。

Wi-Fiの特性上、通信している端末のMACアドレスは暗号化されていないことから、とある端末がどの無線LANと接続可能かを判別することができます。

これにより、不正侵入を試みる悪意を持った人物は、正規の端末を装ってWi-Fiを使用することができます。

加えて、MACアドレスを詐称された場合はどの端末が不正アクセスしたかを判別することがより困難となり、不正アクセス原因調査の難易度が高まる恐れもあります。

そのため、不正アクセス対策においてMACアドレス毎にアクセス制御をすることは、そこまでの効果を発揮しない恐れがあります。

一方、最近のOSではWi-Fi利用時に標準でMACアドレスをランダム化*3することにより、利用者を特定させなくする機能があります。

これにより、仮にWi-Fi通信を盗聴されたとしてもWi-Fi利用者個人の特定を防ぐことができるため、なりすましによる不正接続も多少抑えられる可能性があります。

ただし、MACアドレスにアクセス制御を利用するケース場合はこの機能をオフにする必要があるため、MACアドレスにアクセス制御はやはり利用しないほうが良いと言えます。

適切なWi-Fiセキュリティ運用方針とは?

ここまでで、Wi-Fiセキュリティにおける基本的なセキュリティ機能を説明しました。

これらセキュリティ機能を活用していくにあたって、以下の点に留意したWi-Fiセキュリティの運用を推奨します。

- 認証や暗号化にはWPA2やWPA3を設定する。(できればWPA3を使用する。)

WPA2を使用する場合は暗号化方式をAESに設定し、WPA/WPA2混合モードは使用しないこと。 - ファームウェアアップデートは自動的に行う設定とする。業務の都合で困難な場合は、公開された脆弱性情報の危険度に応じて即時的なファームウェアアップデートを実施できるようにする。

- MACアドレスによるアクセス制御は行わず、アクセスログから不正アクセスを発見する。

また、Wi-Fiを利用してもよいデバイスは定期的に棚卸する。 - Wi-Fiの設定は定期的に見直す。設定ミスや設定漏れなどにより、意図しないセキュリティ設定になっていないことを確認する。

これからのWi-Fiセキュリティ対策

個人のWi-Fi利用であれば、混合モードではないWP2やWPA3により通信を暗号化しているWi-Fiを使用する、オープンWi-Fiは利用しない、VPNを利用するなどにより、通信を十分に保護することは可能です。

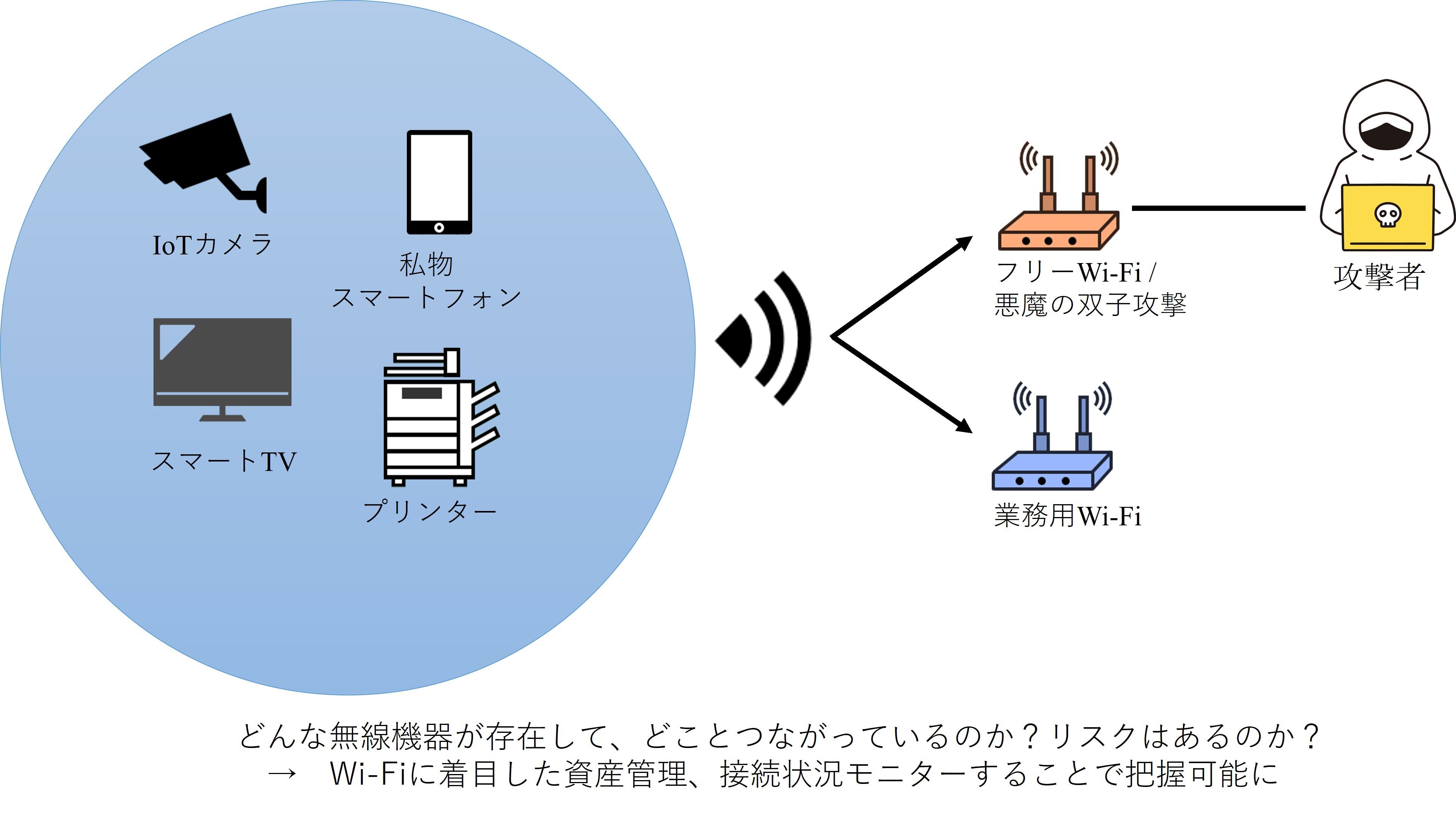

一方、オフィスや工場、病院などでは従来の業務用PCに加えて、カメラやスマートTVといったIoT機器の利用が増えていることから、Wi-Fiによる攻撃面(アタックサーフェイス)が拡大している状況にあります。

実際に、スマートTVからWi-Fiを経由して情報漏洩したインシデント事例がAirEye社より報じられています*4(インシデント調査レポートは、Hedgehog Security社が作成したもの)。

つまりこれからは、無線LAN側のセキュリティに加えて、攻撃のリスクとなるIoT機器を含めたWi-Fi通信機器の洗い出し(棚卸)や不審な接続を発見することが求められてきます。

しかし、これらを手動で行うにはWi-Fiフォレンジックに関する技術が必要かつ、手間がかかるため、気軽には実施できないところが難点です。

そこで、当社はWi-Fi通信機器の洗い出しから接続監視を実施できるソリューションである「AirEye Dome」を取り扱っています。

AirEye Domeは、攻撃のリスクとなり得るWi-Fi通信機器の洗い出しや不審な接続を検知することによりセキュアなWi-Fi環境の整備に活用することが可能です。

興味のある方はお気軽にご相談ください。

出典 (参考文献一覧)

※1 KRACK Attacks|Breaking WPA2(参照日:2022-09-20)

※2 Dragonblood|Analysing WPA3's Dragonfly Handshake(参照日:2022-09-20)

※3 Microsoft|Windows でランダム ハードウェア アドレスを使用する方法(参照日:2022-09-20)

※4 AirEye|First-hand Account of an Anatomy of a Wireless Attack/ Hedgehog Security(参照日:2022-09-20)