目次

Industry 4.0

今回のブログでは、スマートファクトリーと、Industry 4.0*1の関係を説明しつつ、セキュリティ上のリスクについて解説します。

ドイツが2011年から推進している第4次産業革命の技術政策をIndustry4.0と呼んでいます。Industry 4.0では、IoTによって将来のものづくりのあり方を根本的に変えることで、ドイツのGDP25%を占めている中小の製造業が連携し合い、ドイツという国を一つの巨大なスマート工場にする、「新たなモノづくり」を目的にしています。

その後、2015年に経産省が、Industry4.0の国際標準化の動きに合わせて、「スマートものづくり、スマート工場」*2を目指し、現在のスマートファクトリーへと繋がっています。

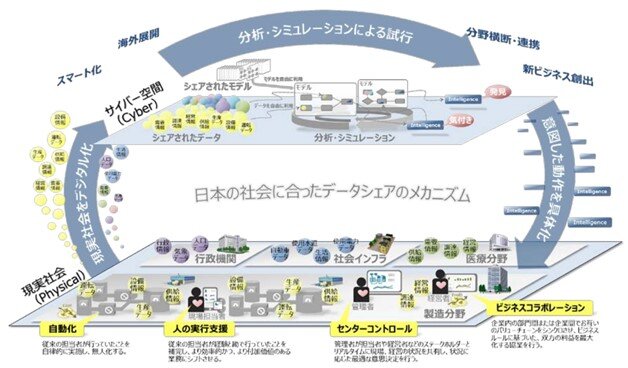

サイバーフィジカルシステム(CPSのイメージ)

出典:経産省「平成28年度IoT推進のための社会システム推進事業 (スマート工場実証事業)」*3(CPSのイメージ)

インダストリー4.0の中核をなすのは、サイバーフィジカルシステム(以下、CPSと呼びます)という概念です。

- 物理的な現実の世界のデータを収集

- コンピュータ上の仮想空間に大量に蓄積し、解析

- その結果を、物理的な現実世界にフィードバックする

というサイクルをリアルタイムで回すことで、システム全体の最適化を図る仕組みです。

このようなスマート工場において製造されるスマート製品は、以下の特徴を持つとされます。

- それぞれが個々に識別可能。いつどこにいても、製品が製造された履歴、現在の機器の状況、完成までのルート、出荷されるタイミングや出荷先が判るようになる。

- 製品自体がデータ取得端末となるため、使われている状況や利用者のニーズを直接取得し、製造現場に送ることが可能になる。

- 製造プロセス全体を管理するシステムは、市場や受注の動向も踏まえ、今後何を作るべきかについて、リアルタイムに分析できる。本社と工場はネットワークでつながり、連携しながら必要な製品を必要な分量で製造できる。

その結果、製品の企画段階から個人の趣向にあったマスカスタマイズ(多品種少量生産)ができるようになります。

そして、経営層への課題提起や解決策(どのような製品が現在必要とされているのか、そしてそれは売れるのか?)だけではなく、必要な人材の採用やアサイン、他の企業や取引先と連携して全体の生産性向上(品質、生産時間、効率など)も可能となります。

つまり、Industry 4.0では「人々の生活をあらゆる面でより良い方向に変化させる」という事を目指しています。

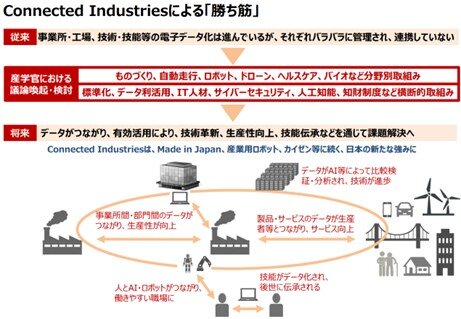

出典:Connected Industries*4

スマートファクトリーの状況*5

既に、Industry 4.0が提唱されてから10年以上、日本でスマートファクトリーが提唱されてから7年近い年月が経過しています。大きな問題はなく順調に移行できていると思われますが、新たに課題も見えてきており、スマートファクトリー化は難航していると見ています。

スマートファクトリーで重要な事は、最初の段階である製造現場(物理世界)とコンピュータ(サイバー世界)の一体化、もっと詳しく言えば、IoTデバイスの状況をデジタルデータとしてコンピュータが処理、認識できる状態を作ること(デジタルトランスフォーメーション、DX)の実現です。

生産システム全体を繋ぐことは、生産対象(自動車、家電、火力・水力・原子力発電、石油精製、食品など)は多岐にわたるため、簡単にできるとは言い難いです。

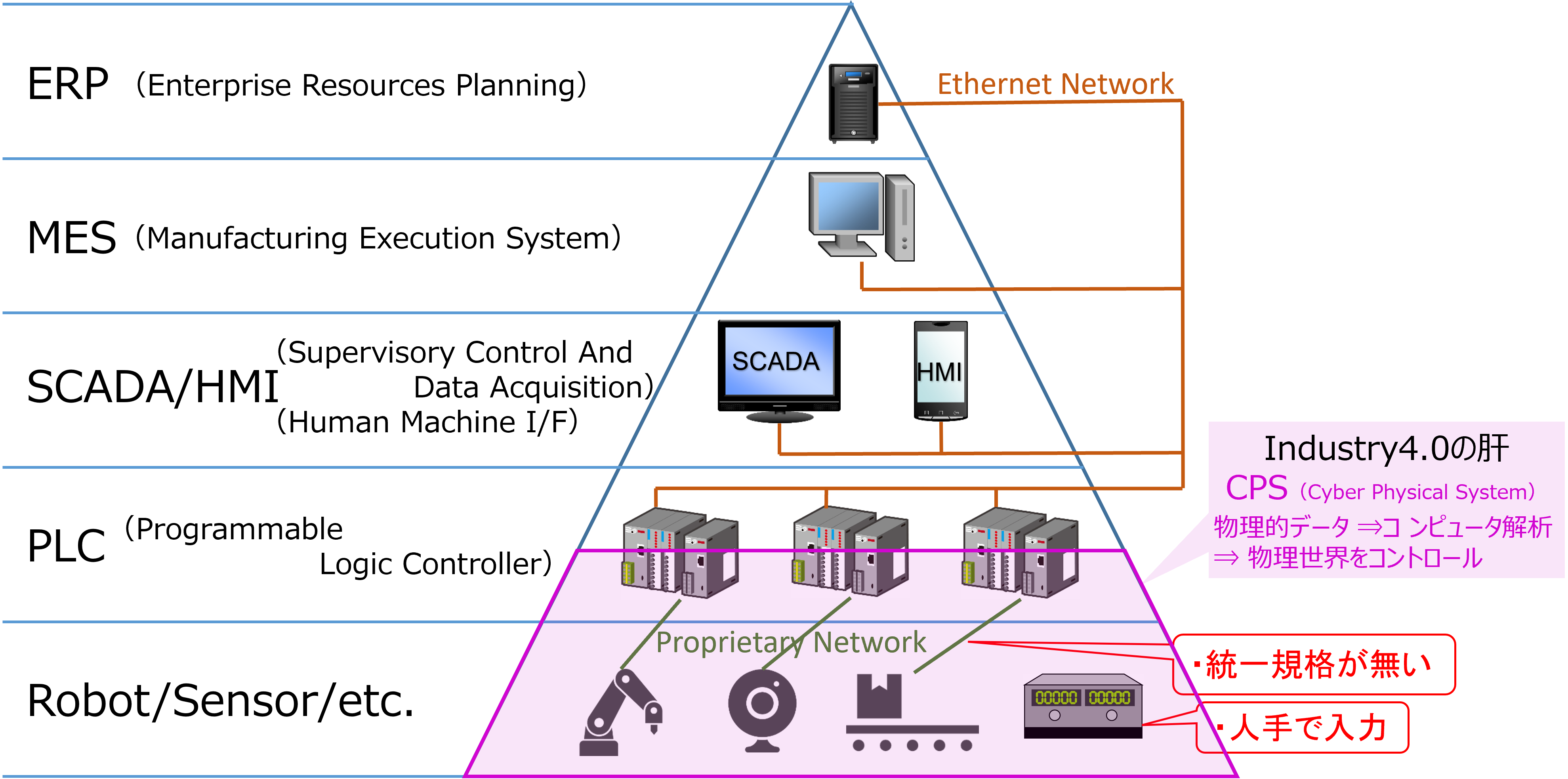

しかし、DXが進んでいない理由は、ERPやMESなどのシステムを保有していない、あるいは保有していても単独で利用しておりシステム同士の連携ができていないことにあると言えます。

システム連携のためのERP、SCM、MESなどのシステム導入をする、あるいは連携をさせるための投資は、経営層が積極的にするべき事案と言えるでしょう。では、生産現場である工場の設備、いわゆる「生産設備」はいかがでしょうか。

税務上の減価償却期間は*6

| ・木材製品の製造設備 | 8年 | ・化学工業設備 | 5年 |

| ・プリント基板製造設備 | 6年 | ・石油製品製造設備 | 7年 |

| ・金属製品製造設備 | 6年とか10年 | ・生産用器具製造設備 | 9年とか12年 |

| ・食品製造設備 | 10年 | ・水力発電設備 | 22年 |

| ・ガスタービン発電設備 | 15年 |

とされています。ただ、実際の設備の寿命としては当然減価償却後も継続利用は可能ですし、その方が原価負担もなく利益にもつながります。そのため、企業にとっては設備を長く使い続けることは、非常に重要な観点です。新しい生産設備の導入には膨大な時間とお金が必要になるため、減価償却のために利益をだすのに時間がかかり、そうした設備に投資をできず、結果としてDX化が進んでいないのが現状です。

また、生産設備には、同一メーカーによる機器同士の接続を限定することも多く、インターフェースもメーカー独自の規格であることもあります。DXの推進には、「各種機器のネットワーク規格、APIの問題」も大きな課題なのです。

当然、ある時点で行っている製造がいつまで利益を生み出すか、次世代の製品、他の製品への切り替えタイミングなど「事業継続」としての問題もあります。(一方で世代交代による「事業継承」に関しては、コンピュータに全てのデジタルデータを格納することにより、スマートファクトリーが一つの解になると思います。)

まとめると、スマートファクトリー対応をしようにも、

- 「生産設備の寿命が長く」、新たな設備投資に踏み切れない

- 生産現場機器のデジタルデータへの変換をするにも、例え信号やインターフェースの端子があっても、「独自規格であり、標準的なAPIに対応できない」

- いつまで生産を続けるか見通しを立てづらく、スマートファクトリー対応の投資をすべきか判断できない

といった状況にあり、本来やるべきCPSの構築ができていないのではないでしょうか。

スマートファクトリーの問題点*7

生産現場(=工場)のミッションは、これまで「生産性の向上」にありました。完成品の台数を増やし、品質を高め、サポート費用を削減し、納期を早めるといったことに注力し、工場の予算もそうした目的に使われていました。

しかし、スマートファクトリーへの対応は、個人の嗜好にあった最適なものを作る、という「経営課題」であると言えます。スマートファクトリーのメリットとして、ニーズのリアルタイムでの対応や、他工場との連携により企業全体の生産性が向上するという点はありますが、それ以上に、「人々の生活をあらゆる面でより良い方向に変化させる」ために重要な役割を果たすでしょう。

そうした目的意識を持ったスマートファクトリー推進により、各生産現場が得意分野に特化でき、設計段階から出荷までを効果的に実行し、さらなる生産効率の向上を生むのです。

しかし、残念ながら現在の生産現場ではERP、MESなどの上位レベルのシステムは連携していますが、生産現場にある計測器やロボットなどの状況をデータ化して連携する部分に関しては、多くの場合、人手で行われていると思います。

デジタルデータの連携は、生産性向上には寄与しないと考えられているため多くは人手で行われています。

しかし、デジタルデータの連携がされない場合、お客さんからの注文を受けて、ERPで受注し、SCMで部材発注を行い、MESで生産指示は出せても、製造現場の状況が判らない為に、「いつ製造できるか」、「何が不足しているか」、「どんな問題があるか」が判らず、結果として思い通りに出荷できないといった、プロセス改善、品質向上などの生産性向上はもちろん、ニーズに対応する新製品の企画、といったプロセス全体の改善に繋がらないということになっているのではないでしょうか。

スマートファクトリーとセキュリティのリスク

これまではスマートファクトリー化に関する状況や課題についてお話しました。次に、そうした課題が解決され、生産現場のスマートファクトリー化が進んだ場合、どんなサイバー攻撃による問題やリスクがあるのか考えてみます。

スマートファクトリー化が進展し、生産現場の情報を全てデジタルデータとして、コンピュータが認識できる状況では、当然、サイバー攻撃対策が必須になります。

攻撃者はサイバー攻撃により、生産現場の状況、生産に関するノウハウ、部品や素材の情報、企画中の新製品情報などの情報を搾取したり、現場への指示を改竄しようとします。ERPやMESのようなコンピュータシステムにはIT系システムのセキュリティ対策がされているはずですが、生産現場もスマートファクトリー化されているが故に、サイバー攻撃による情報の搾取、改竄のリスクが十分にあり、対策が必要です。

容易に想像できる被害として、ビジネス的な情報(受注状況、利用場面、ニーズのある機能など)や、製造に関わる情報(製造温度や流量、ロボットアームの動作、無人搬送機AGVの状況など)、といった情報搾取や改竄が行われてしまい、ブランドイメージの失墜、製品品質の大幅な劣化事故の発生といったことが考えられます。

もっと言えば、サイバー攻撃により

- 解析や計画策定で使っているAIエンジンの判断を狂わす(意図的に誤った判断をさせる)

- CPSの要であるIoTデバイスやセンサーの情報が改竄され、HMI/SCADAあるいはそれらの上位システムへ正しく伝わらない

- 重要な生産データを搾取されて、簡単に同じ生産ラインを模倣される(あるい生産性をより高く実現する)

イスラエルでは、数年前までは「AIをどのように先進技術のなかで利用するのか」ということを中心に検討・研究されていました。しかし、現在ではAIが様々なソリューションで活用されていることを前提とし、「いかにそのAIへの攻撃からAI事態を守るか」ということに研究の焦点が移ってきています。

また、生産現場に関してはセンサーや機器が正しい情報を上げても、それがHMIやSCADAに伝達されるまでに改竄され、誤った判断のもとに制御されることを、どのように検知、防御するかということに焦点が移ってきています。Industry 4.0や、スマートファクトリーではなどとは言われておらず、サイバー攻撃によるAIエンジンへの影響や問題点に焦点が当てられています。

先端的技術への取組みの具体例

イスラエルでも開発や研究を促進するため、最新の技術が開発されたら、IDF(イスラエル国防軍)が業務に利用したり、多くのスタートアップ企業がビジネスに活用したりしています。そして、大学、国家支援組織、あるいは大企業の研究所がそれらの技術を下支えする基本技術要素を開発、研究しています。

本年3月のイスラエル出張では、過去から交流しているベングリオン大学のTLO(Technology Licensing Organization、技術移転機関)的な組織である、Cyber@BGU*8にも訪問し、いくつかの技術デモを見たり、スタートアップ数社にも会ってきました。

TLOといっても、単にベングリオン大学の技術を移転するというよりは、技術シーズを様々な人や組織からかき集め、企業からの出資で特定の研究プロジェクトを実行し、それを出資企業へ還元したり、新しいスタートアップに提供したりしているプロデューサ的活動をしている組織です。

本来の話題から離れてしまいますが、私がよく会っているCyber@BGUの人は非常にオープンマインドで、彼の方から現在何をやっているかとか、どういう問題に取り組もうとしているのかを教えてくれたり、既に研究結果をビジネスに結びつけるスタートアップを紹介してくれたりしました。

因みに、当社が独占販売しているエンドポイント防御製品の開発、提供企業の Morphisec社もこの組織から生まれており、今でも同じビルにMorphisec社の研究チームを始めとした主要な部隊がいます。Morphisec社は米国国土安全保障省(DHS)から次世代のサイバー防御はこの技術を利用することが非常に重要である、と顕彰されたり、某大手企業のセキュリティソリューションで活用されたりしているソリューションです。

日本でも認知度が上がってきており、お客様からもEMOTETをはじめとした攻撃から完全に防御できていると好評を頂いています。

さて、Cyber@BGUが現在行っている、あるいは注力している領域は次のとおりです。

- AIエンジンの判断を狂わせるサイバー攻撃への対策

現在行っているプロジェクトは、AIの判断を誤らせる攻撃に対する防御の研究。某米国自動車会社の自動運転システムのカメラ画像に人目では判らないノイズを載せることで、赤信号を青信号として判断させたり、一時停止の標識を認識できなくしたり、といった研究と防御策のテストをしていました。

もし画像にノイズを載せるサイバー攻撃を受けたら、間違いなく現時点では、赤信号でも止まることなく走り、人身事故を起こすリスクが非常に高いです。AIエンジン、特にDeep Learningエンジンは、どの時点で何をもって判断をするかが外部からは判らないため、どのように攻撃回避を行うのかが非常に興味のあるポイントでした。

このプロジェクトには日本の企業も参画しており、最先端の技術開発に貢献している日本の底力を垣間見ると同時に、このプロジェクトに投資をする決断ができる会社に将来性を非常に感じました。

- IoTセンサーの情報を改竄するサイバー攻撃への対策

とあるベンチャー企業(スタートアップと呼ぶには、大規模にビジネスを展開しています)は、欧州の製造業向けに、例えば温度センサーから出力される信号の異常値を検知し、それがHMIやSCADAなどに送られるデータの異常値と合致しているか否かを判断するソリューションを関発、提供していました。

つまり、IoTデバイスの検知温度は正常である(もしくは、異常である)が、HMIやSCADAあるいは制御システムには異常値(もしくは、正常値)が送られることで、間違えたコントロールをしたり、ひどい時には緊急停止しなければなりません。そこで、HMIでの操作やSCADAで監視している人が正常な状況であると判断し操業を継続することで、大事故に繋がるのを防ぐことが可能になる対策ソリューションです。

- OT系システム全体をサイバー攻撃から守る対策

またあるベンチャー企業(こちらも既にビジネスが立ち上がっています)は、IPアドレスもMACアドレスも持たないネットワーク(IPアドレスなどを持たないネットワーク機器)を提供していました。この機器にはFPGA(Field Programmable Gate Array)で作成されたASIC(Application Specific IC)が搭載されており、ネットワークパケットの送信元、送信先、ポート番号により、パケットを送信するか否かを制御しています。

例えば通常やり取りをしない送信元からのパケットや、ポートへの通信を遮断することで、決まった相手と内容の通信を行うネットワークを構築することが可能になります。この機能を使う(アローリストとブロックリストを事前に定義する)ことで、意図しない通信を遮断できサイバー攻撃を防ぎます。OT系のシステムでの活用が見込まれています。(ただし、設定や変更には大変な工数が必要かとも思いました)

他にもCyber@BGUからの紹介がありましたが、話を直接聞けていないのでここでは割愛させて頂きます。

サイバー対策以外のプロジェクト

Cyber@BGUのいくつかのプロジェクトに主要メンバーとして参加している友人にも話を聞く機会がありました。ただ、私は彼がプロジェクトとは別に行っていることに非常に興味をそそられました。それは6G通信規格を検討するプロジェクトでした。ご存じの様に5G通信が4G LTE通信と大きく違うことの1つにローレイテンシーがあります。

これは、5GではMEC(Multi Access Edge Computing)により、基地局などのエッジで処理をする技術です(4Gでは中央のデータセンターに情報を送り処理していました。)。つまり、5Gでは4Gに対する優位性として単に通信速度やセッション数だけではなく、全く違う技術要素が追加されているので、6G通信規格では5G通信規格に対して、どのような優位性を持たせるかのアイデア出しと実現方法の検討を行っていました。

某社のCPUチップは実はイスラエルで設計されていたり、某社の検索エンジンは実はイスラエルで開発された、といった「実はイスラエル発」といったものが、よくあることなので、こうした通信規格のような一般的に普及するものもいずれ実現される日が来るかもしれません。

出典 (参考文献一覧)

※1 Wikipedia|インダストリー4.0(参照日:2022-04-28)

総務省|平成30年版 情報通信白書 インダストリー4.0とは(参照日:2022-04-28)

ITmedia|ドイツが描く第4次産業革命「インダストリー4.0」とは?【前編】(参照日:2022-04-28)

※2 経済産業省|2015年版ものづくり白書(ものづくり基盤技術振興基本法第8条に基づく年次報告)(参照日:2022-04-28)

※3 経済産業省|平成28年度IoT推進のための社会システム推進事業 (スマート工場実証事業)(参照日:2022-04-28)

※4 経済産業省|今後の情報政策の方向性(参照日:2022-04-28)

※5 all-electronics|Ausbaufähig: Das ist der "Stand der Industrie 4.0"(参照日:2022-04-28)

※6 東京都主税局|原価償却資産の耐用年数表 (参照日:2022-04-28)

※7 経済産業省|2021年版 ものづくり白書(令和2年度 ものづくり基盤技術の振興施策)概要 (参照日:2022-04-28)

※8 Cyber @ Ben-Gurion University|Cyber @ Ben-Gurion University of the Negev (参照日:2022-04-28)