目次

急激にテレワークが増加したことで、自宅などのオフィス外の端末(エンドポイント)や、オフィス外からオフィスにアクセスする経路が狙われている。

変化する環境と進化する攻撃に対応するには、新たな考え方「あらゆる攻撃を防御する」防御側優位を実現したセキュリティソリューションが必要となる。

サイバー攻撃の手口は環境変化に対応する?

新型コロナウイルスの感染拡大により、多くの企業で働き方改革が加速され、テレワークが増えています。

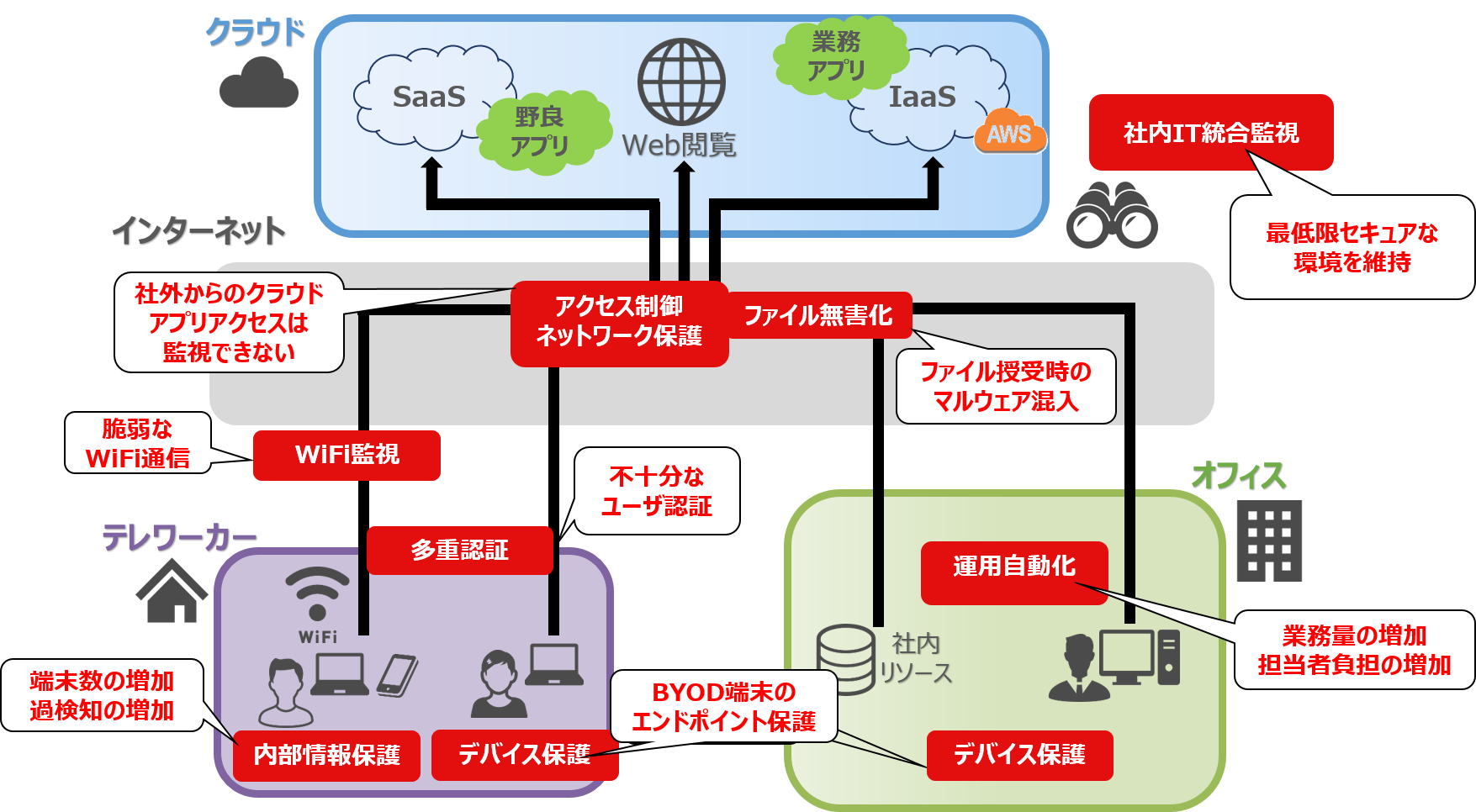

従来のように会社に出社して勤務するワークスタイルにおいては、組織内のオフィスLANに接続する環境は境界型防御が有効に働き、多層防御にてセキュリティを強化することができましたが、テレワークの浸透によりオフィス外(=境界防御外)からのアクセスが増加し、インターネットに接続する経路や、エンドポイントが狙われる攻撃が、この一年間で8倍に増えたとの調査結果もあります*1。

加えて、今年は東京2020オリンピック・パラリンピックの開催によりオリンピック関連ドメインへの攻撃が激化し、それに便乗してテレワークユーザへの攻撃も増加することが想定されます。

- アクティブサイバーディフェンスの考え方を採用した「次の一手」をご紹介

エンドポイントセキュリティの強化を検討されている方

サイバー攻撃の環境が整備され、新規参入や手口が変化

<攻撃が飛躍的に増加した要因>

- ランサムウェアを使った攻撃をやり易い環境

- 攻撃プロセスの役割分担(ツール開発・提供、送信など)を、低価格で実行するRaaS(Ransomware as a Service)などのエコシステムが整備された - ランサムウェアの攻撃者のすそ野が拡大

- 経済的理由から新手の攻撃者の参入が増加

社会インフラや、経済を支える中心的な役割を担っている企業を中心にテレワークが推進されています。こうした企業は、現在、境界外から境界内のITシステムにアクセスするためセキュリティの見直しや、計画していたセキュリティ投資以外の対策に苦慮しています。

例えば、EMOTET自体は古いランサムウェアですが、多くの攻撃者があの手この手と色々な手法との組合せでバラマキ攻撃を行う事で、新制EMOTETとして猛威を振るっており、多大な数の被害が出ています。

一方で、SNAKEの様に非常に限定したターゲットでのみ動くことで、所謂アンチウイルス製品のパターンファイル生成がされない環境を作り、特定のターゲットに甚大な被害を与える攻撃も存在しています。

- 従来型AVだけでは防げない攻撃への対策をご紹介

エンドポイントセキュリティの強化を検討されている方

サイバー攻撃は人間心理の脆弱性を悪用

攻撃者は、人間心理の弱い部分(例えば他人の目が行き届かないオフィス外の端末など)を悪用し、企業が社員に貸与したPCや自前のBYOD(Bring Your Own Device)端末を利用して、本来必要ではないメールやWebサイトのブラウジング、フィッシングメールや水飲み場攻撃と言った攻撃を行います。日本サイバー犯罪対策センター*2(JC3)や情報処理推進機構*3(IPA)などからも同様の注意喚起がされています。

一般的には人間心理の脆弱性と言うと、ソーシャルエンジニア(SNSなどを利用して)でターゲットに関する情報を集め悪用する攻撃などもありますが、全く違う詐欺も発生しています。

例えば、日本は革新的な素材開発が得意で、イスラエルはサイバーセキュリティ・医療・工作機器・AIなどの開発が得意であることを悪用し、研究開発の実態や取引の事実がないにもかかわらず、日本側では有名企業が研究開発を行っており巨額の取引が期待できると思わせて、イスラエルや米英の投資家から投資金を集めたという犯罪も発生しています。

外国企業と関係がある組織では、こうした関係性を利用しようとする悪意ある攻撃者も出てくるので、人間心理と言う視点では全ての投資話でも気が抜けなくなっています。

環境変化に対応した「新しい」セキュリティ

IPAが発表している「情報セキュリティ10大脅威 2021」*4(下表)で、1位~5位、8位はマルウェア(ランサムウェアを含む)対策の脆弱性、6位は人間心理の脆弱性、7位や9位はシステムや人の運用による脆弱性の被害となっています。

| 順位 | 内容 |

| 1位 | ランサムウェアによる被害 |

| 2位 | 標的型攻撃による機密情報の窃取 |

| 3位 | テレワーク等のニューノーマルな働き方を狙った攻撃 |

| 4位 | サプライチェーンの弱点を悪用した攻撃 |

| 5位 | ビジネスメール詐欺による金銭被害 |

| 6位 | 内部不正による情報漏えい |

| 7位 | 予期せぬIT基盤の障害に伴う業務停止 |

| 8位 | インターネット上のサービスへの不正ログイン |

| 9位 | 不注意による情報漏えい等の被害 |

| 10位 | 脆弱性対策情報の公開に伴う悪用増加 |

これらの脅威から情報を守るための対策としては、大きく以下の3点を挙げることができます。

- 攻撃を受けても情報を守るシステム

- 利用者に悪気があっても悪用できないシステム

- 時々刻々と環境が変わって脆弱性が顕在化しても改善できるシステム

こうしたセキュリティ対策を行うのはお金と時間が必要であり、加えて対策を練る間に攻撃側が進歩してしまい、結局イタチごっこになります。

一方で攻撃者側の視点に立った場合、金銭目的の攻撃においては投資対効果が重視されます。言い換えれば、セキュリティに非常に強固なシステムを作り上げなくても、攻撃者に投資対効果が得られない、攻撃がし難い相手と思わせることができれば攻撃者は攻撃を諦めます。

つまり、

- ランサムウェア含めたマルウェア攻撃が通じず

- RAT(リモートアクセスツール)で侵入を試みても、攻撃できない

と思わせればよいのです。

AI技術が進歩しITの世界に取り入れられ、セキュリティ対策だけでなく、攻撃も大きく進歩を遂げています。結果、過去出来なかった防御や検知が出来る様になっているのはご存じの通りです。

一方で「あつものにこりてなますをふく」的に、「疑わしきは罰せず」ではなく罰せよで、いわゆる誤検知や過検知により企業側がセキュリティ対策を漸次強化することで、企業の運用負荷が増大しているのも事実です。(最終的に誤検知や過検知をAIで判断するには限界があります)

「あらゆる攻撃を防御する」を実現したセキュリティソリューション

従って、

- 攻撃者の投資対効果が成り立たない対策

- ランサムウェアを含め、どのような新手のマルウェア攻撃も完全に止められる対策

- 運用に手間が掛からない、誤検知・過検知のない対策

が、テレワーク環境下では求められているのではないでしょうか?

技術は日進月歩です。セキュリティ技術も同じで、ちょっと前に素晴らしいと言われた技術も、最新の技術には取って代わられます。よく戦争が技術を進歩させると言われています。

現在は第五の戦場であるサイバー空間での戦いが技術を進歩させていると言えます。サイバーキルチェーンもその一つです。

今、考えられる前記3点を満たす技術は、

- Moving Target Defense技術・・・動的に攻撃目標の場所を変える技術

- Deception技術・・・・・・・・・攻撃者を騙す情報をシステムに拡散する技術

ではないでしょうか? 次号以降で、これらの技術に関して解説をしていきます。

出典 (参考文献一覧)

※1 Morphisec|THE BIGGEST SECURITY RISKS FACING THE REMOTE WORKFORCE(参照日:2021‐04‐06)

※2 一般財団法人日本サイバー犯罪対策センター|TOP(参照日:2021‐04‐06)

※3 情報処理推進機構(IPA)|TOP(参照日:2021‐04‐06)

※4 情報処理推進機構(IPA)|情報セキュリティ10大脅威 2021(参照日:2021‐04‐06)