目次

サイバーレジリエンスとは

最近サイバーレジリエンスという言葉をよく聞きます。レジリエンスとは「弾性」や「回復力」という意味です。

そしてサイバーレジリエンスとは、サイバー攻撃を受けても回復する力、あるいはサイバー攻撃に対する弾力性という意味になります。そして、サイバー攻撃対策とサイバーレジリエンスの違いは、単にITシステムとしてサイバー攻撃を受けても打ち勝つ対策だけでなく、事業として回復することが出来ることまでが、「サイバーレジリエンス」の意味に含まれています。

事業活動においてITシステムの利用は欠かせません。例えば出退勤の管理や給与計算は人事システムが、受発注にはERPや受発注システムが、また、モノの生産にはMESシステム、原材料の仕入れにはSCMシステムが使われるなど、どの業界であれ通常業務においてそうしたシステムの活用は不可欠になっています。

特にインターネットを使った事業を行っていると、殆ど全ての業務がITシステムで行われていると言えます。

そのため、単に自社のITシステムだけでなく、取引先のITシステムまで含めてサイバーレジリエンスを考えていかないとサプライチェーン攻撃への対策にはなりません。

昨年ニュースとして取り上げられた地方の病院では、ランサムウェア攻撃によって電子カルテのアクセスができなくなり、同時にデータをバックアップしているシステムまで暗号化されてしまいました。

その結果、病院側は、患者本人に服用している薬の種類や、病気に関する情報を聞いたり、処方薬局に薬の種類を聞いたりしてカルテの復元を行おうとしたと言われています。

少し前までは病院へのサイバー攻撃は人道的に問題があるので回避される傾向にありましたが、最近ではそうした傾向は見られず、IT投資への余力が少ない、つまりITシステムのセキュリティ対策が十分にされていない病院を標的にすることが増えていると警視庁が警告しています。

また、警視庁は、病院に対してだけでなく多様な業界業種向けに、様々なサイバー攻撃に関しての警告を出しています。*1

サイバーレジリエンスの定義

残念ながら「この対策をすればサイバー攻撃を受けても安心」や「組織を絶対に守れるサイバーレジリエンスの規格」のようなものは存在しません。

これはセキュリティ対策が100%攻撃を防御できることや完全であることはありえないこと同様、どんなに防御側が対策を施しても、攻撃側はその対策を回避する方策を考え攻撃を仕掛けてくるからです。

しかし、サイバー攻撃を100%防御することは出来なくても、組織が行っている事業への影響を低減することは可能ではないでしょうか。

サイバーレジリエンスに関して、NISTがSP800-160 Vol.2 Rev.1*2を発行しています。概要には「SP800-160 Volume 2 は、サイバーレジリエンス工学に焦点を当て、システムセキュリティ工学およびレジリエンス工学と組み合わせ、稼働可能で信頼できる安全なシステムを開発するための特別なシステム工学分野として記述されています。

サイバーレジリエンス工学は、サイバーリソースを使用する際の悪条件、ストレス、攻撃、または侵害を予測し、それに耐え、回復し、適応する能力を持つシステムの信頼性を設計、開発、実装、維持および持続させることを意図しています。リスク管理の観点から、サイバーレジリエンシーは、サイバーリソースに依存するミッション、ビジネス、組織、企業、または部門のリスクを低減することを目的としています。」

(筆者注:「工学」とは「基礎科学である数学・化学・物理学などを工業生産に応用する学問。ある分野では、基礎科学・基礎研究の成果が応用科学・研究開発の中へと直接組み込まれている。)

とされ、レジリエンスを考慮する組織、役割、サイバー攻撃の対象となるITシステム、セキュリティ対策の状況、想定されるサイバー攻撃によりITシステムを含めた組織全体をレジリエントにするための対策内容がちがうため一概に定義ができません。そして、

SP800-160 Vol.2 Rev.1は、ISO 15288:2015 「システムおよびソフトウェア工学-システムライフサイクルプロセス」*3、SP800-160 Vol.1 「システムセキュリティ工学-信頼できる安全なシステムの工学的な学際的アプローチのための考察」*4、SP 800-37 「情報システムおよび組織のためのリスクマネジメントフレームワーク-セキュリティとプライバシーのためのシステムライフサイクルアプローチ」*5およびSP800-53 「情報システムと組織のセキュリティとプライバシー管理」*6と併せて検討してください。

とされています。システム工学の視点から、事業に影響がないことを成果として、実際にレジリエンスを確立する実施組織や専門知識により目標が決まります。

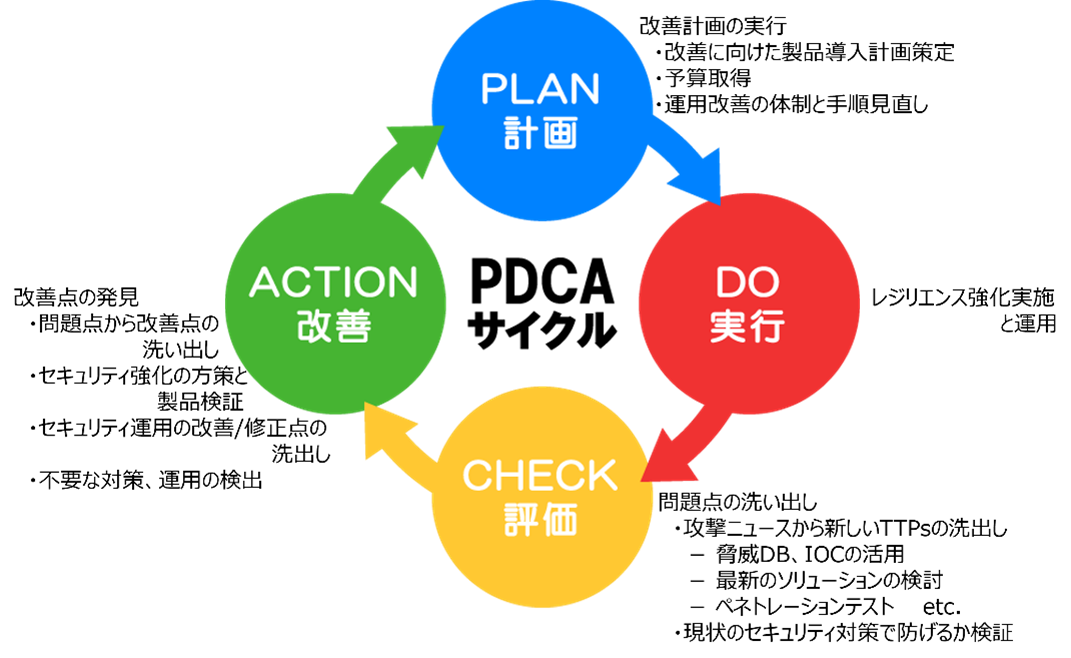

その目標を達成するための技術要素、具体的な実施や設計方法を設計、運用をする必要があります。単にITシステムのレジリエンスを高めればよいということではなく、監視を含めた運用も重要となります。

サイバーレジリエンスの課題

前述のとおり、組織で行われている業務は、殆ど全てITシステムによって支えられ、省力化、迅速化そして品質向上などが行われています。

ですがサイバー攻撃により、例えばデータを含めて全てのシステムが使えなくなった場合に業務が行えなくなるかというとそうとも言い切れません。

最新のデータさえあれば人手でも処理はできると思います。(勿論、労力もかかり、オペレーションミスのリスクは否めませんが。)

しかし、いつ、どの様な攻撃が、どのシステムに影響を与えるかを考えても限界はありますし、想像を超えた技術や手法で攻撃をされることもあります。従って、どれほど具体的にシステムを設計、運用しても、IT技術や攻撃手法の変化、進化により適宜見直す必要はでてきます。

それこそがセキュリティ対策やサイバーレジリエンスを困難にしている要因でもあります。

ITシステムはIT機器や技術の進化、社会インフラや人の意識の変化、購買者の求めるソリューションの変化などによって激しく変化していきます。

また、組織においてミッションや業務内容は変化し続けており、それに応じてITシステムも変化しています。従って、レジリエンスの検討には、ITシステムや技術の知識だけでなく、経営の参画が必須になってきます。

ITシステム部門は、攻撃者の変化(技術、手法、RaaSなどのエコシステムなど)や、環境の変化(製品やソリューション、クラウドなどの環境、脅威インテリジェンスとなる情報ソースや取扱っている言語数などの多寡や解析内容など)を注意深く見る必要があります。そして、攻撃を予知し、防ぐための投資対効果を検討します。

検討後は脅威インテリジェンスの解析、自組織が被害者になる確率算出、対策に必要なシステム設計(変更点、製品調査と導入期間と費用)などの必要投資額と、事業への損益(売上と利益、キャッシュフローへの影響)を報告。実作業としてバックアップシステムの検討/構築、システムの多重化、ログ解析、あるいは情報を収集したり、必要なチームの立上げ等を行います。

一方、経営をはじめとした事業の利益向上に責任をもつ組織や部門では、ユーザニーズや企業価値(SDGs、利益率や成長率、株価など)の変化に注視し、事業だけでなく顧客の見直しとそれによる戦略や戦術の見直しを余儀なくされています。

また、それに伴い、組織全体の体制や役割、あるいはサイバー保険などの見直しを行っています。

つまり、組織全体で様々な変化を感知する能力と迅速な対応が求められています。そうした変化に追随出来なければ、攻撃から身を守ることも、そして市場に存続し続けることも出来ません。

ランサムウェアによる事業への影響

冒頭で述べたように事業内容に影響を及ぼす最大のセキュリティ脅威のひとつとしてランサムウェアが考えられます。Cybersecurity Ventures*7によると、2021年には11秒ごとにランサムウェア攻撃が発生し、2031年には2秒ごとに攻撃が発生し被害額も甚大になると言われています。

日本でもJPCERT/CCが最新の報告*8で、2022年1-3月に報告されたサイバーインシデントのうち、EMOTETが2、3月に飛躍的に増えているとしています。

またランサムウェア攻撃を受けた企業の半数以上が身代金を支払っており、そのうちの半数は身代金を支払ったにも関わらず暗号を解くことができなかったと言われています。*9

一部の企業では、過去にランサムウェアの被害を受けた際に身代金を支払ったら、暗号化が解除されたため、再度攻撃を受けた場合も支払ってしまうだろう、という企業も少なくありません。

そうした企業は感染した端末の特定ができないことがほとんどで、また、日本全国に支店がある場合には機器の輸送が必要であるため、復旧には非常に時間を要するため、支払ってしまうことがあります。(実際そういったケースも見てきました。

)一方、攻撃者からすれば、身代金を支払ってしまった企業は、また身代金が獲得できる見込みがある、と再度攻撃対象になりやすいため、私からのアドバイスとしては、身代金を支払っても暗号を解読する鍵が貰える保証はないので、支払うべきではなく①ITシステムの復帰と、②再度攻撃されても事業に影響が出ない対策を施すべき、ということです。

重要なのは

- 身代金を支払えば問題は解決すると、攻撃者を信用してはならない (= 支払うべきではない)

- 復旧の手段を第一に考え、その後早急に再度攻撃されない対策を施す(= サイバーレジリエンス強化をすべき)

ことです。

サイバーレジリエンスに関する法規制

NIST SP800シリーズは規制ではなく、政府や民間組織がITセキュリティ対策をする際に参考となるガイドです。情報技術研究所のコンピュータセキュリティに関する研究、ガイドライン、政策的など、より深堀をした活動の報告や、産官学との協力活動を報告しています。

従って、法律としてはSP800シリーズの準拠や認証取得を指示することでどんな対応、対策を行うべきかを具体的に規制しています。

そのために、法規制(GDPRのような)はガイドラインなどとは別に存在します。

また、海外にはGDPRの他にも様々な法規則があります。(詳しくは、JCIC-日本サイバーセキュリティ・イノベーション委員会がサイバーセキュリティと個人情報保護に関するコラム*10を発行しているので、そちらをご参照ください)

サイバーレジリエンスに関する法整備は進んでいないように見えますが、唯一EU(欧州連合)傘下の欧州委員会では、サイバーレジリエンス法の制定にむけて2022年5月25日までパブリックコメントの募集をしていました*11。当コメントを受け検討が進むとサイバーレジリエンス法として制定されると思われます。

日本ではどうでしょうか。NISC(内閣サイバーサイバーセキュリティセンター)、経済産業省、デジタル庁が「サイバーセキュリティ戦略」*12あるいは重点計画*13として政府としての取組みを公表しており、特にサイバーレジリエンスを高めよう、向上させようと唱えています。

しかし、具体的に「何を」「どの程度」という具体的な話ではなく、サイバー攻撃を受けてもレジリエンスをもった対応を可能にしなければならない、と訴えている状況であり、法整備として確立はされていません。

サイバーレジリエンスの方策例はあるが・・・

繰り返しますが、100%セキュリティ的に安全な状況はありません。

つまり、どんなシステムにも脆弱性(セキュリティ的な問題やバグ)が存在しますし、攻撃者が存在する限り攻撃されてしまいます。そのために、レジリエントな状態、つまり「攻撃に対して弾力性がある状態」であるどんな脆弱性も存在しないシステム、マルウェアが絶対活動できない環境、例えマルウェアが含まれていても無害化あるいは削除されるシステムといった状態にする必要があります。

そのために、まず考えられる方法は、システムやデータが破壊されても、ある程度の時間は要しますが復旧ができるレジリエントな状態を作ることです。

「321ルール」と呼ばれるバックアップをとるうえで理想的とされる方法はご存じのように、「3つのコピー」を、「2種類のメディア」に、「1つはオフライン」に保存することで、どのような攻撃、天災、過失があってもデータの損失を防げるというものです。

そのほかにも、バックアップは出来るが、セキュリティ担保のためデータの読み書きをユーザ側ではなく提供元側でのみ実施できるバックアップシステムなども存在します。

一方でバックアップシステムを増強すればするほどシステムコストが増加し、運用も大変になります。また、復旧にいくら時間をかけたところで、完全に元のデータやシステム状態には戻すことは出来ません。

IWIのお手伝いできること

前述のとおり「マルウェアが絶対活動できない環境」あるいは「マルウェアが含まれていても無害化あるいは削除されるシステム」といったレジリエントな環境であればサイバー攻撃を受けても、脆弱性があってもマルウェアは活動することは出来ません。つまりITシステムは勿論ですが事業的にもサイバー攻撃による問題は発生しないと言えます。

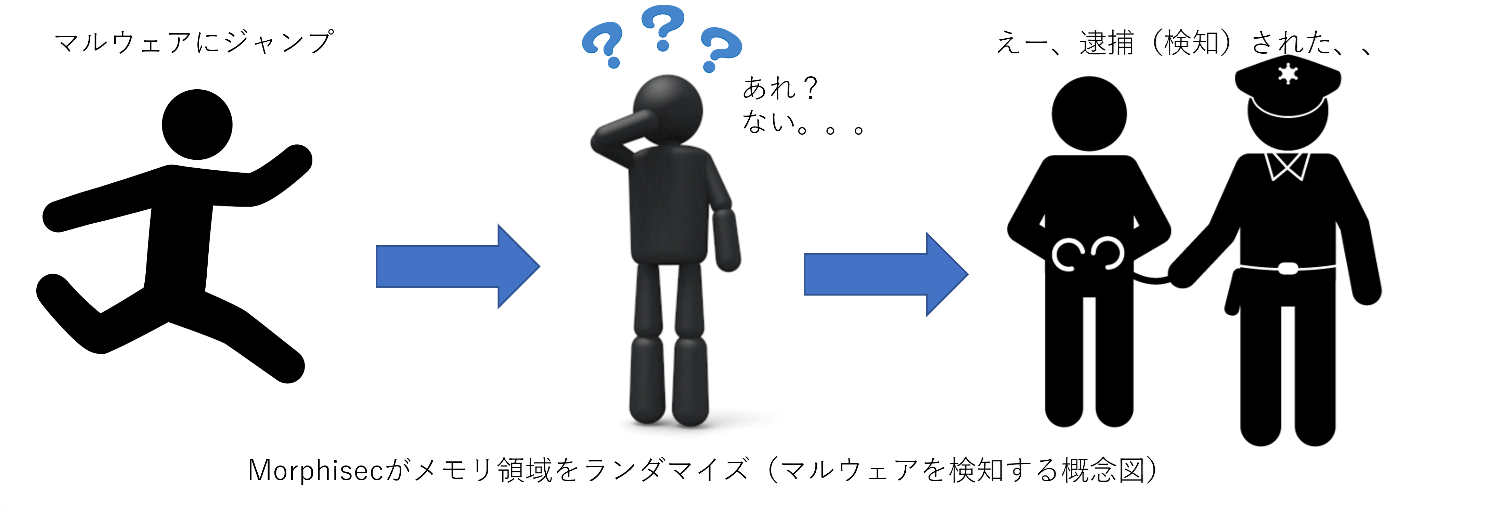

Morphisecをエンドポイントへインストールすることで、Moving Target Defense技術により、全てのマルウェアが活動できなくなります。(詳しくはBlog「エンドポイント保護のためのMoving Target Defense技術」で紹介しています。)また、Blog「マクロウイルスの脅威」や、Blog「2022年もランサムウェア攻撃に注意!」でもお話したとおり、

- インターネットに接続されていない隔離環境でも問題なく稼働(長期間のアップデート不要)

- プログラム実行時にエンドポイントに負荷をかけない

- プロセス毎(プログラム実行毎)に環境が変化するため、攻撃者が事前に環境の調査をしても予測は不可能

- 脆弱性のあるプログラムであっても、脆弱性の場所自体が変化するので攻撃者が狙えない

- Windowsであればマイクロソフトが動作保証をしており動作が安定している

- Linuxであっても稼働する

などの特長があるソリューションです。

この製品は、国内でも既に数十社でご利用いただいておりますが、

- 他のアプリケーションと競合しない

- マルウェアを検知するまでは何もしない(プロセス生成時にコード領域、ヒープ領域、スタック領域のアドレス空間をランダムに変更するだけなので)ために負荷が軽い

- 仮想パッチとして利用ができることに加え、シグネチャやパターンファイルのアップデートをする必要がないので運用に手間がかからない

と好評いただいています。

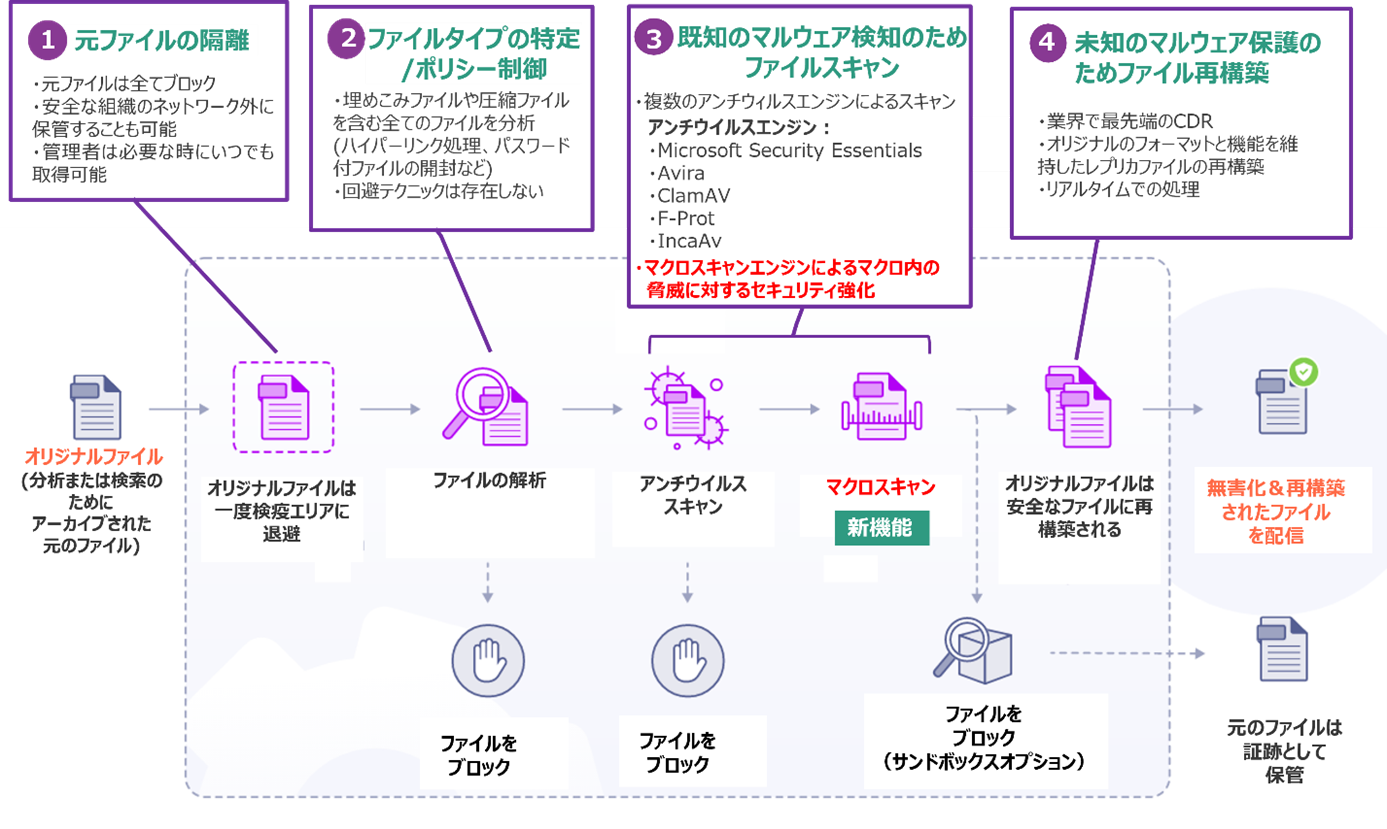

Resecもあります。Morphisecではマルウェアの有無を調べるために、アプリケーションのプロセス起動が必要になりますが、既に保有しているファイルを無害化するにはファイル無害化ソリューションが最適です。

Blog「PPAP回避やテレワークに必須のファイル無害化」や、Blog「マクロウイルスの脅威」、そしてBlog「ショートカットファイル悪用のEMOTE対策」で紹介していますが、

- ファイル形式詐称(実際のファイル形式と拡張子の不一致)の検出と修正

- 実行形式ファイルは、

◇ 五大陸で利用されている5種類のアンチウイルスでのマルウェア検知

◇ (オプションで)サンドボックスでのマルウェア検知

- メール本文やファイルに含まれるURLを検出し表示されている文字と、ハイパーリンクとの不一致の検出と修正。URLを修正後、当URLのレピュテーションチェック(不審なURLではないか)の検知

- パスワード暗号化ファイルの暗号解凍対応(多重パスワードでの暗号化されていても無害化可能)

- 以下のような悪意のある動作を行うマクロが含まれている場合、当該マクロを含んだペイロードだけを削除(設定の変更可能)

◇ 新たにプロセス生成を行う

◇ ファイルシステムへアクセスする(他のファイルへアクセスする)

◇ ネットワークへアクセスする(ネットワーク通信を行う)

- 日本独自のアプリケーション「一太郎」にも対応

- 無害化対象ファイルがショートカットファイル(.lnk)の場合は、”unknown”ファイルと認識して削除

などが可能となっています。

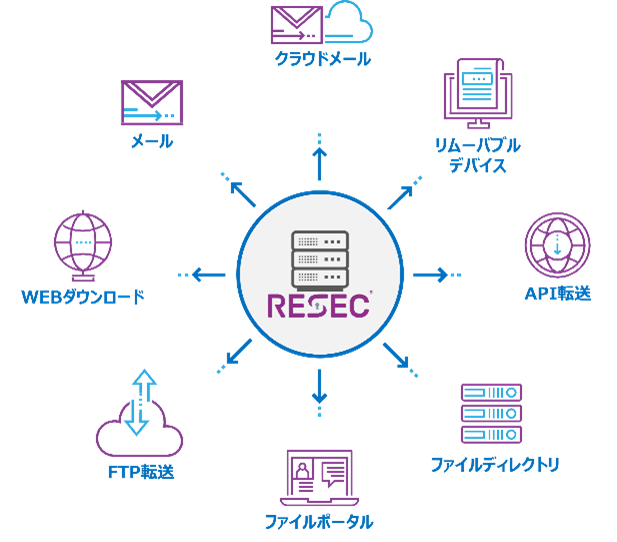

構成としても色々なインターフェースを持っており、マイクロソフト社のファイル共有に利用するSharePointやOneDriveをはじめとして、多くのメジャーな製品との連携が可能となっております。

この製品も日本の金融業のお客様が利用するプロジェクト中であり、既にPOC(評価のためのテスト)で高い評価をいただきました。

防衛関係の組織向けにもMorphisec、およびResecの両ソリューションを利用することで、レジリエンスの向上が可能です。

「マルウェアが絶対活動できない環境」あるいは「マルウェアが含まれていても無害化あるいは削除されるファイルシステム」により、レジリエンスを向上する場合はこれらの製品の利用をお薦めします。

ランサムウェア対策に関して以下のお悩みを持っていませんか?

詳細は、各製品ページよりお気軽にお問い合わせください。 |

出典 (参考文献一覧)

※1 警視庁ホームページ|サイバー (参照日:2022-07-11)

※2 CSRC|SP 800-160 Vol.2 Rev.1, Developing Cyber-Resilient Systems:SSE Approach (参照日:2022-07-11)

※3 ISO|ISO/IEC/IEEE 15288:2015 - Systems and software engineering - System life cycle processes (参照日:2022-07-11)

※4 CSRC|SP 800-160 Vol.1, Systems Security Engineering: Trustworthy Secure Systems (参照日:2022-07-11)

※5 CSRC|SP 800-37 Rev.2, RMF: A System Life Cycle Approach for Security and Privacy (参照日:2022-07-11)

※6 CSRC|SP 800-53 Rev.5, Security and Privacy Controls for Info Systems and Organizations (参照日:2022-07-11)

※7 Cybersecurity Ventures|Global Ransomware Damage Costs Predicted To Exceed $265 Billion By 2031 (参照日:2022-07-11)

※8 JPCERT/CC|JPCERT/CC インシデント報告対応レポート (参照日:2022-07-11)

※9 INTERNET Watch|ランサムウェア被害企業の76%が身代金要求に応じるも……31%の企業がデータ復元に失敗 (参照日:2022-07-11)

ZDNet Japan|ランサムウェア攻撃でデータを暗号化された組織の46%が身代金を支払い--ソフォス調査(参照日:2022-07-11)

※10 JCIC|2019年の海外法制度の展望 ~サイバーセキュリティ・個人情報保護に関する政策動向~(参照日:2022-07-11)

※11 Shaping Europe’s digital future|Commission invites citizens and organisations to share their views on the European Cyber Resilience Act(参照日:2022-07-11)

※12 NISC|サイバーセキュリティ戦略(https://www.nisc.go.jp/pdf/policy/kihon-s/cs-senryaku2021.pdf)(参照日:2022-07-11)

※13 デジタル庁|サイバーセキュリティ戦略等について(https://www.digital.go.jp/assets/contents/node/basic_page/field_ref_resources/5589466b-5eb7-447d-9164-2cfa048a0d0f/8104a032/20220224_meeting_security_architecture_outline_01.pdf)(参照日:2022-07-11)