Emotet(エモテット)の対策をわかりやすく解説

2022.05.18

Emotet(エモテット)が復活?対策をしてもアップデートで被害多数

Emotetは2014年に初めて発見され、2019年ごろの流行がメディアに取り上げられたことで、広く知られるようになりました。その後、Emotetの対策が進んだことで1度は収束したと考えられていましたが、2022年3月に被害が再拡大していることが発表されました*1。

Emotetは何度もアップデートが行われており、度々組織や個人への脅威となっています。

直近のEmotetは、WordやExcelのマクロ有効化により感染する手法以外に、メール添付されているショートカットファイルを実行することで感染してしまうことが確認されています*1。

Emotet(エモテット)の主な感染経路はなりすましメール

Emotetの主な感染経路は電子メールです。特に気を付けるべき点は、感染端末に送信されたメールに対して、手動あるいは自動により違和感なく返信を行う点です。そして、感染端末から送られてくる返信は、受信者になりすまして送られてきます。

例えば、企業が見積書を要求したメールに対して、あたかも要求された資料を用意したように見せかけEmotetに感染するファイルを添付していることがあります。受信者がCC等で複数人の場合、よりリスクは高まります。

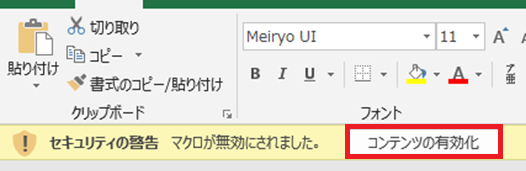

そして、メールの添付ファイル、またはURLリンクからダウンロードしたWordやExcelファイルを開き、マクロを有効化(コンテンツの有効化)することで感染してしまいます。

Emotet(エモテット)はWi-Fiからも感染する

2020年2月、EmotetはWi-Fiネットワークからも感染することが確認されています*2。Emotetに感染した端末から、アクセス可能な無線LANに侵入を行い別のネットワークにある端末へ感染拡大を試みます。

Wi-Fi経由の感染手順は、以下の通りです。

- Wi-Fi拡散モジュールを用い、無線LANネットワークの情報を収集

- アクセスポイント(AP)と接続を確立するため、辞書攻撃を行う

- Emotetが自身をコピーする。その後、同一ネットワークに接続されている端末や共有フォルダに対して、辞書攻撃を行い感染させる

- 別端末への拡散を図る(1.の手順に戻る)

※辞書攻撃・・人名、地名、辞書に載っている見出しなどを総当たりで試し、パスワードを解読する攻撃。

EmotetがWi-Fiを悪用する機能は2018年頃から実装されています。そのため、2020年頃に日本で流行したEmotetは、Wi-Fi経由で感染した端末が存在する可能性があると考えられます。

Emotet(エモテット)の被害に遭わないための対策

Emotetの感染被害に遭わないための対策ポイントを3点紹介します。

マクロ有効化の自動実行を無効化する対策

Emotetに感染する多くの理由として、なりすましメールに添付されているWordやExcelファイルを展開したあとの「マクロの有効化」だと考えられています。そのため、マクロの自動実行を無効にしておくことで、WordやExcelを開いてもすぐに感染するリスクを回避できます。

■設定方法

①新規にWordもしくは、Excelを開き、上部タブの「ファイル」から「オプション」を選択する。

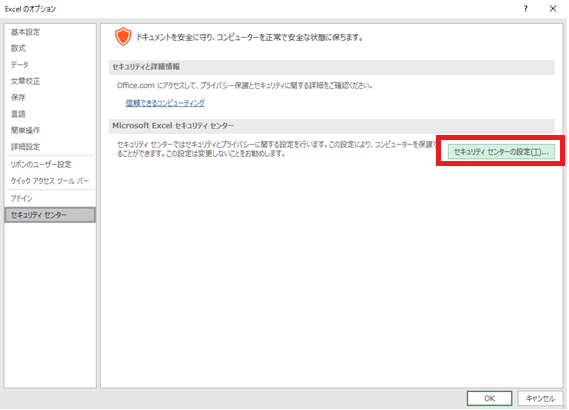

②開いたExcelのオプションから「セキュリティセンター」の項目内の「セキュリティセンターの設定」を選択する。

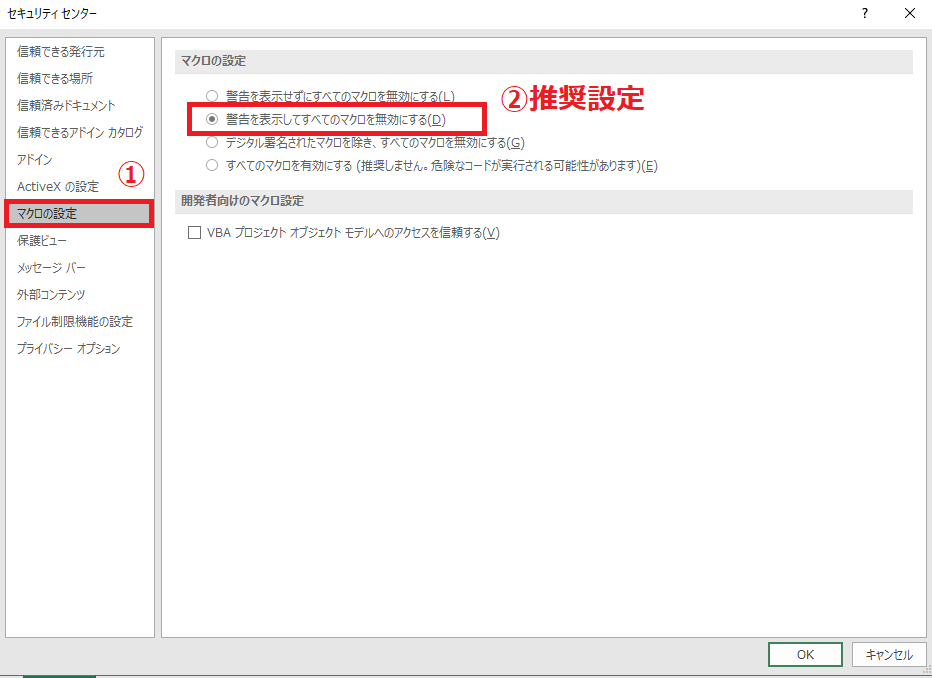

③開いたセキュリティ センターから「マクロの設定」を選択し「警告を表示してすべてのマクロを無効にする」が選択されていることを確認する。

記載の通り「すべてのマクロを有効にする」ことは、Microsoftでも推奨されていません。

PPAPを廃止して対策

PPAPとは、メールでパスワード付きのファイル(主にはzip形式)を送付し、解凍するパスワードを別送する方法です。2020年11月に内閣官房は、PPAPについて廃止すると発表しました*3。

暗号化されているzipファイルはウィルスチェックができず、Emotetを含むマルウェアの判定ができない危険性があります。受信側のメールサーバや端末にインストールされているセキュリティチェック機能が動作せず、気が付かないうちにファイルを実行してしまう可能性が高いと考えられています。

PPAPを廃止することで、zipファイルを解凍しない(=スキャンされていないファイルを実行しない)こともメリットとして考えられます。

攻撃過程のPowerShellをブロックする対策

上記のマクロ有効化の自動実行を無効化する対策で、Emotetが仕込まれたWordやExcelの文書ファイルを開いても、マクロが実行されにくい設定ができました。ただし、人によってはうっかりマクロを有効化してしまうケースもあるでしょう。

そのような対策に、PowerShellの実行を制御することが有効です。

Emotetが仕込まれた文書ファイルのマクロを有効化したのち、PowerShellが起動しスクリプトに記載されているURL群からEmotetバイナリがダウンロードされることで感染してしまいます。感染後、EmotetはC&Cサーバとの接続を行い、他のマルウェアを送り込もうと試みます。つまり、マクロを有効化した際のPowerShellが実行されなければ、Emotetには感染しません。

ただし、PowerShellの制御設定により、業務に支障をきたす可能性があります。組織であれば、業務との兼合いから、設定の変更要否を検討する必要があります。

Emotet(エモテット)の対策・防御実績のあるセキュリティ製品

Emotetの対策を上記で記載しましたが、Wi-Fi経由で侵入してくるリスクやアップデートで攻撃手法が変化するEmotetに対して、万全とはいえません。特に組織内でEmotetに感染してしまったら、機密情報の漏えいや業務停止などが発生して被害は計り知れません。そうならないためにも、Emotetの防御実績のあるセキュリティソリューションを導入するべきではないでしょうか。

そこで、私たちはエンドポイントセキュリティMorphisec(モルフィセック)を推奨しています。Morphisecは特許技術であるメモリ構造をランダマイズする手法で、Emotetを防いだ実績があります。

また、Morphisecはゼロデイ攻撃にも有効です。そのため、Emotetがアップデートにより未知の攻撃手法で侵入を試みた場合も対策として有効です。

Emotet(エモテット)の対策が不十分で、感染した場合どうなる?

Emotetに感染すると、以下のようなリスクが考えられます。

- ・感染端末からメールアドレスを盗み、なりすましメールで感染を拡大する

- ・社内にある他の端末へネットワークなどを通じて感染を拡大させる

- ・C&Cサーバと接続し、他のマルウェアに感染させる

- ・機密情報やID・パスワードなど盗み取る

Emotetに感染してしまうと、社内だけではなく関係者や取引先にも影響を及ぼしてしまいます。組織であれば感染した企業(担当者)を装い、取引先になりすましてメールを送信し感染拡大を試みようとします。つまり、ばらまきの踏み台として利用されてしまうということです。

また、Emotet感染後に他のマルウェアを送り込まれることで、業務を停止しなければならないこともあります。業務が停止すると、関係企業やユーザーとの対応に追われ、復旧作業だけではない膨大な時間と労力が発生してしまいます。

まとめ|Emotet(エモテット)に有効なセキュリティ対策が重要

Emotetは何度も進化し、その度に脅威となっています。組織や個人のセキュリティ対策をすり抜け、2022年の被害では2020年のピーク時よりも5倍以上と急増しています*1。

2022年の被害が過去のピークよりも増えたのは、企業や組織がセキュリティ対策を行わなくなったからでしょうか?それは想定しにくいです。従来のアンチウィルスソフトをすり抜けるため、Emotetやその他のマルウェアは日々進化しています。

私たちはEmotetを含むマルウェアの進化に対応できる、有効なセキュリティ対策を行うことが重要です。Emotetが進化しても対策できるソリューションを選定しなければ、守り続けていくことは難しいでしょう。

※1 一般社団法人JPCERTコーディネーションセンター|マルウェアEmotetの感染再拡大に関する注意喚起(参考:2022-05-11)

※2 Binary Defense|Emotet Evolves With New Wi-Fi Spreader(参考:2022-05-11)

※3 内閣府|平井内閣府特命担当大臣記者会見要旨 令和2年11月17日(参考:2022‐05-11)