目次

最新のランサムウェアの被害事例と予測

リサーチ会社や様々なベンダーなどが2021年のサイバー攻撃を総括し、それらをベースに2022年のサイバー脅威や攻撃の予測を発表しています*1。そこで取り上げられている被害事例や、予測として多いのは、

被害事例として、

- 国内では、大手の自動車、電機関連、医療機器関連などのメーカ、大手建設業や病院などへの多くの事例が紹介されています。*2

- 海外では、政府系機関、社会インフラであるエネルギーや食品関連、情報サービスなど国内よりも多岐に渡っています。*3

攻撃の手法(TTPs、戦略・戦術・技法)の予測としては、

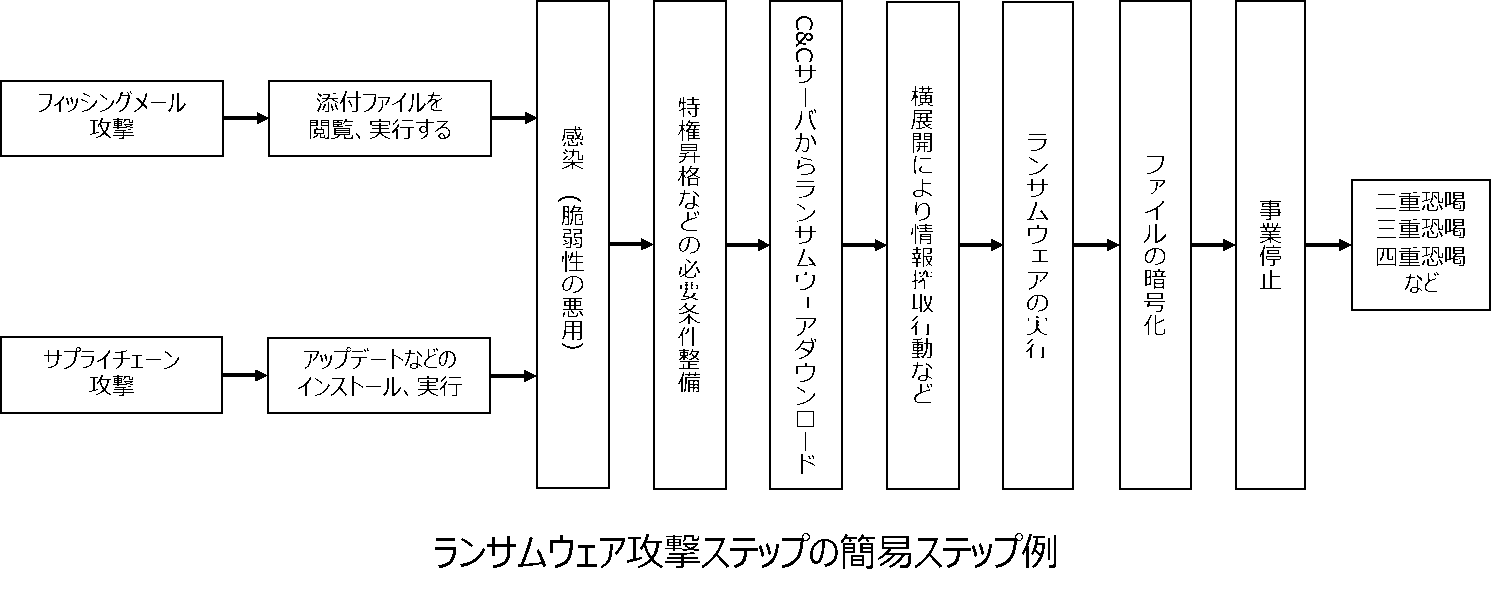

- フィッシングメール*4が多く、特に信頼できる相手からのメールを使う技法を利用、あるいは手あたり次第にばらまく技法*5が多く、特にテレワークなどの境界防御の多層防御で強化された境界内ではなく、コロナ禍で急に環境が変化したがゆえに対策が不十分な境界外からアクセスしているユーザや、スマホなどのモバイル端末ユーザが狙われやすいと警鐘を鳴らしています。

- 海外子会社などセキュリティ対策の弱い箇所から入り、ランサムウェア攻撃を実行したり、顧客情報/製法/図面などの搾取やランサムウェアを使い成功確率を上げるケースとして、サプライチェーン攻撃へも警鐘を鳴らしています。

フィッシングメールについては、当社や当社の顧客を含むクレジット発行企業の多くが会員である日本サイバー犯罪協議会(JC3)から多くのアラートが出されていますが、私個人のメールアドレス宛へも多くの金融機関や大型小売店を名乗るフィッシングメールが毎日届いています。

どちらの手法においても最終的にはランサムウェアにより、被害者の情報搾取、事業停止に至らせることで身代金を支払わせようとします。

- 従来型AVだけでは防げない攻撃を阻止する方法について解説

ランサムウェアへの対策を検討されている方

ランサムウェアによる攻撃は当初攻撃するエンドポイント内のファイル暗号化だけでしたが、それらファイルに含まれている情報を搾取し、公開することで本当に情報搾取した証左としてお金を払わせる二重恐喝が増加しています。その上被害組織にDDoS攻撃を仕掛けてサービスを停止したり、取引先や顧客に搾取情報に含まれる内容を知らせることで搾取事実を知らせ、被害者に揺さぶりを掛けたりと、第三者まで巻き込んだ三重、四重恐喝の手口へと発展したのも2021年の特徴です*6。

サプライチェーン攻撃は取引企業への攻撃や、一般的に使われているソフトウェアにマルウェアを仕込むだけでなく、攻撃対象の組織が利用している一般的には使われていないようなソフトウェアやサービスを特定し、それらの脆弱性を利用するマルウェアをばらまくことで被害組織へ攻撃するなど手の込んだ手法も使われています*7。

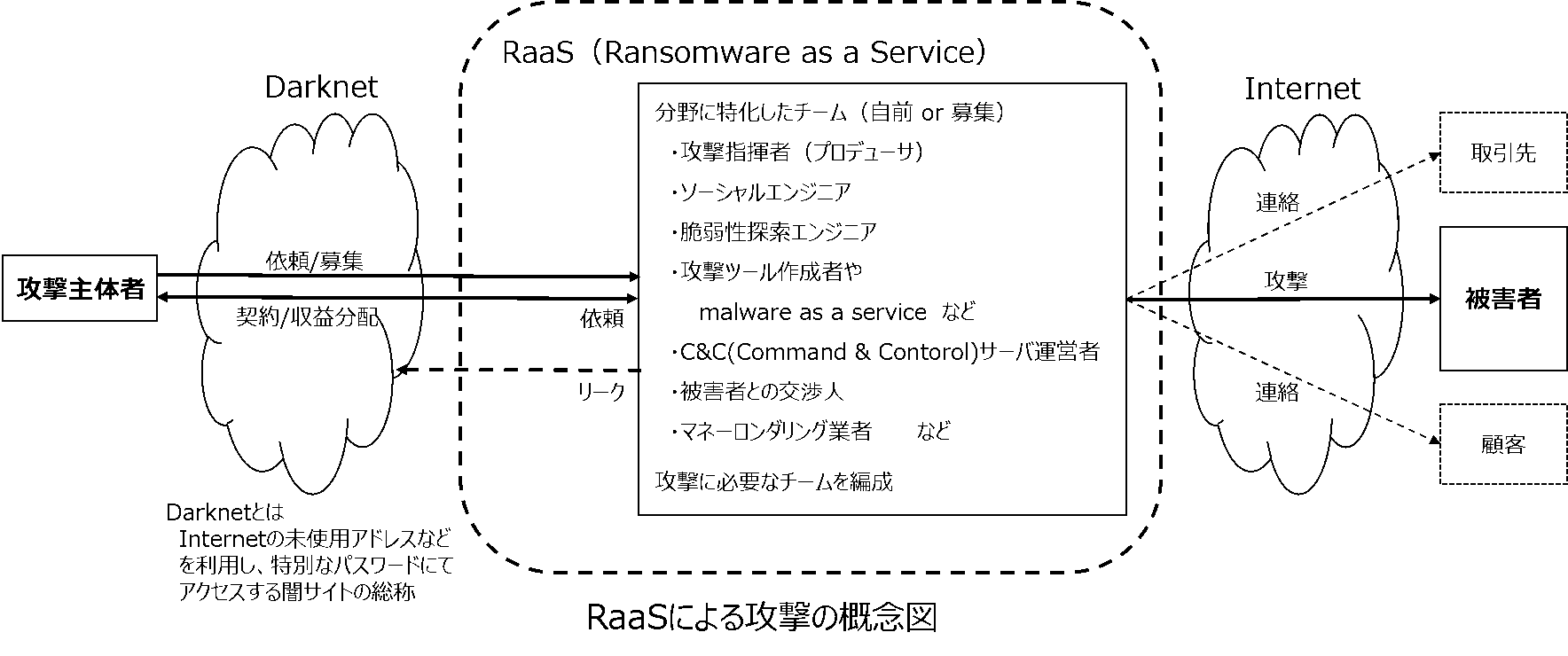

ランサムウェアのエコシステムが確率

巧妙な技法やそれを裏打ちする技術は、ランサムウェアのエコシステムが確立し、攻撃することを専門とするRaaS(Ransomware as a Service)業者が複数存在することで、誰でもお金さえ出せばランサムウェアによる攻撃活動ができるために、プロデューサー的な攻撃者を生み出す一因になっています。

RaaS業者には確実に攻撃を実行し被害を与えるために、サイバーセキュリティに造詣が深いエンジニアや、ソーシャルエンジニア(心理的攻撃とも言い、悪意ある人間が善良な人や組織などをターゲットにする攻撃を行う人)、攻撃を組立てタイミングを見て実行指示をする人などが必要になります。そのため、国家が裏で支えているRaaS業者も多数存在するとされ、これからもTTPsが進化していくと思われます*8。

RaaSというエコシステムにより、誰でもサイバー攻撃の実行犯になれる状況になってきており、ランサムウェアを利用したサイバー脅威が政治的あるいは経済的自由により大規模な組織をターゲットにする事が多くなっています。

政治的事由に関しては、先進諸国の政治方針や防衛計画などの情報搾取や経済的インパクトを与える事が目的になりますので、先進諸国を敵視している国やその国から支援を受けたグループが主たるプレイヤーになっています。

経済的事由では、規模として大きい、数億円以上の金額を狙っていますので特に大企業が狙われる事例、あるいは情報が高く売れる価値のある情報搾取(COVID-19のワクチン情報など)が多発しました。

ランサムウェア攻撃により社会インフラが被害

社会インフラ企業がランサムウェア攻撃により事業停止を招くと、一般の人達へのサービスが継続できず、早期解決のために仕方なく金銭を支払ってしまう傾向があります。

人命に係わるサービスである医療機関への攻撃は善意からかコロナ禍以前はあまり多くはありませんでしたが、2019年以降は医療機関まで含めた社会インフラへの攻撃も含まれています。

つまり社会インフラとは、一般の人達の生活を支えるパイプライン企業や食料提供企業、そして水道・電力・輸送だけでなく、医療機関も含めて攻撃対象になっているケースが増加しています。特にコロナ禍以降では、製薬関連企業のCOVID-19ワクチン情報を狙った攻撃も増加しています。

特にニュースで報じられた事例としては、車社会である米国で一般の人達の多くに被害を与えたガソリンの元となる石油パイプライン企業へのランサムウェア攻撃でした。

この事例においてはパイプライン企業が社会的なインパクトを考慮し、多額の身代金を支払いました。後にFBIが支払った身代金の大部分を取り戻す事ができましたが、それでも一時的とはいえ多額の身代金が攻撃者に支払われました*9。

この事例では攻撃者グループが自ら名乗り出て、結果として身代金の支払ったことで暗号化された情報を戻す鍵を入手することができましたが、多くのランサムウェア攻撃では、身代金を支払っても暗号を解くための鍵を渡して貰える保証は無く、泣き寝入りするケースが多いことから支払わない事例、あるいは身代金を払うことでより高額な追加支払いを強要する事例が多かったようです*10。

ランサムウェア攻撃による医療機関の被害事例も

医療機関は、コロナ禍対応で病床の維持・確保含め、医療関係者が休む間もなく奉仕精神で自らの生活を犠牲にしている彼等の負担をどうやって削減できるか、どうやってコロナ患者受入れをスムーズに維持し、受入れ人数を拡大するかに頭を悩ませています。

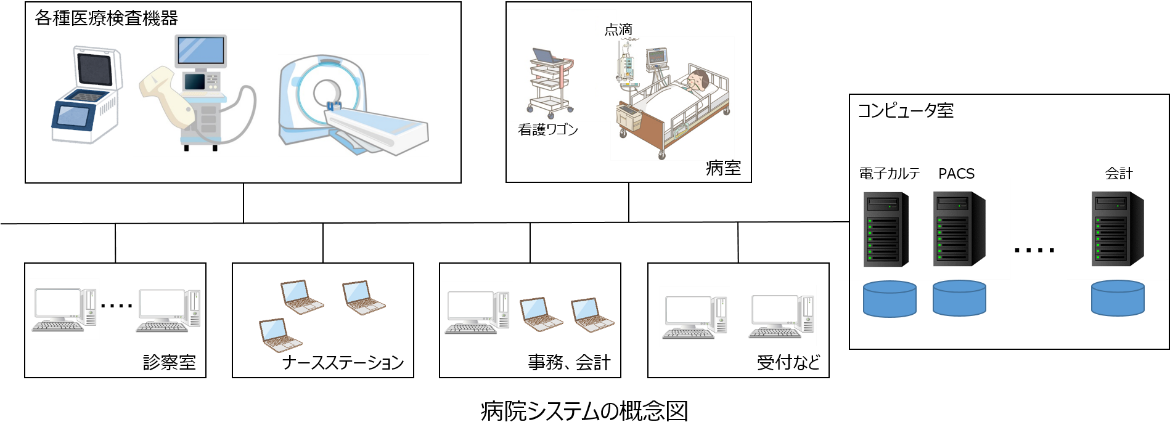

また、医療機関の基本的な悩みとして病院経営をいかに継続できる状況(医療関係者の給与や生活面、病院としての経営)にするかという課題もありカルテや医療機器の電子化、オーダリングシステムや病院会計との自動連係など、多くの医療機関でIT化が進んでいます。

医療関係のお客様からお聞きした課題としては、

- 病院経営を維持するための利益確保(人件費・予算の効率的使用、無駄の排除など)

- 必要な医療機器は現場の医療関係者が決めて導入しており、医療機器管理に統一性が無い

- 保護対象保健情報(PHI)のセキュリティ対策(2.のために困難)

- IT化やセキュリティ対策の予算確保(1.のために困難)

など、より無駄を排除し、予算を効率的に利用するために2.の一元管理と3.4.のためにITを活用しセキュリティ対策をしようとしても、病院経営を維持するための利益確保のために予算が確保し難く、現場主導の医療機器導入の体制では病院全体での施策実施には限界があるとのことです。

しかし、質の高い地域医療の充実にIT化(電子カルテ、医療画像管理PACSなどの対応)は必須であり、厚生労働省の医療情報システムのガイドライン*11に従うためにも必要となっていますが、上記1.4.の事由もあるために進展に時間を要しています。

そのような環境で昨年10月末に発生した、徳島県の町立病院がランサムウェア攻撃により電子カルテに一切アクセスできなくなった事例では、患者自身から症状や投薬記録を聞き取ったり、近隣の調剤薬局から処方箋を受取ったりして手書きでカルテの復旧に努め、その間は新規患者の受入れを停止せざるを得なくなる事態が起こりました。

2022年1月3日に電子カルテのサーバ復旧が出来たことで、全14診療科で通常診療の再開が出来たと言う事ですが、この病院を利用している患者の中には緊急手術を要する人もおり、サイバー攻撃者への恨みが大きかった事例でした*12。

ITデータのバックアップによる救済には限界

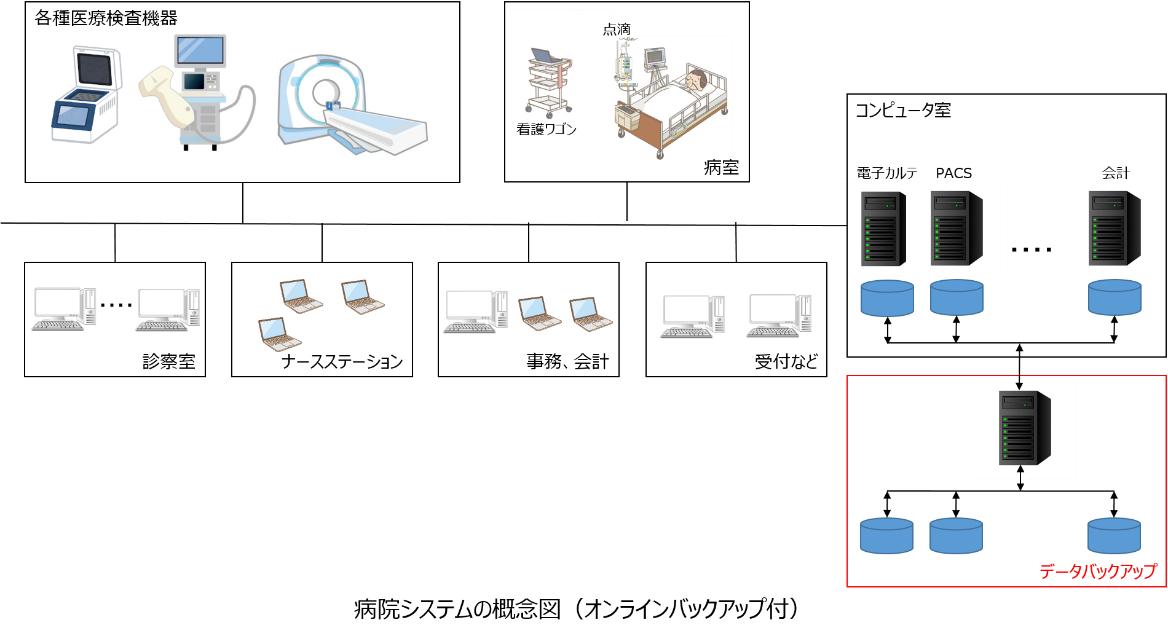

過去、ランサムウェア被害を最小化し、迅速な復旧のために追加のIT投資を行い、データのバックアップをとることが推奨され、また多くの組織において実施がされました。

しかし、現在のランサムウェア攻撃では、オンラインストレージのバックアップシステムも攻撃対象になっており、上記の事例においてもバックアップシステム自体も暗号化によりバックアップデータが利用できなくなっていました。

つまり、ランサムウェアの攻撃対象は電子カルテのサーバだけではなく、アクセス可能な関連する全てのシステムにランサムウェア攻撃を仕掛けたために、オンラインストレージの電子カルテのバックアップシステムも暗号化されてしまい復旧ができなかったという事です*13。

- 従来型AVだけでは防げない攻撃への対策について解説しています

医療機関へのサイバー攻撃対策を検討されている方

もし、ランサムウェア攻撃対策としてバックアップシステムを使った復旧を行うのであれば、そのバックアップシステムはオンラインでアクセスできないオフライン状態にしておくしかなく、バックアップを頻繁に取得するべきデータに対しては意味をなさなくなります。

残念ながら、オフライン状態ではバックアップを取得するタイミングや頻度に制限があり、以前にバックアップを取得した時点までしか復旧できず、しかもオフラインであるがゆえに復旧には非常に時間を要する運用手順を実施する必要が出てしまうことになります*14。

ランサムウェアに打ち勝つには

ランサムウェア攻撃の対策としては、どれほど脆弱性がプログラムに存在しようが、どの様なプログラムを利用していても、プログラムを実行するプロセス毎にランサムウェアが動かない環境してしまうように、サーバやクライアントPCなどのエンドポイントで環境を変化させることが必須になります。

とは言え、フィッシングメールや水飲み場攻撃、あるいはサプライチェーン攻撃で入ってくるランサムウェアが動作しない環境をつくることは普通の方法では困難です。

そこで、過去のBlogで紹介した「エンドポイント保護のためのMoving Target Defense 技術」が有効となります。医療機関で利用されているエンドポイントは、例えPACSなどの特別用途の特殊機器であっても、中身は通常のオフィスで使われているサーバやクライアントPCと同じですので当社が提供しているMorphisecによって防御が可能です。

また、医療機関で必要となる環境条件として

- インターネットに接続されていない隔離環境でも問題なく稼働(長期間のアップデート不要)

- プログラム実行時にエンドポイントに負荷をかけない

- プロセス毎(プログラム実行毎)に環境が変化するため、攻撃者が事前に環境の調査をしても予測は不可能

- 脆弱性のあるプログラムであっても、脆弱性の場所自体が変化するので攻撃者が狙えない

- Windowsであればマイクロソフトが動作保証をしており動作が安定している

- Linuxであっても稼働する

などのメリットがあります。

是非、ランサムウェア含めたマルウェア攻撃対策として検討をして頂ければと思います。

万が一、ランサムウェアにファイルを暗号化されてしまい、通常の業務遂行が出来なくなってしまった時のために、IPAでは「ランサムウェア対策特設ページ」を開設しています。

ランサムウェア対策に関して以下のお悩みを持っていませんか?

詳細は、各製品ページよりお気軽にお問い合わせください。 |

脚注(参考文献一覧)

- NPO 日本ネットワークセキュリティ協会|2021セキュリティ十大ニュース(参照日:2022-01-20)

日経XTECH|2022年のサイバー脅威予測、「ランサムウエアが一層凶悪に」と注意喚起が相次ぐ訳(参照日:2022-01-20)

Gartner|2021~2022年のサイバーセキュリティに関する展望のトップ8(参照日:2022-01-20)

HP|サプライチェーン攻撃の増加からユーザーを脅かすランサムウェアギャングによるリスクまで:2022年に注目すべきサイバーセキュリティの予測(参照日:2022-01-20)

Trend Micro|2022年セキュリティ脅威予測(参照日:2022-01-20)

kaspersky|<Kaspersky Security Bulletin:2022年高度なサイバー脅威の動向予測>(参照日:2022-01-20) - 日経クロステックActive|HOYAや鹿島の米子会社が被害、窃取データを公開される暴露型ランサムウエア(参照日:2022-01-20)

- CNET Japan|ランサムウェア攻撃の標的、過半数が米国で圧倒的多数--日本は全体の2.87%(参照日:2022-01-20)

- 一般財団法人 日本サイバー犯罪対策センター|脅威情報(参照日:2022-01-20)

フィッシング対策協議会|緊急情報(参照日:2022-01-20) - Itmedia|サイバー戦争に“普通の企業”が巻き込まれる現実 専門家が語る「フィッシング対策」が重要な理由(参照日:2022-01-20)

- 日本経済新聞|ランサムウエア、4重の脅迫で攻撃力 広がる企業の被害(参照日:2022-01-20)

日経XTECH|ランサムウエア攻撃「虎の巻」が流出、犯罪支援クラウドRaaSを巡る仁義なき戦い(参照日:2022-01-20)

JCS|ランサムウェアが世界的に脅威となっている(参照日:2022-01-20) - ZDNet Japan|ランサムウェア攻撃を受けたKaseya、脆弱性を修正した「VSA」のアップデートをリリース(参照日:2022-01-20)

- PR TIMES|ランサムウェアのエコシステムを探る ~誰が、どのように、何のために攻撃するのかを明らかに~(参照日:2022-01-20)

Secureworks|ランサムウェアの進化(参照日:2022-01-20)

IoT OT Security News|RaaS (Ransomware-as-a-Service) のエコシステムを解析する(参照日:2022-01-20) - WIRED|ランサムウェア攻撃でパイプラインが操業停止した事件は、不透明な「責任の所在」という問題も浮き彫りにした(参照日:2022-01-20)

日経クロステックActive|ランサムウエア攻撃で石油パイプラインが停止、犯罪組織DarkSideの手口を検証(参照日:2022-01-20)

Impress|米大手パイプライン社、レガシーVPNのパスワード認証破られ侵入許す 1週間の操業停止に追い込まれ、東海岸で混乱が広がった ~今求められる、企業のサイバーセキュリティを考える~(参照日:2022-01-20) - proofpoint|身代金を支払うのは正解か? ー ランサムウェア支払い結果7か国比較から考えるサイバー犯罪エコシステムへの対処(参照日:2022-01-20)

- 厚生労働省|医療分野の情報化の推進について(参照日:2022-01-20)

- 日本経済新聞|サーバー復旧、通常診療へ 徳島のサイバー攻撃被害病院(参照日:2022-01-20)

日本経済新聞|ランサム攻撃でカルテ暗号化 徳島の病院、インフラ打撃(参照日:2022-01-20)

Impress|パスワード依存の認証からゼロトラストMFAへの意識改革が重要に――、ISRがランサムウェア攻撃の最新動向とセキュリティ対策を解説(参照日:2022-01-20)

Software ISAC|ランサムウェア、徳島県の病院から学ぶこと(参照日:2022-01-20) - Yahoo|ランサムウェア攻撃・身代金要求で町立病院が患者の新規受け入れ停止…テロの標的にもなりうる医療情報、どう守る?(参照日:2022-01-20)

- JDSF|進化したランサムウェアがバックアップを無力化する(参照日:2022-01-20)

Impress|国内の製粉大手がサイバー攻撃の被害に、ランサムウェア対策にはオフラインバックアップが有効(参照日:2022-01-20)

TechTargetJapan|「バックアップがあるから安心」が崩壊 進化するランサムウェア攻撃の手口とは(参照日:2022-01-20)

関連記事の一覧

サプライチェーン攻撃は中小企業を狙う

サプライチェーン攻撃は、大企業と取引をしているセキュリティ対策が大企業ほど強固でない中小企業を、大企業への入口として狙います。また、IT機器やソフトウェアの開発、製造...

サプライチェーン攻撃は中小企業を狙う

サプライチェーン攻撃は、大企業と取引をしているセキュリティ対策が大企業ほど強固でない中小企業を、大企業への入口として狙います。また、IT機器やソフトウェアの開発、製造や保...

バックドアとは?設置(感染)された時の危険性と対策

ターゲットが利用するサプライチェーンに乗せて、あらかじめマルウェアを混入した製品を送り込み、内部から攻撃を発症させることをサプライチェーン攻撃と...

振る舞い検知やパターンマッチングでは防げない?ゼロデイ攻撃の脅威

ゼロデイ攻撃とは、ソフトウェアで不具合になっている部分(セキュリティホール)に対して修正パッチが公開される前に、その不具合を狙って行われるサイバー攻撃の総称です。

関連記事の一覧

オフライン(クローズド環境)のセキュリティ対策

クローズド環境は、工場や病院、サーバルームなどの特に機密性が高いデータを取り扱う環境で設計され、外部との接続が最小限に制限されることで、 ...

高度なサイバー攻撃を対策。医療業界への提案としても採用

病院の先生もセキュリティに関する重要性は増していると感じています。 ただし、セキュリティの導入が進みきれていない理由として、費用面の課題と1つの ...

病院がサイバー攻撃の標的になる理由と必要なセキュリティ対策

医療機関に対するサイバー攻撃が度々発生しています。本記事では、実際の被害事例や医療機関が狙われる理由、セキュリティ対策における課題や対策方法 ...

医療機関へのサイバー攻撃

病院内システムのセキュリティ担保のためには、院内ネットワークに接続されている「全医療機器やシステム機器の洗出し」、それらの機器全てを最新状態に ...

サイバーレジリエンスを強化するバックアップ

記憶に新しい徳島の病院の事例では、ランサムウェアによりバックアップデータも含むデータを暗号化されてしまいました。本来バックアップは、有事の際に ...