偽アクセスポイントによる情報漏洩はどのようにして発生するのか? | Wi-Fiセキュリティ

2022.08.25

偽アクセスポイントと接続している端末を特定し「能動的な対策」をするには?

偽アクセスポイントとは?

偽物のWi-Fiアクセスポイントを使った情報漏洩や不正アクセス被害が報告されたり、某スマホ映画では、乗っ取り手法として取り上げられたりしていますが、そもそも”偽アクセスポイント”とは何なのでしょうか?

大枠としては、偽アクセスポイントは以下の2つに分類することができます。

- ハッカーがWi-Fiに不正アクセスや盗聴を試みるような、悪性とされる行動の情報収集をする、いわゆるハニーポットとして機能するアクセスポイント

- 個人情報や重要情報の搾取を目的とした、攻撃者やスパイによって設置される悪意のあるアクセスポイント

※ハニーポット:サイバー空間にて活動する攻撃者の狙いや手法に関する情報を収集するために設置される、攻撃者にとって魅力的な場所やシステムの囮となる空間やシステムを指す。

総務省の「Wi-Fi提供者向けセキュリティ対策の手引き」※1では、以下のように言及されています。

悪意のある者が、実在するWi-Fiのアクセスポイントと同じ名前(SSID)を設定した偽アクセスポイントを設置し、接続してきた利用者を偽の認証画面に誘導して、入力されたID・パスワードやメールアドレスを詐取する事例が報告されています。

(総務省の「Wi-Fi提供者向けセキュリティ対策の手引き」P5の文言を抜粋。)

ハニーポットのような役割で使用されるケースもありますが、偽アクセスポイントとしてよく耳にするのは情報搾取を狙ったサイバー攻撃で使用されるケースです。

本記事でも、サイバー攻撃に使用される偽アクセスポイントに焦点を当て、偽アクセスポイントの種類や目的、事例などをご説明します。

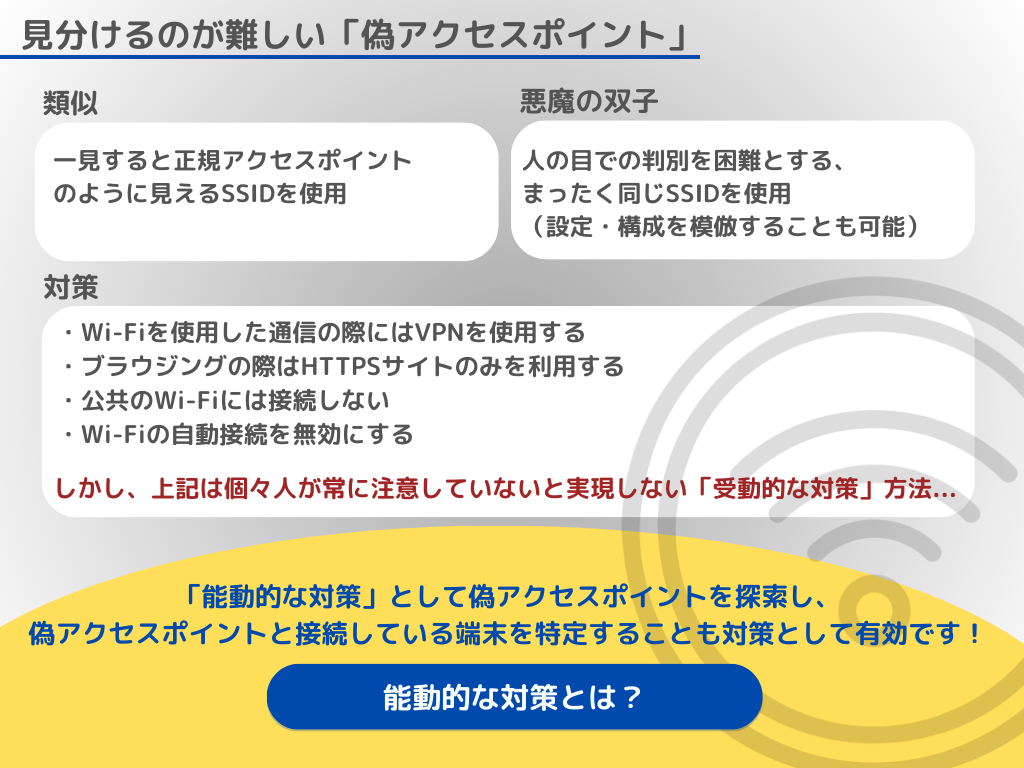

偽アクセスポイントの種類とその危険性

偽アクセスポイントにも様々なバリエーションがありますが、ここでは「類似SSID」と「悪魔の双子攻撃」の2つに分類します。

類似SSID

言葉のとおり、本物のアクセスポイントのSSIDに対して、本物に見せかけたSSIDを設定した偽アクセスポイントです。

例えば、とあるコーヒーショップを訪問したときに、以下の2つのWi-Fiが選択できるとします。どちらが本物だと思いますか?

- Cafe-Wi-Fi

- Coffee-Wi-Fi

正解は2です、と言うと不服に思うかもしれませんが、実際に直面すると一目では判別がつかないものです。

判断するためには、店内に掲示されているSSIDを確認したり、インターネットで調べて正しいSSIDを把握したりするなどの方法が取れます。しかし、中には特に真偽を確認せず、使えそうだからという理由で誤ったWi-Fiに接続してしまうことも容易に想像できます。

このように、類似SSIDは人間の脆弱性をついた攻撃手法とも言えます。

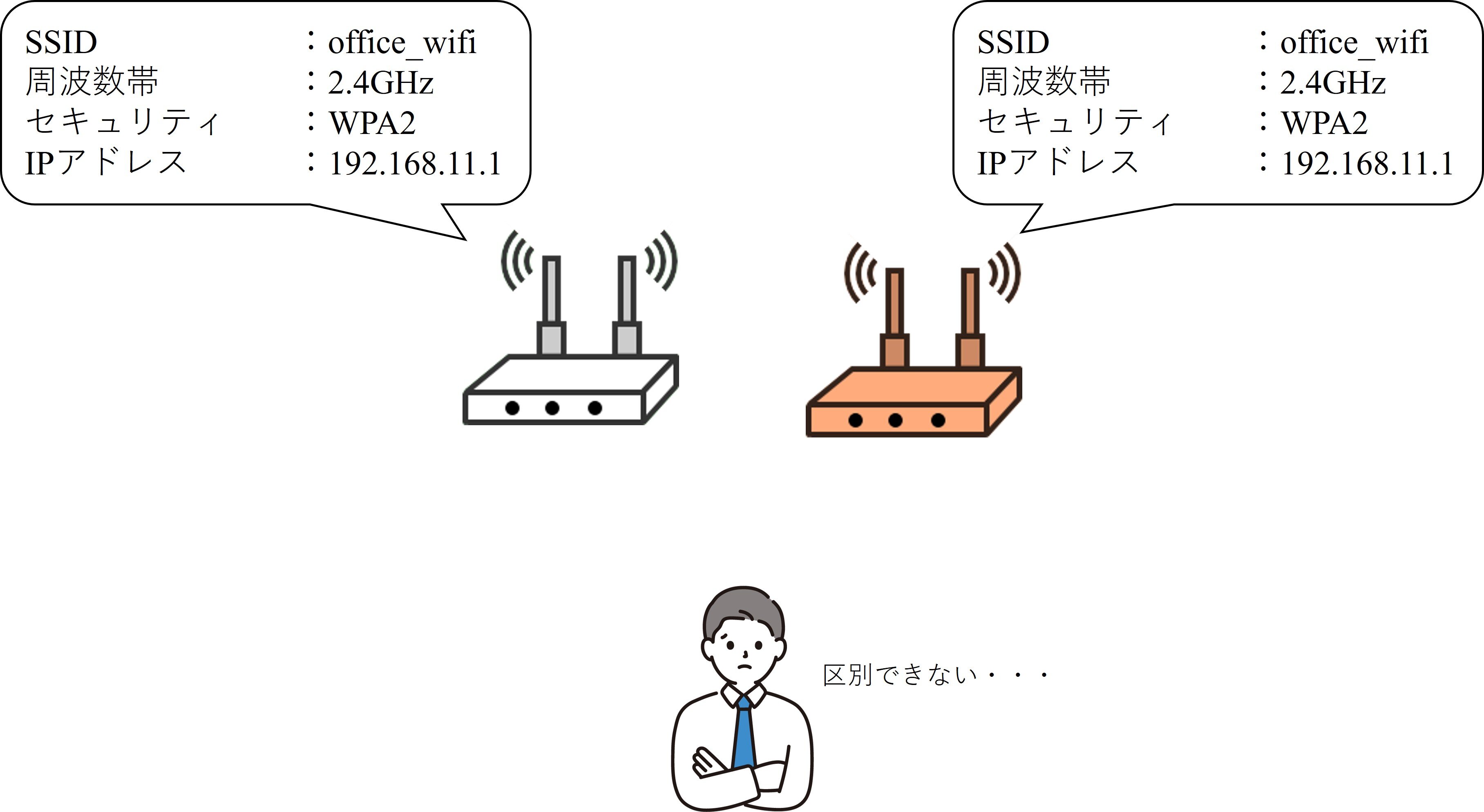

悪魔の双子攻撃

悪魔の双子攻撃はWi-Fiを悪用した攻撃の初期段階でよく利用されています。

実態は前述した総務省の説明のとおり、本物のWi-Fiアクセスポイントと同じSSIDを設定したアクセスポイントなのですが、実は他にも同じにすることができる要素があります。

例えば、スマホからWi-Fiに接続すると、設定画面からWi-Fiに関する構成情報を確認することができます。

- ・周波数(4GHzや5.0GHz)

- ・セキュリティ方式(WPA2やWPA3など)

- ・アクセスポイントから付与されるIPアドレス

- ・ゲートウェイ

- ・DNS

これらの情報も真似されてしますと、Wi-Fi接続後に確認できる画面から真偽判定をすることが困難になります。

さらに追い打ちとして、Wi-Fiをスニッファリングした情報をもとに以下を偽装することもできます。

- ・チャンネル番号

- ・MACアドレス

- ・認証方式

- ・etc

ここまで偽装された偽アクセスポイントはかなり高度な悪魔の双子攻撃と言えます。

偽アクセスポイントによる情報漏洩の目的

類似SSIDや悪魔の双子攻撃の目的は、主には個人情報やクレジットカードといった情報の搾取です。

例えば、アクセスポイントの接続認証画面(Captive Portalと呼ぶこともあります)の偽の画面を用意し、本来であればメールアドレスのみの入力で済むところを、個人名や住所、クレジットカード番号といった情報まで入力させ、情報を盗む手法があります。

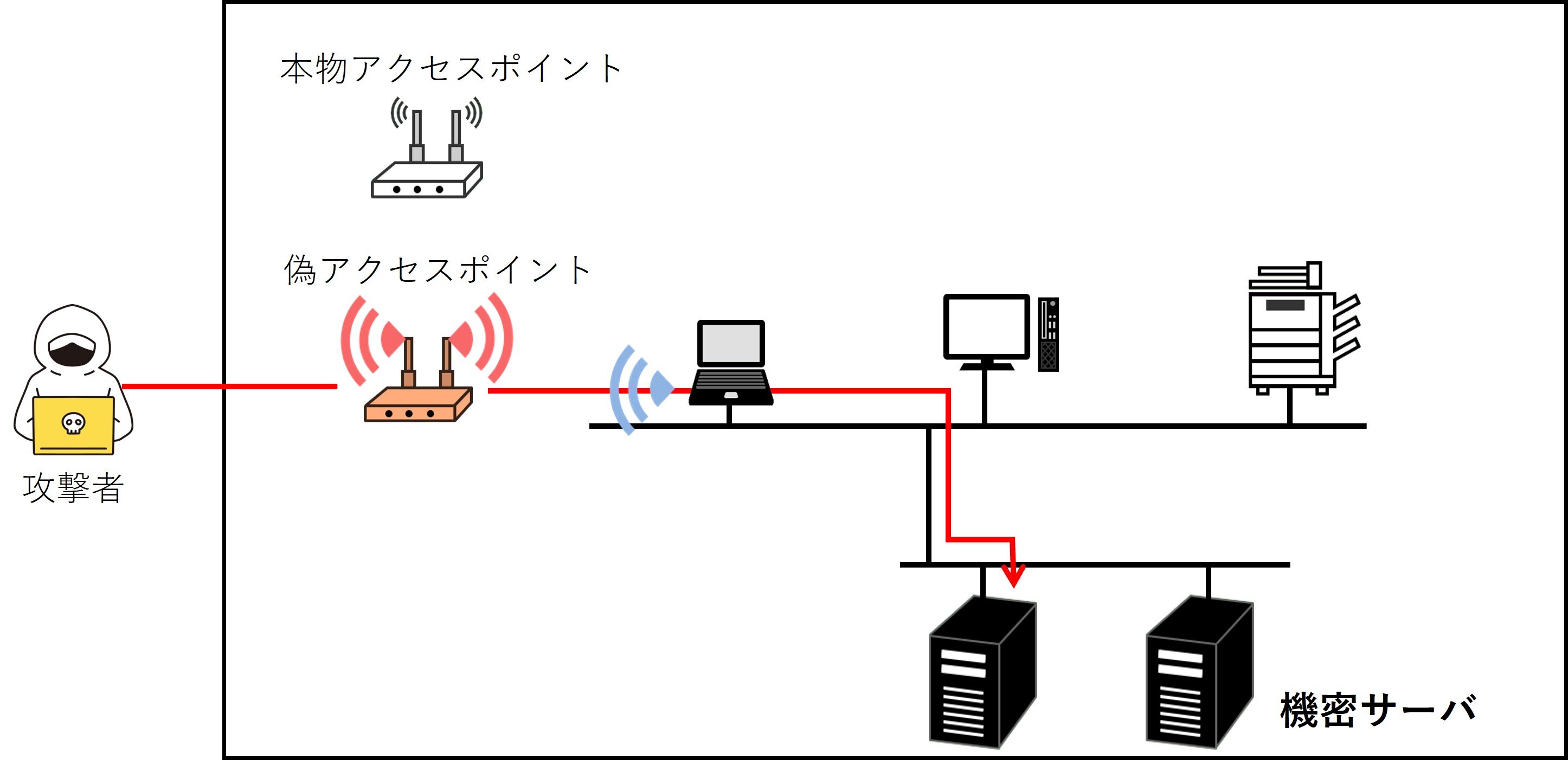

また、攻撃者は偽アクセスポイントを経由する被害者の通信を盗み見ることも可能です。仮に暗号化せずに通信を行っていた場合、情報漏洩のリスクがより高まります。

偽アクセスポイント経由で被害者の端末に不正アクセスし、さらに別の端末へ横展開することで被害が拡大することもリスクとして考えられます。

例えば、以下の図のようなネットワーク構成となっている場合、攻撃者はWi-Fiを起点に機密情報を保有する端末にアクセスし、情報搾取が可能です。

Wi-Fi経由での情報漏洩の事例

偽アクセスポイントに関する攻撃手法の紹介あるいは注意喚起を様々なメディアやセキュリティベンダーが発信していますが、調査が難しく、認知度が高くない問題でもあることから具体的な事例はあまり公開されていない傾向にあります。

そうした中、2022年7月に、デジタル・フォレンジック研究会のとあるコラム*2より、悪魔の双子攻撃により情報漏洩が発生した可能性を確認した調査結果が報告されていました。

とある組織の、内部者あるいは委託者しか知りえない情報の「特定の文字列」が競合他社に知れ渡っていたり、SNSに書き込まれたことから、情報漏洩が発覚した事例です。

コラムの作者による調査結果を要約すると、以下にとおりです。

- 業務従事者はテレワークで作業し、通信手段としてWi-Fiを使用。

加えて、ファイル共有手段には某サービスの「リンク共有」を使用していた。

また、リンク共有ではパスワードの設定はなく、リンクを知っている人ならだれでもアクセスできる設定であった。 - 業務従事者が使用するWi-FiのSSIDと同名のSSIDが、近隣の大学の校舎より出力されていた。

- 業務従事者からは常に2つのSSIDが見えており、繋がるほうを利用していた。

- 同様の事象が、同領域内で別作業を行っている内部者と委託先でも確認された。

以上の事実や事象が確認されたことから、悪魔の双子攻撃を起点にファイル共有リンクが不正に取得され、情報漏洩が発生したと推定されています。

偽アクセスポイントへの対策

ここまでで、偽アクセスポイントの有無を個人で判別することは難しく、盗聴された場合には重大な情報漏洩インシデントが発生する恐れがあることをお伝えしてきました。

このような偽アクセスポイントによる被害を抑制するためには、以下のような対策が求められます。

- ・Wi-Fiを使用した通信の際にはVPNを使用する

- ・ブラウジングの際はHTTPSサイトのみを利用する

- ・公共のWi-Fiには接続しない

- ・Wi-Fiの自動接続を無効にする

このような対策でも効果を発揮しますが、個人でできる範囲かつ盗聴されないための受動的な対策となるため根本的な解決とまではいきません。

そのため、能動的な対策として偽アクセスポイントを探索し、偽アクセスポイントと接続している端末を特定することも対策として有効です。

機密情報の送受信を始める前に危険なWi-Fiと接続していることを特定できれば、情報漏洩のリスクそのものを未然に抑止することができます。

当社が提供する「AirEye Dome」は、保護対象のアクセスポイントに対する偽アクセスポイントをリアルタイムで発見し、偽アクセスポイントに端末が接続された場合、通知することができます。

ご興味があれば、是非当社にまでお問合せください。

※1 総務省|Wi-Fi提供者向け セキュリティ対策の手引き(参考:2022-08-04)

※2 デジタル・フォレンジック研究会|第724号コラム:「オフィスと自宅の Wi-Fi 接続端末をサイバースパイから守る」(参考:2022-08-04)