目次

サイバー攻撃への対抗措置

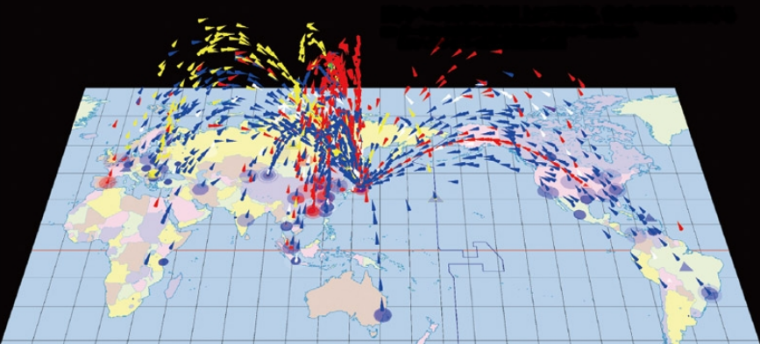

サイバー攻撃が陸海空の攻撃と違う特徴として、

- 攻撃に要する時間が短い

- どこからでも攻撃が可能

- どこを攻撃するかは事前に調査が可能

- 攻撃にかけるコストが非常に安価

などが挙げられます。

これらは軍事における戦車・戦艦・戦闘機(陸海空)による攻撃と明らかに違います。

結果として、「誰でも」「どこからでも」「いつでも」「的確な方法で」攻撃ができ、かつ「攻撃に向かう移動時間が不要」「攻撃者の素性が知られない」というメリットがあります。

つまり、地球の裏側からでも、時差やコストを考えずに、小さい組織や個人でも換金性の高い、あるいは重要な情報入手が可能な攻撃ができるということです。

しかし、逆に攻撃者は攻撃対象に「先制攻撃や逆襲され」たらどうしようと言う恐怖も感じているのではないでしょうか?この恐怖を現実にするのがアクティブサイバーディフェンスです。

- 特許技術でエンドポイントを守る「次の一手」とは

アクティブサイバーディフェンスの考え方で端末を保護

出典:Atlas | 国立研究開発法人情報通信研究機構 サイバーセキュリティ研究室

本Blogでは、米国防省DoDのアクティブディフェンス(=AD)*1ではなく、米国家安全保障局NSAのアクティブサイバーディフェンス(=ACD)*2についてお話ししたいと思います。

また、「アクティブサイバーディフェンス=能動的サイバー防御」と言うと言葉として違和感がありますが、先制攻撃や逆襲を行うなど攻撃者に対して攻撃をしかけることは、一般的には行われません。

また先制攻撃や逆襲については、攻撃対象(攻撃者)の特定が必要ですが、特定自体が困難ですので今回は対象とせず、防御に関して述べていきます。

攻撃者優位からのパラダイムシフト

攻撃者と防御者では一般的に「攻撃者優位」とされ、攻撃者は最も攻撃が成功すると考える時間・対象・手法(TTPs:Tactics, Techniques and Procedures)を選択します。

その為に、防御側はいつ・どんな時にも・どの対象に対して攻撃を受けても防御ができるように準備をします。

多くの場合、境界防御を前提に多重防御を行っていますが、テレワークが推奨されているコロナ禍や働き方改革といった昨今、境界外から組織のITシステムへのアクセスが増えるため、「攻撃者優位」を受け入れざるを得ない状況になっています。

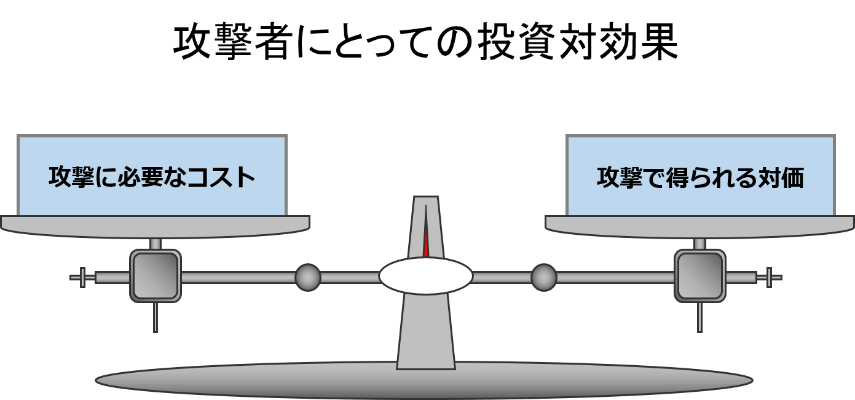

以前のブログ「最近のサイバー攻撃の特徴」で述べたように経済的目的の攻撃者にとっては投資対効果が重要になります。

攻撃を成功させるために、時間や道具の準備、あるいは攻撃実施のために攻撃ツール作成や実行などのチームなどを投入するために投資をしないとならないので、対価が投資コストより少ない場合は攻撃対象になりません。

また、経済的ではない目的(多くは国家機密、防衛情報などの入手を狙ったもの)では、投資対効果は論点ではなく純粋に情報搾取、改ざんすることが目的になります。

しかし、こうした目的の攻撃を受けた場合でも、ネットワークの切断や攻撃対象を切り離すことで被害を防止、あるいは拡大を防ぐための時間を得られます。セキュリティのツール、運用、体制などの観点から強化を行うことで、攻撃者にとって攻撃が成立しない(成立させるにはリスクがある)と思わせることができるのです。

この「攻撃者優位」から「防御者優位」へのパラダイムシフトを目指すのが、アクティブサイバーディフェンスです。

- 特許技術でエンドポイントを守る「次の一手」とは

アクティブサイバーディフェンスの考え方で端末を保護

アクティブサイバーディフェンス

「防御者優位」にするためのアクティブサイバーディフェンスとは、サイバー攻撃を受けることを待つのではなく、攻撃者に対し、サイバー攻撃が効果的ではなく、成功確率が非常に低く、なによりも攻撃者の目的やTTPsが知られてしまうと思わせる能動的な防御策を展開することです。攻撃者の目的達成を阻止するだけではなく、諦めさせるセキュリティ対策とも言えます。

Amazonで関連資料を検索してみると「アクティブディフェンス システム&ネットワーク完全防衛バイブル」*3が2002年6月に発刊されていたり、また2014年7月の情報セキュリティ政策会議の「情報セキュリティ研究開発戦略(改定版)」*4といった資料も発行されており、「情報通信システム全体のセキュリティ向上にプロアクティブな対処が重要」と記されています。

このように、実はアクティブディフェンスの考え方は、2000年当初から注目されていることが分かります。

米国家安全保障局NSAは、次のように述べています*1。

Active Cyber Defense は、ネットワーク防御のすべてのレイヤー (層) にわたって侵害の兆候をリアルタイムで共有することで、サイバー イベントの検出と緩和の統合、同期、自動化を可能にするアーキテクチャです。

このアーキテクチャの各レイヤーは独自の検出機能を提供し、クラウドを活用して高度な分析と複数の脅威インテリジェンス ソースとの融合を実現します。

展開された対策は、センサー上でローカルに実行された分析とクラウド経由で実行された分析の結果です。いずれの場合も、兆候と対策は幅広く共有され、展開されて階層化された防御を提供します。 (機械翻訳)

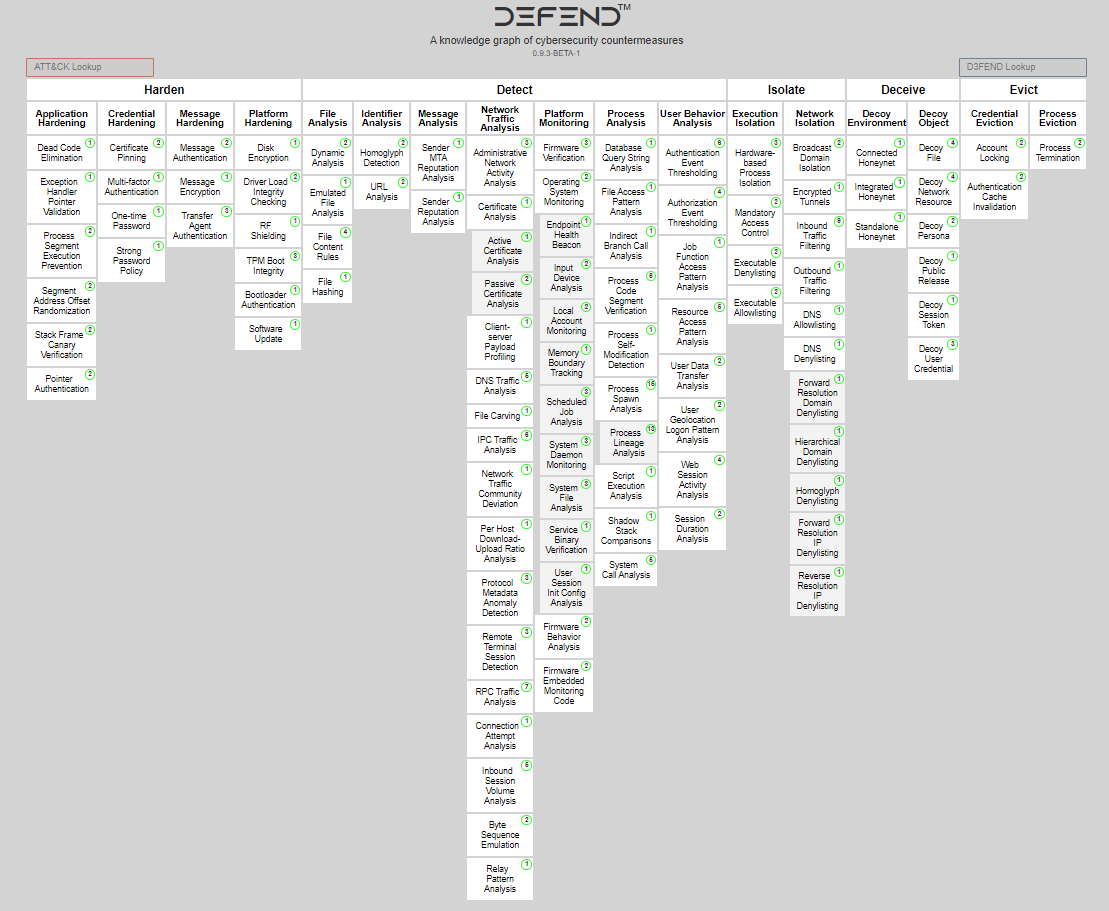

サイバー攻撃で実際に観測された戦術や技法(TTPs)を整理分類したMITRE ATT&CK*5(Adversarial Tactics, Techniques and Common Knowledge、敵対的戦術、技法、共有知識)で有名なMITRE社は、ATT&CKをベースにアクティブサイバーディフェンスとして兼ね備える防御策を整理したMITRE Shield*6を2020年8月に、そしてその発展形であるMITRE Engage*7および対策マトリックスのMITRE D3FEND*8を発表しています。

(MITRE社は、アメリカの非営利団体で、連邦政府が資金提供する研究開発センターを管理し、航空、防衛、医療、国土安全保障、サイバーセキュリティなどの分野でさまざまな米国政府機関をサポートしている組織です)

(MITRE Engageに関しては、現在最終版となっておりませんので今後のBlogで紹介します)

アクティブサイバーディフェンスの手法

アクティブサイバーディフェンスには様々な手法があります*9。

- データの動的な移動と再暗号化などデータ保護を行う

攻撃者にとって目標とする搾取対象データの場所を見つけられなくするだけではなく、搾取されたとしてもデータ(事実や資料をさす言葉)*10を暗号化し利用できなくする。

事前にデータを攻撃者に見つけられなくする、あるいは読めなくすることでアクティブサイバーディフェンスを講じることができます。 - IPアドレスローテーション、ネットワークトポロジーの動的変更などのネットワーク保護

IPアドレスやアクセスネットワーク構成をアクセスの度に変化させ、攻撃者がアクセスできない状況にする。

ネットワークアクセスが出来なければ、攻撃につながる可能性はかなり低くなるため、アクティブサイバーディフェンスとなります。 - Moving Target Defense技術によりネットワークやアプリケーションを保護

動的に攻撃目標の場所を変化させ、攻撃した場所には目標が存在しない状況にする。

攻撃者が狙うプロセス空間のアドレスに標的が存在しない状況を作ることで、攻撃を成立させないアクティブサイバーディフェンスの手法の一つです。 - Deception(欺瞞情報)やハニーポットの利用

攻撃者に偽の情報を捕まえさせる、あるいは本物と思わせることで攻撃を回避し、TTPsを解析するためのフォレンジック情報を得る。

本物の情報に、攻撃者だけに見える偽情報を埋め込むことで、Lateral Movement(横展開)を狙った攻撃を検知できます。攻撃者が本来行いたい重要資産へのアクセスを防ぐため、これもアクティブサイバーディフェンスの一つと言えます。

一方で広く使われているアノーマル検知、ふるまい検知、AI検知などは、既知の攻撃あるいは通常状態を検知のベースとしており、全く新しい攻撃手法では検知ができないため、アクティブサイバーディフェンスには該当しません。

アクティブサイバーディフェンスの効果

アクティブサイバーディフェンスは、MITRE Shieldが発表される前の、2018年頃より注目が集まり始めました。

最近のランサムウェア被害(例えば、事業停止のような大規模のもの)のニュースにより、攻撃を受けても被害を防げるアクティブサイバーディフェンスへの関心が大きくなっています。

MITRE Shieldが発表された、2020年8月以降はMITREが攻撃側(ATT&CK)ではない防御側(ShieldそしてENGAGEに発展)にも注目した対策を整理分類し一層注目を浴びています。

例えば、EDRはエンドポイントで発生した事象を詳細に記録するという機能を提供し、かつ各ベンダーも製品を進化させるために非常に力を入れています。

しかし、EDRは攻撃が成立して大きな効果を発揮します。

そのため、攻撃が成立する前や早い段階から、未知の攻撃手法でも回避や状況監視ができるアクティブサイバーディフェンスの重要性が注目されているのです。

海外事例では、多くの顧客がEDRとアクティブサイバーディフェンスを統合したハイブリッド構成を採用し、EDRやEPPだけでは監視・検知ができない攻撃に対し、有効な対策を講じています。

現状では境界型の多層防御をベースにしたセキュリティ対策から、ゼロトラストベースのセキュリティ対策への変更あるいは実施に比重が置かれ、時間を要しているかと思いますが、同時に攻撃の高度化や大規模な被害発生状況を見ると、早期にアクティブサイバーディフェンスへの取組みが重要かと思います。

当社が提案するアクティブサイバーディフェンス

アクティブサイバーディフェンスとしては、Deception(欺瞞)技術、Moving Target Defense技術、ファイル無害化技術、そして攻撃監視技術があります。

- Deception(欺瞞)技術

以前の「エンドポイント保護のためのDeception 技術」で紹介しているillusive Networks社がDeception技術を利用し、攻撃者にクレデンシャルや接続情報などの多数の偽情報を提供することで、アクティブサイバーディフェンスにおける事前対策、侵入監視、ならびにフォレンジック情報取得を行うソリューションです。

本ソリューションにより実システムへの被害を防止し、かつEDRとの連携で攻撃者が組織システムのどこに侵入したか、何をしようとしたかといったフォレンジック情報やタイムスタンプをEDRログに記録でき、迅速な回避対策やセキュリティ改善が可能となります。

日本で既に導入いただいているお客様もEDRとの組合せをご検討いただいています。 - Moving Target Defense技術

以前の「エンドポイント保護のためのMoving Target Defense 技術」で紹介しているMorphisec社が、エンドポイント(クライアントやサーバ)向けに唯一Moving Target Defense技術によるアクティブサイバーディフェンスを実現しています。また、脆弱性管理ソリューションも機能として提供しており、事前対策から、アクティブサイバーディフェンスによるエンドポイント防御まで幅広いソリューションを提供しています。

エンドポイントにアクティブサイバーディフェンスであるMoving Target Defense技術を利用することで、セキュリティ運用で問題となる、誤検知や過検知を実質的に排除することが可能となります。さらに、ふるまい検知、AI検知、アノーマル検知、サンドボックスといった既知の攻撃や定常状態をベースとした対策が不要となることに加え、未知の攻撃に対しても攻撃を防止することが可能です。

また、Morphisec社はマイクロソフト社のMISAパートナーであることから、Microsoft DefenderやBitLockerと連携した機能なども提供しています。

日本でも多くのお客様に導入いただきPOCだけでなく本番導入でも快適に利用できると好評を得ているソリューションです。 - ファイル無害化技術(マクロウイルスまで除去)

以前の「PPAP回避やテレワークに必須のファイル無害化」でお話ししたEMOTET(活動再開とのニュースあり*12)やRevilが利用しているマクロウイルスを除去するのは非常に困難です。しかし、以前の「マルウェアや攻撃者の侵入経路」でご紹介したファイル無害化ソリューション「Resec」ではマクロウイルス除去の機能が追加されました*12。

マクロウイルスで実行されるランサムウェアは、まず管理者特権を奪取するコードを実行し、次に攻撃者のC&C(Command & Control)サーバからランサムウェア本体をダウンロードし、最後にランサムウェアを実行するプロセスを起動します。

ファイル無害化ソリューションのResecでは、通常マクロとしては実行されないインターネット通信や、プロセス起動などのコードがVBA言語で記述されているマクロに含まれていると、「これは危険なマクロである」と判断しファイルから削除する機能が実装されています(マクロウイルスと判断する複数のコマンドの検知をするか否かはニーズに応じて設定可能です)。

これもアクティブサイバーディフェンスであり、存在するファイルを事前にチェックして無害化を行うことで攻撃が成立しない状況を作るソリューションです。このソリューションも大手金融機関における実務で利用しているファイルを無害化してもRPAなどその他のツールへ影響を及ぼすことなく、運用が可能となっています。 - 攻撃早期監視技術

以前のブログ「OODAループを回し、高度化した脅威をあぶり出す」でご紹介しているSecBI社(現LogPoint社)が複数の脅威インテリジェンスを参照して、システム全体の攻撃監視を行うことで攻撃が成立する前に、確実に攻撃の兆候を監視・検知するソリューションを提供しています。

特にSIEMをお使いのお客様ではログを取得しても日々100%の解析を行い、攻撃監視や検知をするのは大変だと思います。仮に脅威インテリジェンスを参照して全てのログを解析し、例えばDGA攻撃(Domain Generation Algorithm:攻撃者と被攻撃システムに侵入したマルウェアが同じアルゴリズムを使いドメイン名を生成する攻撃。

毎回異なるドメイン名を生成するので別のIPアドレスへのアクセスと思わせる攻撃手法)なども発見するには多くの優秀なセキュリティエンジニアが必要になると思います。その運用負担をAIが肩代わりするソリューションです。

日本の大手製造企業などで有効性が認められています。

アクティブサイバーディフェンスをご検討の際はぜひ当社にご相談ください。

出典 (参考文献一覧)

※1 Joint Chiefs of Staff|DOD Dictionary ofMilitary and Associated Terms(参照日:2021-12-17)

※2 National Security Agency | In Discussion with Curt Dukes (IAD) - Overview of NSA's Cyber Security Mission(参照日:2021-12-17)

※3 Amazon|アクティブディフェンス システム&ネットワーク完全防衛バイブル(参照日:2021-12-17)

※4 内閣サイバーセキュリティセンター|情報セキュリティ研究開発戦略(改定版)(参照日:2021-12-17)

※5 MITRE|MITRE ATT&CK®(参照日:2021-12-17)

※6 MITRE|An Introduction to MITRE Shield(参照日:2021-12-17)

※7 MITRE|Engage Home(参照日:2021-12-17)

※8 MITRE D3FEND™|D3FEND Matrix (参照日:2021-12-17)

※9 Wikipedia|Active defense(参照日:2021-12-17)

※10 Wikipedia|データ(参照日:2021-12-17)

※11 IPA 独立行政法人 情報処理推進機構|Emotet(エモテット)関連情報(参照日:2021-12-17)

※12 IT Leaders|インテリジェントウェイブ、ファイル無害化ソフト「ReSec」のマクロ判定機能を強化(参照日:2021-12-17)