目次

高度化した脅威とは

当社では、どんな攻撃でも防御、検知できるソリューションを取り揃えています。しかし、残念ながらセキュリティには「絶対」はあり得ません。

今まで防御できた、検知できたという過去の成功事例は、将来の防御や検知の成功の保証にはなりません。

サイバー攻撃の変化は早く、高度化する速度も日々向上していると言われています。

現在では、サイバー攻撃が、国の存続や国家間の競争優位に大きく影響をおよぼし、ある側面においては経済活動の一環となっています。

以前まで趣味的にあるいは主義主張を表明するためにされていた活動とは比べられないほどの速度で変化し、高度化しています。

特にサイバー攻撃のエコシステムが確立している現状では、ひたすら攻撃手法やツールの開発に特化した組織も存在しており、その組織が新しい攻撃をさらに進化、高度化させているのです。

勿論、そのような攻撃に対峙する防御技術の進化も同じく早いサイクルで高度化していますが、本当に必要な対策を探し、導入するには時間がかかるために追いつけていない状況です。

サイバーセキュリティ対策の意思決定、実行速度アップ

このような状況で、どうすれば攻撃者達に打ち勝つことができるのでしょうか?

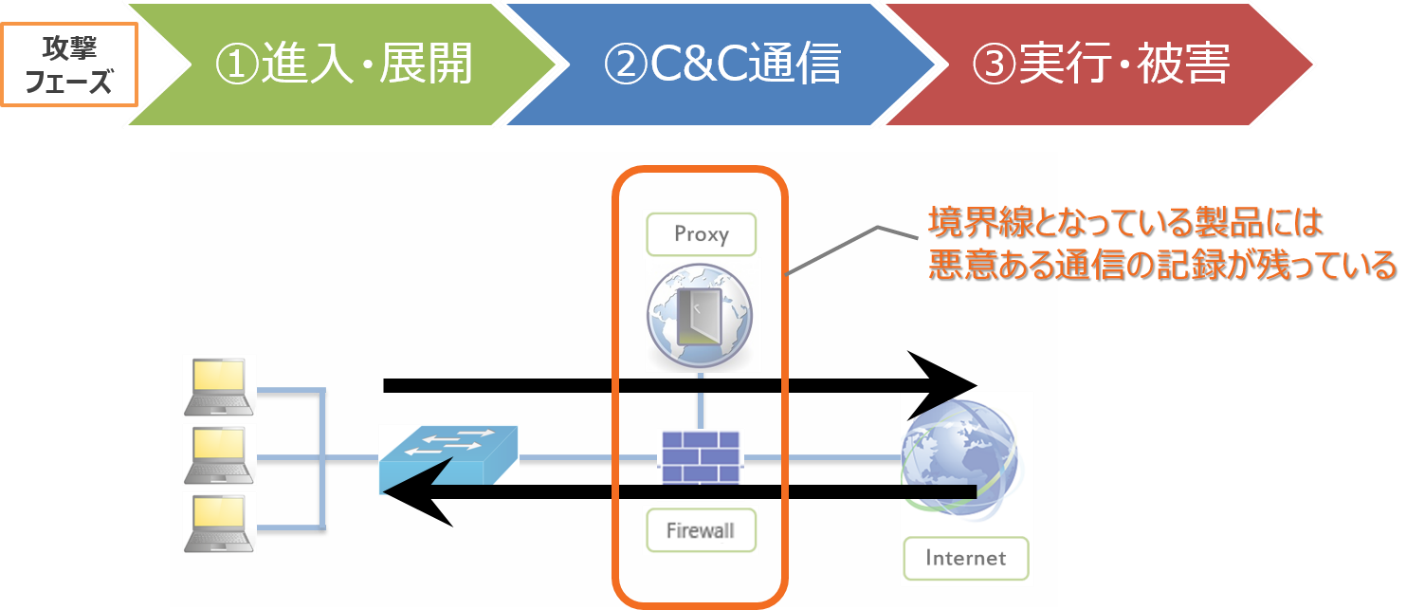

現在、ログやSIEMに集められたログ群は攻撃が発覚した時点で、何が起こっていたのかを知るために、また、再度攻撃されるのを避けるために解析され、そしてその解析結果からセキュリティ改善がなされます。

勿論、その時点で使えるお金やエンジニア数には制限があり、最大の効果を狙ってセキュリティ対策の計画が策定、実行されます。

その結果をレビューしたうえで次の計画が策定されるため、非常に優れた取り組みだと言えます。つまり、PDCAサイクルを回しているということです。

しかし、現在そして将来に求められるのは、短期間で状況を見て、改善活動を行う、言い換えれば戦闘機のパイロットが空中戦に勝つために迅速な意思決定速度が求められ、そのために開発されたOODA(ウーダ)ループ(「観察Observe」「状況判断Orient」「決定Decide」「行動Act」)*1を高回転で回すことが、サイバーセキュリティ対策でも重要ではないでしょうか?

PDCAサイクルと比較されるOODAループには、下記の様な違いがあります。

- PDCAサイクル

- サイクルを回す期間が四半期、半期、年度といった期間

- 期間が比較的長いがゆえに、ハロー効果*2(最近発生したインシデントに心理的に影響を受ける)や認知バイアス効果*3(思い込み、周囲の環境などの要因で非合理な判断をする心理効果)が働き「仮定や思い込み」をもとに行動する可能性がある

- OODAループ

- 元々戦闘機パイロットのための理論であるために、秒(あるい秒以下)単位と言う短い時間でOODAループを回す

- Observe(観察)した「事実だけ」をもとに行動

サイバー攻撃の進化は非常に早く、時々刻々と変わる攻撃手法に対峙するためには、「事実」をベースに短期間(最低でも数日)で対策を講じる必要があります。

これこそがOODAループを回すことが必要になる背景です。

具体的に何をする必要があるのか

組織で使われているコンピュータシステムは日々重要な情報が集まり、処理され、組織活動に貢献しています。

そして、同じくらいセキュリティに関する情報がIT機器やセキュリティ機器からログとして生成され集まっています。

では、そのログは100%処理され、改善活動や事前対策に活用されているのでしょうか?冒頭で述べた通り、脅威インシデント発生時には活躍するログやSIEMですが、事前対策として活用されているのでしょうか?

ひょっとしたら、攻撃の兆候があるにも関わらず、その時点でインシデントとして認識されていないがために見落とされており、改善に活かされていないのではないでしょうか?

ログは、組織が有している機器全てから個別に取り出すことが可能です。

PCやサーバのハードウェアとしてのシステムログ、OSやアプリケーションのソフトウェアログ、ネットワークルーターやファイヤウォールなどのネットワークログ、IPC/IDCやアンチウイルスあるいは各種セキュリティ製品のイベントログなど、数えきれないほどのログがコンピュータシステムでは継続的に生成されています。

それらを収集したのがSIEMです。

勿論、ログは大量かつ継続して生成されますので、それを読み解き、相関関係を見つけ、分析し、セキュリティ対策の改善に活かすためには、無限の時間と経営リソース(ヒト、モノ、カネ)が必要になってしまいます。

単にログの発生順序をタイムスタンプで並び変えるだけでも大変です。所謂、ビックデータ解析をリアルタイムで行う必要があるのです。

上記で、簡単に「分析」と言いましたが、この作業には特殊な知識や能力が必要になります。SIEMを導入している組織ではSIEMに集めたログから、ベンダー提供のあるいは必要に応じて作成したカスタムクエリで攻撃を見つけ出すのに必要なログだけを洗い出し、人手で相関分析をされています。

しかし、これでは全てのログに対し、全ての攻撃パターンで分析することも、それを短期間で実行することも不可能と言わざるを得ません。

理由は簡単で、SIEMに集めたログを有効かつ効果的に解析できるカスタムクエリではない、あるいは最新の攻撃手法に追いついていないからです。

結果として、重要なログが捨てられているかもしれません。あるいはただログが溜まっているだけかもしれません。

全てのログを解析して意味があるのか

戦闘機のパイロットは、目視・計器・身体にかかる加速度Gなどの情報を短期間に迅速に集め、それを元に状況を判断し、OODAループを基にして、次にするべきことの意思決定と行動を迅速に行います。

それが空中戦での勝因であると言われていますし、事実だと思います。そして実戦に向けて日々、OODAループを回す訓練をしています。

その考え方をセキュリティ対策に適用し、集めたログを100%解析することで、「何が起こりつつあるのか?」「攻撃が進行しているのではないか?」と言った状況の判断と、情報やコンピュータを守る為には何をしなければならないかを意思決定し、そしてその行動を迅速に行えば、効果が得られるのではないでしょうか。

セキュリティ対策の効果としてはインシデントが発生した後ではなく、事前対策に役立つように実行しなければなりません。非常に重要な情報を保有している組織は、セキュリティ対策を何重にも施し、攻撃者は絶対に侵入できないと信じています。

一方で攻撃者は守りが固ければ固いほど攻撃のやりがいを感じているかもしれません。

少なくとも事前に調査を行い、どのようなセキュリティ対策が施されているかなどは当然知ったうえで攻撃を仕掛けてきます。

もし、攻撃の兆候を感じ取り(OODAループで言う「観察Observe」「状況判断Orient」)、重要情報を保管しているサーバのネットワークを切断したら(OODAループで言う「決定Decide」「行動Act」)どうなるでしょうか?攻撃者はどんなに頑張ってもサーバに入ることはできません。

つまり、攻撃の兆候を感じ取れるかどうかは非常に重要な事になります。

攻撃の兆候を感じ取るのは可能なのか

勿論、言うのは容易いですがOODAループで言う「観察Observe」「状況判断Orient」を高速で実行することは簡単ではありませんし、人力では不可能と言わざるをえません。

何故なら、たとえ勤務ローテーションを行っていても、人は食事、睡眠、自然現象、精神力により休むことなく集中し続けて働くことが出来ないからです。

ビッグデータ解析でも有効活用されているのがコンピュータですが、どこまでコンピュータでログの解析ができるのでしょうか?

各種のIT製品やセキュリティ製品が生成するログは、その製品特有の形式でログを生成します。つまり、どの製品のログなのかが判れば、生成されたログの内容を理解することが出来ます。

それは、ログメッセージをコンピュータに判るようにパース(翻訳)し、重要なメッセージだけをビッグデータ解析し続けるプログラムがあれば可能です。

このビッグデータ解析を行うことで、単にログの解析というのではなく、データがどこからどこに流れたかと言うトラフィック解析ができます。

これはネットワーク関連のログをベースにしガートナーが最初に提唱したNTA(Network Traffic Analysis)*4と呼ばれる技術です。

SIEMはログを包括的に監視できるのが特徴ですが、NTAはネットワークトラフィックをリアルタイムに常時監視し、解析するのが特徴です。

現在ではメール、エンドポイント、ネットワークなどのセキュリティログデータを相関付けるXDR(Extended Detection and Response)に拡張されています。

例えば、攻撃で良く利用されるDGA(Domain Generation Algorithm)*5を使い、攻撃者を組織の内部に招き入れるマルウェア「トロイの木馬」をシステムに潜り込ませるケースを考えてみます。

組織内部のトロイの木馬と、組織外部の攻撃者の通信は、あたかも毎回違うFQDN(URLのホスト名+ドメイン名の部分)と通信を行っているように見えて、攻撃者のC&Cサーバの場所は移動しないので実は同じIPアドレスを指していたと言う場合、この通信が同じ通信であると人手で見つけ出すことは非常に困難です。

しかし、IPアドレスまで解析すれば、同じ通信先であることは簡単に見つけ出すことができます。

具体的なソリューション

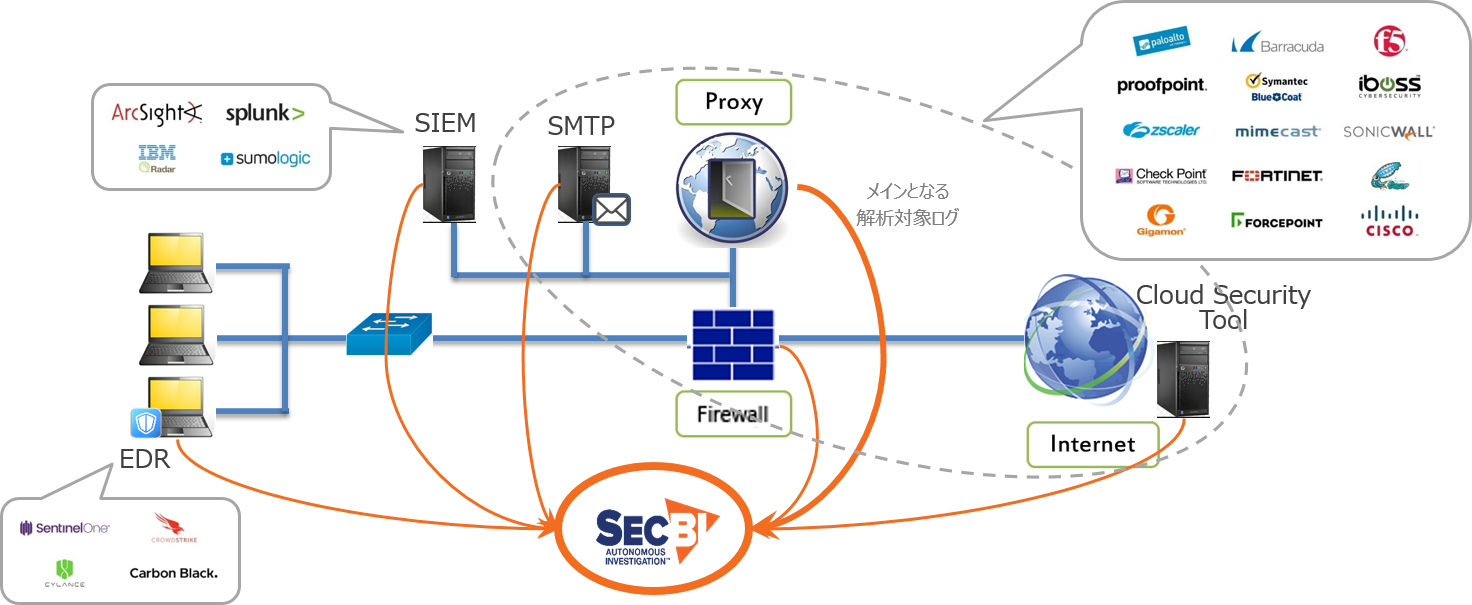

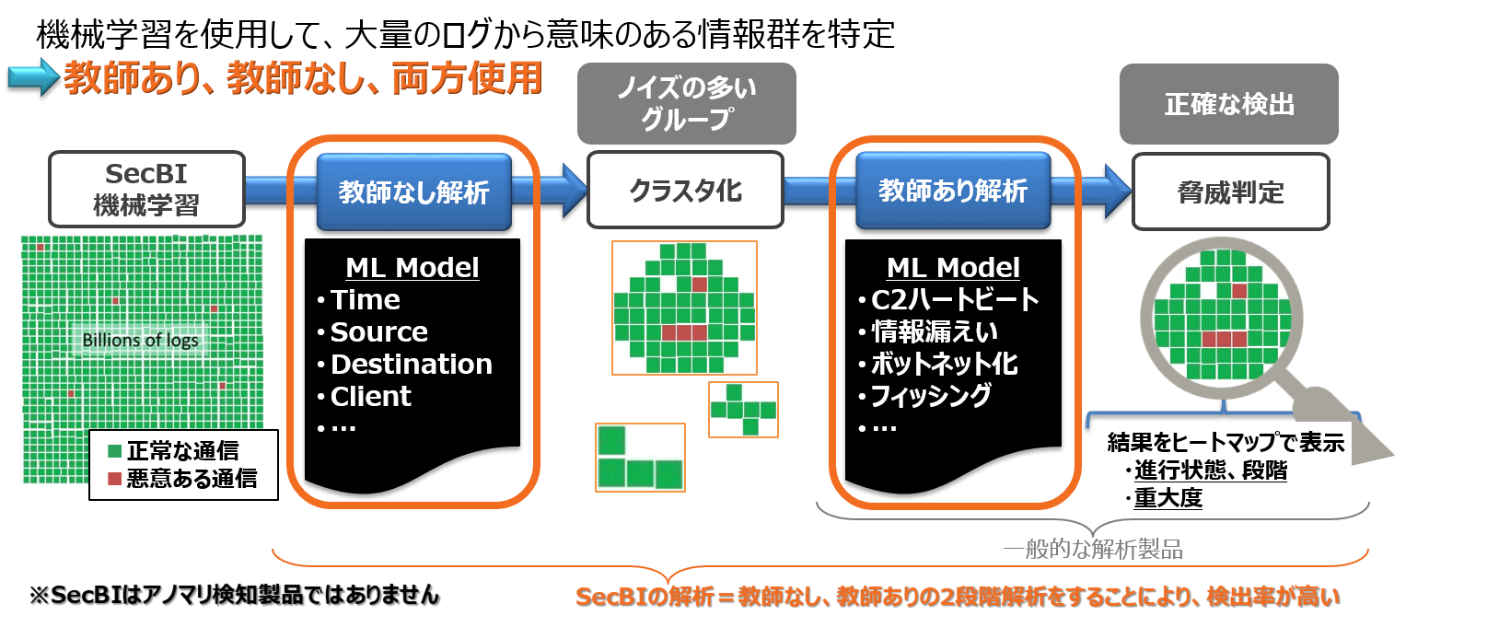

当社が販売していたSecBI*6は、独自の「教師なし」「教師あり」の2種類の機械学習エンジンを持っており、長期におよぶ膨大なログからサイバー攻撃を検出します。

特徴として

- 膨大な量のログを短時間で全件解析

セキュリティアナリストが解析対象とするログの量は膨大です。膨大な量のログ処理には時間がかかるため、解析できる量には限界があります。SecBIのエンジンで、全件のログを高速処理し解析することで、長期におよぶ攻撃者の活動を包括的に検出することができます。 - 攻撃の兆候を検出

進行中の攻撃を検出し、重大インシデントが発生する前に対策することが可能です。 - 既存のシステム・ネットワークに影響を与えない

アプライアンスではなくソフトウェア製品であり、解析エンジンにログを送るだけで自動的に解析を行うため、即座に導入かつ解析が可能です。

解析対象のログがSecBIにインポートされると、「教師なし学習」によってクラスタリング(グルーピング)されます。

ここで生成されたクラスタは、事前に「教師あり学習」で生成されたモデルと比較され、マルウェア活動の疑いがあるか、通常の活動であるかがヒートマップとして段階分けされ表示されます。

ここでマルウェア活動と判断されたクラスタは、更に外部のスレットインテリジェンスと照合され、攻撃のステージと重要度に分類されたヒートマップと共に管理コンソールに表示されます。

サイバー攻撃は日々変化し、新しい攻撃が生まれていますので、SecBIのデータサイエンティスト(教師)は「教師あり学習」エンジンに日々新しいサイバー攻撃を学習させています。

■ 参考

本Blogに記載されている企業・商品・サービスのロゴは、各社の商標または登録商標です。

※1 Wikipedia|OODAループ (参照日:2021-09-28)

※2 マーケターのよりどころ「ferret」| ハロー効果とは? (参照日:2021-09-28)

※3 マイナビニュースの最新情報まとめ|認知バイアスとは? (参照日:2021-09-28)

※4 TechTargetジャパン(テックターゲットジャパン)| 新たなセキュリティ対策「NTA」「NDR」はなぜ必要なのか? (参照日:2021-09-28)

※5 Wikipedia|Domain generation algorithm (参照日:2021-09-28)

※6 PR TIMES | APT攻撃予兆自動検出ソリューション新製品「SecBI」販売開始 (参照日:2021-09-28)