「Morphisec」ライターチームです。

アクティブサイバーディフェンス(能動的サイバー防御、積極的サイバー防御)と呼ばれるセキュリティ戦略をご存知でしょうか。

国内では、政府が2022年に策定した国家安全保障戦略に「能動的サイバー防御」が組み込まれ、その後2024年11月には関係者会議から総理に向け早期法制化が申し入れられたことから注目を集めています*1。

本記事では、アクティブサイバーディフェンスの概要と必要性、また、組織における実現方法についてご紹介します。

- Morphisecの概要資料をダウンロード

組織でアクティブサイバーディフェンスを実現

目次

アクティブサイバーディフェンス(能動的サイバー防御)とは

アクティブサイバーディフェンスの定義については各所で議論がなされています*2。

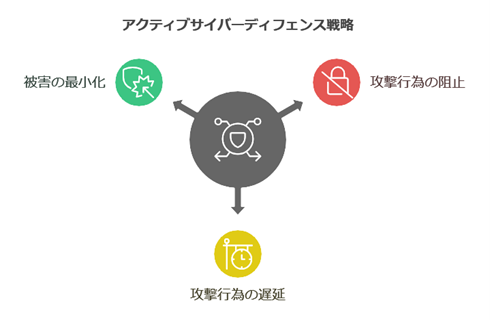

本記事では、アクティブサイバーディフェンスを攻撃者による行動を阻止あるいは遅延させ被害を最小限に抑えることを目的とする、「サイバー攻撃による被害が発生する前に、防御側から攻撃者に対し積極的な対策を行うこと」と位置づけ、解説していきます。

いわゆるハックバックやDDoS攻撃のような、攻撃者に対する反撃行為(オフェンス)は含まれません。

国によっては法に抵触する恐れがあることや、反撃行為が攻撃者からのさらなる報復に繋がり、攻防が激化してしまう要因になってしまうためです。

一方で、日本政府が法整備を進めている「能動的サイバー防御」は国家の安全保障上の活動として攻撃元のネットワークへの侵入や無害化などの活動を含むことから、上記で定義しているアクティブサイバーディフェンスとは異なると言えます。

なぜアクティブサイバーディフェンスが重要視されているのか

サイバー空間においては「誰でも」「どこからでも」「いつでも」「的確な方法で」「何度でも」攻撃ができ、かつ「攻撃するためのリソースが小さくて済む」「攻撃者の素性が知られない」という点から、攻撃者が圧倒的に優位な状況が続いています。

アクティブサイバーディフェンスの戦略を取り入れることにより、攻撃者優位から防御者優位へのパラダイムシフトが期待できます。

攻撃者優位からのパラダイムシフト

攻撃者は攻撃が最も成功すると考える戦術・技術・手順(TTPs:Tactics, Techniques and Procedures)を選択し実行します。

対して防御側はどのように、どんな方法で攻撃を受けても防御ができるように準備をする必要があります。

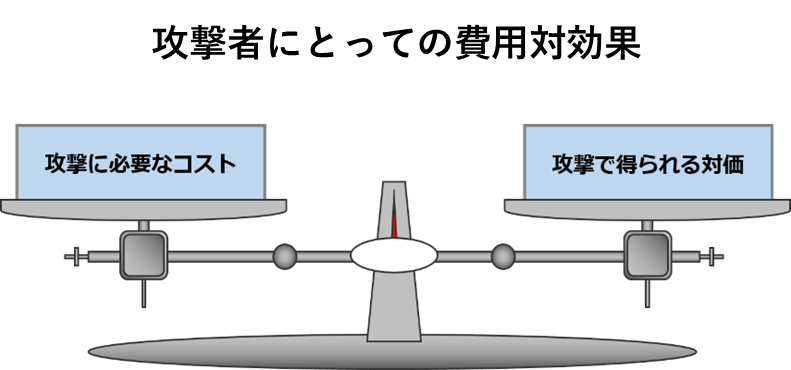

以前の記事「サイバー攻撃の手口はアップデートされ続ける」でご紹介したように、攻撃者も費用対効果を意識して活動します。攻撃者の目的が経済的なものである場合、攻撃に必要なコスト(攻撃ツールの準備や実行)が成功時の対価を下回る場合は、攻撃対象になりません。

一方で攻撃者の目的が国家機密、防衛情報の入手など経済的でない場合であっても、対策を講じることで被害の防止、あるいは拡大を防ぐための時間を得られます。

「防御者優位」にするためのアクティブサイバーディフェンスとは、サイバー攻撃を受けることを待つのではなく、攻撃者に対し、「サイバー攻撃が効果的ではない」「成功確率が非常に低い」「目的やTTPsが知られてしまう」といったリスクがあると思わせる能動的な防御策を展開することです。

攻撃者の目的達成を阻止するだけではなく、攻撃を諦めさせるセキュリティ対策とも言えます。

組織がアクティブサイバーディフェンスを行うべき理由

アクティブサイバーディフェンスは国家レベルだけでなく、それぞれの組織、企業単位でも取り組んでいく必要があります。

2021年には米国のコロニアル・パイプライン社が1週間ほどの操業停止に追い込まれ、大きな被害を受ける事件がありました。

日本でも、重要インフラを中心に多くの企業がサイバー攻撃の被害を受けており、業務停止や安全上の懸念などのリスクは年々深刻化しているため、各組織においても高度なサイバー攻撃への対策を講じる必要があります。

サイバー攻撃の戦術をナレッジ化したMITRE ATT&CKを公開したMITRE社により、ATT&CKをベースとしてアクティブサイバーディフェンスとして兼ね備えるべき防御策をまとめたMITRE Engage(旧MITRE Shield)が公開されています*3。

体系的に整理されており、組織のセキュリティ対策に役立てることが可能です。

アクティブサイバーディフェンスの手法

アクティブサイバーディフェンスを実現するには様々な手法があります。

その中からいくつかをご紹介します。

- 脅威情報を収集・分析する

- 偽の情報で攻撃者を翻弄する

- 環境を動的にすることで攻撃を成立させない

脅威情報を収集・分析する

ダークウェブ等から脅威情報を収集し、自社が抱えるリスクや攻撃者の手法・動向を把握し適切な対策を講じます。入手した情報を防御側の関係者で共有することで、より包括的な対策を検討することができます。

脅威情報の収集については、具体的には以下の手法が挙げられます。

- OSINT(Open Source Intelligence)の活用

- 脅威インテリジェンスの活用

偽の情報で攻撃者を翻弄する

攻撃者に偽の情報を捕まえさせる、あるいは本物と思わせることで攻撃を回避し、TTPsを解析するためのフォレンジック情報を入手します。

本物の情報に、攻撃者だけが見える偽情報を埋め込むことで、ラテラルムーブメント(横展開)を狙った攻撃を検知することができます。攻撃者が狙っている重要資産へのアクセスを防ぐことから、これもアクティブサイバーディフェンスの一つと言えます。

具体的には以下の手法が挙げられます。

- Deception(欺瞞情報)

- ハニーポット

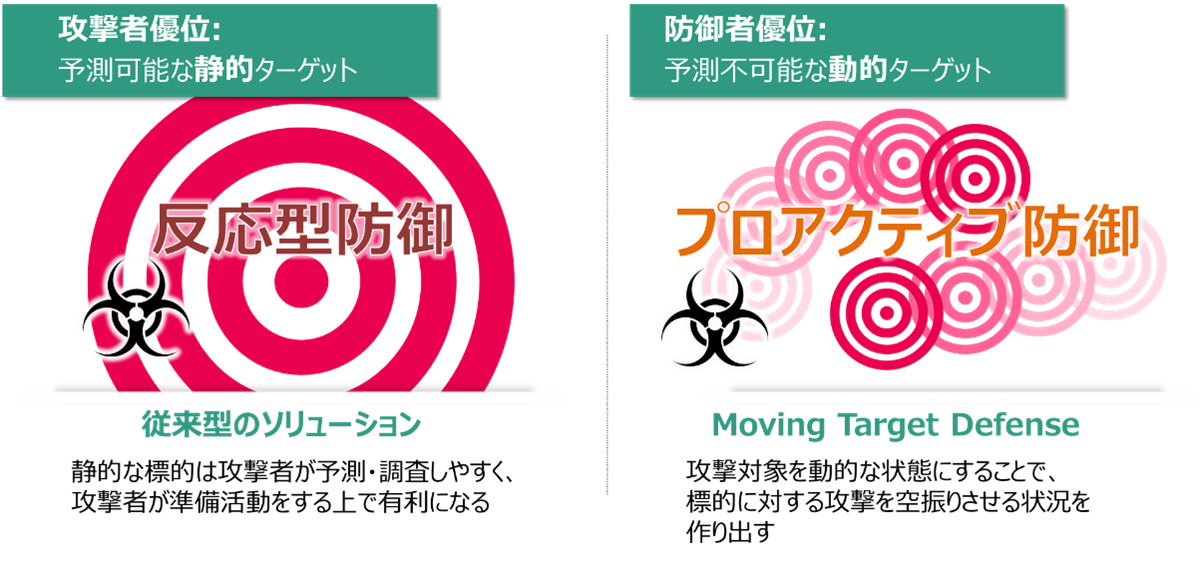

環境を動的にすることで攻撃を成立させない

攻撃目標の場所を動的に変化させ、攻撃した場所に目標が存在しない状況にします。

攻撃者が狙うプロセス空間のアドレスに標的が存在しない状況を作ることで、攻撃を成立させないアクティブサイバーディフェンスの手法の一つです。

具体的には以下の手法が挙げられます。

- Address Space Layout Randomization(ASLR)

- Moving Target Defense(MTD)

一方で、広く用いられているアノマリ検知、ふるまい検知、AI検知などの手法は、既知の攻撃あるいは平常時を検知のベースとしており、全く新しい攻撃手法の検知ができないことから、アクティブサイバーディフェンスには該当しません。

- Morphisecの概要資料をダウンロード

組織でアクティブサイバーディフェンスを実現

アクティブサイバーディフェンス実現へのハードル

組織でアクティブサイバーディフェンスを実現するにあたってハードルとなる要素は例えば以下が挙げられます。

- 法的観点

- 技術的観点

- コスト観点

法的観点

攻撃元のシステムへのアクセスは違法なハッキング活動と捉えられる場合があります。攻撃元特定のための追跡や証拠の収集は、法的観点でも慎重に検討したうえで実施可否を判断する必要があります。

技術的観点

攻撃者に関する情報やフォレンジックなど、収集した情報を適切に活用するには高度な技術力が求められます。サイバーセキュリティの領域においては長らく人材不足が課題となっているため、ツールを用いることで人間の判断を支援する、或いは判断の機会を最小限に抑えるなどの工夫が必要です。

コスト観点

アクティブサイバーディフェンスを実現するための人材の教育やツールの導入にはコストが発生しますが、あまりに莫大なコストがかかってしまうと、継続そのものが困難になってしまいます。サイバーセキュリティにおいては、持続可能な対策を長期的に講じることが重要です。

アクティブサイバーディフェンスを実現するソリューション

アクティブサイバーディフェンス実現のハードルについてご紹介しましたが、法的観点、技術的観点、コスト観点で取り組みやすい対策として、エンドポイントの環境を動的に変化させる「Moving Target Defense技術」があります。

Moving Target Defense技術とは

Moving Target Defense技術は、エンドポイント上のアプリケーションに与えられるメモリ構造を自動でランダムに置き換えます。それにより、攻撃者は元々狙っていた脆弱性へのアクセスができなくなり、攻撃が失敗に終わります。

メモリ構造の置き換えはアプリケーション起動の度に実施されるため、結果的に攻撃者の目標達成を阻止することができます。

- Moving Target Defense技術の仕組みについて詳しく知る

組織でアクティブサイバーディフェンスを実現

Moving Target Defense技術はMorphisec社が特許を取得しており、同社ソリューション「Morphisec」(モルフィセック)のコアとなる保護機能として実装されています。

- Morphisecの概要資料をダウンロード

組織でアクティブサイバーディフェンスを実現

Moving Target Defense技術は以下の理由から、アクティブサイバーディフェンス実現に取り組みやすいと言えます。

- 法的観点:攻撃元のシステムへのアクセスを行う技術ではない

- 技術的観点:メモリ構造の置き換えはツールによって自動的に行われるため、担当者の技術力に依存しない

- コスト観点:仕組み上、誤検知・過検知が少なく運用コストが抑えられる

インテリジェント ウェイブでは、Morphisecの導入支援とサポートを行っています。お気軽にご相談ください。

出典 (参考文献一覧)

※1 自民党|能動的サイバー防御の早期法制化を関係会議が石破総理に申し入れ (参照日:2025/2/27)

※2 JPSIRT/CC|「積極的サイバー防御」(アクティブ・サイバー・ディフェンス)とは何か ―より具体的な議論に向けて必要な観点について― (参照日:2025/2/27)

※3 MITRE|MITRE Engage (参照日:2025/2/27)