目次

サイバーセキュリティの様々な規格

これまでに色々とサイバーセキュリティに関する規格に関してお話してきましたが、サイバー攻撃の事前対策のためだけでなく、攻撃を受けた場合における様々なレベルあるいは種類の規格もあります。

国際規格のISO 27001(情報セキュリティマネジメントシステム、ISMS)や米国のNIST(国立標準技術研究所)のサイバーセキュリティフレームワーク(CSF)あるいはコンピュータセキュリティ関係のレポートSP800シリーズ(Special Publications)、そして米国商務長官の承認を受け公布した情報セキュリティ関連の文書FIPS(Federal Information Processing Standards)などが有名です。

また、規格ではありませんが攻撃手法をまとめたMITRE ATT&CKも有名です。日本においても一般企業や組織を主な対象として、NISC(内閣サイバーセキュリティセンター)や経済産業省、IPA等が基準やガイドラインを策定しています。

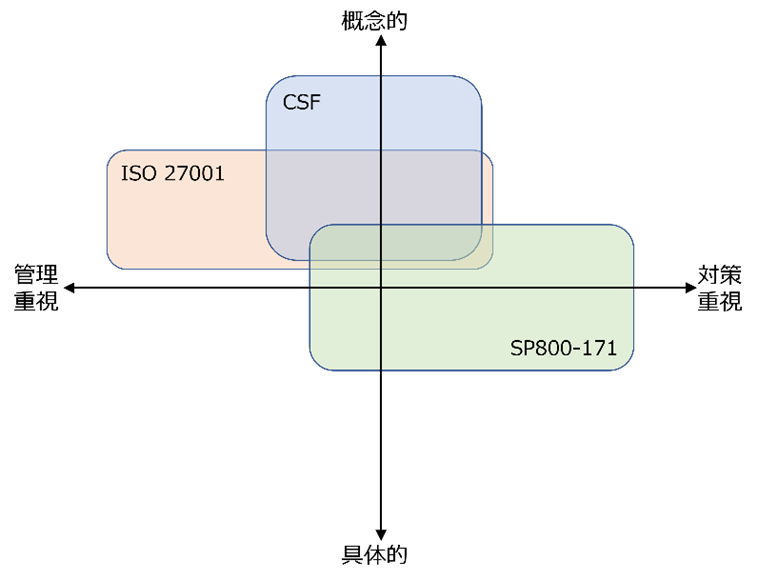

ISO 27001はその名(Information Security Management System)のとおり、情報セキュリティ全般の管理に焦点を当て、概念レベルで対策も定義されています。そして、CSFは情報セキュリティ全般ではなくサイバーセキュリティだけに焦点を当てることで、より広範囲のサイバーセキュリティをカバーしています。

しかし、CSFはフレームワークでもあるため、両者ともに概念的であることは同じです。一方で、SP800シリーズは、より焦点を具体的に絞り、対策を具体的に規定しています。ISO 27001には外部監査機関による認証制度があることに対し、CSFには認証制度がありません。

日本では、過去ISO 27001を中心に対応がされていましたが、徐々に対象をサイバーセキュリティに絞った、より具体的なSP800シリーズに軸足が移ってきています。また、諸外国がよりサイバーセキュリティを重要視しており、かつ契約対象にもSP800レベルの対策を求めるようになってきています。

情報セキュリティの3要素に、C・I・A(Confidentiality 秘匿性/機密性・Integrity 完全性/正確性・Availability可用性)があります。

規格の相関概念図

サイバー攻撃者は、情報漏えいや搾取、情報の改ざんや暗号化による難読化、またそれら情報資産の操作により事業継続(Business Continuity)を困難にします。そうした活動は、攻撃者や攻撃を委託した組織を競争優位にする、あるいは金銭獲得を目的としています。

こうしたサイバー攻撃者の狙いに対して、いかに機密性が高く、財産である情報をサイバー攻撃から保護するかが非常に重要になります。そして、コロナ禍の攻撃者の増加と高度化などといった要因により、サイバーセキュリティが重要視されている昨今、C・I・Aの全てに対策が不可欠です。

また、最も情報セキュリティに厳格でならない分野は防衛関連です。本来は防衛する必然性がない状況になればいいのですが、残念ながら国土や資源など様々な要因で各国が防衛機構を持たねばなりません。防衛に関する情報に対しては、C・I・A全てが完全に守られることが非常に重要になります。

CMMCの策定

米国国防省(DoD)は防衛関連の開発や調達において、世界中の組織と関係があるので、機密情報の漏えいは国家の経済と安全保障を脅かす可能性があります。

また、政府や外交、軍などの機関において、機密情報のような機密性はないが、外部に漏えいすると大きな影響がある情報を「管理された非格付け情報」として保護をしています。

そうした情報の保護を目的に、取引先である防衛産業基盤(DIB)のサプライチェーン(取引組織や社内の業務プロセス)全般のセキュリティを強化するために、2020年1月にCMMC(Cybersecurity Maturity Model Certification, サイバーセキュリティ成熟度モデル認証)1.0を発表しました。

そして、パブリックコメントの指摘等により、2021年11月にはCMMC 2.0*1が発表されています。

CMMC 2.0の策定方針*2

CMMC 2.0は、機密性は高いが、非格付け情報を保護するという本来の目的を維持しつつ、次のような特徴を備えています。

- 規格を簡素化し、サイバーセキュリティに関する規制、政策、契約要件をより明確にする。

- 最も高度なサイバーセキュリティ基準および第三者評価要件を、最も優先度の高いプログラムをサポートする企業(例えば、防衛関連のシステムを開発する民間企業やその発注先のサプライヤー等)に集中させる。

- 評価エコシステムにおける専門的かつ倫理的基準に対する省庁の監視を強化する。

これらの強化策を組み合わせると

- 国防総省の要件に準拠するための障壁を最小限に抑えつつ、企業がサイバーセキュリティ標準を実施するための説明責任を確保する。

- サイバーセキュリティとサイバーレジリエンスに関する協力的な文化を根付かせる。

- CMMCエコシステムに対する社会的信頼を高めると同時に、全体的な実行のしやすさを向上させる。

CMMC 2.0は、産業界とより協力的な関係を確立することで、国防総省の要件に準拠するための障壁を最小限に抑えながら、サイバー脅威を阻止するために必要な対策を支援するような仕組みになっています。

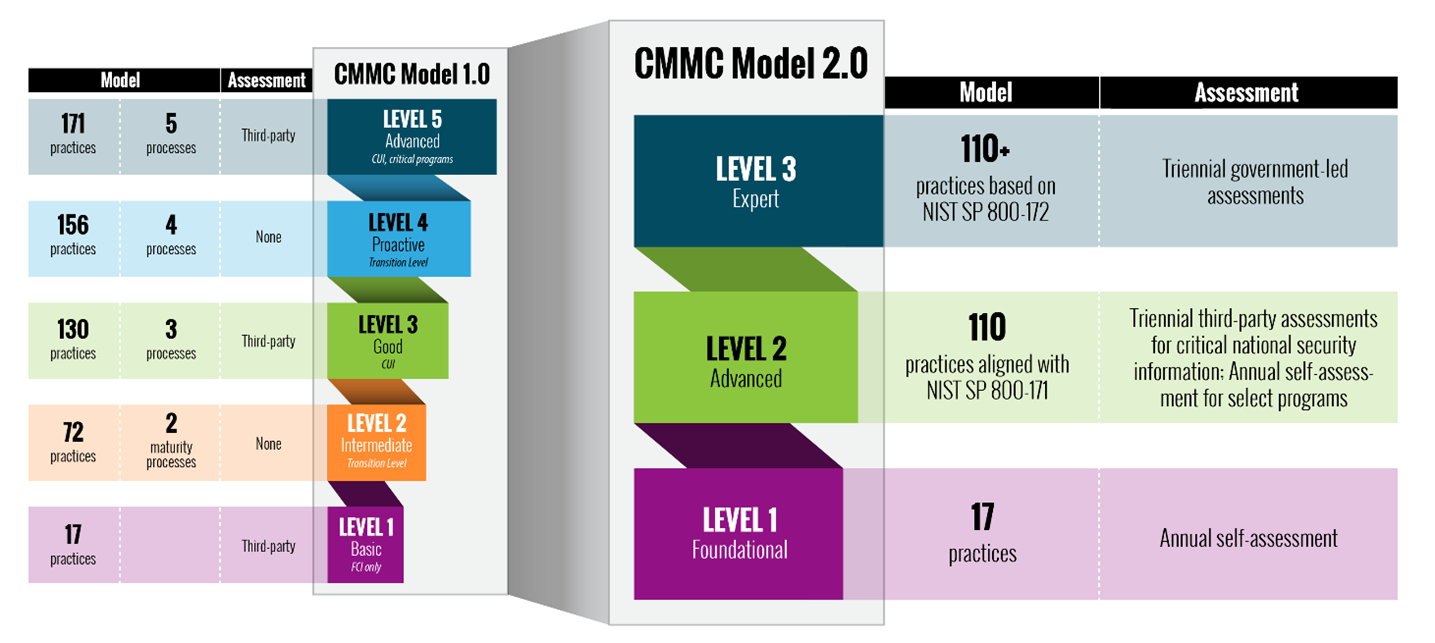

CMMC 2.0*1

その結果、CMMC 1.0では5段階あったモデルのレベル2および4は、CMMC 2.0では削除され、またSP800-171に記載されている内容以外に定められていたCMMC 1.0独自の要件が、CMMC 2.0では削除されていました。

つまり、CMMC 2.0ではレベル1~3の3段階、かつSP800-171(非機密扱いの管理情報CUIの保護)、およびSP800-172(非機密扱いの管理情報を保護するための拡張セキュリティ要件: SP 800-171の補足)との連携する内容として、それら規格との関連が明確にされています。そのため、SP800-171およびSP800-172の基本要件に変更が加えられると、CMMC 2.0の要件は、それに伴い進化することになります。*3

CMMC準拠の監査*4

CMMC 2.0では委託先と共有する情報の機密性を担保するため、段階的なアセスメント要件を導入しています。

国家安全保障上重要な情報(レベル1およびレベル2かつ国家機密に関連しない情報)を扱わない委託業者は、明確に規定されたサイバーセキュリティ基準に対する自己評価の年次実施を義務付けています。

国家安全保障にとって重要な情報を管理する委託業者(レベル2かつ国家機密に関連する情報取扱い者)は、第三者による評価が義務付けられています。最優先で最も重要な防衛プログラム(レベル3)には、政府主導の評価が必要になります。

- 自己評価

国防総省は、レベル1(「基礎的」)の状態をサイバーセキュリティに対するアプローチの開発と強化に契約者を関与させる機会として捉えています。レベル1には国家機密情報は含まれないため、このレベルにおいて企業が自らのサイバーセキュリティを評価し、サイバー攻撃を阻止するための第一歩として自己評価を位置付けています。

また、レベル2(高度)は国家安全保障に重要な情報を伴わないため、関連する請負業者は自己評価の実施のみが要求されています。

請負業者は、毎年、自己評価のうえ、要件を満たしていることを企業幹部が確認することが求められます。また、サプライヤー・パフォーマンス・リスク・システム(SPRS)に自己評価と確認書を登録する必要があります。

- 第三者評価

レベル2(「高度」)のサイバーセキュリティ基準を必要とする請負業者で、国家安全保障にとって重要な情報に関わる部分については、3年毎に米国政府認定の第三者評価の実施が求められます。

- 政府評価

レベル3(「エキスパート」)は、政府関係者による評価が必要になります。

CMMCが参照するSP800-171とは

SP800-171とは、「連邦政府以外のシステムおよび組織における非機密扱いの管理情報保護」のためのガイドラインとされています。*5 前記のC・I・Aでは、C(機密性)に注力した規格で、他のセキュリティガイドラインよりも高い水準を求めており、米国は勿論、日本でビジネスを行う企業にサイバー防衛に影響を与えています。

このガイドラインはスノーデン事件をきっかけに策定されたと言われており、米国の安全保障などに関わる重要情報の漏洩を防ぐために米国政府が出した政策です。CUI(Controlled Unclassified Information、非機密扱いの管理情報)を扱う日本の民間企業にもSP800-171で定められたガイドラインに従って情報システムを構築することが必要となります。

SP800-171において、連邦政府以外のシステムおよび組織にあるCUIの保護は、連邦政府機関にとって非常に重要であり、連邦政府が重要な任務および機能を遂行する能力に直接影響します。

具体的には、非機密扱いの管理情報保護に対する推奨セキュリティ要件を一般の民間組織が対応できるように明確にしたものです。 NARA(米国立公文書記録管理局)*6ではCUIレジストリ(業種ごとにCUIに該当する項目が記述)の中でCUIについてその種類、区分等がカテゴリに分類されており、SP800-171で管理されているBasic(基本)カテゴリと、法律、規則で管理方法が規定されているSpecified(特定)カテゴリに区分されています。

SP800-171のセキュリティ要件は、連邦機関が使用することを目的に、連邦機関と一般の民間組織で締結された契約書またはその他の合意書において利用されます。

CUIを処理、保存、および/または送信するなど一般の民間組織が業務で利用しているシステムに求められること、あるいは組織を構成している傘下組織において保護すべきことが述べられています。

(しかし、SP800-171の準拠においては「どの情報がCUIに相当するのか」という点の判断が、最も難しいかもしれません。)

CUIに対して、より厳格な管理が必要となる機密情報はCI(Classified Information、機密扱いの管理情報)と呼ばれ、こちらはSP800-53(2020年9月発行のRev.5*7)が存在します。

SP800-171 Rev.0は2015年6月に発行され、Rev.1は2016年12月に発行されていますが、本Blog発行時点では2020年2月に発行されたRev.2が最新です。

防衛省の対応

防衛省の外局である防衛装備庁が、2019年5月にSP800-171相当のセキュリティ要求事項を調達基準に盛り込み、日米の防衛産業に関係する製造業・重工業・建機メーカーなどの元請け企業や部品供給メーカーなどに適用しました。

そして、2022年4月に「防衛産業サイバーセキュリティ基準の整備について」*8を発行し、SP800-171の要求事項を満たす事を義務化しています(2023年度からは防衛装備庁と重機メーカー等の元受け企業間での契約においては、適用されることになっています。)。

ただし、システム換装等を考慮し移行のための期間(最長5年間)が設定されていますが、「サイバー情勢も踏まえ、できるだけ早期の導入をお願いいたします」と付記されています。

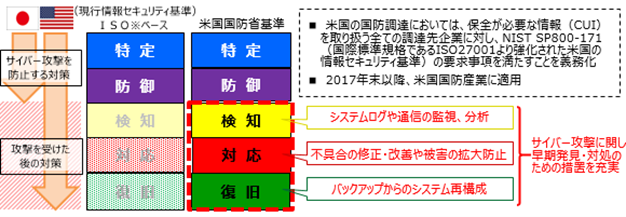

防衛産業サイバーセキュリティ基準の概要*7

防衛装備庁のサイトでは、上記のような説明図が掲載されています。米国国防省では、基準がCSFやSP800-171を中心としているため、「特定」「防御」「検知」「対応」「復旧」すべてに対応しています。一方、日本では「特定」「防御」が中心であるISO27001に重きが置かれていたために、「検知」「対応」「復旧」はあまり重視されておらずこのような図になっています。

しかし、今後SP800-171の義務化により、サイバー攻撃への早期発見と対処への措置が充実されていくでしょう。

つまり、今まで防衛装備庁の基準では、サイバー攻撃に関しては防止する対策を主に求めていました。しかし、今回の新基準では攻撃を受けた後の対策までを要求事項に盛り込んでいます。

今後はサイバー攻撃に対して「特定」「防御」「検知」「対応」「復旧」の全てのフェーズでの対策が必要になります。また、それが防衛装備庁からの委託先だけではなくサプライチェーンに含まれる全ての企業に求められていること、SP800-171に準拠し、かつ委託先の企業が監査する必要もあることが準拠のための対応に苦労されるポイントだと思います。

また、今後の防衛装備庁のサイバー攻撃に関する基準に関しては、経済産業省 産業サイバーセキュリティ研究会と連携を図るために「産業サイバーセキュリティ研究会WG1防衛産業SWG」に統合され、2021年12月にワーキンググループ(WG)が開催されたとあります。*9

IWIの協力できること

IWIでは、Morphisec社のMoving Target Defence(MTD)技術を使用した、エンドポイント防御ソリューションを提供しています。このMorphisec社Blog*10「HOW TO NAIL YOUR NIST CYBERSECURITY AUDIT」(NISTサイバーセキュリティ監査に合格する方法)に書かれていることをご参考までにポイント抜粋のうえご紹介します。

NIST ベースのサイバーセキュリティコンプライアンス監査に合格するために

NIST やその他の連邦機関は、SP800-171準拠の監査をすることはありません。その代わり、NIST は「民間部門が適合の必要性を判断し、適切な適合性評価プログラムを開発することを奨励する」としています。つまり、民間企業で自社のコンプライアンスを確保する責任があります。

監査の過程で、監査人は、実際のセキュリティシステムやセキュリティ基準を、自組織の文書化された情報セキュリティ方針とNISTのコンプライアンス要件を比較します。企業のサイバーセキュリティプログラムがポリシーの要件を満たしていない場合、減点され、監査に不合格となる可能性があります。例えば、デバイスのパッチを指示された90日ではなく180日ごとに当てている場合などが挙げられます。

連邦政府機関や連邦政府のサプライチェーンに属する組織は、NIST SP 800-171およびNIST SP 800-53のフレームワークに準拠することが法的に求められているため、監査に失敗すると悲惨なことになりかねません。

NISTベースの監査に合格する確率を高めるためにできる3つのことを紹介します。

①ドキュメントを読む

NISTのフレームワークの要件を満たし、監査に合格するための第一歩は、まずフレームワークそのものをじっくりと理解することから始めます。NISTのフレームワークを導入する立場にある人は、第三者からの概要に頼らず、NISTが作成した実際の情報を読むべきです。

②自己評価の際にバイアスを排除する

NISTは、要件を満たそうとする組織にとって役立つ情報を数多く作成しています。また、自己評価のためのツールも提供しています。

サイバーセキュリティの実践を NIST フレームワークと整合させるために、自己評価を最大限に活用するには、サイバーセキュリティの成熟度レベルが、あるべき姿と比較してどこにあるのかを正確に評価する必要があります。

そのために重要なのは、バイアスを取り除くことです。監査に合格するためには、適用されるすべてのコントロールを100%満たす必要があり、「十分な」コンプライアンスで妥協してはならないのです。

③監査人の仕事を容易にする

監査人または監査チームに古い文書や不明確な文書を渡すのではなく、日時を明記した証拠書類を用意し、現在も行っていることを明確に示す必要があります。

組織が例えばCSFとの整合に向けた取組みを始めている場合、組織の環境全体を記述するハイレベルな文書を作成することが極めて重要です。

組織のシステムセキュリティ計画は、最新のものでなければならず、NISTフレームワークに必要なすべてのコントロールを、どのように満たすかを詳細に説明する必要があります。

MorphisecのMTD技術は、NIST に適合します

MorphisecのMTD技術と脆弱性管理ソリューションは、NIST への準拠を支援する強力なツールです。

Morphisecはゼロトラストをエンドポイントにまで拡大し、高度な脅威から組織を保護します。これらの脅威は、アンチウイルス(AV)、エンドポイント保護プラットフォーム(EPP)、エンドポイント検出や応答(EDR/XDR/MDR)のような従来の検出ベースのソリューションをすり抜けていきますが、MorphisecのMTD技術をすり抜けることは出来ません。

Morphisecはパッチが適用されていないソフトウェアを保護するために、次世代仮想パッチとしても機能します。機能追加やセキュリティ脆弱性などの欠陥を修正するためにパッチが出ますが、適用時には開発環境や情報システム内などの小規模な環境で、当該パッチにより問題が解決されたか、あるいは副次的な問題が発生しないか確認します。

仮想パッチの機能があれば、企業は機能追加パッチなど本来必要なパッチの適用時間を増やすことで、ソフトウェアの脆弱性を修復するための緊急的なパッチ適用を削減することができます。

クリティカルシステムで利用しているレガシーソフトウェアに対しても、Morphisecは、ユーザビリティやパフォーマンスを損なうことなく、パッチが適用されていないアプリケーションを保護します。

脆弱性を検出するために、Morphisec Scoutはアプリケーションのセキュリティギャップを顕在化します。それにより、実際の使用状況や重要性に基づいて脆弱性対応の優先順位を決定することが可能になります。

Morphisecは、能動的にリスクを低減し、NIST CSFやその他のフレームワークとの整合性を向上させます。

- 解説資料の請求はこちら

なぜMTDがゼロトラストの実現に役立つのか

サイバーセキュリティ監査を簡単に行うことができます。

事業継続性を確保したい、あるいは厳しいセキュリティ規格を満たしていることを表明するには外部のサイバーセキュリティ監査に合格することが重要です。

NIST の監査に合格するには、サイバーセキュリティポリシーを特定のセキュリティ規格の要件に適合させる必要があります。しかし、要件に適合する状況を持続するためには継続的な対応(運用)が必要です。

監査に合格する企業は、サイバーセキュリティを追加作業として取り組むのではなく、業務継続に不可欠な作業の一部として位置付けています。特に、少数精鋭のセキュリティチームを抱える企業にとって、コンプライアンスの流れを理解している Morphisecのようなセキュリティソリューションベンダーとパートナーシップを組むことをお勧めします。

出典 (参考文献一覧)

※1 Chief Information Officer|ABOUT CMMC (参照日:2022-06-10)

※2 U.S. Department of Defense|Strategic Direction for Cybersecurity Maturity Model Certification (CMMC) Program (参照日:2022-06-10)

※3 Chief Information Officer|Overview of CMMC 2.0 Model (参照日:2022-06-10)

※4 Chief Information Officer|CMMC ASSESSMENTS (参照日:2022-06-10)

※5 NIST|SP 800-171 Rev.2,Protecting CUI in Nonfederal Systems and Organizations (参照日:2022-06-10)

※6 National Archives|CUI Categories (参照日:2022-06-10)

※7 NIST|SP 800-53 Rev.5,Security and Privacy Controls for Info Systems and Organizations (参照日:2022-06-10)

※8 防衛装備庁ホームページ|防衛産業サイバーセキュリティ基準の整備について (参照日:2022-06-10)

※9 経済産業省ウェブサイト|産業サイバーセキュリティ研究会 (参照日:2022-06-10)

経済産業省ウェブサイト|産業サイバーセキュリティ研究会 WG1・分野横断SWG 合同会議(P.22)(参照日:2022-06-10)

※10 Morphisec|HOW TO NAIL YOUR NIST CYBERSECURITY AUDIT (参照日:2022-06-10)