目次

ペネトレーションテストとレッドチームテスト*1

サイバー脅威の状況は日々常に進化しており、ますます危険になってきています。

具体的には次のような危険があります。

- 攻撃者の能力が多様化、大量化、高度化

- 背景に国家が存在している攻撃グループと独立系の攻撃グループのツールが融合

- サイバー犯罪グループは検知を回避や無効化することで、攻撃の持続性が維持される

- 破壊力の高い攻撃を実行するために、ますます高度な技術を活用

このように、日々サイバーリスクは増加しており、どの企業もサイバー攻撃の被害を受ける可能性があります。

その様な状況においても組織は事業における目標達成を株主や経営から強く求められます。従って、利益を求める活動と、サイバーセキュリティ対策は同時に行う事が求められています。

また、現在ではSDGsへの貢献も示す必要があり、組織経営は非常に困難であると同時に、経営者が検討すべきことが多岐にわたっています。

攻撃者との戦い

その中でもセキュリティ対策は自社のブランドを守るため、膨大なコストや労力を必要とします。セキュリティ対策の際、多くの組織はツール導入や体制構築を一通り行った後に、次のステップとして何をするべきかの検討を行います。

そして、整備した対策が効果的に動いているか、脅威への対処ができるのかをチェックするため、ペネトレーションテストや脆弱性テストを外部のコンサル会社に委託して実施することが増えています。

一方で、攻撃者の技術は留まることなく進歩を続けており、一般的なペネトレーションテストでは対応ができない場合があります。そのため、より高度な方法で侵入テストを行えるレッドチームテストがあります。

レッドチームテストの目的は、高度な攻撃者レベルの脅威に対して自社のサイバー対策が効果的か否かを疑似的にテストすることです。結果として、

- 防御、検知機能の脆弱性と設定ミスを特定することで、耐障害性を向上できる

- 攻撃者が検知を回避あるいは無効化し、ネットワーク上を検知されずに移動できる可能性の有無を確認でき、事前にそれらを防止する対策を行える

レッドチームテストは、いくつかの攻撃ベクトル(手法)や運用上の影響の把握、組織に属する人の言動および行動の改善、攻撃を受けた際に生じる組織のITシステムへの影響に対処することを目指します。

また技術、人材、プロセスに関して、ITシステムへの侵入、横展開、あるいは実行に至るまで、攻撃者のキルチェーン全体にわたって対策を強化することが最終的なゴールです。

ペネトレーションテストとレッドチームテスト*1

ペネトレーションテストとレッドチームテストは実施することについて大差はありません。

- 実際の攻撃に模したサイバー攻撃を行う(模擬攻撃)

- サイバー攻撃に精通したエンジニア(一般的にホワイトハッカーと呼ばれる)が模擬攻撃を実行

- 単に脆弱性の有無を確認するだけでなく、様々な情報を元に、実際のツールやプロセスを実行し、攻撃を仕掛ける(この点が脆弱性テストと大きく異なります)

- 以下の情報を活用する

OSINT(Open Source Intelligence)

インターネット上の様々な企業情報やSNSのユーザプロフィールなど、誰でもアクセス可能な情報を分析して情報を構築

SIGINT(Signal Intelligence)

電話、無線、電磁波、GPS、ITネットワークなどを傍受し情報を分析する活動

HUMINT(Human Intelligence)

人を介して行う諜報活動。スパイ活動的に合法に攻撃対象の情報を収集

・社員と仲良くなり、社員情報や営業情報を収集

・ターゲット会社から信頼を得て、会社の内部情報を収集

・長期間かけてハッカーから信頼を得て、機密情報や不正なツールなどを入手

つまり、本当の攻撃者を模したチームを組成し、攻撃に耐えられる対策が講じられているかどうかを時間をかけてテストする(システムだけでなく、教育、ルールなどの人的対策、社会的に流通している情報、組織活動として発信している情報すべてに対してチェックをかける)のがペネトレーションテストあるいはレッドチームテストとなります。

レッドチームテスト

ペネトレーションテストも、レッドチームテストにおいても、多くの場合、攻撃グループの脅威を解析し、どのような攻撃手法やツールなどが利用されているかを解析したMITRE ATT&CK*2が使われます。

レッドチームテストの大きな優位点は、

- 模擬攻撃を行うエンジニアの知識と経験のレベルが非常に高い

- 情報収集や攻撃に際して、配達員やガードマンにさえも扮装した人が盗聴や攻撃に加わる事があり、リアルな攻撃な手法を用いること

など、模擬攻撃を実行するホワイトハッカーが机上ではなく、実践しながらテストを行います。そういった優秀なエンジニアや人で構成されるのがレッドチームであり、彼らが行うペネトレーションテストがレッドチームテストと言います。

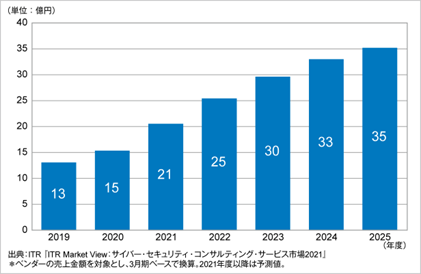

国内のレッドチームテストの市場規模*3

また、攻撃の多くは海外から実行されます。よりリアルな攻撃を行うためには、サイバー軍や諜報機関等で実践経験のある、経験に裏打ちされた知識を持っている海外の人達も含めた「教科書的でない」レッドチームの方がより深く、そして高度な模擬攻撃を実行できます。

レッドチームテストで実行される内容

一般的にレッドチームテストのプロセスは、依頼者の要求に依りますが、具体的には着手前にSOW(作業明細書)に記述されます。(攻撃を実施してデータにたどり着いても持ち出さない、本番システムに被害を与えないなど)

通常下記の3つの主要フェーズで構成されます。

Phase I: 偵察と準備

このフェーズでは、攻撃対象の調査を含め攻撃を実施するための準備が行われます。この準備には攻撃で利用するツール(マルウェア)のカスタマイズ、ツールを管理しコントロールするためのC&Cサーバなどのインフラ構築、ターゲットの偵察活動や、ネットワーク接続なども行い、可能な範囲でネットワーク状況なども調査します。

その後、各種の調査結果を元に攻撃シナリオを作成します。

攻撃シナリオを作る際に行う活動としては次のとおりです。

- 外部偵察による脆弱な資産の洗い出し

- 内部偵察と攻撃ベクトルの検討

- 攻撃シナリオを設計する

Phase II: シナリオの実行

実行においては特権への昇格、横展開などを行い攻撃対象の防御、検知能力を確認しつつ、中間者攻撃や導入されているセキュリティ対策製品の回避や無効化、重要な資産(クラウンジュエルと言われる)の探索、場所移動、アクセスなどを繰り返し

- 脆弱性や設定ミスの特定

- 権限昇格と横展開技術の実行の可否

- 模擬的なデータ搾取または破壊攻撃

を行います。

Phase III: 分析とデブリーフィング

最後に、レッドチームの行った攻撃と結果を分析することで、対象組織が行っているセキュリティ対策の詳細な評価を行います。また、依頼者の要望によっては今後行うべき対策や優先度付けを報告内容に含めます。

- 攻撃タイムラインの包括的な報告および分析

- レッドチームによる活動から特定された問題、および緩和策の提示

- 最終成果物として、報告会、エグゼクティブサマリー、優先順位付けされた対策と緩和策の推奨事項が提出

海外のレッドチームテストを活用するメリット*1

模擬攻撃とはいえMITRE ATT&CKのシナリオを熟知しているだけではなく、実践経験とそれに裏打ちされた技術を有するレッドチームにテストしてもらう事で、

- 現状のセキュリティ対策で本当の攻撃を回避できるのか?

- セキュリティ対策はそのような攻撃に対して十分なレベルなのか?

- 自社の対策に何が不足しているのか? 何を改善すべきなのか?

といったことが、MITRE ATT&CKのシナリオだけでなく実践的なアドバイスが受けられます。

お客様との話でも、やはり本当の攻撃は海外から来るので、攻撃経験が豊富なエンジニア(ホワイトハッカー)が真剣に攻撃を仕掛けてきたら、どの程度防御ができるのか?改善すべき点は何なのか?を知るためにも、この様なエンジニアが実施するレッドチームテストの実施を頼みたいという声を聴きます。

セキュリティには残念ながら「絶対」や「100%」という言葉が無いように、どれほど様々なケースを想定して多層防御対策を行っても心配はなくならないようです。(私から見るとかなり高いレベルの対策をされているお客様なのですが。。。)

海外のサイバー軍に属した経験を持つレッドチームテストが出来ないかと相談されたことがあります。その際には、イスラエル軍(IDF)の8200部隊に属し、実際にサイバー業務を行っていた人たちが除隊後(とはいってもまだまだ若いエンジニアですが)に立ち上げたコンサル会社にお願いをして、レッドチームテストの実施をして貰う事もあります。

サイバー軍出身者によるレッドチームテスト

そのお客様は毎年、国内のセキュリティコンサルに委託しペネトレーションテストを実施し、改善を行っていたのですが、安心感を持つために攻撃経験豊富なレッドチームにテストをして欲しいという事でした。

現在ではIDFの8200部隊も大きくなり、部隊に所属している上位1割程度の人がサイバー攻撃の最前線で活動します。8200部隊出身者のホワイトハッカーと呼ばれる人達は、攻撃だけでなく防衛の経験も豊富であり非常に高度な技術を持っている人達です。

決して日本の技術力が劣る訳では無いのですがサイバー攻撃/テスト/対策に関しては、やはりサイバー部隊での実践経験の差があります。サイバー脅威インテリジェンスの理解が深く、様々な攻撃に対応した経験のある幅広い、深い技術力を持ったエンジニアにより、実践的なレッドチームテストになります。

海外のレッドチームテストのデメリット

デメリットとして一番は費用が高いことです。技術力のある実践経験豊富なエンジニアが行うテストであり、かつ彼らが時間をかけて調査、計画、準備、実行を行うために費用がかかるのは仕方がないとしても、頻度高く実施できる費用ではないと思います。

また、テスト結果を受けて改善を行うにも時間と費用がかかるので、毎年実施できるテストでもないのでは思います。また言語の壁もあります。(海外チームによる日本語でのフィッシングメールはかなり無理があります。)

しかし、どんなにゼロトラストへのシフトを含めサイバーセキュリティ対策を精緻に行っても、サイバー脅威は日々変化し進歩しています。レッドチームテストは当然そのような変化も取り入れて実施されますので、「現状の対策ではどんな問題があるのか?」「何を見直すべきなのか?」を知るためには、レッドチームテストで答えを得ることは有効です。

攻撃内容、手法、技術が急激に進歩し変化していることに追従してセキュリティ対策を進歩させるのは困難であり、また優先度を間違えてしまうとセキュリティレベルを向上させているはずなのに、攻撃の被害に遭ってしまう、ということも考えられます。

海外のレッドチームテストを実施すべき理由

例えば、ワクチンのテストではプラセボ(偽の薬剤、多くは生理食塩水)が使われます。「この薬には特別な薬剤が入っており効果があります」と言って投与を行うと、効果があると聞いただけで思い込み(暗示)や免疫などの自然治癒力により、本当に効果を発揮することをプラセボ効果と言います。

ワクチンテストの場合は、被験者も医療関係者も投与されているのが本当の薬剤なのかプラセボなのかを知らされません。同じ様なことがセキュリティ対策でも起こります。

- 脆弱性パッチは全て適用した

- SaaSやIaaSなどのセキュリティ設定はポリシー通りに適用されている

- 自社のセキュリティ対策には問題はない

などといった「思い込み」や勘違いこそが攻撃者が狙ってくる「人の脆弱性」です。薬学的なプラセボ効果とは異なり、セキュリティにおけるそうした「思い込み」が良い方向に向かうことはありません。

人の脆弱性を顕在化させる意味でも、攻撃者ではない実践経験豊富な、技術力のある第三者に模擬攻撃を実施してもらうレッドチームテストは意味があるだけでなく、問題点発見に対しての大切な気づきを与えてくれると思います。

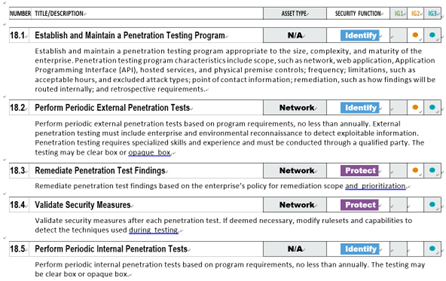

Blog「サイバーハイジーン」でCISコントロールVer.8のIG1で定義されているのがサイバーハイジーンと呼ばれていると触れましたが、ペネトレーションテストやレッドチームテストはコントロール18のSafeguard 18.5*4に定義されており「IG3」(Implementation Group 3)に分類されています。

つまり、CIS(Center for Internet Security)はペネトレーションテストやレッドチームテストを「システムやネットワークに対する最も一般的なサイバー攻撃を軽減するための、優先順位の高い一連の保護策」の最高位として必要な項目としています。

また、「攻撃が成功すると公共の福祉に重大な損害を与える可能性のある企業は、サービスの可用性、および機密データの機密性と完全性に対処する必要があり、洗練された敵からの標的型攻撃を阻止し、ゼロデイ攻撃の影響を低減するために、IG3のために選択されたセーフガードの実施をすべき。」ともあります。

CIS Ver.8 コントロール18*4

従って、インフラ関連組織(政府機関、電力、水道、ガス、通信、交通機関など)、大企業の中でも生活を支えている物資に関係している企業や、病院等はCISが分類する、対策を実施するべき企業に該当すると考えられます。

是非、自組織のセキュリティ対策に攻撃を仕掛けて脆弱性、あるいは改善ポイントを見つけ出し改善をするサイクルを継続して頂きたいと思います。その際にはレッドチームテスト、特に海外の実践経験豊富なエンジニアによるレッドチームテストは有益な手段だと思います。

レッドチームテストの内容は一品一様

「具体的に実行される内容」でお話したとおり、レッドチームテストは画一的ではなく、お客様のシステムや規模、実装方法によって大きく異なります。また、攻撃方法に関してもシステムとしての脆弱性、人の脆弱性を含めて、どこをどのように攻撃するかに違いがあります。

テスト要件

- 外部からの侵入なのか、侵入後の脅威なのか、あるいは内部犯行者まで含めるのか

- 本番システムへの影響の有無

現状のヒアリング

- 現在のセキュリティ対策として何を保有しているのか(内部と外部のネットワーク分離、ネットワーク、監視システムなど)、クラウドやSaaS/PaaSの利用有無

- 企業形態(eコマースなどのIT依存度、社員数、業務内容など)

- 働き方(オフィス、テレワーク、Wi-Fi利用など)

- サプライチェーン(関連企業、取引先、標準アプリの種類)

- 事業活動における作業効率化のニーズ(例えば、外部ファイルの持込、Webクローニングなど)

- セキュリティポリシー(オンプレ クラウド、個人認証、ITシステム利用ルールなど)

- 運用形態(24/7監視、SIEM/XDR、プレイブック有無や自動化など)

上記の内容によりテスト期間、費用は変化します。

SOWの例

イスラエル出張の際に、サイバー軍出身ハッカーによるレッドチームテストを委託する予定の企業にも訪問をしてきました。テルアビブにある当社オフィスから歩いて数分の場所にオフィスがあり、欧米の金融系のお客様へのレッドチームテストの経験があるとのこと。もしご興味があれば、ご相談いただければと思います。

出典 (参考文献一覧)

※1 Wikipedia|サイバーセキュリティ (参照日:2022-06-27)

SQL Master データベースエンジニアとセキュリティエンジニアとLinuxエンジニアのための情報|諜報活動はOSINT、SIGINT、HUMINTの3種類が基本(参照日:2022-06-27)

日経XTECH|第2講:プロフェッショナルがインテリジェンスを学ぶ理由 (参照日:2022-06-27)

サイバーセキュリティ.com|ペネトレーションテストとは?脆弱性診断との違いを徹底解説 (参照日:2022-06-27)

※2 MITRE|MITRE ATT&CK(参照日:2022-06-27)

※3 ITRプレスリリース|「ITRがレッドチームサービス市場規模推移および予測を発表」2021年12月23日 (参照日:2022-06-27)

※4 CIS|CIS Critical Security Controls Version 8 (参照日:2022-06-27)