目次

Moving Target Defense 技術の優位性

これまでMoving Target Defense技術①、②の記事で、エンドポイントセキュリティの最先端の技術として、MTD技術とそれを実現しているMorphisecについてお話してきました。

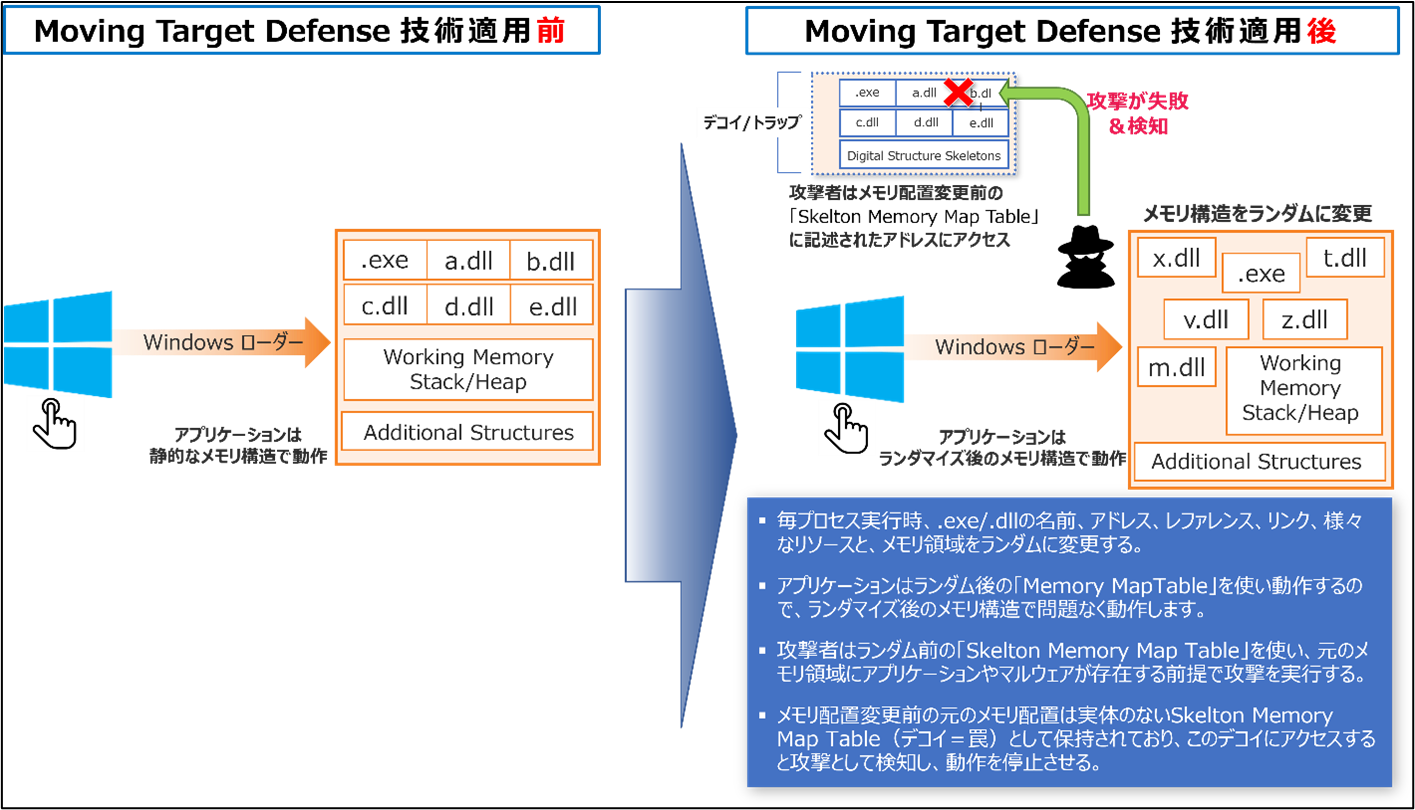

概要をおさらいしますと、Morphisecが実現するMoving Target Defense(標的を移動させて防御する)技術は、オペレーティングシステム(OS)がシステム環境を変化できることを利用して、アプリケーションをメモリにアップロードするタイミングで、攻撃者が予測不可能なメモリ環境を新たに作り出す技術です。これにより、攻撃者はOSのライブラリやアプリケーションを見つけることができなくなります。

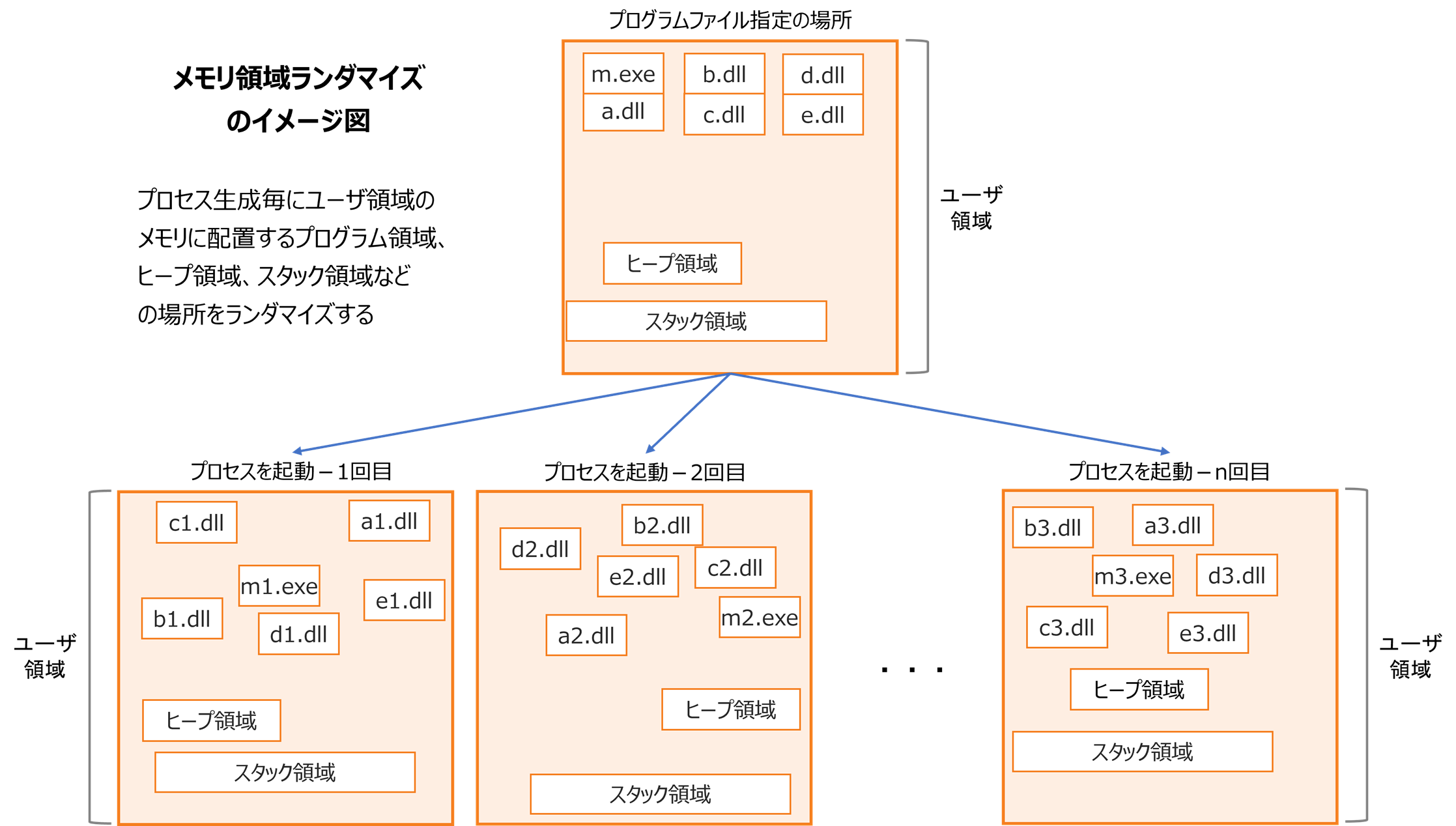

アプリケーションプログラムは、プロセスメモリ上で同一の領域にアップロードされます。(アプリケーションプログラムが起動する際に確保されるメモリ領域とアドレスが、アプリケーションファイルに定義されている場所となる)そのため、攻撃者はアプリケーションがどのメモリ領域のアドレスにアップロードされるかを事前に知ることができ、そのアドレスで動くマルウェアを作成します。

この仕組みはどのPCでも共通で、攻撃者が自身のPCを使えば、攻撃用コードを実行するためにどのメモリ領域にアプリケーションがアップロードされるかについて、事前にそのメモリ領域やジャンプすべきアドレスを知ることが可能です。例えば文書作成ソフトのWordを複数回起動すると、プロセスIDは変わっても、メモリ領域は毎回同じ場所にアップロードされることが分かります。

しかし、MTD技術を使うことで、アプリケーションのプロセスが生成される度に、メモリ領域の場所がランダマイズされます。そのため、「特定のメモリ」で実行を行う攻撃は実行できません。コード領域にプログラムがなければ、PCはそのコードを実行しませんので、MTD技術を利用することで、攻撃者が事前に調べたメモリアドレスにジャンプをしても攻撃は実行されません。これを実現しているソリューションが、Morphisecです。

- 特許技術でエンドポイントを守る「次の一手」とは

アクティブサイバーディフェンスの考え方で端末を保護

どんな攻撃でも実行されなければ被害を受けない

技術は日々進歩しています。過去と比べ、一般的に利用されるコンピュータの処理速度は年々速くなり、また、環境についてもオンプレミスで個別に利用されていたものが、クラウドサービスとして共同で利用する形へと変化しています。その他にも、テレワークといった近年大幅に浸透した働き方や、自社で資産(ハードウェアや人材)を持たず、サブスクリプションとして利用するといった新たなリソース活用も見られています。

こうした潮流において技術や環境は大きく変わっていますが、どのような状況であれ、コンピュータに使われている基本技術が同じである限り、端末としてのPC、エンドポイントが必要になります。様々なニーズに対応するアプリケーションソフトウェアが生まれていますが、必ずエンドポイント上で動く必要がある=土台として考える必要があります。

例えば、テレワークによって浸透したのはSaaSアプリケーションといった共通利用型のサービスです。こうした技術の発展に伴い、セキュリティの概念はネットワーク(組織)の内外で区分する境界型防御から、すべてを信頼しないゼロトラストアーキテクチャが進み、認証やセキュアアクセス(SASE等)がより重要視されるようになりました。

しかし、どれほど認証やSASEによる保護を強化しても、WebサイトのファイルあるいはフィッシングメールのURLをクリックしてしまう、といったミスからマルウェアが侵入する可能性が高いことから、それらの技術だけで完全に防御することは不可能です。この時に有効なのがエンドポイント対策ですが、攻撃者も色々な手法でセキュリティ対策を回避する工夫をしてきます。そして攻撃が成立すると、悪意のあるファイルが作成されたり、レジストリーに不要な設定が書き込まれたりします。エンドポイント対策としてよく知られるEDRでは、そうした不審な攻撃を検知することはできますが、運用の面において、攻撃の影響を洗い出し、そして元の状態に復旧させるにはかなり骨が折れるでしょう。

それに対しMTD技術は、攻撃者が本来ジャンプしたいメモリアドレスに到達できない、あるいはマルウェアのダウンローダーにたどり着けないので攻撃者側のサーバーからダウンロードできない、という状況をつくり出します。つまり、攻撃が成立しない=「検知後の運用」という手間を気にする必要が無いのです。

Morphisecのソリューションは、事前対策によって攻撃を受けたとしても防御をするアクティブデフェンスであり、攻撃者の視点と手法を逆手に取ったオフェンシブセキュリティでもあります。まさに攻撃者が嫌がる仕組みだと言えるでしょう。

MTD技術の仕組み

Morphisecはエンドポイントのセキュリティ対策でMTD技術を活用している唯一のソリューションです。コードやヒープ(作業領域)の配置場所をランダムに変更することで、攻撃者側にマルウェア等の攻撃が動く領域を見つけられないようにしています。

アプリケーションプログラムは、.exeや.dllファイルのようなオブジェクトモジュール(エンドポイントが実行するプログラムコード)を作成する際に、どのメモリ領域にプログラムを置くか、ヒープ領域やスタック領域を確保するかが決まります。(これは、.exeファイルのPEフォーマット(Portable Execution Format)と呼ばれる形式です。)攻撃者はこの特性を利用して、例えば.exeが指定する領域にマルウェアを忍ばせたり、カーネル領域で実行されるカーネルコールのためのライブラリ(.dll)にジャンプして思いどおりの操作を行います。

つまり、このメモリ領域を毎回ランダムに移動させてしまえば、攻撃者がやりたいこと(マルウェアの実行や、権限昇格など、カーネルでしか実行できないこと)が出来なくなります。Morphisecは、メモリ領域をプロセス起動時に毎回ランダマイズし、そのうえで移動させる前の領域にデコイ(罠)を仕掛け、攻撃を検知します。攻撃者は攻撃を実行できずに、存在を知られてしまうのです。

OSは、各アプリケーションが動くメモリ領域を、テーブルとして確保しており.exe(PEフォーマット)で指定されている場所で動く仕組みになっています。しかし、MorphisecのMTD技術はこのテーブルの内容を変更してしまうのです。よって攻撃者は、テーブルやPEフォーマットといったルールが利用できないので、脆弱性を見つけたとしても、攻撃が動作する環境を見つけることができないのです。

また、攻撃者が対象のテーブルを見つける方法として、ファイルの名称をもとに、メモリ検索を行う方法があります。メモリ領域を見つけられることは、攻撃が動く領域を見つけられてしまう、ということなので、被害のリスクが高まります。こうしたリスクに対し、Morphisecはメモリだけでなくファイル名(.exeや.dllの名称)もランダムに変更する」ことで、リスクを削減しています。

MorphisecのMTD技術は、ゼロデイ攻撃、インメモリ/ファイルレス攻撃、サプライチェーン攻撃など、高度なEDRツールでも捕捉できないような脅威に対して有効な手段になります。これは、Morphisecが、一般的なアンチウイルスツールのように、攻撃識別のためのシグネチャに依存しないからです。考え方としてはシンプルで、未知の脅威も既知の脅威も、等しく阻止するといった技術です。

サイバーセキュリティの最先端を行くMorphisec*1

Morphisecは、Moving Target Defense技術のリーダーとして、この技術の成果を証明してきました。5,000社以上の企業がMorphisecのMTD技術を使い重要な資産を保護しており、WindowsやLinuxデバイス含め約900万台のエンドポイントやサーバーに導入されています。日本においても、IT系、OT系への導入実績が多数あります。Morphisecのメーカである、Morphisecによれば、NGAV、EPP、EDR ソリューションが検出または防止できなかったステルス攻撃や高度な攻撃を毎日 10,000 件以上阻止している、としています。Morphisecの有効性は、Morphisecのお客様の成功事例、Gartner社のピアインサイトレビュー、ピアスポットのレビューでご確認いただけます。Morphisecは、他のソリューションでは阻止できなかった攻撃を阻止した例があり、防御性能の高さが伺えます。(勿論、下記に限定されるものではありません)

- Conti、DarkSide、Lockbitのようなランサムウェア

- Cobalt Strikeやその他のインメモリービーコンを用いた、バックドアから仕掛けられていた攻撃

- 世界で多くのユーザを有する正規版ソフトの流通経路を狙ったサプライチェーン攻撃

- Emotet、QBot、Qakbot、Trickbot、IcedID などのマルウェア・ダウンローダー

また、Morphisec導入の副次効果として、誤検知のアラートを減らし、アナリストによる調査の必要性を削減することが挙げられます。加えて、エンドポイントにインストールするMorphisecのエージェントが軽量であり、運用の負荷が低い(シグネチャアップデート等が不要)なことからも、総コストを削減することができます。MTDはインストールした端末(ローカル環境)で動く仕組みのため、隔離環境やインターネットに接続されない環境といったところでも防御することが可能です。

ご興味があれば、ぜひお問合せ下さい。