インフォスティーラー型マルウェアによる情報漏えいが急増し、企業のメールアドレスがダークウェブで売買されるケースも増えています。漏えいしたアドレスは、標的型攻撃やフィッシングなどに悪用され、社内システムへの不正侵入や二次被害につながるリスクがあります。

しかし、

- 漏えいしているかの確認方法が分からない

- 漏えい後の対応が社内で定まっていない

という企業も少なくありません。

本記事では、メールアドレスが漏えいしているかどうかの確認方法と漏えいを防ぐ対策についてわかりやすく解説します。

情報漏えいリスクの最小化に、ぜひお役立てください。

-

メールアドレス漏えい件数クイック調査レポート

貴社ドメインのメールアドレスについて、漏えい件数を簡易調査します。

目次

メールアドレス漏えいの確認やチェックが可能なサイト

メールアドレスの漏えい状況を確認可能なサイトとして、Have I Been Pwnedが挙げられます。Have I Been Pwnedは、サーバーの安全保障における専門家であるTroy Hunt氏が発足させたサイトです。

2024年10月時点において、サイト内に登録されている漏えいアカウント数は14,169,230,355件*1に上り、NISC(内閣サイバーセキュリティセンター)の「インターネットの安全・安心ハンドブック」*2でも紹介されています。

Have I Been Pwnedを使用することで、漏えいしたとみられる情報を集めたデータベースを参照し、自身のメールアドレスが流出しているか否かをチェックできる場合があります。

また、メールアドレスの漏えい元となったサービス名や、メールアドレスと連携しているアカウント情報なども、確かめられる場合があります。

Have I Been Pwnedの他にも、Google ダークウェブレポートや、Firefox Monitor、nortonのようなメールアドレスの漏えいを確認できるサイトは多数存在します。

メールアドレスが漏えいした場合の対応方法を解説

メールアドレスが漏えいした場合の対応方法として、主に以下の内容が挙げられます。

- パスワードを更新する

- 新しいメールアドレスに変更する

- 迷惑メールフィルタの保護強度設定を変更する

- 不正使用されていないか確かめる

パスワードを更新する

メールアドレスが漏えいした場合の対応方法の1つとして、パスワードの更新が有効です。

メールアドレスは、会員制サービスやECサイトなどでログインIDとして使用されることが多いため、ログインに使っているメールアドレスが漏えいすると、第三者によってパスワードが推測されやすくなり、不正アクセスが発生する可能性が高まります。

したがって、漏えいしたメールアドレスに関連するパスワードを更新することで、メールアドレスを使用した不正ログインを防ぐ効果が期待できます。

パスワードを更新する際には、第三者による推測が難しいパスワードに変更することで、メールアドレスの漏えいリスクを低減できるでしょう。

また、以下のポイントを押さえることで、第三者が推測しにくいパスワードを作成することが可能です。

- 個人に関連する情報をパスワードに含まない

- 同じパスワードを複数のサイトで使わない

- パスフレーズ(複数の単語をつなぎ合わせた文字列)を使用する

メールアドレスを活用した認証方式を採用しているサービスは、多数存在することが予測されます。

そのため、メールアドレスをいくつものサイトでログインIDとして使用している場合は、漏えいしたメールアドレスに紐づく全てのパスワードを、変更することが推奨されると考えられます。

新しいメールアドレスに変更する

新しいメールアドレスに変更することも、メールアドレスが漏えいした場合の対応方法の1つです。

メールアドレスが漏えいすると、そのメールアドレスとデータ連携を行っているサービスへの、不正ログインが起こる恐れがあります。

そのため、サービスと連携しているメールアドレスを、新しいメールアドレスに変更することで、情報漏えいの拡大を抑えることができると考えられます。

なお、漏えいしたメールアドレスを多数のサービスへ登録していた場合には、一般的に、全てのサービスでメールアドレスの変更を行う必要があると言われています。

迷惑メールフィルタの保護強度設定を変更する

迷惑メールフィルタの保護強度設定を変更することは、メールアドレスが漏えいした場合の対応方法の1つであるといえるでしょう。

流出してしまったメールアドレスは、迷惑メールの送付先リストとして悪用される傾向があります。送付先リストとして悪用されることで、迷惑メールが頻繁に届いたり、フィッシング詐欺目的のメールが届くようになったりするケースが見受けられます。

また、迷惑メールには、マルウェアが仕込まれるケースも多いです。

そこで、迷惑メールフィルタの保護強度設定を変更することで、フィッシング攻撃やマルウェアなどを含んだ悪意のある迷惑メールを、事前に防ぐことが可能となる場合が多いです。

その他、迷惑メールフィルタの強化に加え、信頼できない送信元からのメールの防御など、多方面からの防御体制が効果的であると考えられています。

不正使用されていないか確かめる

メールアドレスが漏えいした場合の対応策の1つとして、不正使用されていないか確認することが挙げられます。

利用しているメーラーのログイン情報や操作履歴を参照することで、現時点で不正使用が行われているかどうかを確認できます。

万が一、不正使用が確認された場合には、ログイン情報や操作履歴から、不正アクセスを行ったデバイスやログイン日時、使用されたIPアドレスを特定できる場合があります。

また、現在の状況を確認することで、必要な対策を明確にすることができます。メールアドレスの不正使用の有無は、以下の方法で確認できます。

- ログインされている媒体の確認

- 送信したメールの履歴確認

- 受信したメールの削除履歴

- ログインされているIPアドレスの確認

- ログインされている日時の確認

- ログイン検知機能の有効化

メールアドレスが漏えいする主な原因

メールアドレスが漏えいする主な原因として、次のような内容がよくあるケースだと言えます。

- メールの送信ミス

- 信頼ができないウェブサイトへのアクセス

- サイバー攻撃による不正アクセス

メールの送信ミス

メールの送信ミスは、メールアドレスが漏えいする原因になりかねません。例えば、以下のような送信ミスをすることは、メールアドレスの漏えいにつながると考えられるでしょう。

- メールの送信先を誤っている

- 添付するファイルを誤っている

- 「Cc」「Bcc」の設定を誤っている

個人情報を含むメールの送信先や添付ファイルを間違えることで、メールアドレスを含む個人情報が、意図せず第三者に漏えいしてしまう可能性が高まります。

また、「Bcc」と「Cc」の設定を誤ることで、本来非公開にされるべき関係者のメールアドレスが、メールを受け取った人の間で確認できる状態となり、メールアドレスが漏えいしてしまう恐れがあります。

メールの送信ミスは、悪意のないヒューマンエラーである場合が多いです。そのため、送信ミスが起こらないようなルールを設けることが大切であると考えられています。

信頼ができないウェブサイトへのアクセス

メールアドレスが漏えいする主な原因の1つとして、信頼ができないウェブサイトへのアクセスが挙げられます。

フィッシングサイトなどの信頼できないサイトの多くは、名の知れた企業へのなりすましや発信元を詐称したメールの送信など様々な手段を用いて、ユーザーをサイトへ導き個人情報を入手しようとしています。

したがって、信頼ができないウェブサイトにアクセスし、ログインや手続きに必要な個人情報の入力を行うことは、メールアドレスが漏えいする可能性を高めると考えられます。

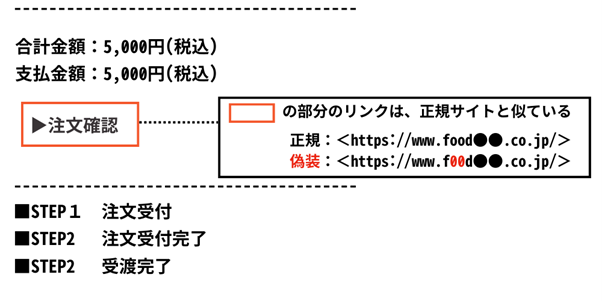

また、信頼性の低いウェブサイトは巧妙に作られていることが多いため、信用できるサイトかどうかを見分けるのが難しい場合がよくあります。

そのため、メール本文の日本語に違和感がないか、サイトURLに信頼できない点がないかなど、日頃からチェックする習慣をつけることが重要でしょう。

サイバー攻撃による不正アクセス

サイバー攻撃による不正アクセスは、メールアドレスが漏えいする主な原因の1つです。

サイバー攻撃とは、情報機器やサーバーなどに対してネットワークを経由し、情報の窃盗や損壊、改変などを行う行為を指します。

サイバー攻撃によってパソコンやサーバーに不正にアクセスされると、メールアドレスを含む情報が盗まれる可能性が高くなります。

不正アクセスは主に、社内で使用しているシステムの脆弱性や社員の情報リテラシーの不足を狙って行われるとされています。

したがって、外部からの不正アクセスを未然に防ぐためには、以下の対策を実施することが重要です。

- 不正検知システムを取り入れる

- 社内のセキュリティ知識の向上

- 認証形式の強化

メールアドレスが漏えいした場合のリスク

メールアドレスが漏えいした場合のリスクとして、主に以下の内容が挙げられます。

- 不特定多数の人に意図せずメールを送信される

- その他の個人情報が漏えいする

不特定多数の人に意図せずメールを送信される

メールアドレスが漏えいした場合のリスクに、不特定多数の人に意図せず悪質なメールを送信されることが挙げられます。

漏えいしたメールアドレスに第三者が不正ログインを行い、連絡先に登録されているメールアドレスへ悪質なメールを送信することはよくあるケースだと言われています。

メールの受信者は、既知のアドレスからのメールに対して警戒心が低くなりがちです。例えば、フィッシングメールやウイルスが仕込まれたメールなどが送られてきた場合でも、安易にクリックしてしまいやすく、その結果、周囲の関係者にまで被害が広がってしまう恐れがあります。

その他の個人情報が漏えいする

メールアドレスと紐づいた個人情報が漏えいすることは、メールアドレスが漏えいした場合のリスクとして考えられます。

メールアドレスは、会員制サービス、ECサイト、SNSなどの本人確認や認証手段として一般的に使用されています。そのため、メールアドレスが漏えいすることで、様々なサービスへ不正にログインされる可能性が高まります。

また、不正ログインが行われた場合、メールアドレス以外の個人に関する情報についても閲覧できると考えられるため、氏名や年齢、住んでいる場所などの個人情報の漏えいリスクが高まります。

例えば、ネット銀行へ不正ログインされた場合、口座番号が流出するケースが考えられるでしょう。

さらに、同じメールアドレスを、いくつかの異なるサービスの認証に用いている場合も少なくありません。そういった場合、1つのメールアドレスが流出することにより、多数のサービスに被害を与える可能性があるため注意が必要であると考えられます。

メールアドレスの漏えいを防止するための対策

メールアドレス漏えいを予防するための対策として、以下の内容が効果的であると言われています。

- 二段階認証を利用する

- 信頼できないサービスへの登録をしない

二段階認証を利用する

メールアドレスの漏えいを予防するための対策として、多要素認証を利用することが挙げられます。

多要素認証を利用することで、サインイン時にIDやパスワードの確認のみでなく、その他の要素による本人認証が必要となるため、セキュリティがより堅牢になりやすいと言えます。

セキュリティが堅牢になると、メールアドレス漏えいの原因と言われている不正アクセスのリスクを低下させる可能性が高まります。

多要素認証では、IDとパスワードの確認に加えて、以下の3つの要素のいずれかを2回目の認証として用いるケースが一般的です。

- 所有情報

- 生体情報

- 知識情報

所有情報とは、主に個人が所有している物に関する情報を指します。所有情報を用いた認証の例としては、SMSを利用した認証や、スマートフォンアプリ内のトークンジェネレーターによるワンタイムパスワードの生成などが挙げられます。

生体情報は、一般的に自身の生体における、他者と識別可能な性質や要素を利用した認証形式です。よくあるケースとして、指紋認証や顔認証が生体認証として利用されています。

知識情報は、自分自身のみが把握している情報を利用した認証形式だとされています。主に、パスワードや秘密の質問への回答による本人確認が行われています。

信頼できないサービスへの登録をしない

信頼できないサービスへのメールアドレスの登録を避けることで、漏えいの予防ができるケースも多いです。

信頼できないサービスとは、セキュリティや透明性が欠如しており、ユーザーの個人情報やデータを不適切に扱う可能性があるサービスです。信頼できないサービスには、以下のような特徴があります。

- サイトのURLがブランドの正式表記と少し異なる

- 日本語の字体や文章に不自然さがある

- 販売価格が過度に割引されている

- 事業者の住所が記載されていない、または・虚偽の住所が記載されている

- 連絡方法が問い合わせフォームやフリーメールのみである

- 支払い方法がクレジットカードのみ、前払いのみ、または代金引換のみなど、限られている

- サイト内のリンクが正常に機能しない

信頼できないサービスへメールアドレスを登録することで、登録したサービスを経由して、メールアドレスが漏えいする可能性が高まります。

サービスによっては、セキュリティ体制が不完全な場合もあるため、不用意に信頼できないサービスへメールアドレスを登録しないことが推奨されるでしょう。

-

メールアドレス漏えい件数クイック調査レポート

貴社のURLをもとに、貴社に関連するメールアドレスの漏えい件数を簡易調査します。

監修者プロフィール

靜間 隆二(セキュリティイノベーション本部 CWAT製品企画部 部長)

当社入社から20年以上、情報セキュリティの事業に携わる。サイバー攻撃からの対策、内部不正による情報漏えい対策の両側面で専門知識を有する。中小~国内を代表する上場企業まで幅広いセキュリティ対策を支援した実績あり。

株式会社RE-HEART 代表取締役CEO

小山雄太

Webシステム開発とITコンサルティングを中心に、要件定義から設計・開発、および運用支援まで多様な経験を持つ。近年はAWSを基盤としたクラウドインフラの設計・構築に注力し、

クライアント企業様に向けたセキュリティ対策やDevOps推進を支援する。