CWATライターチームです。

この記事では、フォレンジック調査やその内製化について取り上げます。記事の後半では、フォレンジックを内製化するにあたって重要なログの種類とその収集および活用方法をご紹介します。

情報漏えい対策や操作ログの取得を検討されている方におすすめの資料

-

経済安全保障時代の情報漏えい対策

最新の法規制動向や内部不正の実例を踏まえ、DLPによって企業の情報漏えい対策を強化する方法について紹介した資料

-

CWAT(シーワット)クラ

ウドの概要資料企業の重要情報をリアルタイムで守るCWATクラウドの概要説明資料

-

CWATクラウドの導入

相談・デモ・見積り依頼CWATクラウドやその他情報漏えい対策についてのご相談はこちら

目次

フォレンジック調査とは、内部不正や情報漏えいなどのインシデントが発生した際に行う鑑識調査のことです。

フォレンジック調査が活用される事例としては、顧客情報漏えい事件、海外拠点におけるインシデントのフォレンジック調査などが挙げられます。フォレンジック調査において重要な役割を持つログは、インシデントの証拠として活用されます。

当社においてはPCにおける様々な操作をログに記録するCWATクラウドを導入することで万が一インシデントが発生した場合のリスクマネジメントに役立てています。

フォレンジックとは

フォレンジックとは「法医学」、「鑑識」と訳され、一般に「法律に科学的手法を適用すること」と定義されています。

IT分野では、フォレンジックの科学的手法をデジタル情報(データ)に適用することを指し、デジタルフォレンジック(以下、ここではフォレンジックで統一)と呼ばれることもあります。

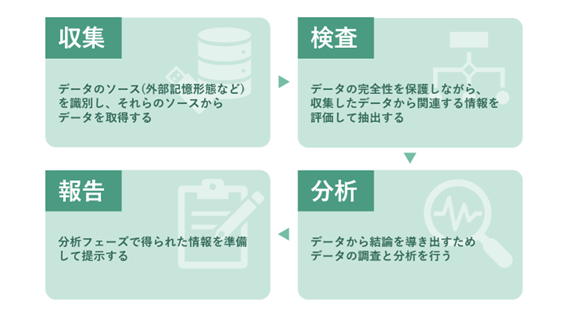

フォレンジックプロセスは、以下の基本的なフェーズで構成されます*1。

- 収集

データの完全性を担保しつつ、関連するデータを識別、ラベル付け、記録し、ソースの候補から取得します。消失する可能性がある動的なデータもあるため、収集は適切なタイミングで取得計画を策定し、実施します。 - 検査

データの完全性を保護しながら、自動もしくは手動により、あるいはその組み合わせによって検査を行います。注目すべきデータを見定め、抽出します。 - 分析

検査フェーズで得られたデータから、人、場所、事象といった項目を識別し、各要素の関連性を分析します - 報告

分析結果をまとめ、報告します。報告内容には、分析フェーズで得られた情報をもとに、次のような情報が含まれます:とるべき対応、対応に向けたツールや手段の決定方法、その他対応が必要な事項といった基本内容に加えて、フォレンジックプロセスのポリシーやガイドライン、フォレンジックにおいて利用するツール、その他改善すべき事項など。どこまで報告するか(結果を外部へも公表するべきか)などは、状況によって異なります。

フォレンジック調査を実施する目的

フォレンジックを行う主な目的は、内部不正や情報漏えいなどのインシデントが起きた際に、事実関係や経緯などを分析し、詳細を把握することです。

調査すべき事象の証跡が把握できると、何を起点にどのような過程を経て事象が発生したかが明らかになるため、以下のことに役立ちます。

- 不正行為の原因究明

- 犯罪や内部ポリシー違反の調査

- セキュリティインシデントの再発防止

- 運用上の問題のトラブルシューティング

- 偶発的なシステム障害からの復旧

- 不正行為や情報漏えいの未然防止 など

このようにフォレンジックを実施すると、

真の原因究明により、インシデントの再発防止や未然に防ぐことにつながります

フォレンジック調査を内製化する課題とメリット

フォレンジックは外部の専門会社に依頼することもできますが、内製化も可能です。

実際に当社のお客様からも、万が一の状況に備えて自社内でのフォレンジックが実施できるような環境を実現したいという声をお聞きしています。

以下に、フォレンジック内製化の課題とメリットを紹介します。

課題

フォレンジック内製化の課題として、実施するうえで必要な諸スキルの専門性の高さが挙げられます。

フォレンジックを実施するには、セキュリティ分野および法律分野における専門的な知識を要します。

また、法的な証拠として認められるためにはデータの完全性の保護や正当なプロセスでの実施を徹底せねばならないほか、法的手続きも行う必要があります。

フォレンジック担当者には、データ解析や調査において高度な専門的技術を求められます。

メリット

そうした課題はありますが、一方で、フォレンジック内製化には、以下のようなメリットが挙げられます。

不正行為の抑止

自社内でフォレンジックを実施し、その活動状況を周知することで、不正行為の抑止につながります。

内部不正を未然に防ぐためには、社内体制の整備や定常的な活動が重要です。

対応スピードの早さ

フォレンジックを必要とする場面は、インシデントなどが発生した緊急時です。

外部の専門会社にフォレンジック調査を委託する場合、ヒアリングや調査範囲の策定など、実施までに時間がかかることがあります。

内製化をすることで、迅速かつ柔軟に取り組むことができます。

フォレンジック調査におけるログの重要性

前述したとおり、フォレンジック内製化においてログの活用が重要です。一部の簡単なアプリケーションを除いて、ほとんどのアプリケーションは何らかの形でログの記録を行なっています。

ログを調査することでいわゆる「鑑識」を行うことができます。

いつ・どこで・誰が・何を・どのように行ったかが記録されるため、事態を正確に把握でき、不正行為発生時や事件発生時に、原因や発生経路を追及する手助けとなるのです。

また、経済産業省の「サイバーセキュリティ対策・内部不正防止対策」*2にて、内部不正防止の基本対策として挙げられていることからも、ログの取得と分析はフォレンジックのみにとどまらず、セキュリティにおいて重要な役割を果たすと言えます。

フォレンジック調査に活用できるログの種類

アプリケーションで記録できるログに加えて、以下のような端末上のあらゆる操作をログとして記録できると、様々な不正行為に対して有効な証拠として役立ちます。

さらに、ログを記録しておくことによって収集から報告までの各フェーズを素早く正確に実施することができるため、迅速な対策策定に繋がります。

取得すべき操作ログの例

- 外部デバイス接続

スマートフォンやタブレットなどのデバイスを接続し、外部に情報を持ち出す事例は少なくありません。 - クリップボード操作

ファイルの持ち出し自体を制御していても、ファイル内のテキスト自体をコピー、または画像データとしてコピーして外部に持ち出される可能性があります。 - ログオン履歴

万が一社外からの不正ログオンがあった場合、情報を窃取され悪用される恐れがあります。

端末上の多様なログを収集するCWAT

当社が提供しているCWATは、端末上で行われるあらゆる操作ログを記録および管理し、フォレンジックへの活用を実現します。

また、ポリシー設定によってUSBの接続やWEBへのファイルアップロード、機密文書の印刷といった不正に繋がる操作を制御することもできるので、内部不正のリスク管理をすることができます。

情報漏えい対策や操作ログの取得を検討されている方におすすめの資料

-

経済安全保障時代の情報漏えい対策

最新の法規制動向や内部不正の実例を踏まえ、DLPによって企業の情報漏えい対策を強化する方法について紹介した資料

-

CWAT(シーワット)クラ

ウドの概要資料企業の重要情報をリアルタイムで守るCWATクラウドの概要説明資料

-

CWATクラウドの導入

相談・デモ・見積り依頼CWATクラウドやその他情報漏えい対策についてのご相談はこちら

出典(参考文献一覧)

※1 IPA独立行政法人 情報処理推進機構|インシデント対応へのフォレンジック 技法の統合に関するガイド(参照日:2023-09-04)