情報漏えいが発生すると、企業にはさまざまな影響が生じます。こうした事態を避けるためには、情報漏えいの原因を理解し、事前に対策を講じることが重要です。

本記事では、情報漏えいの原因ランキングを基に原因の詳細まで解説していきます。

なお、情報漏えい対策を実際に検討されている方は、「抑止ではなくさせない技術」で企業を守る情報漏対策製品「CWAT」の概要資料をご請求ください。CWATの主な特徴として、「情報漏えいを抑止するのではなく、未然に防止するための製品である」ことが挙げられます。

- 情報漏えいのもととなる印刷、外部記憶媒体、メール、Webの利用を柔軟に制御可能

- キーワードチェックにより自動で重要情報を検出し保護(機密キーワードは個別に設定可能)

- 部署やユーザーの権限に合わせてポリシー(ルール)を設定し、部署/ユーザー単位の監視・制御が可能

- 独自の暗号化機能によるファイル保護と閲覧制限(万が一漏えいしても閲覧不可)

- 重要情報に対する不正操作(コピー、ファイル名変更)の即時検知と管理者通知

- 詳細な操作ログ取得によるリアルタイムの監視と不正操作の自動制御機能

- 日/英/韓/中(繁体・簡体)マルチ言語対応によるグローバルなセキュリティ対策

情報漏えい対策を検討されている方におすすめの資料

-

経済安全保障時代の情報漏えい対策

最新の法規制動向や内部不正の実例を踏まえ、DLPによって企業の情報漏えい対策を強化する方法について紹介した資料

-

CWAT(シーワット)クラ

ウドの概要資料企業の重要情報をリアルタイムで守るCWATクラウドの概要説明資料

-

CWATクラウドの導入

相談・デモ・見積り依頼CWATクラウドやその他情報漏えい対策についてのご相談はこちら

目次

企業・組織の情報漏えいにつながる脅威

IPA「情報セキュリティ10大脅威 2025」*1を参考に、情報漏えいについて考えます。

| 順位 | 「組織」向け脅威 | 初選出年 | 10大脅威での取り扱い(2016年以降) |

|---|---|---|---|

1 | ランサム攻撃による被害 | 2016年 | 10年連続10回目 |

2 | サプライチェーンや委託先を狙った攻撃 | 2019年 | 7年連続7回目 |

3 | システムの脆弱性を突いた攻撃 | 2016年 | 5年連続8回目 |

4 | 内部不正による情報漏えい等 | 2016年 | 10年連続10回目 |

5 | 機密情報等を狙った標的型攻撃 | 2016年 | 10年連続10回目 |

6 | リモートワーク等の環境や仕組みを狙った攻撃 | 2021年 | 5年連続5回目 |

7 | 地政学的リスクに起因するサイバー攻撃 | 2025年 | 初選出 |

8 | 分散型サービス妨害攻撃(DDoS攻撃) | 2016年 | 5年ぶり6回目 |

9 | ビジネスメール詐欺 | 2018年 | 8年連続8回目 |

10 | 不注意による情報漏えい等 | 2016年 | 7年連続8回目 |

「情報セキュリティ10大脅威 2025」は、2024年に発生した社会的に影響が大きかったと考えられる情報セキュリティにおける事案から、IPAが脅威候補を選出し、情報セキュリティ分野の研究者、企業の実務担当者など約200名のメンバーからなる「10大脅威選考会」が脅威候補に対して審議・投票を行い、決定したものです。

①ランサム攻撃による被害

2025年に最も危険とされているのは、ランサムウェアによる攻撃です*1。

ランサムウェアとは、身代金という意味をもつ「ランサム」と、コンピューター内部に搭載されている「ソフトウェア」の2語を組み合せた言葉です。

そして、ランサムウェア攻撃とは、ランサムウェアを標的のPCへと感染させることで、内部データを暗号化して利用不能にしたり、PC自体を操作不能にしたりする攻撃です。データや機器を復旧する代わりに金銭を要求され、多大な経済的損失を受けるリスクがあります。

例として、期日までに金銭を支払わなければ、内部情報の公表もしくはデータを消去する旨の脅迫を行なうケースが挙げられます。

ランサムウェアは主に、なりすましメールやセキュリティ上の欠陥を持つVPNデバイスを足掛かりに侵入します。そのため、強固なセキュリティ対策ソリューションの導入や、利用しているツールの最新化が有効です。

②サプライチェーンや委託先を狙った攻撃

10大脅威の第2位は、サプライチェーンの弱点を悪用した攻撃です。

サプライチェーンとは、商品などのモノが、素材の仕入れや生産などの段階を踏まえて生活者に辿り着くまでの、一連の過程を表す言葉です。

このサプライチェーンに関わる企業の中で、セキュリティ面において欠点を抱える企業を入口として、標的としている企業に不正侵入しようとする攻撃のことを、サプライチェーン攻撃と呼びます。

自社のセキュリティをどれほど改善しても、サプライチェーン全体のセキュリティレベルが向上しなければ、被害に遭う可能性があります。

➂システムの脆弱性を突いた攻撃

システムの脆弱性とは、ソフトウェア内のプログラムに生じているバグやシステム設計段階のミスに起因する、セキュリティにおける欠陥を示します。

システム開発者より脆弱性に関する情報が提供された後に、適切な対応をしていない組織を標的としたサイバー攻撃のことをNデイ攻撃と呼びます。

一方で、公開されていないシステムの脆弱性を突いた攻撃は「ゼロデイ(0-day)」攻撃と呼びます。

ゼロデイ攻撃は、予想外なセキュリティの脆弱性を狙った攻撃であるため、未然に防ぐことが困難です。

④内部不正による情報漏えい等の被害

10大脅威の第4位は、内部不正による情報漏えいなどの被害です。

内部不正による情報漏えいは、企業内部もしくは企業に属していた関係者が、機密情報を恣意的または不用意に社外へ持ち出し、無関係の人に公開したり与えたりする行為のことを指す場合が多いです。

以下は、内部不正による情報漏えいの具体例となります。

- アクセス権を濫用した、重要情報への不正な接続

- 退職した人物による企業アカウントの不正な使用

- 企業関係者による、重要情報の不正な持ち出し

⑤機密情報等を狙った標的型攻撃

10大脅威の第5位は、標的型攻撃による機密情報の窃盗です。

標的型攻撃とは、特定の企業や団体にターゲットを定めて実施するサイバー攻撃のことを意味します。標的型攻撃では主に、「標的型メール攻撃」や「水飲み場攻撃」といった手口がとられることが多いです。

標的型メール攻撃とは、ターゲットとなる企業と関わりのある企業や団体の人間になりすまし、メールを介して、マルウェアの入ったファイルや不正サイトへ遷移するURLを送付することで不正アクセスを狙う攻撃のことです。

攻撃を行う前に、普段の業務連絡に見せかけたメールのやり取りを何回か行うという巧妙なやり口も存在するため、脅威にさらされていることに気づきにくい場合があります。

水飲み場攻撃とは、標的となる会社がよく利用するであろうWebサイトにマルウェアを隠しておき、そのサイトを利用した際に侵入させるという攻撃手法です。

政府が運営するサイトが改ざんされるケースも存在するため、信用のあるサイトからも攻撃を受ける可能性がある点で、厄介な攻撃であると言えます。

⑥リモートワーク等の環境や仕組みを狙った攻撃

10大脅威の第6位は、リモートワークなどの新しいワークスタイルを狙った攻撃です。

オフィス内のセキュリティが万全であっても、在宅ワークなどで使用するインターネットや周辺機器のセキュリティに不備があると、その欠陥を狙った攻撃を受ける可能性があります。

そのため、オフィスだけでなくテレワークへのセキュリティ対策も、万全にすべきです。

よくある社外での感染経路としては、VPN機器(仮想空間に専用のインターネット回線を設定する機器)の脆弱性を狙った攻撃のほか、個人の端末からのマルウェア感染などといった攻撃の手法がとられます。

⑦地政学リスクに起因するサイバー攻撃(新)

10大脅威の第7位は、今回初選出された、地政学リスクに起因するサイバー攻撃です。

地政学的リスクに起因するサイバー攻撃とは、外交・安全保障上の対立をきっかけとして実行される、国家の関与が疑われる攻撃です。

機密情報の窃取、重要インフラの妨害による社会的混乱などを目的として行われます。

⑧分散型サービス妨害攻撃(DDoS攻撃)

10大脅威の第8位は、分散型サービス妨害攻撃(DDoS攻撃)です。

第7位の「地政学リスクに起因するサイバー攻撃」で頻繁に用いられている攻撃手法です。

特定のシステムに大量にアクセスを集中させることで、重要インフラや企業などのサービスを停止させ、事業だけでなく人々の生活にも支障をきたすおそれがあります。

⑨ビジネスメール詐欺

10大脅威の第9位は、ビジネスメール詐欺による金銭被害です。

ビジネスメール詐欺とは、標的としている企業や組織の関係者であることを偽り、偽造したビジネスメールで金銭を要求するサイバー攻撃のことを指します。

ビジネスメール詐欺の手口は以下のようなケースが多いです。

- 会社の代表取締役だと偽り、社員に金銭を要求するメールを送る

- クライアント企業だと偽り、金銭を要求するメールを送る

ビジネスメール詐欺では金銭を詐取されるのみでなく、メールアドレスや担当者の個人情報などの情報漏えいも引き起こす恐れがあります。

⑩不注意による情報漏えい等

10大脅威の第10位は、不注意による情報漏えいです。主に以下の内容が不注意による情報漏えいの例として挙げられます。

- 情報機器の紛失による情報漏えい

- メールの誤送信による情報漏えい

- 機密情報書類の紛失による情報漏えい

上記のような不注意による情報漏えいを防止するためには、ファイルの権限設定やハードディスクの暗号化、送信ミス防止機能付きメールソフトの導入などが必要です。

また、従業員への教育を行うことも、不注意による情報漏えいを防ぐ有効な策となります。

情報漏えいの原因に関するよくある質問

情報漏えいが発生してしまった事例にはどのようなものがありますか?

情報漏えいが発生してしまった事例として、以下があります。

- セキュアファイル転送サービスへの不正侵入によって発生した個人情報の漏えい事例*2

- 大手銀行のシステムへの不正アクセスにより1億人以上の個人情報が漏えいした事例*3

- ランサムウェア攻撃による、大規模なネットワーク停止の事例*4

情報漏えいを防止するために行うべき対策はありますか?

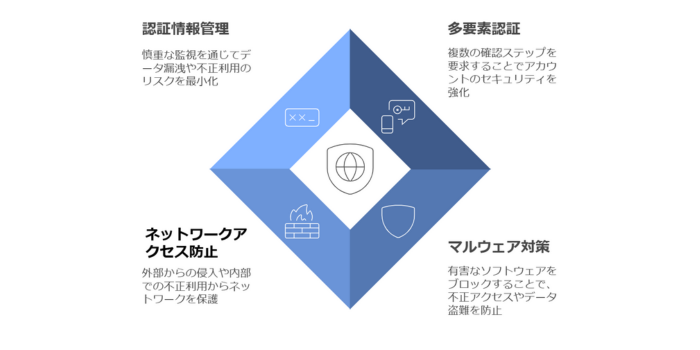

情報漏えいを防止するためには、主に以下の対策が考えられます。

- 多要素認証を取り入れる

- マルウェア対策を行う

- ネットワーク不正アクセスを防止する

- パスワードやIDの管理を徹底する

- 内部不正による情報漏えい対策を実施する

情報漏えいを防止するために行うべき対策について、詳しくは以下記事をご確認ください。

「情報漏えいの対策で企業が取り組むべきことは?セキュリティ対策例を用いて解説」

情報漏えい対策を検討されている方におすすめの資料

-

経済安全保障時代の情報漏えい対策

最新の法規制動向や内部不正の実例を踏まえ、DLPによって企業の情報漏えい対策を強化する方法について紹介した資料

-

CWAT(シーワット)クラ

ウドの概要資料企業の重要情報をリアルタイムで守るCWATクラウドの概要説明資料

-

CWATクラウドの導入

相談・デモ・見積り依頼CWATクラウドやその他情報漏えい対策についてのご相談はこちら

出典(参考文献一覧)

※1 IPA 独立行政法人 情報処理推進機構 | 情報セキュリティ10大脅威 2025 (参照日:2025-03-28)

※2 Need-to-Know News | Bristol Myers Squibb Informs Employees of Leaked SSNs Following MOVEit Data Breach (参照日:2024-11-15)

※3 CISA|https://www.cisa.gov/news-events/alerts/2019/08/01/ftc-releases-alert-capital-one-data-breach (参照日:2024-11-15)

※4 iTnews | MSI confirms cyber attack (参照日:2024-11-15)

監修者プロフィール

靜間 隆二(セキュリティイノベーション本部 CWAT製品企画部 部長)

当社入社から20年以上、情報セキュリティの事業に携わる。サイバー攻撃からの対策、内部不正による情報漏えい対策の両側面で専門知識を有する。中小~国内を代表する上場企業まで幅広いセキュリティ対策を支援した実績あり。

株式会社RE-HEART 代表取締役CEO

小山雄太

Webシステム開発とITコンサルティングを中心に、要件定義から設計・開発、および運用支援まで多様な経験を持つ。近年はAWSを基盤としたクラウドインフラの設計・構築に注力し、

クライアント企業様に向けたセキュリティ対策やDevOps推進を支援する。