「Recorded Future」ライターチームです。

デジタルトランスフォーメーション(DX)の推進やクラウドやIoTの利用増加に伴い、サイバー攻撃の対象となる領域(アタックサーフェス)が拡がっています。

そのことから、Attack Surface Management(アタックサーフェスマネジメント、以下ASM)の重要性が増しています。

本記事では、ASMの定義や必要性を詳しく解説します。

また、具体的な製品比較ポイントやおすすめのASMツールについても取り上げます。

- 無料で導入相談

ASMツール導入をご検討の方

目次

ITセキュリティを強化するASMツールとは?

ASM(アタックサーフェスマネジメント)とは?定義や意味を解説

経済産業省のASM導入ガイダンス*1において、ASMは「組織の外部(インターネット)からアクセス可能なIT資産を発⾒し、それらに存在する脆弱性などのリスクを継続的に検出・評価する⼀連のプロセス」と定義されています。

ASMは以下のプロセスで構成されます。

- 攻撃面の発見:組織の外部からアクセス可能なサーバ、VPN機器などのIT資産を検出する。

- 攻撃面の情報収集:1で検出したIT資産のOSやソフトウェアのバージョンなどの情報を収集する。

- 攻撃面のリスク評価:2で収集した情報をもとに発見したIT資産の脆弱性や設定ミスなどを特定し、攻撃者に悪用されるリスクを評価する。

ASMによってサイバー攻撃の起点となりうる部分を事前に特定し、パッチ適用などの対策を講じることで攻撃リスクを最小限にすることができます。

ASMツールとは

ASMツールは、攻撃面の発見、情報収集、リスク評価を自動で行うことで、ASMの一連のプロセスをサポートします。

ASMツールを活用することでIT資産の継続的な監視と管理を実現することができ、迅速な対応につなげることができます。

手動でASMを行う場合、

- IT資産はクラウド、オンプレミス、SaaSなど多岐にわたるので把握までに時間がかかる

- IT資産は日々変化するため常に把握するのが難しい

- 脆弱性やリスクの評価に時間がかかる

など、時間と労力がかかるうえに最新のリスクをリアルタイムで把握しにくいという課題があります。

そのため、ASMツールを活用することで、効率的な管理が可能となります。

ASMツールとして活用可能な脅威インテリジェンスプラットフォーム「Recorded Future」の関連資料

-

脅威インテリジェンス

ツールの概要資料脅威インテリジェンスプラットフォーム「Recorded Future」の概要、ユースケース、提供形態などがわかる資料

-

増え続ける攻撃対象領域を把握・管理する方法(ASM)

アタックサーフェス管理プロセスを効率化する方法を紹介した資料

-

導入事例

Recorded Futureを活用し、自社のセキュリティ対策の課題をどのように解決したかを紹介した資料

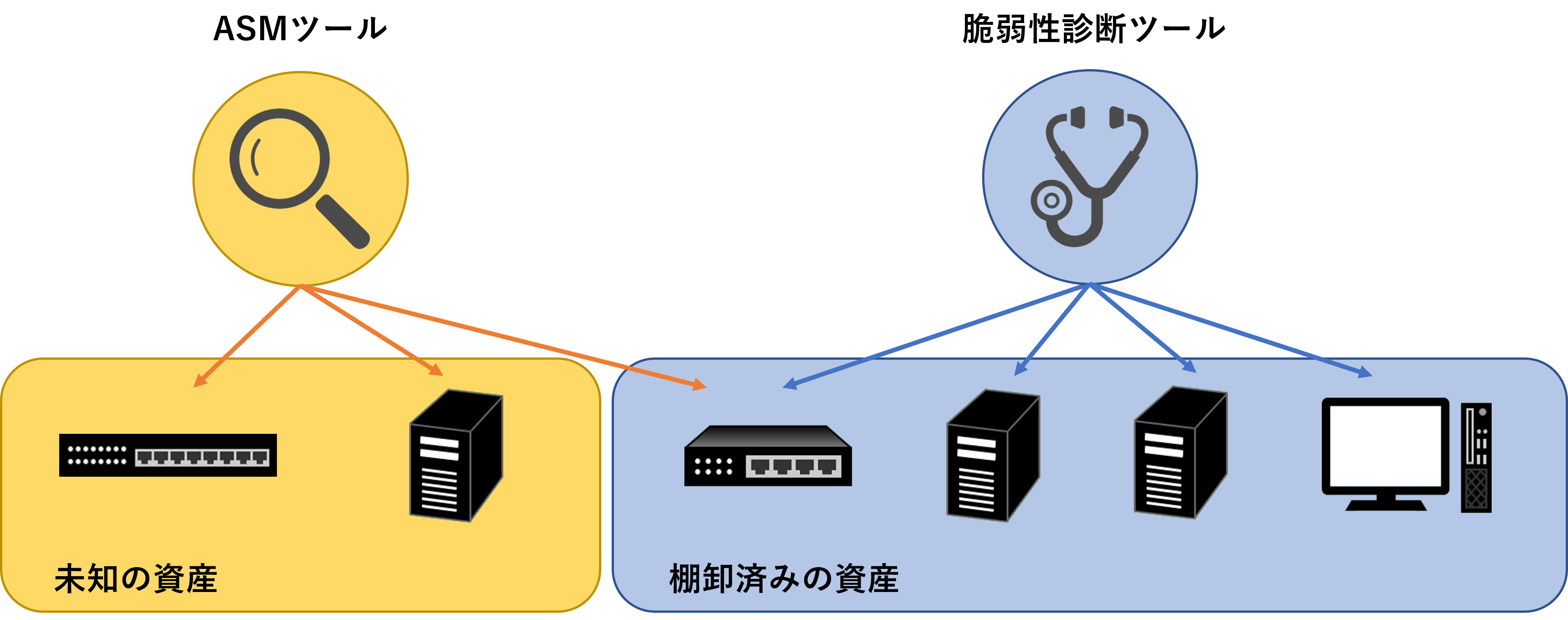

ASMと脆弱性診断の違い

IT 資産に存在する脆弱性などのリスクを検出・評価するという⽬的において、ASMは脆弱性診断と同様のものと取られることがありますが、両者には明確な違いがあります。

ASMと脆弱性診断の違いについて、①対象となる資産 ②脆弱性情報の確度の高さ ③実施頻度の観点で整理します。

比較項目 | ASM | 脆弱性診断 |

対象となる資産 | 組織で管理できているかどうかにかかわらず、インターネットに公開されている資産 | 組織で管理できている資産 |

脆弱性情報の確度 | 通常のアクセスで得られる情報をベースに、IT資産に含まれている可能性のある脆弱性情報を提示 | IT資産に対し、実際の攻撃に近いパケットを送信しその応答によって脆弱性を特定 |

実施頻度 | 定常的な監視 | 定期的に診断(年/半年/四半期に1回など) |

両者それぞれに利点があるため、課題や目的に応じて使い分けや併用を検討する必要があります。

画像:ASMと脆弱性診断のスキャン対象の違い

ASMがなぜ必要なのか

ASMが注目を集めている理由としては以下があります。

シャドーITの増加

近年DXの推進やクラウド、IoTの利用が急速に進んだことで、便利なツールやサービスが次々に生まれています。

それに伴い、IT管理者が把握できないツールやサービスである「シャドーIT」が発生しており、シャドーITが原因となったインシデントも確認されています。

ASMはシャドーITなどの潜在的なリスクももれなく発見し管理することができます。

サイバー攻撃の高度化

昨今のサイバー攻撃は、AI技術の進化やRaaS(Ransomware as a Service)の普及により、ますます高度化、高速化しています。

攻撃者はより巧妙な手口でターゲットの脆弱性を突き、効率的に攻撃を仕掛けることが可能となっています。

新しい脆弱性は平均して発見後 2 週間以内に悪用されるというデータもあり*2、使用しているシステムに影響を与える脆弱性が見つかった場合、対応できる時間はわずか数日しかないということになります。

また、定期的に実施する脆弱性診断やペネトレーションテストだけでは次の診断までのタイミングでシステムの脆弱性が発見されている可能性もあります。

そのため、ASMによって外部から見える攻撃面を継続的に把握し、攻撃者より先にリスクに対応できる体制が必要です。

ASMは増大するIT資産の可視化・攻撃の予防を実現するために有効な方法となります。

ASMを実現する3つの方法

ASMを実現するには、以下の3つのアプローチが考えられます。

ASMツール

攻撃対象領域を管理するためのツールを導入し、継続的な監視や管理を組織内ですべて行う方法です。

多くの場合、ツールには継続的な監視機能や高度な分析機能が備わっているため、ツールを活用することでASMのプロセスを迅速に実行し、検出された脆弱性に対して素早く対処できます。

ASMサービス

セキュリティベンダーが提供するASMサービスを利用することで、専門家による分析や運用支援を受けられます。リソースが限られている場合や、まずは攻撃リスクを確認したい場合に有効な選択肢です。

無料検索サイト

公開情報を利用して、外部から見える自社のIT資産を確認できます。代表的なサイトは以下です。

- Shodan (公開されているIoTデバイス・サーバを検索)

- Censys (SSL/TLS証明書やオープンポートを検索)

3つの方法のメリット・デメリットを比較

ASMツール、ASMサービス、無料検索サイトの3つの方法について、継続監視と分析精度の観点からメリットとデメリットを整理します。

方法 | ASMツール | ASMサービス | 無料検索サイト |

継続監視 | ◎ 24時間365日常時監視、 IT資産の自動検出 | 〇 | △ |

分析精度 | ◎ | ◎ 専門家による分析 | △ |

選択のポイント | 自社で継続的に監視・対応したいならASMツール 導入目的を明らかにし、実施計画を策定していくことをが重要 | 専門家に任せて効率的に実施したいならASMサービス | 専門的な知識を要するが、手軽に試してみたいなら無料検索サイト |

組織の要件や目的に応じて、最適な方法を選ぶことが重要です。

上記に述べた3つの方法の中でも、特に継続的にIT資産を検出し、迅速な対応によってリスクを低減することのできるASMツールの利用をおすすめしています。

多様なASMツールが存在しますが、主な機能と比較ポイントについて次の章から紹介します。

ASMツールとして活用可能な脅威インテリジェンスプラットフォーム「Recorded Future」の関連資料

-

脅威インテリジェンス

ツールの概要資料脅威インテリジェンスプラットフォーム「Recorded Future」の概要、ユースケース、提供形態などがわかる資料

-

増え続ける攻撃対象領域を把握・管理する方法(ASM)

アタックサーフェス管理プロセスを効率化する方法を紹介した資料

-

導入事例

Recorded Futureを活用し、自社のセキュリティ対策の課題をどのように解決したかを紹介した資料

ASMツールの主な機能

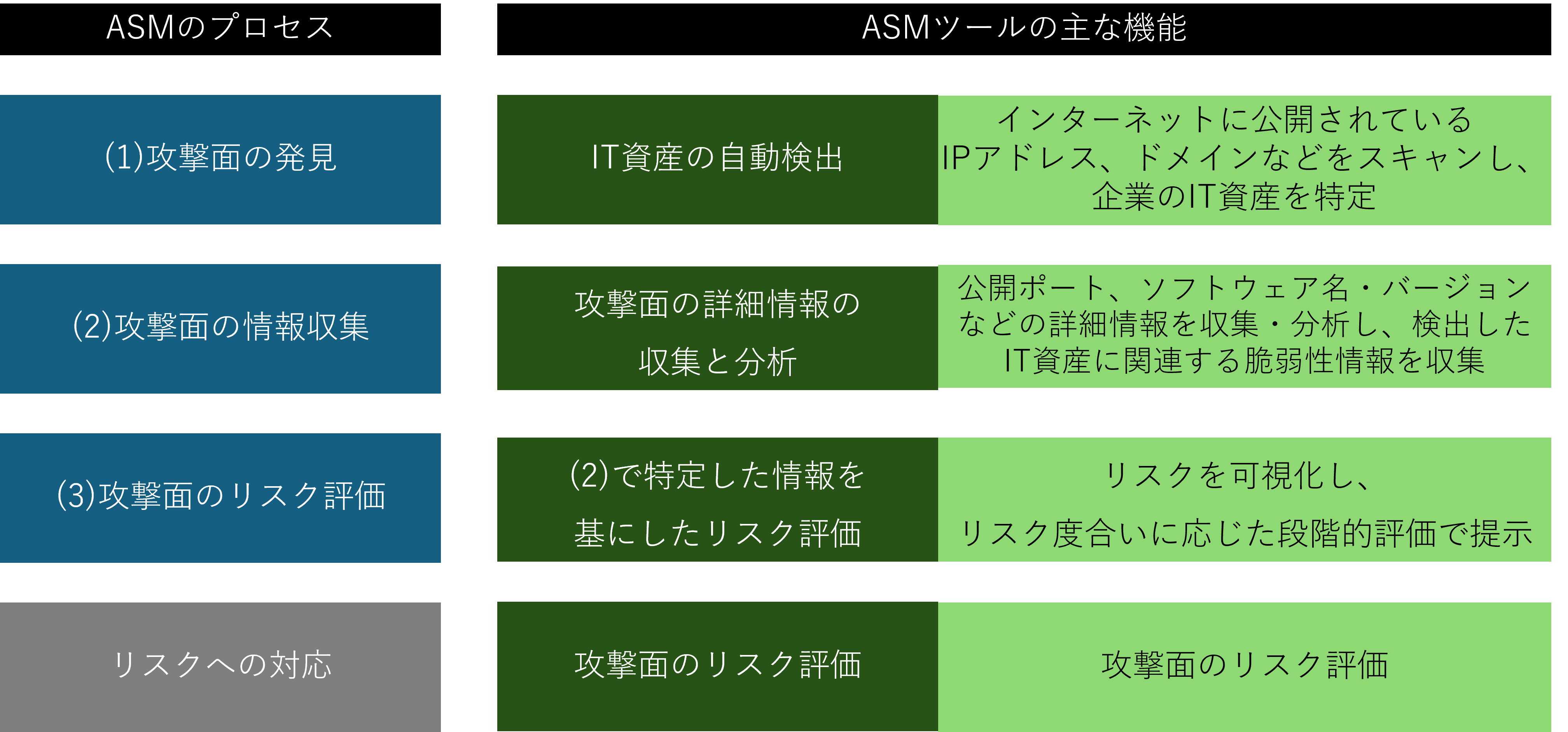

ASMのプロセスに沿って、ASMツールの主な機能について解説します。

「攻撃面の発見」機能

インターネットに公開されているIT資産について、管理状況にかかわらず自動的に検出する機能です。

組織名を基にドメインを特定、さらにホスト名、IPアドレスなどの情報を特定することができます。この機能によって意図せず公開されているシステムやシャドーITの把握が可能となります。

「攻撃面の情報収集」機能

検出されたIT資産の付加情報(公開ポート、ソフトウェア名やバージョンなど)を収集します。また、検出されたIT資産の付加情報から、関連するリスク評価のための情報(脆弱性情報、NIST NVD情報など)を収集し、分析する機能です。

IT資産が安全な状態なのか、攻撃を受ける可能性が高い状態なのかを把握することができます。

「攻撃面のリスク評価」機能

「攻撃面の情報収集」機能で収集した情報をもとに、リスク評価を行う機能です。評価方法はツールによって異なりますが、例えばHigh、Medium、Lowのように段階的に評価付けられ、優先的に対処すべき項目が明確になります。

画像:ASMのプロセスとASMツールの主な機能

ASMツールを選ぶ時の比較ポイント

ツールごとにそれぞれの特長があるため、ASMツールを選ぶ際に留意したい比較ポイントについて紹介します。

「IT資産検出ルールの柔軟性」で比較する

組織が把握しきれていないものも含めてインターネットに公開されているIT資産を自動的に収集できますが、その検出結果には、自組織とは関係のない資産が含まれる可能性があります。

自組織に関係するアラートのみを把握し、対応することができるように、検出ルールを柔軟に設定できるかという点は事前に確認が必要です。

「リスク評価(スキャン)の実施タイミング」で比較する

ほとんどのASMツールが継続的なスキャニングや、新規追加されたIT資産の検出に対応しています。しかし、スキャン頻度やタイミングはツールによって異なるので、注意しましょう。

「優先順位付けのための情報の充実度」で比較する

脆弱性対応の効率化には、リスク評価の優先順位付けが重要です。リスク評価はASMツール独自の基準で行うことがあります。脆弱性情報のみで評価を行うツールもあれば、設定不備情報も加味して評価を行うツールもあります。

自組織が求めるリスク評価基準と照らし合わせる必要があります。

「情報収集時の制限の有無」で比較する

ツールによってはスキャン回数や管理するドメイン数などによって料金体系が異なるものもあります。検索頻度や対象範囲を考慮した確認が必要です。

ASMツールとして活用可能な脅威インテリジェンスプラットフォーム「Recorded Future」

Recorded Futureの製品概要

Recorded Futureは、脅威インテリジェンスプラットフォームとして知られていますが、ASM(Attack Surface Management)ツールとしても活用可能です。

組織のIT資産を包括的に把握し、従来の管理手法では見落とされやすいシャドーIT含む未把握の資産の特定やリスク評価をリアルタイムで行うことで、リスクの低減とセキュリティ強化を支援します。

- Recorded Futureの資料をダウンロード

ASMとしても活用可能な脅威インテリジェンス

Recorded Futureの特長

カスタマイズ可能なルール設定による高精度なIT資産検知

グループ会社などの関連組織も含め、ドメイン情報などを基に未把握のIT資産を網羅的に検出できます。さらにドメイン情報を起点にFQDN(完全修飾ドメイン名)、IPアドレス、サーバ(ソフトウェアやポート)まで特定できます。

検出ルールの設定によって探索範囲の指定、特定ドメインの除外などのカスタマイズが可能なため、誤検知を抑えつつ、効率的にIT資産を検出することができます。

継続的なモニタリングと情報収集のリアルタイム性

インターネット上の資産は日々変化し続けるため、ASMは調査および発見、その後の対応までのサイクルを回していくことが重要です。

Recorded Futureは、日々スキャンを実施し、資産名や発見日を記録しています。発見したIT資産情報とIT資産情報に関連する脆弱性情報についても常に最新の情報を確認することができます。

独自のリスク評価とトリアージで対策まで支援

Recorded Futureは、ダークウェブを含む100万以上のデータソースから得た情報を10年以上蓄積しています。収集した脅威情報をもとに、発見したIT資産のリスクレベルを3段階で評価します。

これにより、特にリスクの高いIT資産から優先的に対策することができます。

スキャン回数や検知範囲の制限なくIT資産検出

導入後はドメイン名、スキャン回数などに制限はなく、組織に関連するIT資産情報を検出し、収集することができます。

ASMツールは、組織の外部からアクセス可能なIT資産を発⾒し、 それらに存在する脆弱性などのリスクを継続的に検出し評価することで効果的なサイバーセキュリティ対策を実現します。

ツールを選定する際は、IT資産検出ルールの柔軟性、優先順位付けのための情報の充実度、情報収集時の制限の有無のなどのポイントを比較し、自社のセキュリティ戦略に最適なソリューションを選びましょう。

ASMツールの導入をご検討の方は、無料トライアルやデモを活用し、実際の運用イメージを確認することをおすすめします。

- 導入相談・デモ依頼をする

脅威インテリジェンスによるASM

ASMツールとして活用可能な脅威インテリジェンスプラットフォーム「Recorded Future」の関連資料

-

脅威インテリジェンス

ツールの概要資料脅威インテリジェンスプラットフォーム「Recorded Future」の概要、ユースケース、提供形態などがわかる資料

-

増え続ける攻撃対象領域を把握・管理する方法(ASM)

アタックサーフェス管理プロセスを効率化する方法を紹介した資料

-

導入事例

Recorded Futureを活用し、自社のセキュリティ対策の課題をどのように解決したかを紹介した資料

ASMツールについてよくある質問

ASMツールとは何ですか?

ASMツールとは、組織の外部からアクセス可能なIT資産(アタックサーフェス)を自動的に発見し、脆弱性や設定ミスなどのリスクを継続的に評価・管理するツールです。サイバー攻撃のリスクを低減することが可能です。

ASMと脆弱性診断の違いは何ですか?

ASM(アタックサーフェスマネジメント)は攻撃者の視点からリスクを評価し、継続管理することを目的としています。組織で管理できているかどうかにかかわらず「インターネット上に公開されているあらゆるIT資産」を対象としています。一方で脆弱性診断は「組織が把握している資産」に対する具体的な脆弱性の特定と修正を目的としています。それぞれ異なるアプローチでセキュリティ対策を行うため、自社の課題や目的に応じて使い分けることが重要です。

ASMツールの主な機能は何ですか?

ASMツールの主な機能は、攻撃面の発見(外部公開資産の網羅的な検出)、攻撃面の情報収集(発見した資産のOSやソフトウェア情報取得)、リスク評価(収集した情報に基づいて脆弱性などの問題を特定)、リスクへの対応支援(アラート通知や対策優先順位付け)です。これらの機能を活用することで、組織は攻撃者の視点から自社のセキュリティ状況を把握し、効果的な対策を講じることが可能になります。

ASMツール利用以外にASMを実現する方法はありますか?

手動での資産発見や情報収集、セキュリティベンダーの提供するASMサービスの利用、無料の検索サービス(Shodan、Censysなど)の利用があります。効率的かつ網羅的にASMを実施する場合はASMツールの利用が推奨されます。

ASMツールを選ぶ際のポイントは何ですか?

ASMツールを選ぶ際には、IT資産検出ルールの柔軟性、リスク評価の情報量、スキャン頻度やタイミング、そして情報収集時の制限の有無などを比較することが重要です。特に、誤検知を抑えつつ効率的に資産を検出できるか、脆弱性だけでなく設定不備も含めた評価が可能か、自社のセキュリティ戦略に合った運用ができるかを見極める必要があります。

Recorded Futureは他のASMツールと何が違うか教えてください。

Recorded FutureのASMモジュールは、ドメイン情報を起点にFQDN、IPアドレス、サーバ情報まで網羅的に特定でき、関連組織も含めたIT資産の検出が可能です。検出ルールは柔軟に設定でき、探索範囲の指定や特定ドメインの除外などにより誤検知を抑制できます。また、日々のスキャンによる継続的なモニタリングと、脆弱性情報のリアルタイム更新により、変化する外部資産に迅速に対応できます。さらに、10年以上蓄積された脅威インテリジェンスを活用し、リスクを3段階で評価・トリアージすることで、優先度の高い資産から効率的に対策を進められます。スキャン回数や検知範囲に制限がない点も、他のツールとの大きな違いです。

出典(参考文献一覧)

※1 経済産業省 | 「ASM (Attack Surface Management)導⼊ガイダンス外部から把握出来る情報を⽤いて⾃組織の IT 資産を発⾒し管理する」(参照日:2025-02-07)

※2 Recorded Futureブログ | 「3 Ways Threat Intelligence Saves Time and Money」(参照日:2025-03-10)