インターネットの利用が広がる中で、アカウント情報の漏えいリスクが高まっています。様々なサービスやシステムを利用するために必要なアカウントには、ユーザー名やメールアドレス、パスワードといった、個人を識別する情報が含まれているため、この情報が流出すると、個人や企業に甚大な被害をもたらす恐れがあります。

この記事では、企業にもたらす被害に焦点を絞り、従業員のアカウントが漏えいする危険性やその影響、漏えいを検知するための方法について詳しく解説します。

また、漏えいを未然に防ぐための対策も紹介しますので、ぜひ参考にしてください。

- Recorded Futureの資料を請求する

ダークウェブを含む100万以上の情報ソースを調査しアカウントの漏えいを検出

目次

アカウント漏えいの危険性と影響

アカウントの漏えいは、個人情報の漏えいに当たります。個人情報保護委員会が公表している「個人情報保護に係る主要課題に関する海外・国内動向調査」によると、個人情報の漏えい件数は年々増加しています*1。

アカウント情報が漏えいすると、個人情報や企業の機密情報が悪用され、深刻な問題を引き起こします。以下はアカウント漏えいによる主な影響です。

機密情報が流出するリスク

従業員アカウントが漏えいすると、企業の機密情報や顧客データも流出するリスクがあります。

特に、従業員アカウントにはアクセス権限が設定されており、アカウントによっては企業内の多くのシステムやデータに接続できます。攻撃者は、そうしたアカウントを利用して企業の財務データ、事業戦略に関する情報、顧客の個人情報(氏名、住所、電話番号、メールアドレスなど)を窃取します。

企業の知的財産(研究開発データ、新製品情報など)や未公開の取引データが流出した場合、企業の競争優位性が失われる可能性があります。

不正アクセスやアカウント乗っ取りの脅威

漏えいした従業員のアカウントは、不正アクセスの手段として悪用される可能性があります。

攻撃者が従業員のアカウント情報を入手すると、企業のネットワークやクラウドサービスに不正にログインし、機密データを盗む、改ざんする、または削除することができます。

また、乗っ取られたアカウントを使って、攻撃者は企業のシステム内で権限昇格を行い、さらに高度なシステムへのアクセス権限を獲得することや、内部的なデータを不正に転送することもあります。

さらに、取引先や顧客に、本物に見せかけた情報を送信し、不正な資金移動や情報の詐取が行われることも考えられます。

フィッシングメールやスパム攻撃の増加

メールアドレスを含むアカウント情報が漏えいすると、従業員の情報がフィッシング攻撃やスパムメールのターゲットとなる可能性が高まります。

攻撃者は、漏えいした従業員の情報を基に、企業の従業員を狙った巧妙なフィッシングメールを送信することが考えられます。

これらのメールは、従業員に偽のログインページへのリンクをクリックさせ、アカウント情報を入力させることが目的で送られます。

従業員がフィッシング攻撃の被害に遭うと、従業員のアカウントが乗っ取られる可能性があります。

さらに、攻撃者が悪意のあるリンクをメールで送り、従業員のPCにマルウェアやランサムウェアをインストールさせることもあります。その場合、企業ネットワーク内の他のシステムやデータが感染するリスクも高まります。

アカウント漏えいの原因とその背後にある脅威

アカウント漏えいは、企業が様々なセキュリティ対策を講じているにもかかわらず、依然として発生し続けています。

防御策を導入したり、セキュリティ意識向上の取組みを行ても、完全な漏えい対策はなく、継続的に取組んでいく必要があります。以下に、漏えいが発生する主な原因を紹介しますので、対策強化にお役立てください。

メールやアカウント情報の誤送信による漏えい

企業内で従業員がメールや社内ツールを使って情報を共有する際、誤ってアカウント情報や機密情報を外部に送信してしまうことがあります。

例えば、営業部門の従業員が顧客データやログイン情報を間違って外部のメールアドレスに送信してしまうケースです。

誤送信が発生すると、攻撃者に情報が渡り、不正利用される危険性があります。誤送信の原因としては、社員の不注意や、宛先間違い、送信前の確認不足などが挙げられます。

人的ミスが引き起こすセキュリティリスク

従業員が第三者から推測されやすいパスワードを使用していたり、同じパスワードを複数のアカウントで使い回したりすると、アカウント情報が漏えいするリスクが高まります。

特に企業においては、多くの従業員がさまざまなシステムにアクセスするため、パスワード管理が重要です。セキュリティ意識が低いと、第三者から推測されやすいパスワードが設定されていることがあります。

また、従業員がパスワードの使いまわをしていると、一つのアカウントが漏えいすると、他のシステムにもアクセスされるリスクが増大します。

不審なサイトやサービスへのログインによる情報漏えい

従業員が信頼できないサイトやサービスにログインすることも、アカウント漏えいの原因となります。

従業員がそのサイトにアクセスしてログイン情報を入力すると、偽サイトに入力した情報が攻撃者に送信されてしまいます。また、悪質なアプリや拡張機能も同様にアカウント情報を盗む手段として利用されることがあります。

また、攻撃者が正規のサービスに見せかけたサイトを用意することもあり、普段利用しているサイトでも注意を払う必要があります。

フィッシング攻撃によるアカウント漏えい

攻撃者は、巧妙なフィッシングの手口を用いて、企業システムやサービスへアクセスするためのアカウント情報を狙います。

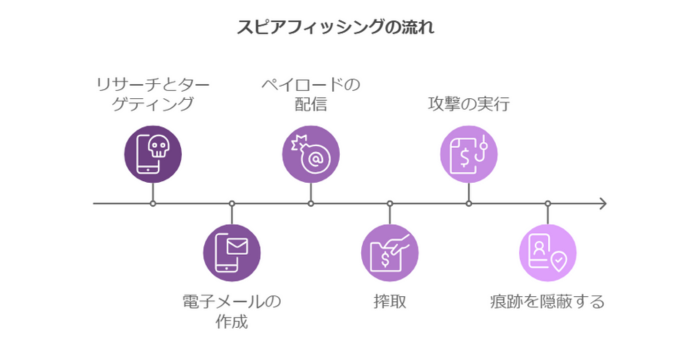

巧妙な攻撃の一つに、標的となる従業員に関する情報を収集し、その情報を基にした攻撃を仕掛けるスピアフィッシングというものがあります。従業員は信頼できる送信元からのメールや通知だとみなし、ログイン情報や認証情報を入力してしまう危険性があります。

このような攻撃が成功すると、アカウント情報が漏えいし、企業システムへの不正アクセスを許してしまいます。

したがって、アカウント情報の漏えいを早期に検知し、すみやかに被害を抑えることが非常に重要です。

システムのセキュリティ脆弱性を突かれるリスク

企業の内部システムやアプリケーションに存在するセキュリティ脆弱性が、従業員のアカウント漏えいを引き起こす原因となることもあります。

特に、パッチが当てられていない古いシステムや、セキュリティ設定が不十分なシステムが狙われます。攻撃者はこれらの脆弱性を悪用して、従業員のアカウントに不正アクセスし、企業の内部情報を窃取することがあります。

システムの脆弱性が攻撃者によって悪用されると、アカウント情報が漏えいし、その後の不正アクセスやデータ漏えいの被害が拡大する恐れがあります。

したがって、脆弱性を早期に検知し修正することで、アカウント漏えいのリスクを最小化することが重要です。

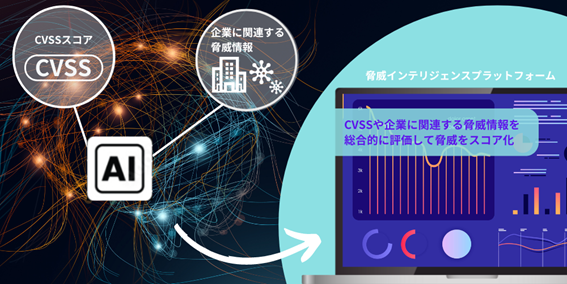

脆弱性の早期検知には、脆弱性マネジメントが可能なソリューションを活用することも有効です。例えば、Recorded Futureの脆弱性モジュールは、検出した脆弱性に対してリスクスコアを提示し、企業がどの脆弱性から優先的に対処すべきかを明確にします。

そのため、企業は脆弱性を早期に検知しリスクベースで優先順位付けを行うことができます。

- Recorded Futureの概要資料を請求する

脆弱性の早期検知からリスク管理までを1コンソールで操作可能

アカウント漏えいを早期に検知する方法

アカウント漏えいを早期に発見するためには、ダークウェブモニタリングツールや脅威インテリジェンスプラットフォームなど専用のツールやサービスを利用することが有効です。

以下に、アカウント漏えいを早期に発見するために有効なツールとその特徴を紹介します。

ダークウェブモニタリングツール

ダークウェブは、通常の検索エンジンではアクセスできないインターネットの一部で、個人情報の取引が行われています。ダークウェブモニタリングツールを使用することで、次のことが可能です。

- 従業員のアカウント情報など、企業に関連する情報がダークウェブ上に流出していないかを定期的またはリアルタイムに監視する

- 企業に関連する情報について、ダークウェブへの流出が確認された場合、迅速に通知する

アカウント漏えい調査サービス

アカウント漏えい調査サービスは、企業や個人のアカウント情報が漏えいしていないかを調査する専門的なサービスです。アカウント漏えい調査サービスでは、以下のことができます。

- インターネット上に公開された情報をスキャンして、漏えいしたアカウント情報を検出

- 検出された情報漏えいについて、詳細な調査レポートと改善策を提供

脅威インテリジェンスプラットフォーム

脅威インテリジェンスプラットフォームは、ダークウェブだけでなくディープウェブ(検索エンジンではアクセスできないインターネットの領域)やサーフェスウェブ(だれでもアクセスできる一般的な領域)を調査対象に、企業に関する脅威情報を集約し分析するツールです。

脅威インテリジェンスプラットフォームは以下の機能を持ちます。

- リアルタイムでのダークウェブ・ディープウェブ・サーフェスウェブの監視と情報漏えいの検知

- 漏えいした情報や関連する脅威をスコア化

- サイバー攻撃の兆候を検知および分析し、対応策を提示

アカウント漏えいを未然に防ぐためのセキュリティ対策

アカウント漏えいを未然に防ぐためには、以下のようなセキュリティ対策を実施することが重要です。

予測されにくいパスワードの使用と多要素認証(MFA)の導入

アカウントのセキュリティ強化において基本的かつ効果的な方法は、予測されにくいパスワードの使用と多要素認証(MFA)の導入です。パスワードは、英数字や記号を組み合わせ、推測されにくくすることが重要です*2。

また、パスフレーズ(長くて覚えやすいフレーズ)を使用することも有効な対策です。パスフレーズは文字列が自然に長くなるため、辞書攻撃や総当たり攻撃に強いという特徴を持っています。

加えて、多要素認証を導入することで、パスワードが漏えいしても、二次的な認証手段(例:スマートフォン認証やハードウェアトークン)を利用して不正アクセスを防止できます。

セキュリティ教育とフィッシング対策

企業へのフィッシング攻撃は巧妙化しており、従業員がフィッシングメールや偽のウェブサイトの被害に遭うリスクが高まっています。

そのため、疑わしいリンクをクリックしない、添付ファイルを開かない、送信元が不審なメールには注意を払うなどの対策を徹底する必要があります。

また、フィッシング対策ツールを活用することで、攻撃の検出や遮断をより効果的に行うことができます。例えば、メールフィルタリングツールや添付ファイルの無害化ツール、URLスキャナーなどが有効です*3。

これらのツールは、不正なリンクや添付ファイルを事前にブロックすることで、従業員が危険なサイトにアクセスするリスクや、不審なファイルを開くリスクを軽減します。

さらに、セキュリティ意識を高めるために、疑わしいメールやメッセージを迅速に報告できる内部プロセスを整備することも重要です。

定期的なセキュリティ監査と脆弱性の修正

アカウント漏えいを未然に防ぐ対策として、システムやアプリケーションの定期的なセキュリティ監査の実施と、脆弱性の早期修正が不可欠です。

監査では、外部および内部のセキュリティテスト(ペネトレーションテストや脆弱性スキャン)を実施し、既存のシステムのセキュリティホールを特定します。

また、セキュリティパッチの適用状況を管理するためのプロセスを確立し、脆弱性管理ツールを活用することで、システムを常に最新の状態に保つことができます。

アカウントの最小権限原則の徹底

アカウントに付与する権限は最小限に留め、必要な業務に従ったアクセス制御を行うことが大切です。

アカウントごとにアクセス権限を見直し、役職や業務内容に基づいて適切に設定します。また、不要なアカウントやアクセス権限を速やかに削除するためのプロセスを整備し、従業員の退職や異動時にアカウントを無効化する手順を厳格に実施します。

認証管理システムの継続的な監視

アクセス制限や不正アクセスの検知などを行う認証管理システムの導入および運用も有効な手段です。

認証管理システムを継続的に監視することで、厳格なセキュリティ基準の遵守とアクセス管理の強化につながります。

漏えいを網羅的に監視し早期検知できる脅威インテリジェンスプラットフォーム「Recorded Future」

Recorded Futureは、世界最大規模の脅威インテリジェンス企業が提供する包括的な脅威インテリジェンスプラットフォームです。

ダークウェブだけでなく、サーフェスウェブやディープウェブを含む100万以上の情報ソースを調査対象に含めており、幅広い情報源からデータを収集し分析します。

Recorded Futureは、セキュリティ向上につながる9つのモジュールを有しており、中でも「Threat Intelligence(脅威インテリジェンス)」モジュールは、組織に対するリスクの早期検知やリスクへの対策提示が可能です。「Threat Intelligence」には、次のような特徴があります。

- ダークウェブ上の機密情報、アカウント情報やID等のクレデンシャル情報、会社やブランドに関する言及や情報流出の自動検出と緊急度スコアリング、対応の優先順位付け

- 特定の攻撃者や情報源の監視によるサイバー攻撃やデータ侵害の予兆を検知

- サイバー攻撃の兆候を早期に発見し、対策を提示

さらに、Recorded Futureは、15言語に対応した特許取得済みの自然言語処理技術を用いて情報をリアルタイムで自動解析し、翻訳します。

この機能により、多言語で運営されるダークウェブを効率的かつ網羅的に調査し、サイバー攻撃やデータ侵害のリスクを迅速に排除することが可能です。

また、漏えいしたアカウント情報の検出とリスク管理に強みを持つ「Identity Intelligence (アイデンティティインテリジェンス)」モジュールは、以下のような特徴を持ちます。

リアルタイムでID漏えいを検出

- 大規模データの即時処理によるリアルタイムでのクレデンシャル情報流出の監視

- 従業員や顧客のID漏えいの即時検出

分析およびリスク評価の自動化

- 世界規模の脅威情報と独自の機械学習機能により、検出した情報に関するリスクを自動でスコアリング

- 検出したIDについて、過去の漏えい履歴などの詳細情報を提供

セキュリティソリューションとの連携機能およびリスク管理の自動化

- Cortrex XSIAM、Cortrex XSOAR、Splunk、Okta、Microsoft Entra ID、Swimlane、TinesなどのSOAR(セキュリティ運用の自動化や効率化を実現するソリューション)およびIAM(ID およびアクセス管理)ソリューションと統合が可能

- 流出したクレデンシャル情報の自動検出とクレデンシャル情報の自動変更

- Recorded Futureのプレイブック(対応方法を具体的に記載した手順書)とSOAR および IAMソリューションの連携による迅速かつ効率的なID管理を実現

- Recorded Futureの資料を請求する

ダークウェブを含む100万以上の情報ソースを調査しアカウントの漏えいを検出

出典(参考文献一覧)

※1 個人情報保護委員会 | 個人情報保護に係る主要課題に関する海外・国内動向調査 (参照日:2024-11-21)

※2 国民のためのサイバーセキュリティサイト | 安全なパスワードの設定・管理 (参照日:2024-11-22)

※3 CISA | Foreign Threat Actor Conducting Large-Scale Spearphishing Campaign with RDP Attachments (参照024-11-22)