「Recorded Future」ライターチームです。

デジタルトランスフォーメーション(DX)の推進やクラウド、IoTの利用が増える*1中で、大きな課題となっているシャドーIT。

本記事では、シャドーITの概要やリスク、そして効果的な検知・管理方法として活用可能なAttack Surface Management(以下、ASM)について解説します。

シャドーITの対策をご検討の方

目次

シャドーITとは

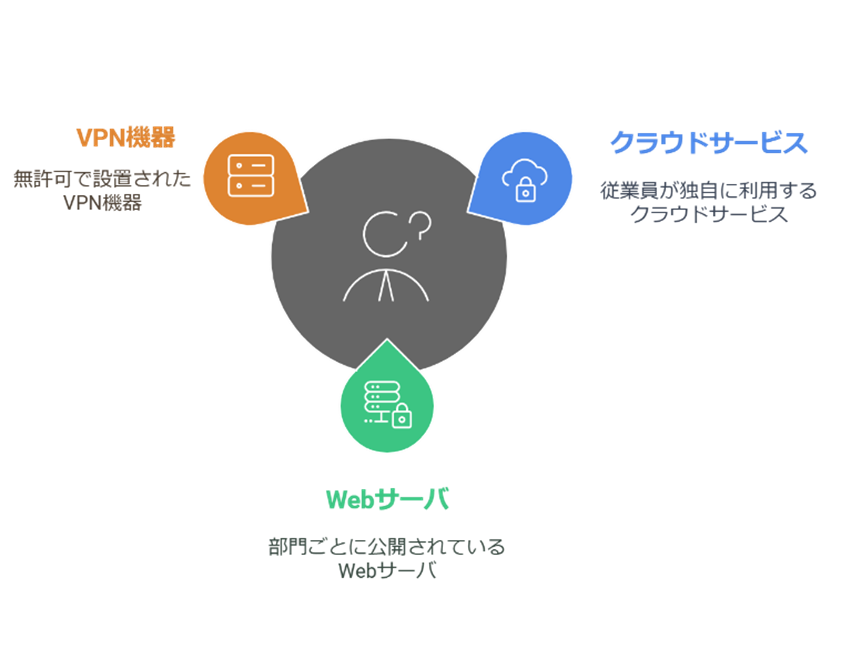

シャドーITとは、企業のIT部門が把握・管理していない情報システムやアプリケーション、クラウドサービスなどを指します。

従業員が業務効率化のために利用するツールや、部門ごとに公開しているWebサーバ、無許可で設置されたVPN機器などが該当します。

企業のIT環境の変化に伴って、管理者の目が届きにくくなり、シャドーITが多発しています。

シャドーITが企業に及ぼすセキュリティリスク

管理されていないITリソースの利用は、企業に深刻なセキュリティリスクをもたらす可能性があります。

主に、以下のようなリスクがあります。

- 情報漏洩のリスク

- サイバー攻撃の標的となるリスク

- コンプライアンス違反

それぞれの詳細をご説明します。

情報漏洩のリスク

シャドーITにおけるもっとも代表的なセキュリティリスクとして「機密情報の漏洩」があります。

組織管理の行き届かないIT資産は、セキュリティ基準を満たしていないことが多く、情報の漏洩や流出の被害に発展してしまいます。

サイバー攻撃の標的となるリスク

シャドーITの中でも、外部に公開されているIT資産は、攻撃対象領域となって、サイバー攻撃の侵入口となる可能性があります。

IT部門が把握していないため、攻撃の検知や対応が遅れるリスクもあります。

コンプライアンス違反

管理外のツールの使用は、個人情報保護法や特定業界における規格等への違反につながる可能性があります。

これにより、法的措置や罰金、企業の評判の低下を招く危険があります。

直近の国内攻撃事例

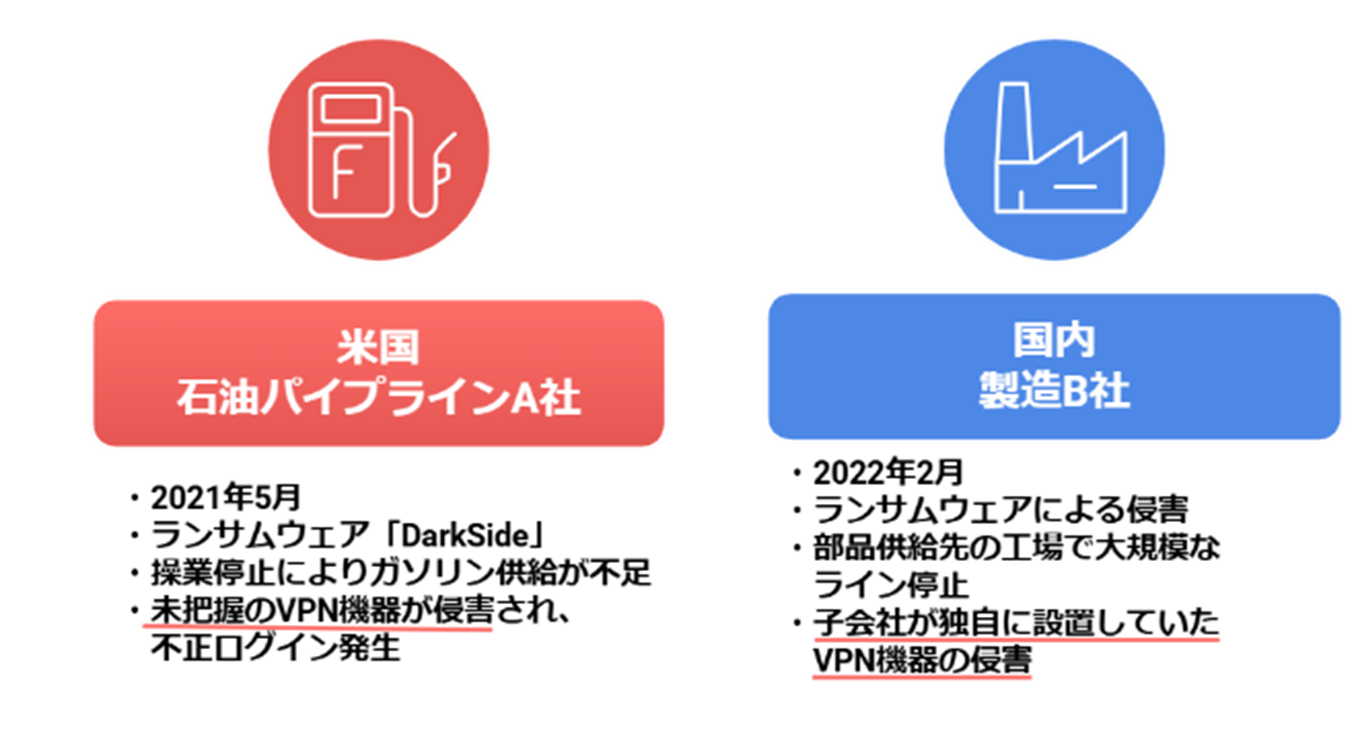

実際に、シャドーITが原因となったセキュリティインシデントは増加傾向にあります。

特に、「外部公開資産」を経由し、社内ネットワークに不正侵入するサイバー攻撃の事例が非常に多く報告されています*2。

攻撃者は多様な手法を駆使して攻撃を仕掛けてきます。

そのため、シャドーITの存在は、組織におけるセキュリティインシデントの大きな要因となる可能性があります。

したがって、シャドーITを把握・排除するための仕組みづくりが必要です。

シャドーITが発生する原因

多くの企業がシャドーIT対策に取り組んでいると考えられますが、シャドーITが発生する原因には企業の事業拡大が大きく関係しています。

主に以下の点が挙げられます。

- 事業部ごとの独自運用

- 海外現地法人、関連会社の設立

- M&Aの増加

事業部ごとの独自運用

各事業部が独自に新しいサービスや製品を展開し、それに伴うプロモーション用のWebページを次々と作成するケースが挙げられます。

このようなWebサーバやドメインなどは、スピーディな運用が求められるためにIT部門の承認プロセスを経ないことが多く、結果として管理外のIT資産となります。

海外現地法人、関連会社の設立

企業の成長や拡大に伴い、海外現地法人、関連会社が設立されることで、IT資産の管理が複雑化します。

新しい拠点では、ある程度の基準は設けられたうえでウェブサイトやシステムの立ち上げ、セキュリティ対策が独自で実施されることが一般的です。

そのため、本社の情報システム部門がIT資産やセキュリティ対策を管理しきれないケースも少なくありません。

企業統合や買収の増加

M&Aによる企業統合や買収も、外部公開資産を増やす要因のひとつです。

統合対象の企業が保有しているウェブサイトやクラウドサービス、サーバなどが統合元・買収元の企業の管理体制に組み込まれるまでに時間がかかる場合、

管理外資産が発生するリスクがあります。

これにより、公開状態のまま放置される資産がサイバー攻撃の対象になる可能性が高まります。

シャドーITのリスクを検知することの重要性

これまでの内容をまとめると、以下の背景からシャドーIT発生を完全に防ぐことは難しいと言えます。

- クラウドサービス利用の一般化

企業の管理するシステムが増加 - サプライチェーン攻撃の増加

自社だけでなく、グループ会社や関連会社など監視対象の増加 - 企業の拡大やグローバル化によるIT資産管理の複雑化

現場の実情を本社側で把握・管理しきれない

シャドーITは企業環境の変化やITの進化によって避けられない問題となっています。

そのため、シャドーITの発生を防止するのではなく、早期に検知し、適切に管理する仕組みが重要になります。

シャドーITを検知する方法

そこで非常に有効な手段として注目されているのがAttack Surface Management(以下ASM)です。

2023年5月に経済産業省が、未知のIT資産を把握することでサイバー攻撃のリスク低減の効果が期待されるとしてASM導入ガイダンスを公開しました*3。

シャドーITによるリスクを軽減するためには、その存在を検知することが重要です。

ASMは、サプライチェーンを含む企業のIT環境を網羅的に監視することができるため、社内のリスクマネジメントとして利用する企業も増えています。

ASMとは

インターネットに露出されているサーバやVPN装置、IoTなど、攻撃の契機となりうるIT資産を、

アタックサーフェス(Attack Surface、攻撃対象領域)と言います。

ASMとは、アタックサーフェスを発⾒し、それらに存在する脆弱性などのリスクを継続的に検出・評価する⼀連のプロセスのことを指します。

ASMによって自社に関連するIT資産を継続的にモニタリングすることで、シャドーITの早期発見と適切な管理を実現することができます。

シャドーITの検知にASMをおすすめする理由

シャドーITの検知にASMをおすすめする理由として以下が挙げられます。

- サプライチェーン全体のシャドーITを検知できること

- リアルタイムでの監視と検知ができること

- リスク状況の可視化と対応優先度の順位付けができること

1.サプライチェーン全体のシャドーITを検知できること

攻撃者に狙われるリスクを低減するには自社だけでなくサプライチェーン全体を含めたシャドーITの監視が必要です。

取引先や関連企業など広範囲で検知できる体制を構築することが重要です。

2.リアルタイムで監視と検知が行えること

IT資産は脆弱性の発生・修正プログラムの公開など変化のスピードが速いため、

シャドーITの発生から検知までのタイムラグが長ければ長いほどリスクが高くなります。

早期対策のためにはリアルタイムの監視と検知が必要不可欠です。

3.リスク状況の可視化と対応優先度の順位付けができること

シャドーITを単にリスト化するだけでは不十分であり、それぞれのリスクレベルを可視化し、

対応の優先順位を同時に設定しなければ、攻撃リスクへの対策が間に合わなくなります。

限られた人的リソースの中では、重要度の高い脆弱性に集中し、効率的にリスクマネジメントを行うことが求められます。

多くの企業では、シャドーIT対策として、社員への教育やセキュリティポリシーの作成、関係会社へのヒアリングなどの対策を行っています。

しかし、これらの方法ではリアルタイムでの検知やサプライチェーン全体のリスク把握が難しいことがあります。

また、脆弱性診断では限定的なネットワークスキャンしか行えないものもあります。

それでは網羅性に欠けてしまい、幅広いリスクを検知することは困難です。

これらの特徴により、ASMはシャドーITの検知において包括的かつ効率的な方法であると言えます。

ASMを行うことで高度化・多様化する攻撃に対応し、リスクを低減することができます。

ASMツールとしてシャドーITの検知とその対策も支援する脅威インテリジェンスプラットフォーム「Recorded Future」

Recorded Futureは、脅威インテリジェンスプラットフォームとして知られていますが、ASM(Attack Surface Management)ツールとしてもご活用いただけます。

シャドーITなどの潜在的なリスクを効率的に管理するため、ASMに特化したAttack Surface Intelligence(ASI)モジュールには、以下の特長があります。

継続的な監視

シャドーITを24時間365日継続的に監視し、脆弱性やサイバー攻撃のリスクをリアルタイムで検知、分析、通知します。

サプライチェーンを含む網羅的なシャドーITの情報把握

自社だけでなくグループ会社や関連企業も含め、WebサイトやWHOIS情報を詳しく調査することで、

未把握のドメインやリスクを網羅的に発見できます。

さらにドメインを起点にFQDN(完全修飾ドメイン名)、IPアドレス、サーバ(ソフトウェアやポート)まで段階的に特定できます。

脅威インテリジェンスによるリスク評価

Recorded Futureは、ダークウェブを含む100万以上のデータソースから得た情報を10年以上蓄積しています。

収集した脅威情報をもとに、発見したシャドーITのリスクレベルを評価します。

これにより、シャドーITの中でも特にリスクの高い要素を優先的に対策することができます。

Recorded Futureを活用することで、組織はシャドーITによる攻撃対象領域の拡大を防ぎ、セキュリティ体制を強化することができます。

ASMツールとしてのRecorded Futureは、単なる情報収集を超えて、具体的なリスク低減とセキュリティ運用の最適化に貢献します。

ASMとして活用可能な脅威インテリジェンス

シャドーITを含む攻撃対象面を検知する「Recorded Future」の関連資料

-

脅威インテリジェンス

ツールの概要資料脅威インテリジェンスプラットフォーム「Recorded Future」の概要、ユースケース、提供形態などがわかる資料

-

増え続ける攻撃対象領域を把握・管理する方法(ASM)

アタックサーフェス管理プロセスを効率化する方法を紹介した資料

-

導入事例

Recorded Futureを活用し、自社のセキュリティ対策の課題をどのように解決したかを紹介した資料

出典(参考文献一覧)

※1 総務省 | 令和3年版 情報通信白書 | (4)企業におけるクラウドサービスの利用動向 (参照日:2025-01-31)

※2 警視庁ホームぺ―ジ │ サイバー空間をめぐる脅威の情勢について(参照日:2025-01-31)

※3 経済産業省 │ 「ASM (Attack Surface Management)導⼊ガイダンス外部から把握出来る情報を⽤いて⾃組織の IT 資産を発⾒し管理する」(参照日:2025-01-31)

関連記事の一覧

ダークウェブ調査サービスは何ができる?有効な調査方法もご紹介

ダークウェブの調査を提供するサービスの特徴や注意点などについて紹介しています。記事の後半では...

企業のID流出を確認し、サイバー攻撃リスクを低減するには?

IDなどの情報流出の有無を確認する方法と、そのためのツールについて解説します。情報流出の調査を検討...

【フィッシングサイト対策】早期検出からテイクダウンまでの手順を解説

フィッシング詐欺の事例に焦点を当て、フィッシング詐欺に利用されるフィッシングサイトを早期にテイクダウン(閉鎖)する方法や、...

偽サイトによる被害から企業とサービス利用者を守る対策とは

偽サイトを早期に特定して閉鎖(テイクダウン)する方法や、サービス利用者や従業員が偽サイトにアクセスすることを防ぐために企業が...

誹謗中傷対策を会社内で実施するには?

誹謗中傷は匿名性の高いインターネット上でしばしば行われ、その予防は容易ではありません。そのため、企業は自身を守るために...

アタックサーフェスマネジメントの活用

アタック・サーフェスはインターネットに接続されることで外部にさらされた、攻撃者からアクセス可能な...

VPNの情報漏洩リスクと効果的な監視方法について解説

VPNを経由した情報漏洩の原因と対策や、情報漏洩の兆候を継続的に監視する方法...