「Recorded Future」ライターチームです。

VPNは企業の柔軟な働き方を支える一方で、情報漏洩のリスクも抱えています。主な原因は、VPN機器の脆弱性を狙ったサイバー攻撃や設定ミス、古い製品の利用、ファームウェアの更新遅延、不十分な認証システムなどが挙げられます。

本記事では、VPNを経由した情報漏洩の原因と対策や、情報漏洩の兆候を継続的に監視する方法を解説します。

VPNのセキュリティ強化や情報漏洩防止に取り組まれている方は、ぜひご一読ください。

- Recorded Futureの無料デモを依頼する

膨大なデータソースから企業に関連した情報を即座に検知し緊急度をスコア化

目次

VPNから情報が漏洩する原因

VPN(Virtual Private Network)は、インターネット上に安全な仮想専用線を構築する技術です。VPNの技術は、トンネリングによって仮想的な専用回線を作成し、データパケットをカプセル化したうえで暗号化します。

そのためVPNはセキュリティ面で大きなメリットがありますが、適切に管理・運用されない場合、情報漏洩のリスクが生じる可能性があります。

以下に、VPNから情報が漏洩する主な原因について説明します。

古いVPN製品の利用

古いVPN製品の利用は、最新の暗号化アルゴリズム*1(AESなど)や安全な鍵交換プロトコル(ECDHEなど)をサポートしていないことが多く、通信の傍受や解読のリスクが高まります。

VPNが暗号化する対象は以下のとおりです。

- 通信内容(ペイロード):ユーザーが送受信するデータ本体を暗号化し、第三者による盗聴や改ざんを防ぐ

- ヘッダー情報:送信元や宛先のIPアドレスなど、通信の経路情報を暗号化して、通信の匿名性を高める

- 認証情報:VPN接続時に使用するユーザー名やパスワードなどの認証情報を暗号化し、不正アクセスを防止する

- 暗号化キー:データの暗号化・復号に使用する鍵自体に対して、安全に鍵交換・管理を行う

さらに、製造元のサポートが終了している場合、セキュリティパッチや重要な更新が提供されなくなり、新たな脅威に対して無防備な状態に陥ります。

ファームウェアの更新遅延

VPNのファームウェアの更新は、脆弱性の修正や性能向上のために不可欠です。しかし、様々な理由により更新が遅延することや、実施されないことがあります。

主な原因としては、24時間稼働が必要な業務システムの利用などで業務都合上アップデートが困難な場合や、古いOSのサポート終了などが挙げられます。

フィッシング攻撃

フィッシング攻撃により、VPNの認証情報が漏洩した場合、攻撃者が正規ユーザーとして内部ネットワークにアクセスできてしまう危険性があります。

フィッシング攻撃は人間の心理を突いた攻撃手法であるため、技術的な対策だけでは完全に防ぐことが困難です。

パスワードの脆弱性

多要素認証が実装されていない場合、パスワードが一度漏洩すると、アカウントが乗っ取られるリスクが高まります。さらに、以下のような状況ではセキュリティリスクが増大します。

- 初期パスワードのまま変更していない

- 推測しやすいパスワードを使用している

- 複数のサービスで同じパスワードを使い回している

- 認証システムの侵害が確認されてもパスワードを変更していない

これらの状況下では、一つのサービスでパスワードが漏洩した場合、知らぬ間にVPNの認証情報も危険にさらされる可能性があります。その結果、社内ネットワークへの不正アクセスのリスクが高まることになります。

不適切なアクセス制御:

従業員の入社、異動、退職などに応じたユーザー権限の適切な管理ができていない場合、以下の理由からセキュリティリスクとなり得ます。

過剰な権限付与:

高いユーザー権限を持つアカウントを乗っ取ることで、攻撃者はより多くのシステムやデータにアクセスできるようになるため、被害が拡大する可能性が高まります。

特に、前任者のユーザー権限をそのまま引き継ぐ場合や、一時的に付与された特別なユーザー権限が放置された場合、ユーザーに必要以上のアクセス権限が与えられることがあります。こうした状況は、組織全体のアタックサーフェス(攻撃対象領域)を拡大させ、セキュリティリスクを増大させます。

アカウントライフサイクル管理の不備:

従業員の入社、異動、退職に伴うアカウント管理が適切に行われない場合、不要なユーザー権限が残存し、そのアカウントが悪用される可能性があります。また、役割変更に伴うユーザー権限の見直しが行われない場合は、不適切なアクセス権限を持つアカウントが増加します。

暗号化設定が脆弱な場合

VPNの暗号化設定は、適切な選択と設定が実施されない場合、通信の傍受や解読のリスクが高まり、セキュリティが大きく損なわれる可能性があります。

最新の暗号化設定を採用することが望ましく、CRYPTREC(電子政府推奨暗号の安全性を評価・監視し、暗号技術の適切な実装法・運用法を調査・検討するプロジェクト)によれば、AESによる暗号化、ECDHEによる鍵交換、ECDSAによるデジタル署名、SHA-256以上のハッシュ関数の使用等が推奨されています*1。

※ただし、すべてのVPN製品が最新の暗号化設定をサポートしているわけではありません。

エンドポイントセキュリティの問題

VPNを利用してリモートで接続する端末がマルウェアに感染すると、その感染した端末を経由して社内ネットワークに侵入され、情報漏洩のリスクが高まります。

VPNを利用する多くの場合、デバイスは社内ネットワークの外部で使用されています。そのため、マルウェアの感染経路が多様化し、従来よりも感染リスクが増大してしまいます。

また、リモートで使用される端末のセキュリティ状態を常時監視することは困難であるため、マルウェア感染の早期発見も難しくなっています。さらに、接続元の端末におけるシャドーITの問題も無視できません。

シャドーITとは、IT部門の管理外で従業員が独自に導入・使用するアプリケーションやクラウドサービスのことを指します。テレワーク環境下では、従業員が業務効率を上げるために未承認のツールを使用するケースが増加しています。

そうしたツールは適切なセキュリティ対策が施されていない場合も多いため、シャドーITはセキュリティリスクを高める要因となります。万が一サイバー攻撃を受けた場合、シャドーITを経由した被害を防止したり、迅速に検知したりすることが困難になる可能性があります。

VPNのセキュリティ対策

VPNの利用によるリスクは複数存在しますが、適切な対策を実施することによりリスクの低減が可能です。

以下に、VPNのセキュリティを強化するために、実施すべき対策について説明します。

最新のVPN製品の利用

古いVPN製品を利用している場合、セキュリティリスクに対処するための主な対策として次のようなものが挙げられます。

- VPN製品の更新:最新の製品に移行し、最新の暗号化アルゴリズムと安全な鍵交換プロトコルを活用する

- 定期的なセキュリティ評価:VPN製品のセキュリティ状態を定期的に評価し、脆弱性スキャンを実施して潜在的な問題を早期に特定する

- 多層防御の実装:VPNだけでなく、ファイアウォールや侵入検知システム(IDS)など、複数のセキュリティ層を組み合わせて強固な防御体制を構築する

ファームウェアの定期的な更新

ファームウェアの更新遅延に対する効果的な対策は以下のようにまとめられます。

- 計画的な更新スケジュールの策定

- 段階的な更新計画の採用

- ファームウェアの自動更新システムの導入

これらの対策を組み合わせることで、業務への影響を最小限に抑えつつ、セキュリティリスクを軽減し、システムの安定性を維持することができます。

フィッシング攻撃対策

フィッシング攻撃対策には、主に次のようなものがあり、技術面に加え社員のリテラシー向上も重要です。

- フィッシングメール検知システムを導入し、不審なメールを自動的にフィルタリングする

- ユーザーに対するセキュリティ教育を定期的に実施し、フィッシングの手口や見分け方をレクチャーする

パスワードセキュリティの強化

パスワードセキュリティを強化するためには、パスワードポリシーの設定や多要素認証の導入などが有効です。

- 長さ(最低12文字以上)、複雑さ(大文字、小文字、数字、特殊文字の組み合わせを要求するパスワードポリシーを設定する

- パスワード管理ツールの導入を推奨し、一意で強力なパスワードの使用を促進する

- 多要素認証を導入し、パスワード単体での認証を避ける

適切なアクセス制御の実装

VPNにおけるアクセス管理の不備への対策として、アクセス権限の明確化やアカウント管理が重要です。主な対策には、次のようなものがあります。

- 最小権限を適用する:

ユーザーの役割や属性に応じて適切なユーザー権限を設定し、必要最小限のアクセス権のみを付与します。外部からの不正アクセスや内部不正のリスクを軽減します。 - 定期的な権限見直し:

3ヶ月ごとなどの定期的な間隔でユーザー権限を見直し、不要なユーザー権限を削除します。 - アカウントライフサイクル管理の自動化:

入社、異動、退職に応じて自動的にユーザー権限を変更するシステムを導入します。人為的ミスを減らし、迅速かつ正確なユーザー権限の管理を実現することができます。また、退職者のアカウントが不適切に残存するリスクも軽減できます。

これらの対策を効果的に実施するために、IAM(アイデンティティ・アクセス管理)プラットフォームの導入もおすすめです。IAMは、ユーザーの認証、承認、管理を一元化するシステムで、組織全体のユーザー権限を一元管理できます。

強力な暗号化設定の実装

VPNの安全性を高めるには、暗号技術の発展に伴い設定を強化していくことが重要です。

- 最新の暗号化アルゴリズム(AESなど)を採用し、古い方式(DESなど)を避ける

- 安全性の高い鍵交換プロトコル(ECDHEなど)を使用する

- より安全なデジタル署名アルゴリズム(ECDSAなど)を導入する

- 強力なハッシュ関数(SHA-256以上)を使用してデータの整合性を確保する

一方で、最新の暗号化設定に対応していない製品も存在します。そのような場合、VPN製品のリプレースも視野に入れるべきでしょう。

エンドポイントセキュリティの強化

VPNで接続する端末のエンドポイント対策として、以下が有効です。

- VPNクライアントの強化:

最新のVPNクライアントソフトウェアを導入し、定期的に更新します。暗号化機能、認証機能、トンネリングプロトコルなどを最新かつ強固なものに設定し、エンドポイントでのVPN接続の安全性を確保します。 - エンドポイントセキュリティポリシーの適用:

VPN接続時のエンドポイントセキュリティポリシーを設定し、強制適用します。これには、最新のアンチウイルスソフトウェアの稼働確認、ファイアウォールの有効化、ディスク暗号化の実施などが含まれます。接続前にこれらの条件を満たしていない端末はVPNアクセスを制限します。 - 端末のログ監視と内部不正対策:

エンドポイントでのユーザーアクティビティログを収集し、定期的に分析します。不審な操作や権限外のアクセス試行などを検知するシステムを導入し、内部不正の兆候を早期に発見します。

また、DLP(機密情報や重要データの漏洩や紛失を防ぐためのソリューション)等で重要データへのアクセスや大量のファイル転送などの異常な動作を監視し、潜在的なデータ漏洩リスクに対応します。

VPNの情報漏洩や不審な兆候を監視し、リスクを未然に防止する方法

VPNのセキュリティ対策で注意が必要な点は、サイバー攻撃の脅威が常に巧妙化しているという点です。近年発生するランサムウェア攻撃の71%はVPNからの侵入というデータも報告されており、その被害件数は年々増加しています*2。

このような状況下では、セキュリティ対策の強化だけでなく、継続的な監視と迅速な対応が不可欠だと言えます。

情報漏洩や不正アクセスのリスクを最小限に抑えるためには、以下のような取組みが重要です。

脅威インテリジェンスプラットフォームによるモニタリング

VPNの情報漏洩を未然に防ぐための効果的な方法として、脅威インテリジェンスプラットフォームによるモニタリングが挙げられます。このプラットフォームの主な機能は以下のとおりです。

- ダークウェブモニタリング:専門ツールを使用して自社の機密情報や認証情報の流出を常時監視。早期発見・対策を可能にする

- 漏洩したデータの監視:漏洩したデータの状況を継続的に監視し、ダークウェブ上でのデータの取引などを検知する

- 攻撃者の活動監視:既知の攻撃者の動向を追跡し、企業や関連組織を標的とした攻撃の準備段階を早期に発見する

ASMによるシャドーITの監視

ASMツール(アタックサーフェス管理ツール)はシャドーITの検出も可能なため、組織はVPN利用に伴う潜在的なセキュリティリスクを効果的に管理し、迅速に対応することができます。ASMツールの主な特徴は以下のとおりです。

- 網羅的なIT資産検出と監視:既知および未知のインターネット接続資産を自動的に発見し、継続的な監視を行う。これには、管理者が把握していないシャドーITも含まれる

- リスク評価:発見されたIT資産に対して自動的に脆弱性スキャンを実施し、潜在的なセキュリティリスクを特定する。これにより、設定不備や人的ミスによる脆弱性も検出可能

- リアルタイムインテリジェンス:発見されたIT資産に関連する最新の脅威情報をリアルタイムで提示する

脆弱性の自動検出とパッチの優先順位付けの自動化

高度な脆弱性管理ソリューションは、IT資産の脆弱性を自動で検出し、セキュリティパッチの優先順位付けとワークフローの自動化が可能です。

特にRecorded Futureの脆弱性インテリジェンスというモジュールは、以下の機能を持ちます。

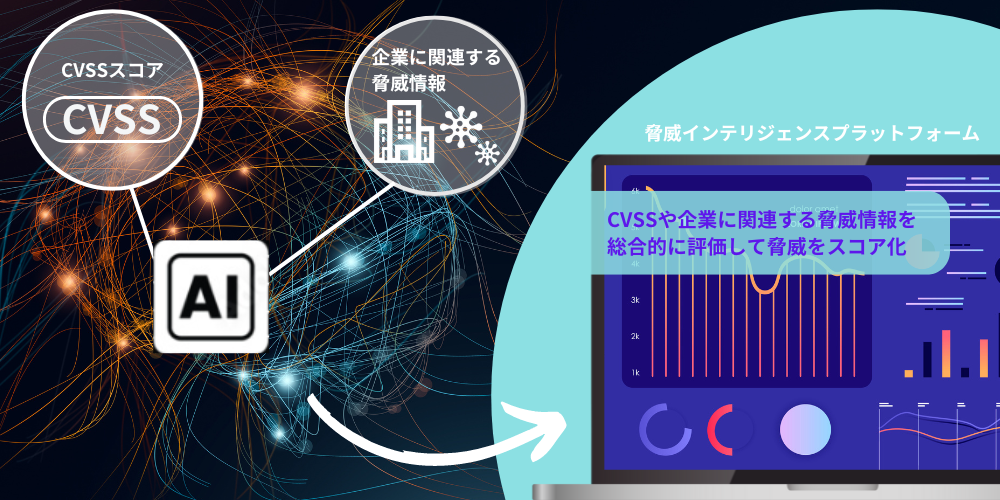

- リスクベースの優先順位付け:脆弱性のリスクを、企業に関連する脅威情報やCVSS(共通脆弱性評価システム)スコア等と相関分析して自動的に計算し、最も緊急に対処すべき脆弱性を特定する

- リアルタイムの脅威インテリジェンス:幅広いソースからリアルタイムで情報を収集・分析する。新たな脅威を早期に把握可能

- 機械学習による予測分析:過去のデータと最新の脅威情報を基に、脆弱性が実際に悪用される可能性を予測する

- コンテキスト分析の自動化:組織の資産情報と連携し、IT資産の重要度に応じた脆弱性対応の優先順位付けを行う

- 既存ツールとの統合と脆弱性管理の自動化:既存のセキュリティツールやワークフローと統合し、優先順位付けされた脆弱性情報をチケットシステムやパッチ管理ツールと自動的に連携する。脆弱性管理の自動化が可能

VPNの情報漏洩を継続的に監視しサイバー攻撃リスクを可視化するRecorded Future

75か国で1,800社を超える導入実績を持つRecorded Futureは、VPNの情報漏洩の兆候や企業に関連する脅威を継続的かつ網羅的に監視する強力な脅威インテリジェンスプラットフォームです。

リアルタイムで潜在的な脅威を監視する

Recorded Futureの脅威インテリジェンスモジュールは、多様な情報ソースを監視してVPNの認証情報や企業機密の漏洩を即座に検知し、企業に関連する新たな脅威や脆弱性をリアルタイムで検出して緊急度をスコア化します。

監視対象には、ダークウェブ、ハッカーフォーラム(世界中のハッカーやサイバー犯罪者が集まるオンラインの掲示板やコミュニティ)、ソーシャルメディアなど100万以上の情報ソースが含まれます。

IT資産のリスクだけでなくサイバー攻撃の動向まで調査する

ASI(アタックサーフェスインテリジェンス)モジュールは、組織のセキュリティ管理を包括的かつ効率的に行うための強力なツールです。このシステムは、組織の外部からアクセス可能なアタックサーフェスを24時間365日継続的に監視し、脆弱性やサイバー攻撃のリスクをリアルタイムで検知、分析、通知します。

パッチの優先順位付けやゼロデイ攻撃への対策が可能

Recorded Futureの脆弱性インテリジェンスモジュールは、VPNの既知の脆弱性と新たに発見されたゼロデイ脆弱性を継続的に監視します。さらに、VPNだけでなく企業やサプライチェーンに影響を与える可能性のある脆弱性を迅速に特定します。

これらの脆弱性情報を、企業に関連する脅威情報やCVSS(共通脆弱性評価システム)スコアと相関分析することで、パッチ適用の優先順位を適切に提示します。

さらに、ASIは発見された脆弱性やリスクに対してリスクスコアを付与することで、対処の優先順位を明確化します。

VPNの情報漏洩を継続的に監視し迅速な対策を可能にするRecorded Future

Recorded Futureによる継続的かつ網羅的な監視により、VPN製品をはじめとした社内のアタックサーフェスに関わる潜在的な脅威の早期発見と対処が可能となります。また、万が一情報漏洩が発生した場合にも、漏洩情報の迅速な検出により被害を最小化することができます。

- Recorded Futureの無料デモを依頼する

膨大なデータソースから企業に関連した情報を即座に検知し緊急度をスコア化

出典 (参考文献一覧)

※1 CRYPTREC | 電子政府における調達のために参照すべき暗号のリスト(参照日:2024-09-20)

※2 警察庁 | 令和5年におけるサイバー空間をめぐる脅威の情勢等について (参照日:2024-09-20)