「Recorded Future 」ライターチームです。

ID(identification:個人を識別する情報の総称)など、企業からの情報流出は年々増加傾向にあり、2015年以降、情報漏えいの原因として不正アクセスの割合が急増しています*1。

不正アクセスによる情報窃取の場合、流出した情報がさらなる犯罪につながるケースが多く見られ、企業はさまざまなリスクに対応しなければなりません。

本記事では、IDなどの情報流出の有無を確認する方法と、そのためのツールについて解説します。情報流出の調査を検討している方は、ぜひ参考にしてください。

- Recorded Futureの無料デモを依頼する

ダークウェブを含む100万以上の情報ソースを調査しIDの漏えいを検出

目次

IDが流出する原因

企業はID管理やサイバー攻撃対策の強化を行い、情報漏えいリスクの低減に取り組んでいます。

しかし、そのような対策を講じているにも関わらず、従業員や退職者による意図的な情報の持ち出しや、標的型攻撃をはじめとした日々巧妙化するサイバー攻撃の脅威など、情報漏えいを完全に防ぐことは困難です。

IDなどのクレデンシャル情報をはじめとした機密情報の流出原因は大きく分けて、企業からの漏えいと顧客からの情報流出の2点に分類されます。

企業からの漏えいの例

- サイバー攻撃:ハッキングやマルウェア感染による外部からの不正アクセス

- 内部不正:従業員による意図的な情報持ち出しや不正アクセス

- 設定ミス:クラウドストレージやデータベースの設定ミスによる情報の公開

- 紛失・盗難:PCやUSBメモリなどの物理的な紛失や盗難

- 委託先や取引先からの漏えい:情報管理を委託した企業や情報を共有していた取引先からの漏えい

顧客からの情報流出の例

- フィッシング詐欺:偽のウェブサイトやメールを通じた個人情報の窃取

- マルウェア感染:個人のデバイスがマルウェアに感染することによる情報流出

IDなどの情報が流出した場合、ダークウェブで取引されることも

流出した企業のデータはサイバー犯罪者によって悪用されるだけでなく、流出した個人情報やIDが取引されるダークウェブで取引されるケースも多く見られます*2。

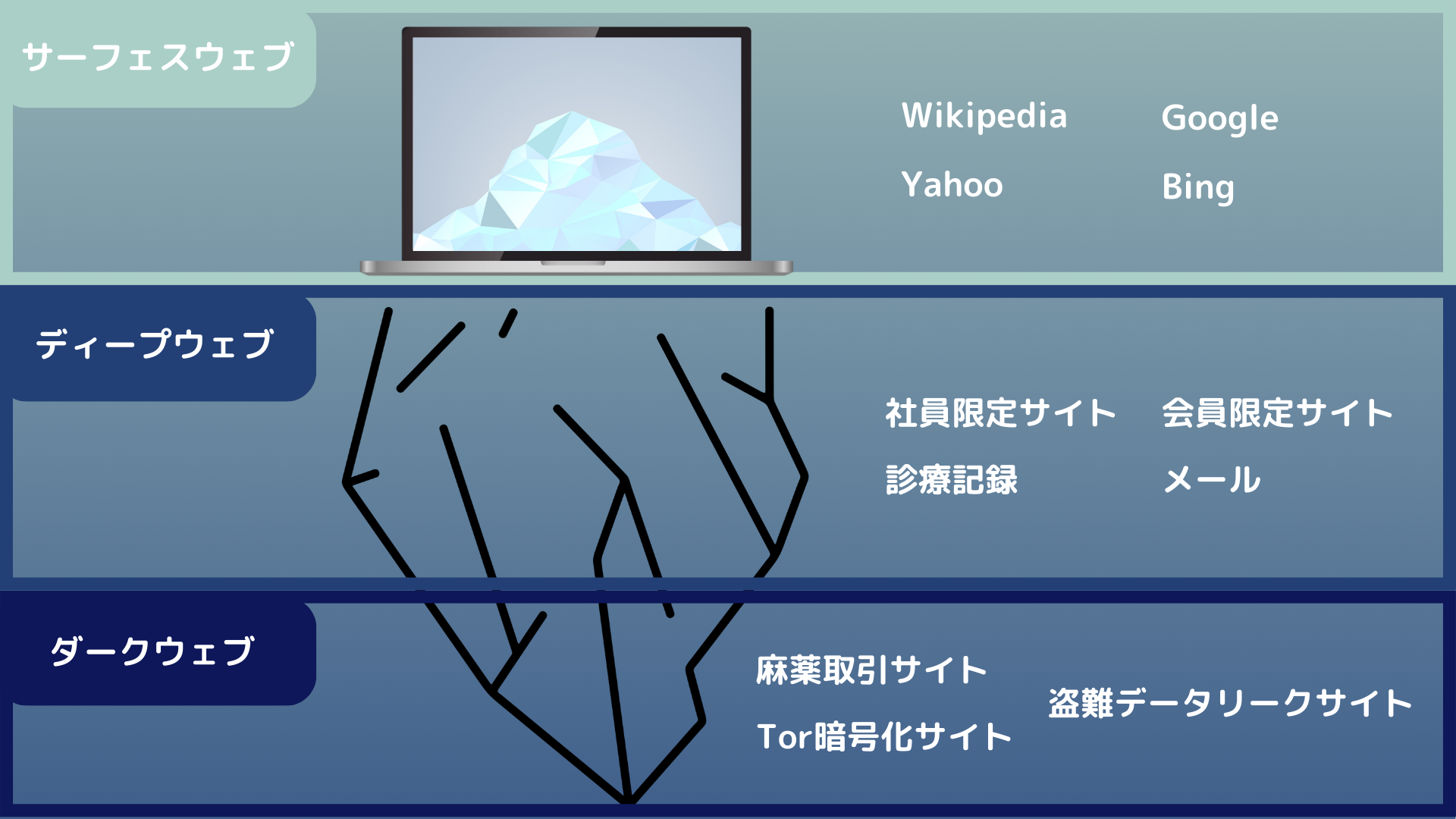

ダークウェブとは、一般的な検索エンジンでは表示されない(インデックス化されていない)ディープウェブの一種であり、プライバシーの保護と高い匿名性を確保するため、アクセスに際して特定のソフトウェアや認証が必要なウェブサイトのことです。

サーフェスウェブ、ディープウェブ、ダークウェブにおける検索エンジン上での露出の割合は、よく氷山に例えられます*3。

氷山と表現されているサーフェスウェブに当たる箇所は、海上に姿を現している部分が全体のおよそ10%に過ぎず、ディープウェブやダークウェブの大部分は海上から見えない海の中にあります。

ID情報の流出を確認するのは容易ではない

IDやクレデンシャル情報、機密情報の流出を網羅的に確認するためには、ダークウェブを含む広範な調査が必要です。

しかし、ダークウェブを調査する際にはいくつかの課題に直面します。

セキュリティリスク

ダークウェブにアクセスすること自体がセキュリティ上のリスクを伴います。悪意のあるサイトにアクセスすることで、マルウェアに感染する危険性があります。

情報のリスク評価が困難

ダークウェブ上の情報は必ずしも正確または最新のものとは限りません。

偽の情報や古いデータが混在しているため、検出されたクレデンシャル情報やクレジットカード番号等が実際に漏えいした情報であるか、偽造の情報であるかを評価することが困難です。

多言語が利用されていることにより情報収集が困難

ダークウェブ上では、サイバー犯罪者が意図的に解読困難な言語や隠語を使用することが多く、そのため調査時に重要な情報を見逃す可能性が高まります。

また、自動翻訳ツールを使用した場合、文脈や専門用語の誤訳によって情報の意味が正確に伝わらないリスクがあります。

これらの課題により、ダークウェブの効果的な監視と分析が複雑化し、潜在的な脅威の早期発見と対応を困難にしています。

技術的な障壁

ダークウェブへアクセスするためには、Torブラウザなどの特殊なソフトウェアが必要であり通常のウェブサイトとは異なるプロトコルや暗号化技術が使用されるため、一般のユーザーにとってはアクセス自体が難しい場合があります。

さらに、ダークウェブ上の膨大な情報を効果的に監視し、関連する情報を抽出するには、専門的な知識と多大な時間が必要となります。

情報が膨大であるため、必要なデータを見つけ出すためには、適切な検索技術や分析能力が求められるためです。

そのため、網羅性と効率を重視してダークウェブの調査を行う場合、脅威インテリジェンスプラットフォームやダークウェブ調査ツールなどを利用することがあります。

迅速な対応が困難

個人情報やクレジットカード番号などの流出が確認された場合、迅速な対応が求められますが*4、ダークウェブ上の情報流出の検出から情報の信頼性評価、被害範囲の特定、対策実施までにタイムラグが生じる可能性があります。

このタイムラグを最小限に抑え、効果的な対応を行うことが重要な課題となります。

安全で効率的にIDの流出を確認できるツール

ダークウェブの調査にはさまざまな課題が伴うため、安全かつ効果的に調査を実施するためのツールが存在します。

当社においても、お客様からIDや不正ログインリスクを調査する方法が知りたいというご相談をいただくことが増えてきました。

以下では、ダークウェブにおける個人情報の保護と監視を行うための具体的なツールについて紹介します。

ダークウェブモニタリングツール

ダークウェブは、通常の検索エンジンではアクセスできないインターネットの一部で、個人情報の取引が行われています。

ダークウェブモニタリングツールを使用することで、次のようなことができます。

- 企業に関連する情報がダークウェブ上に流出していないかを定期的またはリアルタイムに監視する

- 企業に関連する情報について、ダークウェブへの流出が確認された場合、迅速に通知する

脅威インテリジェンスプラットフォーム

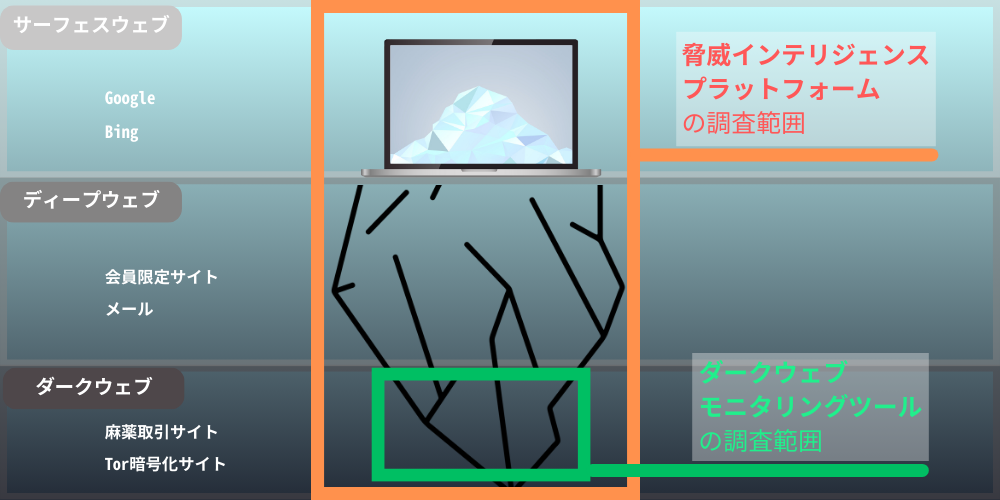

脅威インテリジェンスプラットフォームは、ダークウェブだけでなくディープウェブやサーフェスウェブを調査対象に、企業に関する脅威情報を集約し分析するツールです。

脅威インテリジェンスプラットフォームは以下の機能を持ちます。

- リアルタイムでのダークウェブ・ディープウェブ・サーフェスウェブの監視と情報流出の検知

- 収集したデータを基に、企業に関連する情報が流出するリスクを自動評価

- サイバー攻撃の兆候を検知および分析し、対応策を提示

このような機能を活かすことで、ID流出のリスクを事前に把握しリスクを低減することが可能となります。

脅威インテリジェンスプラットフォームとダークウェブモニタリングツールの違い

以下の表は、ダークウェブモニタリングツールと脅威インテリジェンスプラットフォームの主な特徴と違いをまとめたものです。

特徴 | ダークウェブモニタリングツール | 脅威インテリジェンスプラットフォーム |

目的 | ダークウェブ上の情報漏えいや脅威をリアルタイムで監視し情報流出を検知すること | ダークウェブも含む複数の情報ソースから脅威情報をリアルタイムで収集・分析し、リスクを評価すること |

データ収集方法 | ダークウェブを継続的に検索し、流出の有無を確認 | ダークウェブも含む複数の情報ソースからデータを統合し、AIや独自の分析エンジンを用いて評価 |

分析機能 | ダークウェブ上の情報に特化 | 脅威の全体像を把握するための膨大な情報に対する分析機能を持つ |

ダークウェブモニタリングツールはダークウェブの領域に特化しているのに対し、脅威インテリジェンスプラットフォームはより広範囲な脅威分析が可能です。

脅威インテリジェンスプラットフォームは、組織内外のサイバー脅威情報を自動で収集のうえ分析し、包括的なリスク評価を行うために利用されています。

75か国1,700 社の実績を持つ脅威インテリジェンスRecorded Future

Recorded Futureは、世界最大規模の脅威インテリジェンス企業が提供する包括的な脅威インテリジェンスプラットフォームです。

ダークウェブだけでなく、サーフェスウェブやディープウェブを含む100万以上の情報ソースを調査対象に含めており、幅広い情報源からデータを収集し分析します。

Recorded Futureを利用する場合、用途に合わせて特化した9つのモジュールをカスタムでき、中でもIDの検出とリスク管理に強みを持つ「Identity Intelligence (アイデンティティインテリジェンス)モジュール」は、以下のような特徴を持ちます。

リアルタイムでID漏えいを検出

- 大規模データの即時処理によるリアルタイムでのクレデンシャル情報流出の監視

- 従業員や顧客のID漏えいの迅速な検出

分析およびリスク評価の自動化

- 世界規模の脅威情報と独自の機械学習機能により、検出した情報に関するリスクを自動でスコアリング

- 検出したIDについて、過去の漏えい履歴などの詳細情報提供

セキュリティソリューションとの統合機能およびリスク管理の自動化

- Splunk、Palo Alto Networks XSOAR、Okta、Microsoft Entra ID、Swimlane、TinesなどのSOARおよびIAMソリューションと統合が可能

- 流出したクレデンシャル情報の自動検出と クレデンシャル情報の自動変更

- Recorded FutureのプレイブックとSOAR および IAMソリューションの連携による迅速かつ効率的なID管理を実現

Recorded FutureがIDなどの流出を網羅的に確認できる理由

また、「Threat Intelligence(脅威インテリジェンス)」モジュールは組織に対するリスクの早期検知やリスクへの対策提示に強みを持ちます。「Threat Intelligence」には、次のような特徴があります。

- ダークウェブ上の機密情報、ID等のクレデンシャル情報、会社やブランドに関する言及や情報流出の自動検出と緊急度スコアリング、対応の優先順位付け

- 特定の攻撃者や情報源の監視によるサイバー攻撃やデータ侵害の予兆を検知

- サイバー攻撃の兆候を早期に発見し、対策を提示

さらに、Recorded Futureは、15言語に対応した特許取得済みの自然言語処理技術を用いて情報をリアルタイムで自動解析し、翻訳します。

この機能により、多言語で運営されるダークウェブを効率的かつ網羅的に調査し、サイバー攻撃やデータ侵害のリスクを迅速に排除することが可能です。

- Recorded Futureの無料デモを依頼する

ダークウェブを含む100万以上の情報ソースを調査しIDの漏えいを検出

出典 (参考文献一覧)

※1 個人情報保護委員会 | 個人情報保護に係る主要課題に関する海外・国内動向調査 概要資料 (参照日:2024-09-04)

※2 Recorded Future I dentity Intelligence (参照日:2024-09-04)

※3 IPA(独立行政法人情報処理推進機構)|ダークウェブに関する現状 (参照日:2024-09-04)

※4 個人情報保護委員会 | 漏えい等の対応とお役立ち資料 (参照日:2024-09-04)

関連記事の一覧

偽サイトによる被害から企業とサービス利用者を守る対策とは

偽サイトを早期に特定して閉鎖(テイクダウン)する方法や、サービス利用者や従業員が偽サイトにアクセスすることを防ぐために企業が...

ダークウェブの監視で漏洩をチェック、モニタリングで攻撃を防ぐ

ダークウェブを監視しサイバー攻撃を防ぐ方法についてご紹介しています。ダークウェブは、一般的な検索エンジンでは表示されないウェブサイトの...

VPNの情報漏洩リスクと効果的な監視方法について解説

VPNを経由した情報漏洩の原因と対策や、情報漏洩の兆候を継続的に監視する方法を...

情報を窃盗するインフォスティーラーとは?

感染した端末から幅広いデータを盗み出すインフォスティーラーについて、その特徴や被害の未然防止策、万が一...