企業の情報漏えいやサイバー攻撃の原因として、サプライチェーンリスクが急速に注目を集めています。特にサイバーセキュリティの分野では、取引先などを経由した間接的な脅威が深刻化しています。

本記事では、サプライチェーンリスクの定義から、影響、発生要因、実際の事例、対策方法までをわかりやすく解説します。

- Recorded Futureの資料を請求する

サプライチェーンリスク対策をご検討の方

目次

サプライチェーンリスクとは?定義などをわかりやすく解説

サプライチェーンとは、製品やサービスが顧客に届くまでに関わるすべての工程、つまり原材料の調達から製造、流通、販売に至るまでの一連の流れを指します。このプロセスには、自社だけでなく、取引先、委託先、子会社、パートナー企業など多数の企業や組織が関与します。

サプライチェーンリスクとは、このサプライチェーンのプロセスが途絶えたり滞ったりすることによって、自社の製品やサービスの提供が止まってしまうリスクのことです。

従来、サプライチェーンリスクといえば自然災害や事故などの物理的な要因による影響を指していました。

しかし近年では、サプライチェーンを構成する取引先や委託先がサイバー攻撃の足がかりとなり、自社にも被害が及ぶケースが増加していることから、サイバーセキュリティの観点でのサプライチェーンリスクに注目が集まっています。

サプライチェーンリスクとその影響

サイバーセキュリティにおけるサプライチェーンリスクは、企業にどのような影響をもたらすのでしょうか。

具体的なリスクの内容と、それによって起こりうる影響を見ていきましょう。

サイバー攻撃による業務やサービスの停止

サプライチェーン攻撃によって、業務システムがランサムウェアに感染してシステムが停止するような事態が発生することもあります。

自社では厳重なセキュリティ対策を講じていても、関連企業や取引先が脆弱性を突かれて攻撃の踏み台にされるケースも少なくありません。

このような事態によって生じた業務やサービスの停止は、売上の機会損失につながるだけでなく、対応の遅れや混乱によって顧客の信頼を損ない、顧客離れを招くおそれがあります。

機密情報の漏えいによる競争力の低下

取引先や関連企業からの情報漏えいによって、設計図、研究開発データ、製造プロセスなどの重要な技術情報が流出するリスクがあります。

重要な技術情報の流出は、企業の競争優位性が奪われることに直結し、ビジネス上の深刻な損失を招くおそれがあります。

個人情報の漏えいによる法的リスク、社会的信用の失墜

委託先で管理していた顧客データや社員情報の漏えいが発生した場合、たとえ自社が原因でなくとも責任を問われ、個人情報保護法違反による罰則や訴訟、企業イメージの低下につながるおそれがあります。

サプライチェーンリスクが発生する要因

サプライチェーンにおけるセキュリティリスクは、どのような背景や要因によって発生するのでしょうか。

ここでは、主な発生原因をいくつかのパターンに分けて見ていきます。

サプライチェーンを狙った外部からの攻撃

サプライチェーンにおけるセキュリティリスクの中でも近年特に注目されているのが、標的となる企業の関連企業や外部パートナーを経由して行われるサイバー攻撃、サプライチェーン攻撃です。

サプライチェーン攻撃は、直接的な攻撃ではないため発見が遅れやすく、被害が広がりやすい点に注意が必要です。

サプライチェーン攻撃の代表的な3つの攻撃方法とその特徴を紹介します。

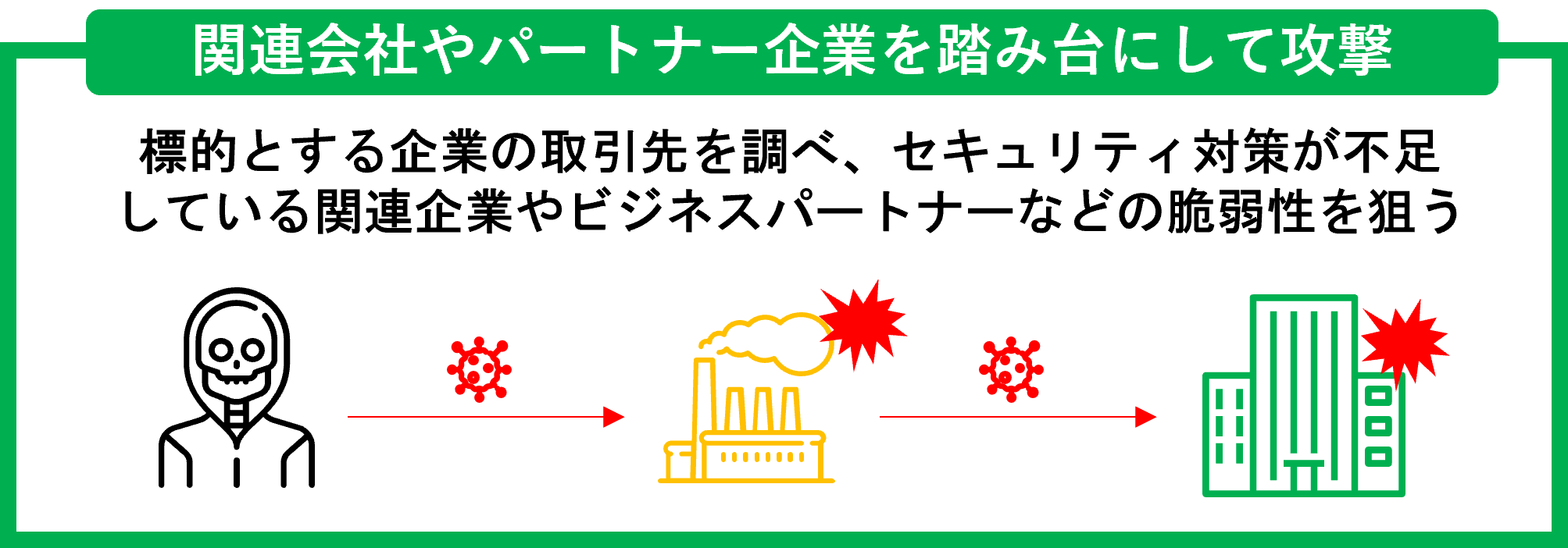

関連企業やパートナー企業を踏み台にして攻撃するケース(ビジネスサプライチェーン)

攻撃者は、標的となる企業の取引先や業務委託先を事前に調査し、その中でセキュリティ対策が不十分な企業を見つけて侵入を試みます。

そこから得られたアクセス権限や情報を利用して、本来のターゲット企業へ攻撃を展開します。

特に中小規模の委託先やパートナー企業はセキュリティ体制が整っていない場合が多く、攻撃の入口となる可能性が高いです。

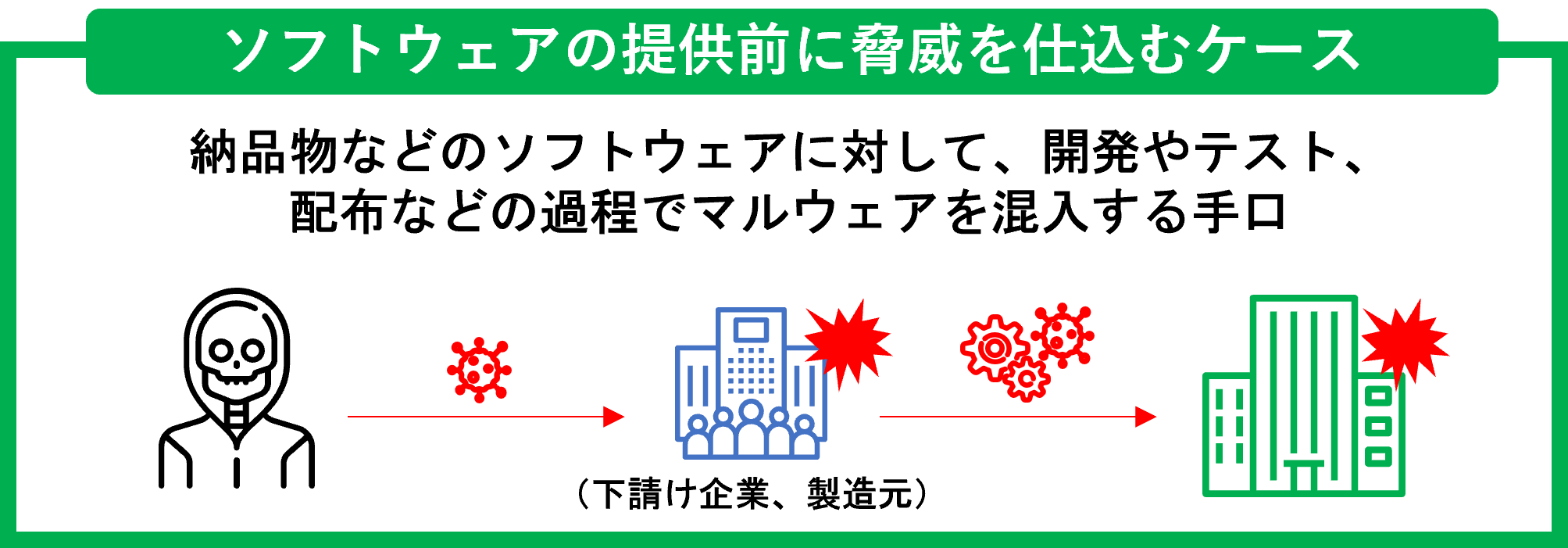

ソフトウェアの提供前に脅威を仕込むケース(ソフトウェアサプライチェーン攻撃)

開発元が提供するソフトウェアや更新プログラムにマルウェアを仕込む手法です。

ユーザー企業は正規のアップデートだと思って適用するため、気づかないうちにマルウェアを展開してしまうリスクがあります。

2020年12月に発覚したSolarWinds社の事例が代表例です。同社が提供するIT管理ソフトウェアのアップデートプログラムにマルウェアが混入され、多くの企業が被害を受けました。

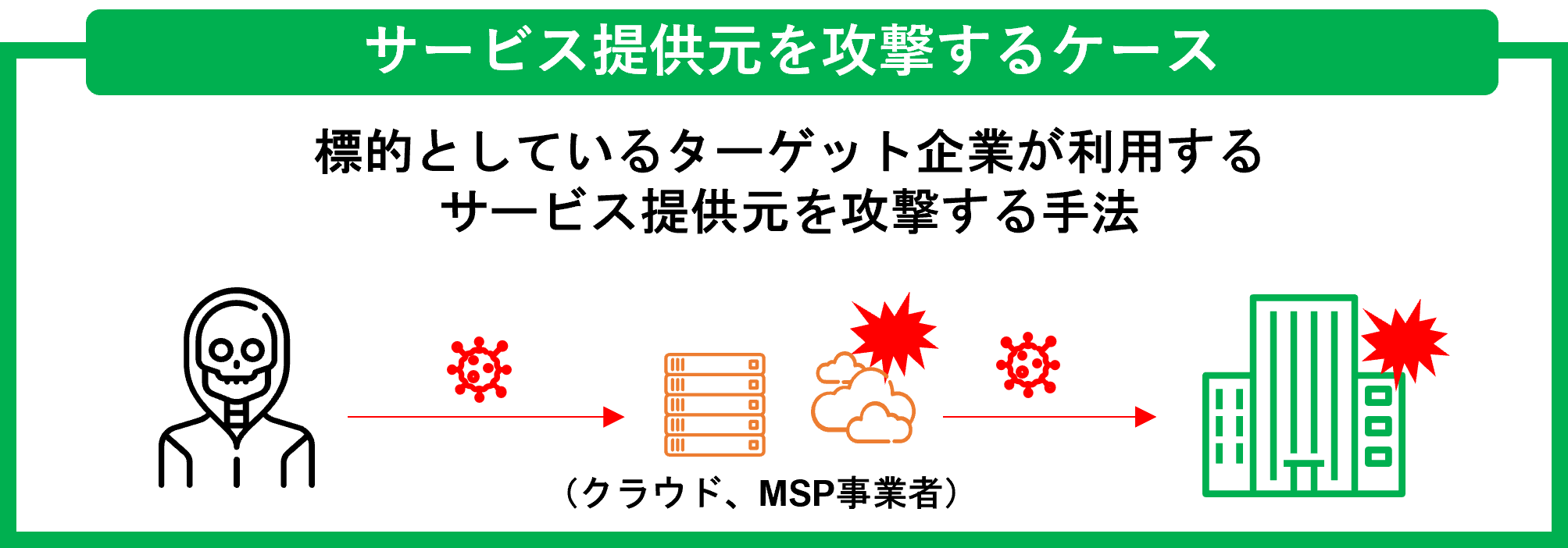

サービス提供元を攻撃するケース(サービスサプライチェーン攻撃)

企業が利用している外部のITサービスやクラウドサービス、またはネットワークの管理・運用を請け負うマネージドサービスプロバイダーなどを経由して行われるサイバー攻撃です。

サービス提供事業者が侵害されると、その影響はサービスを利用している多数の企業にまで広がる可能性があり、一度の攻撃で広範囲に被害が及ぶリスクがあります。

内部の人的ミスや不正行為

委託先やパートナー企業従業員による情報の持ち出しや流出も、見逃せないサプライチェーンリスクです。

アクセス権限の管理や内部統制が不十分な企業との取引は、情報漏えいの原因につながる可能性があります。

サプライチェーンを狙ったサイバー攻撃の事例

ここまで見てきたように、サプライチェーンにおけるセキュリティリスクは、外部からの攻撃や内部の不備などの様々な要因によって引き起こされます。

ここでは、近年発生した代表的なサプライチェーン攻撃の事例を紹介し、その影響の大きさや発生した要因を具体的に見ていきます。

サプライヤーが踏み台となり工場が操業停止となったケース

製造業の企業グループにおいて、部品供給を担うサプライヤーがサイバー攻撃を受けたことが起因となり、国内複数拠点での生産活動が一時的に停止する事態が発生しました。

攻撃者は、サプライヤーの関連企業が利用していたリモート接続機器の脆弱性を突いて侵入し、そこから本社ネットワークへと攻撃を展開しました。被害の拡大を防ぐため、サプライヤー側は社内の全サーバーを一時的に停止する措置を講じました。

この影響により、製造拠点の操業が停止し、数百億円規模の経済的損失が発生したと見られています。

これは、サプライチェーンの一部に対するサイバー攻撃が、広範囲な業務停止へと波及するリスクを示す事例です。

業務委託先企業がランサムウェアに感染し、個人情報が流出したケース

複数の団体や企業から業務を受託していた外部委託先がサイバー攻撃を受け、保管していた個人情報が外部に流出し、不正なウェブサイト上に掲載される事態が発生しました。

攻撃者はネットワーク機器の脆弱性を突いて内部システムに侵入し、機密情報の窃取とともに、ランサムウェアを用いてサーバーや端末を暗号化しました。委託元から提供された個人情報が適切に削除されずサーバー上に残っていたことが、情報流出の一因でした。

業務委託先が脅威の侵入経路となり得ることを示した事例です。

海外拠点がサイバー攻撃を受け、機密情報が漏えいしたケース

ある企業グループの海外拠点がサイバー攻撃を受け、数十GB規模の機密情報が外部に流出したとされる事例が報告されています。さらに、別の地域にある拠点でも同様の被害が発生し、数万件に及ぶ従業員関連の個人情報が漏えいした可能性が指摘されています。

この事例は、海外拠点を狙った攻撃が全社に影響を及ぼすリスクを示しており、グローバル企業にとってサプライチェーン全体のセキュリティ強化が不可欠であることを示しています。

これらの事例からも明らかなように、サプライチェーンを構成する一部の企業や拠点がサイバー攻撃を受けることで、業務停止や情報漏えいといった深刻な影響が広範囲に及ぶ可能性があります。

実際、独立行政法人情報処理推進機構(IPA)が2024年に実施した調査では、サイバーインシデントの被害を受けた中小企業の約7割が取引先事業に影響を与えたことが明らかになっています*1。

もはやサプライチェーンリスクは一部の企業だけの問題ではなく、あらゆる業種や規模の企業が直面し得る現実的な脅威となっています。

なぜ今サプライチェーンリスク対策が必要なのか

サプライチェーンリスクへの対策が重要視されている背景をご紹介します。

サプライチェーンの広域化

近年、M&Aの増加や事業のグローバル展開により、企業のサプライチェーンは国内にとどまらず、海外の取引先や委託先にも広がりを見せています。

M&Aを通じて統合した企業や連携を強化した取引先・委託先のセキュリティ体制が不十分な場合、思わぬリスクを抱えることになります。

国や地域ごとにセキュリティ水準や法制度が異なるため、管理の難易度も増しています。

海外のパートナー企業がサイバー攻撃の起点となるケースも多く、リスクを見落とさないための対策が欠かせません。

経済安全保障との関係性

サプライチェーンを狙った攻撃の被害では、個人情報の漏えいが目立ちますが、企業の技術情報が流出している可能性もあります。

特に電力・通信・交通などの重要インフラ事業者においては、技術流出によって日本企業の競争力が損なわれるだけでなく、サービスの安定的な提供そのものが脅かされるリスクもあります。

そのため、政府は経済安全保障の観点から、委託先や再委託先も含めたサプライチェーン全体でのリスク管理を重視する動きを強めています。

重要インフラ事業者に限らず、多くの企業も同様に、ビジネスの継続性や国際競争力を守るためのサプライチェーン全体を見据えたセキュリティ対策が必要不可欠になっています。

サプライチェーンリスクへの対策

サプライチェーンを管理する立場にある企業は、自社だけでなく、サプライチェーン全体にわたるセキュリティリスクを正確に把握し、適切な対策を講じる責任があります。

以下に、経済産業省とIPAが策定した『サイバーセキュリティ経営ガイドライン Ver3.0』*2でも推奨されているサプライチェーンリスクへの具体的な対策例を紹介します。

自社および関連企業のセキュリティ対策を把握し、必要な対策を実施する

まずは自社と関連企業のセキュリティ体制を徹底的に見直し、現状の課題を明確にしたうえで、効果的な対策を講じることによって被害の連鎖を防ぐ必要があります。

契約段階でセキュリティ責任を明確化する

ビジネスパートナーとの契約において、セキュリティ対策に関する責任範囲や対応内容をあらかじめ明確にしておくことで、認識のズレや対策の漏れを防ぐことができます。

取引開始前に、パートナーのリスクを評価する

ISMS認証の取得などサイバーセキュリティへの取り組み状況を通じて、セキュリティ意識や対策レベルを事前に把握することで、サプライチェーンリスクを低減することができます。

サイバーセキュリティへの取り組みに加えて、地政学的リスクなどの外的要因も含めた総合的なリスク評価が重要です。

サプライチェーン内での情報共有と緊急時の備え

関連企業や委託先とセキュリティ関連の情報共有を行うことで、攻撃への対応力を高められます。

また、万が一のインシデントに備え、サイバー保険の加入や、CSIRT(セキュリティインシデントが発生した際に迅速かつ的確に対処するチーム)の構築など体制を整備しておくことも検討すべき対策のひとつです。

サプライチェーンリスク対策における課題

サプライチェーンリスク対策は、国内外、企業規模を問わず、継続的な見直しと強化が求められる重要な取り組みですが、文化的背景や企業風土の違いによるセキュリティリスクへの意識のギャップが対策の実効性を低下させる要因となっています。

例えば、以下のような点が挙げられます。

- 中小企業では、セキュリティ対策が経営課題として十分に認識されていないケースが多く、取引先との間でリスクの深刻度が共有されにくい

- 海外のパートナー企業との間で、商習慣や価値観の違いにより、脅威の捉え方や対応の優先度に差が生じる

このような状況では、たとえ自社が対策を講じていても、サプライチェーン全体としてはリスクが残存し、インシデントの発生につながる可能性があります。

さらに、サプライチェーンは新たな取引先の追加や委託範囲の変更により頻繁に変化します。

そのため、継続的な監視によるリスク評価や対策が不可欠です。

こうした課題を乗り越えるためには、誰もが共通の基準でリスクを判断できる視点と指標が必要です。

その手段として活用できるのが、脅威インテリジェンスです。

サプライチェーンリスク対策に有効な脅威インテリジェンスプラットフォーム「Recorded Future」

ソリューション概要

Recorded Future(レコーデッド・フューチャー)は、米国のRecorded Future社が提供するSaaS型の脅威インテリジェンスプラットフォームです。

世界中の脅威情報をリアルタイムで収集・分析し、企業のセキュリティ対策を支援します。

ダークウェブを含む100万以上の情報ソースからデータを収集しており、業界トップクラスの情報量を誇ります。

特許取得済みの機械学習技術と15ヵ国語対応の自然言語処理技術を組み合わせることで、膨大な情報をリアルタイムに自動分析し、質の高いインテリジェンスを迅速に提供します。

このような高精度かつリアルタイムな脅威分析を可能にするRecorded Futureを活用することで、サプライチェーン全体にわたるリスクの可視化と継続的な対策強化が実現できます。

取引先や委託先のセキュリティ状況を客観的に把握し、潜在的な脅威を早期に検知することで、サプライチェーン全体のセキュリティレベルを底上げすることが可能です。

サプライチェーンリスク検知

Recorded Futureは自社およびサプライチェーンに組み込まれているシステムへのサイバー攻撃リスクや脆弱性情報を包括的に収集・評価し、リスクスコアとともに提供します。

リスクスコアの根拠や脆弱性の悪用状況を把握することによって、対応の優先度付けに役立てることもできます。

また、アタックサーフェスインテリジェンスモジュールを活用すれば、外部から見た攻撃の起点となりうるIT資産を、グループ会社・子会社が所有するものまで把握することが可能となり、攻撃を受ける前に対策を講じることができます。

- 資料を請求する

攻撃対象領域を把握・管理する方法

取引先のリスクを客観的に把握できるリスク評価

取引先や委託先が、どのような脅威に晒されているか、過去にインシデントを起こしていないか、米国立標準技術研究所のサイバーセキュリティフレームワーク(NIST CFS)など、国際的に活用されているセキュリティフレームワークに沿った対策がなされているかなど、Recorded Futureのサードパーティーインテリジェンスモジュールによって簡単に調査・監査できます。

これにより、信頼できるパートナーを選定し、リスクの高い企業との取引を見直す判断材料が得られます。

また、Recorded Futureは地政学的なリスクも収集しているため、特定地域のパートナー企業に関する政治的・経済的な不安定要素も、リスク判断材料として活用可能です。

- 資料を請求する

経営判断を支える地政学リスクの可視化と対策

攻撃者の動きや業界別の最新の脅威も自動で把握

攻撃者グループの動向や業界別の標的傾向など、委託先や取引先に関連する脅威情報を収集・分析することで、どのような攻撃がどこで起きているか、自社や取引先が狙われている兆候があるかといった情報をリアルタイムに把握できます。

これにより、サプライチェーン全体において適切かつ効果的な防御策を講じるための意思決定が可能となり、サプライチェーン全体でのプロアクティブな防御を実現します。

サプライチェーンリスク対策として活用可能な脅威インテリジェンスプラットフォーム「Recorded Future」の関連資料

-

脅威インテリジェンス

プラットフォームの

概要資料脅威インテリジェンスプラットフォーム「Recorded Future」の概要、ユースケース、提供形態などがわかる資料

-

サプライチェーンリスクの統合管理

業界の脅威動向分析をする機能やサプライチェーンリスクを管理する機能についてご紹介する資料

-

導入事例

Recorded Futureを活用し、自社のセキュリティ対策の課題をどのように解決したかを紹介した資料

サプライチェーンリスクについてよくある質問

サプライチェーンリスクとは何ですか?

サプライチェーンリスクとは、製品やサービスの提供に関わる取引先や委託先などが原因で、自社の業務やサービスが停止したり、情報漏えいなどの被害が発生するリスクのことです。近年では、サイバー攻撃によるリスクが特に注目されています。

サプライチェーンリスクが企業に与える影響は何ですか?

業務停止、機密情報や個人情報の漏えい、顧客の信頼喪失、法的責任の発生など、企業の経営に深刻な影響を与える可能性があります。そのため、リスクを適切に管理し、サプライチェーンの安定性を確保することが重要です。

サプライチェーンリスクはなぜ増加しているのですか?

デジタル化の進展とサプライチェーンの複雑化により、セキュリティ管理が難しくなっているためです。特に中小企業や委託先の脆弱性を突いた攻撃が増えており、それが大企業にも波及するリスクが高まっています。もはや自社だけが対策していれば安全という時代ではなく、サプライチェーン全体でのセキュリティ対策が求められています。

サプライチェーン攻撃にはどのような手口がありますか?

主な手口には、取引先を踏み台にした攻撃、開発元が提供するソフトウェアや更新プログラムにマルウェアを仕込む手法など、年々巧妙化しています。

サプライチェーンリスクへの対策には何が有効ですか?

自社だけでなくサプライチェーン全体でのセキュリティ対策の強化が重要です。具体的には、自社および関連企業のセキュリティ体制の見直し、契約時の責任範囲の明確化、リスク評価の実施などが有効です。特に、脅威インテリジェンスを活用することで、取引先や関連企業が保有するシステムの脆弱性や攻撃リスクを継続的に把握し、未然に防ぐことが可能になります。

出典 (参考文献一覧)

※1 独立行政法人情報処理推進機構(IPA) | 「2024年度 中小企業における情報セキュリティ対策に関する実態調査」報告書について(参照日:2025-07-10)

※2 経済産業省/独立行政法人情報処理推進機構(IPA) | サイバーセキュリティ経営ガイドライン Ver3.0(参照日:2025-07-10)