「Morphisec」ライターチームです。

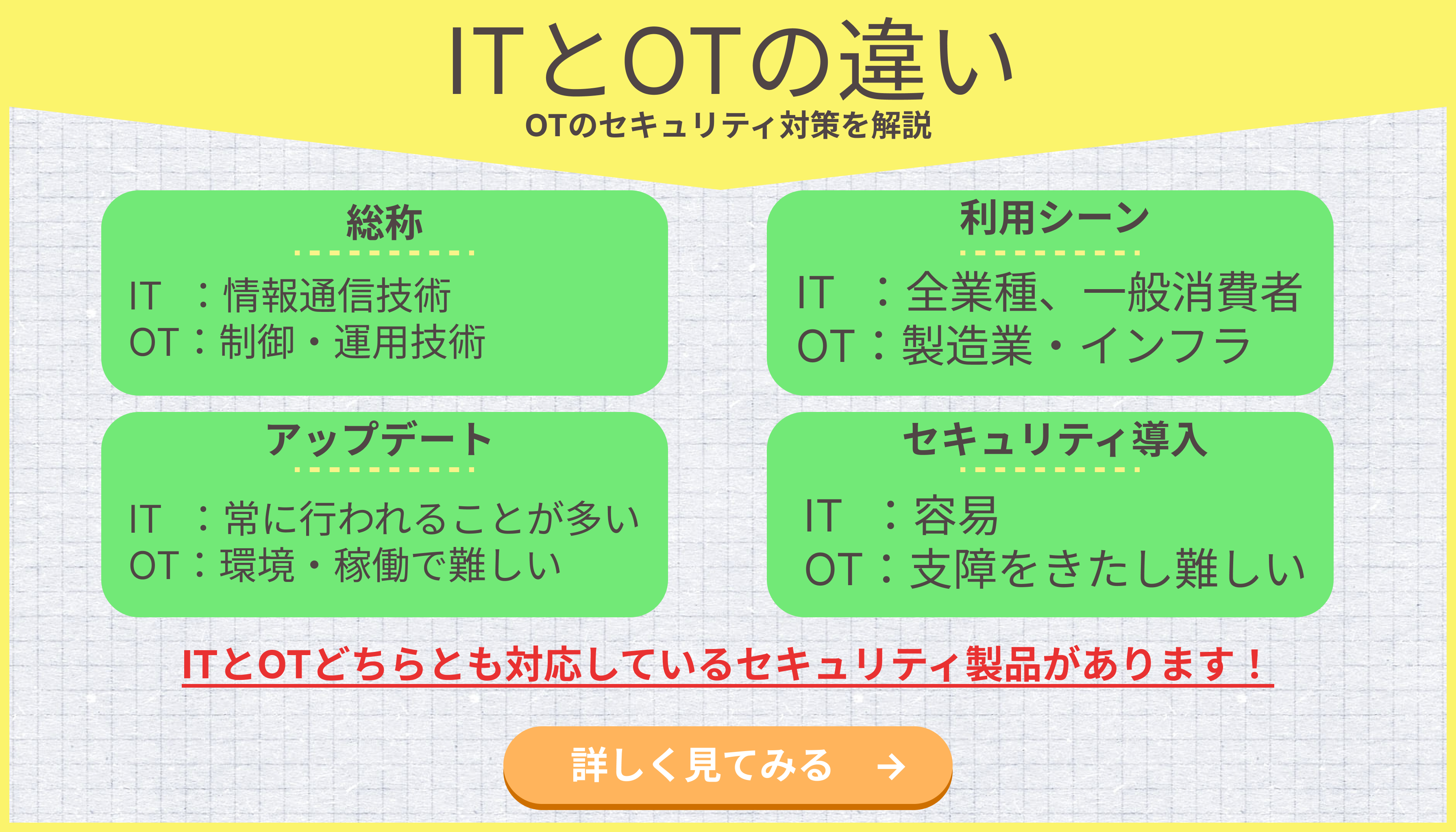

この記事では、IT(Information Technology)とOT(Operational Technology)の違いとセキュリティ対策における比較を解説しています。

OTはITと比較して、セキュリティ対策が難しく稼働を止めることが容易ではありません。

OTシステムを導入されている企業の方は、参考にしてください。

ITとOTどちらとも対応している「Morphisec(モルフィセック)」を詳しく見てみる

目次

ITとOTの違い

IT(Information Technology)は、コンピューターや情報通信技術の総称です。

情報通信技術は主にPCやスマートフォン端末のハードウェア、OSやアプリケーションなどのソフトウェア、インターネット接続などの通信技術の3つに分類されています。

それに対して、OT(Operational Technology)とは、主に製造業や社会インフラで利用されているハードウェアを最適に動かすための「制御・運用技術」を総称したものです。

OT系システムは多くありますが、代表例としてPLC(Programmable Logic Controller)やDCS(Distributed Control System)などが挙げられます。

近年ではIoT(Internet of Things)やタブレット端末も活用されている傾向*1にあります。

OTとITの主な違いを下記の表1で比較してみます。

表1*2

| 項目 | OT | IT |

| 利用シーン | 製造業、社会インフラ、化学プラント等 | 全業種、一般消費者 |

| システムの稼働 | 24時間365日で再起動が許容されないケースが多い | 要件によるが許容範囲が広い |

| 通信プロトコル | 標準またはベンダ独自のプロトコル | 標準の通信プロトコル |

| ネットワーク接続 | 常時接続されていない、もしくは接続されない | 常に接続されている |

| 更新サイクル | 10年以上 | 3年~5年 |

セキュリティ製品の導入難易度の観点から違いを比較すると、ITにおけるセキュリティ製品の導入は容易(ここではインストールをするまで)です。

しかし、OTでは更新サイクルが長いためセキュリティ製品の動作に必要な要件を満たせていないことが多くあります。

また、OT機器はインターネットに接続されていない環境で稼働していることがあり、パッチ適用やシステムのアップデートを頻繫に行うことができません。

そのため、頻繁な更新が必要な製品は、OT環境に適さないこともあります。

OTセキュリティが注目されている背景

OTシステムは、製造業の生産ラインやシステム制御に利用されており、ITシステムやネットワークと連携が進んだことでウイルスへの脅威にさらされます。

たとえば、近年はオートメーション化された工場などの「要」といえるOTシステムを狙ったサイバー攻撃が増加しています。

特に狙われやすいのが、石油・電機・ガスなどの私たちの生活には欠かせないエネルギー企業です。

また、OTセキュリティの導入においては、「組織」「運用」「技術」「工場資産サプライチェーン」の4つの項目を評価し、既存のITセキュリティ対策と組み合わせ、検討するのが一般的です。

以下の表は、OTとITのセキュリティ対策で異なる点をまとめている表となります。

| OT | IT | |

| セキュリティ 導入難易度 | 支障をきたす可能性があり難しい | 容易 |

| パッチ適用と アップデート | ネットワーク環境や稼働の影響で容易ではない | 常に行われるケースが多い |

| 脆弱性スキャン | スキャンの実行と共に稼働停止する恐れがある | 容易 |

| 柔軟度 | Agent導入は不可 | Agent導入は一般的 |

通常のITセキュリティとは異なるリスク分析も必要であり、企業によっては、新たにセキュリティ専任の人材が雇う必要があるでしょう。

OTセキュリティの重要性

近年、OT環境のオープン化により汎用製品や標準プロトコルの採用が進み*3、セキュリティ対策の見直しが必要になってきています。

外部とのシステム連携が増えているので、気づかないうちにクローズドネットワークで合った環境にアタックサーフェス(サイバー攻撃を受ける可能性があるもの)が発生している可能性があるのです。

主に以下の3点がOT環境におけるサイバー攻撃のリスクです。

無線のアクセスポイント(AP)からの侵入

攻撃者がAPが発する電波を傍受することで、MACアドレスを入手し侵入されてしまうケースです。

Wi-Fiにおける標準通信規格IEEE 802.11では、SSIDやMACアドレスが含まれる管理フレームが暗号化されません。

そのため、周囲の通信状況から誰がAPを利用しているか把握できてしまい、侵入を許してしまいます。

また攻撃者からのDoS攻撃や、偽のAPを設置して情報を窃取するような侵入手口も考えられます。

例えば、インターネット接続していることがあります。オフィス端末がマルウェアに感染した場合、タブレット端末を通じてクローズドネットワーク環境である保全現場に侵入し、OT機器にも感染が広がる恐れがあります。

USBメモリからの侵入

クローズドネットワーク環境やオフライン環境で利用されることが多いOT機器はデータのやり取りをUSBメモリで行っているケースがあります。

そういった場合、攻撃者が企業に対してUSBメモリを配布することで、USBメモリ経由で侵入されてしまう危険性があります。

OTセキュリティ対策のポイント

上記のITとOTの違いにある表1から、OT機器のセキュリティ対策の要件は下記のとおりです。

- OT機器の動作に支障をきたさない、小さなプログラムであること

- 通信との接続がされてなくても防御性能を落とさないこと(アップデートを頻繫に行わない)

- 他のアプリケーションと競合しにくいこと

- 脆弱性スキャンを行わなくともエンドポイントを保護する防御手法なこと

OT環境のセキュリティ対策ができる「Morphisec」

上記で述べたOTセキュリティ対策のポイントを満たすセキュリティソリューションは多くありませんが、当社で取り扱っているMorphisec(モルフィセック)は総合的にクリアしています。

Morphisecは、特許技術であるMoving Target Defense(メモリのランダマイズ)という防御手法を用いています。

シグネチャに依存せず定期的な脆弱性スキャンを不要とする防御手法のため、アップデートが行えない環境においても防御性能を低下させることなく攻撃を防ぐことができます。

また、メモリのランダマイズの防御手法はアプリケーションの動作を妨げないほど処理が低く、端末負荷が非常に低いので競合しにくいことも特徴です。

実際に、工場内にMorphisecが採用されており、クローズドネットワーク環境での内部システム運⽤に活用されています。導入前に行われたPoC(実証実験)では、問題が発生せずに導入が決定されました。

動作するOS環境はWindowsだけではなくLinuxにも対応可能です。詳細はMorphisecの製品ページからご確認ください。

- Morphisecの資料請求はこちら

アップデートが行えないOT環境でも防御性能が低下しない

出典 (参考文献一覧)

※1 経済産業省|IoTセキュリティ対応マニュアル産業保安版(第2版)(参照日:2022-03-09)

※2 NTT Communications|制御システムのセキュリティと対策技術OsecTのご紹介(前編)(参照日:2022-03-09)

インテリジェント ウェイブ|工場などのOT系サイバーセキュリティ(参照日:2022-03-09)

※3 IPA|制御システム向けセキュリティマネージメントシステム CSMS(Cyber Security Management System)認証 の取り組みについて(参照日:2022-03-09)

※4 NPO日本ネットワークセキュリティ協会|情報セキュリティインシデントに 関する調査結果 ~個人情報漏えい編~ (速報版)(参照日:2022-03-09)