Morphisecライターチームです。

レガシーOSは、金融業界の勘定系システムや国際系システムなどの勘定系システム郡、医療業界においては医療情報システムや電子カルテシステム、工場などの自動機械の制御に利用されるPLC(プログラマブルロジックコントローラ)などのOT機器に利用されています。

本記事では、レガシーOSが抱えるセキュリティ上の問題やサイバー攻撃対策について紹介します。

- Morphisecの概要資料をダウンロード

レガシーOSのセキュリティ対策

目次

そもそも、レガシーOSとはベンダのサポートが終了した古いバージョンのOSを指します。

例えば、Windows 8.1は2023年1月10日にサポートが終了しているため、レガシーOSであるといえます*1。

特に問題視されている医療機器について厚生労働省は、合理的な手段で保護できない医療機器を「レガシー医療機器」と定義しています。レガシー医療機器は初期設計時にサイバーセキュリティについて検討されていなかった可能性を指摘しています*2。

医療機器は急速なデジタル化が進み、アナログ装置では実現できなかった機能が開発されました。

急速にデジタル化された医療機器は機能的なメリットがあるがゆえに、継続的に利用されているため、セキュリティ対応のサポート期間が超えてしまうことが問題を更に悪化させています。

そして、このような問題は医療業界に限った話ではありません。

多くの企業は未だに機能的なメリットがあるレガシーOSの端末を利用し続けているため、同様の問題を抱えています。

企業がレガシーOSの端末を利用し続けてしまう理由は、

- 機能的なメリットや恩恵が受けられにくい

- 新たなOSがインストールされた端末への移行に膨大な費用や手間が発生

- 移行時に不具合があった場合、事業の継続が不可能になるリスクがある

ことを予想しています。

新しいOSを搭載した端末への移行が困難な場合、レガシーOSを使い続けることの問題点をきちんと把握し、対策を行う必要があるでしょう。

- Morphisec関連のダウンロード資料一覧

レガシーOSのセキュリティ対策

レガシーOSを使い続けることの問題点

レガシーOSを使い続けることの問題点として、システム管理の属人化や管理できる人材の高齢化、高い管理コストなどが挙げられます。

金融庁から発行された「金融機関のシステム障害に関する分析レポート」では、レガシーシステムを起因とする金融機関の障害事例が取り上げられています。

その事例の中に、レガシーシステムにおける機能追加の際、プログラムの不具合によって勘定系システムが停止したことが記載されています。

障害の原因は、レガシーシステムに関する有識者の高齢化による人材不足等であると考えられ、背景としては、有識者の人材不足により、開発関係者のシステムへの理解不足やテストケース不足等に繋がったと分析されています*3。

また、レガシーOSを利用する問題として、緊急度の高い脆弱性が多く見つかっていることも挙げられます。

IPAからも、サポートの切れたOSの継続利用に伴うリスクについて、注意喚起が公表されています。

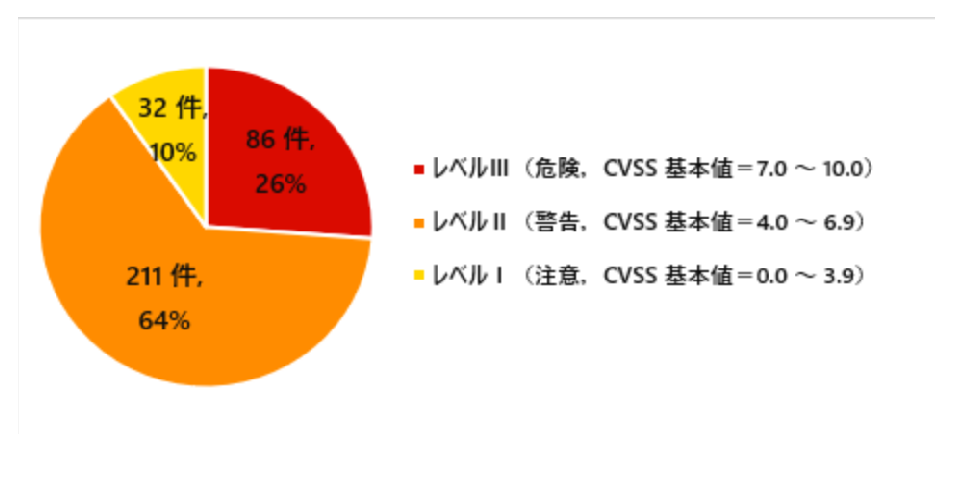

上のグラフは、2021年7月 ~ 2022年6月の間に JVN iPedia(脆弱性情報を収録するデータベース)に登録されたWindows 8.1 の脆弱性(合計 329 件)を、危険度別に表しています。

脆弱性の危険度は、CVSSスコア(IT製品における脆弱性の深刻さを、基本評価基準・現状評価基準・環境評価基準の3つの基準で評価するもの)の高さを基準にしています。

同記事内では、Windows OS 7やWindows Server 2008/2008 R2の脆弱性も、危険度別に表されています。これらのOSもWindows 8.1と同様、最も危険度の高い脆弱性が約3割ほどでした。

このように、緊急度の高い脆弱性が多く見つかっていることやレガシーOSを管理できる人材不足などの現状を考えると、レガシーOSを使い続けることによってセキュリティリスクを生みやすくなるということが言えます。

レガシーOSはセキュリティリスクを防ぎにくい

さらに、レガシーOSを継続利用するにはセキュリティリスクを生みやすいだけではなく、防ぎにくいことも問題です。

レガシーOSがセキュリティリスクを防ぎにくい理由を2点挙げます。

脆弱性を取り除きにくい

脆弱性を取り除くための セキュリティ更新プログラムはセキュリティパッチとも呼ばれ、サイバー攻撃対策において重要な役割を持ちます。サポートの切れたOSには、このセキュリティパッチが提供されません。

よって、新たに発見された脆弱性が放置され、攻撃者の侵入経路となる可能性が高くなります。

従来型のセキュリティ製品が機能しない

一般的なセキュリティ製品はエージェントのメモリ使用量が100MBを超えるものが多く、メモリ容量不足が原因でセキュリティソフトが充分に機能しない場合があります。

また、レガシーOSの動作環境がサポート外であることから、インストールができないセキュリティ製品も多く存在します。

レガシーOSの一般的なセキュリティ対策

レガシーOSを使い続ける理由は企業によって様々ですが、通常、対処法はどの用途においても変わりません。

レガシーOSの一般的なセキュリティ対策には次のようなものがあります。

新しいOSへ移行する

新しいOSに移行することによって、セキュリティリスクを生む可能性を大幅に低減することができます。

しかし、OSの移行時にデータの欠損や流失などのリスクが伴う場合やシステムを一時休止する必要がある場合は莫大な費用と多くの時間がかかる場合もあります。

そのため、安全な事業継続という観点において、新しいOSへの移行が有効かどうかを見極める必要があります*5。

仮想パッチを導入する

選択肢の1つとして仮想パッチが有効な場合もあります。

仮想パッチとは、サポートが終了したレガシーOSに対して、暫定的に脆弱性への対応を行う施策です。該当するレガシーOSのプログラミングコードを直接変更することなく、WAFやIPSなどを通じて、脆弱性に関わる挙動を変化させることが可能です。

ただし、仮想パッチを適用した状態でも、OS自体の潜在的な脆弱性は残ったままとなるため、根本的な解決とはいえません。

また、仮想パッチの適用には、検証環境で試験的に導入し端末動作に問題が発生しないかを確認したうえで、本番環境へ実装するといった工程が発生することに注意が必要です*6。

- Morphisec関連のダウンロード資料一覧

レガシーOSのセキュリティ対策

レガシーOSはクローズドネットワーク環境で活用すれば安全?

クローズドネットワーク環境下であれば、レガシーOSに脆弱性が存在してもセキュリティリスクに繋がることはないという意見もあります。

しかし、クローズドネットワーク環境下であってもクライアント端末やサーバ、OT機器等に接続する保守用端末がウイルスに感染していた場合、脆弱性を残したままのレガシーOSにウイルスが到達してしまうと、攻撃が大規模に及ぶ可能性があります。

他にも、ウイルスに感染したUSBやバックアップ用の外付けHDDに繋いでしまった場合など、脅威となりうるシチュエーションは決して少なくありません。

レガシーOSの端末を守るセキュリティ対策「Morphisec」

レガシーOSにも対応したMorphisecは、攻撃を無効化するエンドポイントセキュリティです。

Morphisecの防御はファイルやアプリケーションのふるまいを解析する手法ではなく、特許技術であるMoving Target Defense(MTD)という防御手法を採用しています。

そのため、Morphisecのエージェントはわずか約4MBと軽量であり、導入後の影響がほとんどないことも、特長の1つです。

また、頻繁な更新が必要ないので、クローズドネットワーク環境下にあるレガシーOSの保護にも適しています。

- Morphisec関連のダウンロード資料一覧

レガシーOSのセキュリティ対策

出典 (参考文献一覧)

※1 Morphisec | How Secure are Your Legacy Systems? (参照日:2023-08-01)

※2 厚生労働省 | サイバーセキュリティ対策の強化について(注意喚起)(参照日:2023-08-01)

※3 金融庁 | 金融機関のシステム障害に関する 分析レポート (参照日:2023-08-01)

※4 IPA | Windows 8.1 のサポート終了に伴う注意喚起 (参照日:2023-08-01)

※5 TechTarget | Replacing vs. maintaining legacy systems (参照日:2023-08-01)

※6 Morphisec | Your Guide to Virtual Patching (参照日:2023-08-01)

関連記事の一覧

サポート切れOSに必要なセキュリティ対策とは?

サポート切れOSのリスクを抑えるためのセキュリティ対策としては、OSのアップグレード、延長サポートの活用、セキュリティ製品の導入、ハードウェアの ...

ESUはサポート切れOSの保護に最適?

サポートが終了したOSは、一部の企業で使われていますが、脆弱性が修正されないため、時間の経過とともにセキュリティリスクが増加していくという重大な ...

【2023年10月】Windows Server 2012/2012 R2サポート期限終了!ウイルス対策はどうする?

Windows Server 2012/2012 R2サポート期間は、マイクロソフト社から2023年10月10日をもって終了していると発表されています。やむを得ず、継続利用し ...

Windows7のサポート期間終了!どうしても継続利用するためのウイルス対策ソフトは?

サポートが終了しているWindows7は、企業であればESUプログラムに加入することで有償の延長サポートが受けられますが、その延長サポートも2023年に終了し ...