「Prisma Access」ライターチームです。

VDI(Virtual Desktop Infrastructure:仮想デスクトップインフラストラクチャ)は、従来のオフィス環境とリモートワークをシームレスに統合し、セキュリティを強化しながら従業員の生産性を維持できる効果的なソリューションとして注目されています。

しかし、セキュリティ面での優位性がある一方で、VDIにもいくつかのリスクが伴います。本記事では、VDIの概要やセキュリティにおける利点、そしてそのリスクに対する対策方法について解説します。

- Prisma Accessのページから概要資料を請求

リモートワーク環境も海外拠点の通信も常に快適・セキュアに保つ

目次

リモートデスクトップとVDIの違いとは

VDIと類似した実装方式としてリモートデスクトップがあります。

VDIとリモートデスクトップは、どちらもリモートアクセスを可能にする技術ですが、その仕組みと用途に違いがあります。

VDIは、専用サーバー上に複数の仮想デスクトップ環境を構築し、ユーザーがクライアントデバイスからこれらの仮想デスクトップにアクセスする仕組みです。

一方、リモートデスクトップは、ユーザーが自分のクライアントデバイスから特定の物理的なコンピューター(ホスト)に直接アクセスし、そのコンピューター上のデスクトップを操作する仕組みです。

それぞれの仕組みや違いについて詳しく説明します。

VDIとは

VDIは「仮想デスクトップ」ともいいます。

VDI専用サーバー上にユーザーごとの仮想マシンを構築し、ユーザーは割り当て部分を自分のデスクトップ環境として操作するので、他のユーザーと環境を混同することはありません。

各ユーザーによるアプリケーションの追加などのカスタイマイズも可能です。

リモートデスクトップとは

リモートデスクトップも VDIと同様に、クラウドサービスや社内サーバー上に構築した環境にインターネット経由でアクセスして操作します。

ただしVDIとは異なり、1つの環境およびリソースを複数で共同利用するため、各ユーザーは同じデスクトップ環境で操作を行います。

そのため、ユーザーごとにアプリケーションを追加するといったカスタマイズができません。

一般的にVDIがセキュリティ優位性を持つとされる理由

VDI(仮想デスクトップインフラストラクチャ)は、セキュリティ面で高い優位性を持つと一般的に評価されています。その主な理由として、以下の3点が挙げられます。

物理的な情報漏洩リスクが低い

VDIはデータを社外に持ち出さずに社外から利用できます。

VDI環境を利用する場合、社外に物理的に持ち出されるのは、VDIサーバーに接続するためのクライアントPC(またはデバイス)のみです。

このクライアントPCには、VDIサーバーから送信されるデスクトップの画面情報だけが表示されます。そのため、原則として機密データそのものが社外に持ち出されることはありません。

そのため、端末を紛失したとしても情報漏洩の可能性は非常に低くなります。

ネットワークを盗聴されることによる情報漏洩が起こりにくい

VDIの仕組みとしてサーバーからは画面情報だけが送られ、クライアントPCからはキーボードやマウスの操作情報だけが送られます。

そのため、ネットワーク上で情報を盗聴されるといったリスクが低くなります。

セキュリティ対策やアップデートを一元管理できる

通常、OSのパッチ適用は端末ごとに行います。

一方VDIであれば情報をサーバーに集約しているため、パッチ適用を一括して行うことができ、パッチの適用漏れが起こる可能性は低くなります。

VDIのセキュリティにおけるリスクとは

VDIはセキュリティ面で優位性がありますが、リスクがないというわけではありません。ここではVDIが抱えるセキュリティリスクについて説明します。

VDIを狙うマルウェアやランサムウェアに感染する

仮想デスクトップ環境は、サーバー側で動作していますが、通常のクライアントOSが動作している点は変わりません。

そのため、クライアントPC同様にマルウェア、ランサムウェアに感染する恐れがあります。感染すると、次のようなさらなる被害につながることが考えられます。

感染の拡大

VDI環境がマルウェアに感染すると、仮想デスクトップ環境内で他の端末に感染が広がる可能性があります。これは、仮想デスクトップが同一のサーバー上で動作しているためです。特に、共有リソースやネットワークドライブを介して感染が広がることが懸念されます。

データの暗号化や漏洩

サーバー側にすべての情報が集約されているため、攻撃によりデータの暗号化や漏洩が起きると大きな問題となります。特にランサムウェア攻撃では、データが暗号化されてアクセス不能になるだけでなく、身代金を要求されるケースもあります。

その場合、業務の停止やデータ復旧に多大なコストが発生する可能性があります。

テレワーク端末と仮想デスクトップ間のデータ移行

一般的なVDIには、ファイルアップロード/ダウンロード、USBリダイレクト、クリップボード共有などの利便性の高い機能が搭載されています。これらの機能は業務効率を向上させる一方で、セキュリティリスクも伴います。

具体的には、これらの機能を通じて、テレワーク端末に社内システムの機密データが意図せず持ち出される可能性があり、情報漏洩のリスクが生じます。

さらに、テレワーク端末がマルウェアに感染している場合、これらの機能を介して仮想デスクトップ環境にマルウェアが持ち込まれる危険性もあります。

サーバー側のセキュリティ管理が困難

VDIの脆弱性につけ込む攻撃が増加する中で、適切な対策が遅れると、予期しないセキュリティリスクに直面することになります。

ここでは、サーバー側のセキュリティ管理における課題として、パッチ適用の遅延やセキュリティ設定の不備、監視やログ管理の不足などがどのように影響を与えるかを詳しく見ていきます。

パッチ適用の遅延

VDI環境でのパッチ適用は、以下の理由からプロセスが複雑化し、時間がかかる傾向にあります。

- 複雑なインフラストラクチャ: 複数の仮想マシン、ストレージ、ネットワーク構成の調整が必要になります。

- セッション管理の課題: 多数のユーザーの同時アクセスにより、パッチ適用のタイミング選択が慎重になります。

- 広範な影響範囲: 変更が広範囲に影響するため、慎重なテストと検証が必要。

- パフォーマンスと可用性への配慮: サービスへの影響を最小限に抑えるための計画的な作業が求められます。

- ソフトウェアの依存関係: 様々なアプリケーションが複雑に依存する影響で、調整に時間を要します。

セキュリティ設定の不備

適切なセキュリティ設定が施されていない場合、例えばファイアウォールの設定ミスがあったり不要なサービスが有効化されたりしていると、攻撃者にとって侵入しやすい環境ができてしまいます。

そのため、セキュリティポリシーの徹底と定期的な設定確認が必要です。

監視とログ管理の不足

サーバーやネットワークの監視が不十分な場合や、ログの管理が適切に行われていない場合、不正アクセスを早期に検知することが難しくなります。

その場合、攻撃が発生しても迅速に対応できないリスクが生じます。早期に不正アクセスを検知するためには、継続的な監視体制の構築やログの管理の強化が重要です。

VDIのセキュリティリスクへの対策方法

このようなVDIのセキュリティリスクに対して、以下のような対策が有効です。

多層防御やSASEによるマルウェア対策の強化

エンドポイントセキュリティ製品をVDI環境に導入することで、マルウェアの感染を早期に検知し、防止することができます。

マルウェアの感染対策では、多層防御やテレワーク環境での安全な接続確保など、複数の側面からVDI環境のセキュリティを強化することが重要です。以下では、これらの重要な対策について詳しく説明します。

多層防御の実装

VDI環境のセキュリティ強化のための多層防御には、以下の要素が含まれます。

- EPP(エンドポイント保護プラットフォーム)とEDR (エンドポイントにおける検知と対応)の統合ソリューションの導入:

次世代型EPPは、ウイルス対策、マルウェア対策、ファイアウォール、URLフィルタリングなどの予防的なセキュリティ対策を備え、エンドポイントを脅威から保護します。また、EDRツールを導入することで、エンドポイント上の脅威をリアルタイムで監視し、検出および対応するための詳細な情報を提供します。EPPによる予防的な保護と、EDRによる検出および対応機能を組み合わせた統合ソリューションの導入により、脅威に対する多層的な防御を実装できます。

- ネットワークセグメンテーションの実施:

ネットワークセグメンテーションは、ネットワークを複数のサブネットに分割し、各セグメントを独立して管理する手法です。これにより、感染が発生した場合の影響を限定的な範囲に抑えることができます。

感染拡大防止策の実施

VDI環境での感染拡大防止策として、以下の対策を実施します。

- マイクロセグメンテーションの実装:

仮想デスクトップ間の不要な通信を制限し、論理的に分離することで、マルウェアの拡散リスクを低減します。 - 最小権限の原則の適用:

共有リソースへのアクセス制御を強化し、ユーザーに必要最小限の権限のみを付与します。

テレワーク端末とVDI間のセキュアな接続の確保

テレワーク環境でのVDIセキュリティ強化には、接続の安全性確保とデータ移行機能のセキュリティ強化が重要です。主な対策として次のようなものがあります。

- SSL-VPNによるエンドツーエンドの暗号:SSL-VPNは、インターネット上での通信を暗号化することで、データの盗聴や改ざんを防ぎます。

- 詳細なポリシー設定やDLPソリューション導入によるデータ移行機能のセキュリティ強化:DLP(データ損失防止)ソリューションを導入し、詳細なポリシー設定を行うことで、機密データの不正な移動や漏洩を防ぎます。

- SASE(Secure Access Service Edge)ソューションの導入:SASEとはネットワークとセキュリティ機能をクラウドサービスとして統合したセキュリティフレームワークの考え方で、それを実現できる機能を備えたものがSASEソリューションです。

SASEの導入メリット

SASEの一つであるPrisma Accessは、ゼロトラストネットワークアクセス機能、セキュアウェブゲートウェイ、ログ可視化、FWaaS(クラウドベースのファイアウォールサービス)、DLP(データ紛失防止)などの機能をクラウド上で統合的に提供します。

VDIと併せてSASEを導入することにより、エンドポイント観点だけでなく、ネットワーク観点でのセキュリティ対策も行うことができます。

サーバー側のセキュリティ管理強化策

サーバー側のセキュリティを強化するためには、パッチ管理の自動化と最適化、脆弱性管理プロセスの確立、そして包括的な監視とログ管理システムの実装が不可欠です。

パッチ管理の自動化と最適化および脆弱性管理プロセスの確立

パッチ管理の効率化と安全性向上のための包括的な対策には以下が含まれます。

- 自動パッチ管理ソリューションの導入:

パッチ管理ソリューションを自動化することで、手動でのパッチ適用に伴う人的ミスのリスクを減らし、効率的に最新のセキュリティパッチを適用することができます。 - クリティカルパッチの緊急適用プロセスの確立:

重大な脆弱性が発見された場合に迅速に対応できるよう、緊急適用プロセスを確立します。 - 定期的なパッチ適用状況の監査:

パッチ適用状況を定期的に監査し、適用漏れや不適切なパッチ適用を防ぎます。

これらの施策を組み合わせることで、効果的かつ安全なパッチ管理プロセスを実現し、システムの脆弱性に伴うリスクを最小限に抑えることができます。

さらに、リモートワーク環境を構築するインフラにパッチが自動適用されるリモート接続サービスを導入することも有効です。

このようなサービスを利用することで、パッチ管理の負担をさらに軽減し、常に最新のセキュリティ状態を維持することができます。また、社内のリソースを他の重要なタスクに集中させることも可能になります。

包括的な監視とログ管理システムの実装

- SIEM (セキュリティ情報イベント管理) システムの導入:

SIEMシステムを導入することで、リアルタイムで異常を検知し、迅速に対応することができます。 - ログの集中管理と長期保存:

ログを一元的に管理し、長期間保存することで、インシデント発生時の調査を容易にします。 - ログ分析の自動化ツールの活用:

大量のログデータから異常を効率的に検出するために、ログ分析の自動化ツールを活用します。

サーバー不要のPrisma Accessで実現する安全なリモートアクセス

Prisma Accessは、Palo Alto Networks社が提供するクラウドベースのセキュリティサービスであり、サーバー不要でセキュアなリモート接続を実現します。以下に、Prisma Accessの詳細な機能と利点について説明します。

Prisma Accessの主な機能

クラウドベースのセキュリティ

Prisma Accessはクラウド上で提供されるため、オンプレミスのサーバーを必要としません。ハードウェアの管理やパッチ管理はPalo Alto Networks社によって実施されるため、セキュリティチームの負担を軽減するとともに、常時セキュアな状態が維持されます。

ZTNA2.0(ゼロトラストネットワークアクセス2.0)

ZTNA 2.0は、従来のZTNA(Zero Trust Network Access)を強化し、より高度なセキュリティとアクセス管理を提供する次世代のゼロトラストネットワークアクセスのフレームワークです。

Prisma AccessはZTNA 2.0の概念に基づき、ユーザーやデバイスの信頼性を常に検証し、認証と認可に基づいてアクセスを制御します。これにより、内部および外部からの脅威に対する防御を強化します。

統合されたセキュリティ機能

NGFW(次世代ファイアウォール)、DLP(データ損失防止)、およびCASB (クラウドアクセスセキュリティブローカー)など、複数のセキュリティ機能が統合されています。これにより、包括的なセキュリティ対策を一元的に実装、管理できます。

Prisma Accessはセキュアで快適なリモートアクセスを実現する

これらの特徴により、Prisma Accessは安全で効率的なリモートアクセスソリューションを提供します。

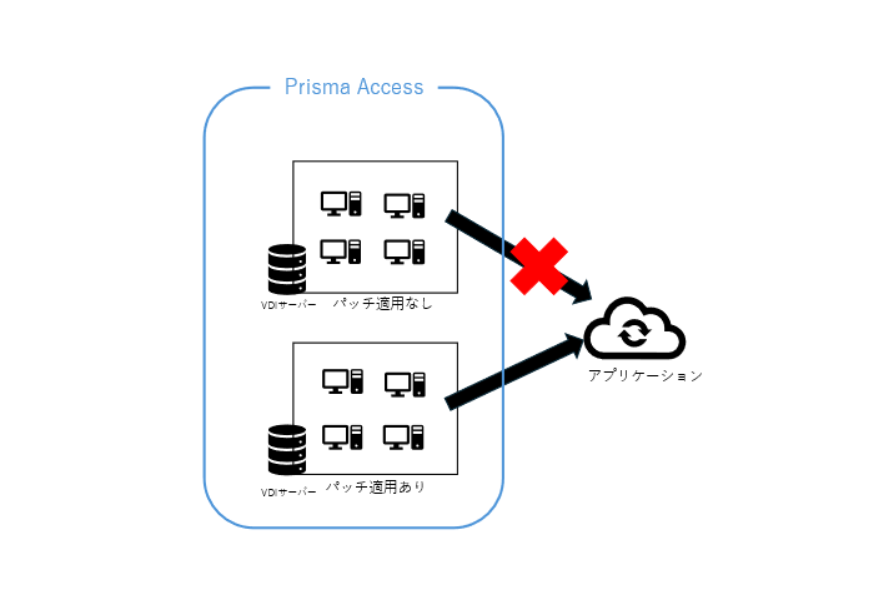

また、ホスト情報に基づくアクセスポリシーの設定が可能です。

これはOS、パッチレベル、ソフトウェアの有無などのデバイス特性に基づいてセキュリティポリシーをよりきめ細かく設定することができ、機密性の高いアプリケーションへのアクセスを管理できるというものです。

この機能により、例えば、VDI環境のあるサーバー側で一部のパッチが適用されていない場合は特定のアプリケーションへのアクセスを制限することも可能です。

つまり、セキュリティの観点から、最新のパッチを適用しない限り、重要なアプリケーションへのアクセスが制限されることで、潜在的な脅威からシステムを保護することができます。

※Prisma Accessは、VDI環境を持つサーバー側で一部のパッチが適用されていない場合、特定のアプリケーションへのアクセスを制限することができる

当社はPrisma Accessの導入支援から運用サポートまで行っています。

Prisma Accessの導入を検討中の方や、無料相談をご希望の方は以下のリンクからお問合せください。

- 無料で導入相談を申し込む

Prisma Accessの導入を検討中の方