「Prisma Access」ライターチームです。

近年、IT資産のクラウド移行が加速していることやリモートワークの普及によってSASE(ネットワークとセキュリティの機能をクラウド上で一元的に提供する新しいセキュリティフレームワーク)が注目されるようになりました。

多くのSASE製品はクラウドを安全かつ快適に利用するためのセキュリティ機能ならびにネットワーク機能を包括します。そのため、利用者やデバイスがいつでもどこでも直接クラウドサービスへのセキュアなアクセスが可能になります。

本記事では、クラウドネイティブ(クラウド環境を最大限に活用するために設計された技術やアプローチ)なSASE製品であるPrisma Accessについて、その特長と安全な接続を確立させている仕組みについて紹介します。

- Prisma Accessのページから概要資料を請求

通信を常に快適・セキュアに保つ

目次

Prisma Accessの特長

初めに、Prisma Accessの特長について説明します。

Prisma AccessとはPalo Alto Networks(パロアルトネットワークス)社が開発したSASE製品であり、データセンター、拠点、クラウド環境およびモバイルユーザーを接続し、安全なインターネットアクセスおよび内部アクセスを実現するソリューションです。

クラウド上に次世代ファイアウォールを構成しており、このファイアウォールには以下のようなセキュリティ機能が搭載されています。

- アンチウイルスによるマルウェアの検知

- URLフィルタリングによる悪意のあるURLの検知

- ファイル識別によるファイルタイプの可視化と制御

- WildFire(Palo Alto Networks社独自の脅威インテリジェンス、サンドボックス機能)による未知の脅威の解析

- SSL復号によるセキュリティチェック など

また、Prisma AccessにはCASB(Cloud Access Security Broker)の機能として以下のような機能も搭載されています。

- SaaSアプリケーションのスコアリングと利用状況の可視化

- SaaSアプリケーション上のコンテンツ・ユーザーアクティビティの可視化

- 危険なSaaSアプリケーションへのアクティビティ制御 など

この、Prisma Access内部に構築されたファイアウォールに対して、お客さまの拠点からサイト間のVPN、もしくはモバイル端末からリモートアクセスにて接続することになります。

次のセクションからこの接続方法について詳しく解説していきます。

Prisma Accessの接続方法

Prisma Accessには主要な接続方法として、モバイルユーザー(MU)接続、リモートネットワーク(RN)接続、サービスコネクション(SC)接続の3つの接続方法があります。

モバイルユーザー接続とは

在宅勤務者や出張中の従業員など、モバイル端末から社内リソースへのセキュアなアクセスを確立したい場合、モバイルユーザー(MU)接続を利用します。

MU接続では、モバイルユーザーからのリモートアクセスを提供しており、接続の際にMU-SPN※というインスタンスを利用します。

※MU-SPN(Mobile User Security Processing Node):モバイルユーザーからのVPN接続を行い、ユーザー認証や各種脅威防御が動作する個社専用インスタンス(クラウド上に構築された仮想環境)

MU接続では利用の際に「Global Protectエージェント」のインストールと、アクセスポイントの設定が必要となります。

インストールしたGlobal Protectエージェントが前述のMU-SPNに対してVPN接続(通常はIPSec/UDPを利用。IPSec接続が不可の場合はSSL-VPN*1を利用。)を行い、通信を確立させます。

※SSL-VPN:VPNの一種で、通信をSSLによって暗号化し、情報漏洩を防ぐ技術1

日本国内のアクセスポイントとしては、「Japan Central」と「Japan South」の2か所が提供されており、MU接続の利用者が日本国内にいる場合は基本的にこの2か所をアクセスポイントとして設定します。

基本的にMU接続の利用者が東日本にいる場合はJapan Central、西日本にいる場合はJapan Southが選択されることが多いです。

MU接続の利用者が海外にいる場合は、その地域に近いアクセスポイントを設定することができるため、海外からの利用でも最小限の遅延で通信を行うことができます。

世界中に設置されたアクセスポイントは、合計して100拠点以上あります。アクセスポイントが設置されている地域として、以下があります。

- Asia(アジア)

- ANZ(オーストラリア・ニュージーランド)

- Middle East(中東)

- Europe(ヨーロッパ)

- Africa(アフリカ)

- North America(北アメリカ)

- South America(南アメリカ)

リモートネットワーク接続とは

例えば、本社と支店間など、拠点間の接続を確立したい場合はリモートネットワーク(RN)接続を用います。

RN接続は、リモートサイトへの接続を提供しており、リモートサイトから接続しているユーザーは、Prisma Accessインフラストラクチャ(サービスを提供するために必要な物理的および仮想的なリソース)上でセキュリティ保護とネットワーク機能を利用することが可能です。

接続先のインスタンスとしてはRN-SPN※を使用します。

※RN-SPN(Remote Networks Security Processing Node):拠点とのIPsec接続および各種脅威防御が動作する個社専用インスタンス

接続方法としてはPrisma AccessへのIPSec-VPNトンネルを必要とします。1つのRN-SPNで1Gbps(ギガ・ビーピーエス)までのRN接続が可能です。

帯域幅としては1RN-SPNあたり最大1Gbpsをサポートしています。個社ごとに契約された総帯域幅に応じアクセスポイントごとに割り当て、通信の帯域を確保します。

(※ロケーションへの割り当て箇所は予告なく変更される可能性がありますのでご了承ください。)

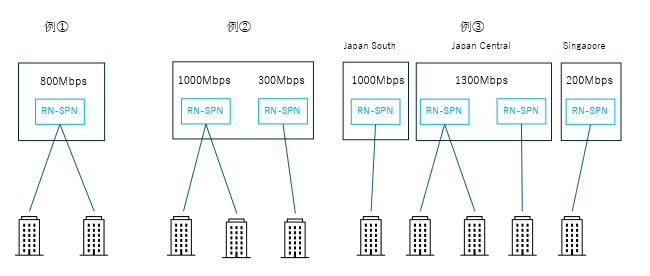

帯域幅の割り当てとして以下で3つの例をご紹介します。

800Mbpsを1つのアクセスポイントに割り当てた場合

RN-SPNは1つになります(1Gbpsごとに1つのRN-SPNとなるため)。

1300Mbpsを1つのアクセスポイントに割り当てる場合

アクセスポイントに2つのRN-SPN(1Gbpsごとに1つのRN-SPN)が割り当てます。

2500Mbpsを3つのアクセスポイントに割り当てる場合

Japan Southに1000Mbps(RN-SPNは1つ)、Japan Centralに1300Mbps(RN-SPNは2つ)、Singaporeのアクセスポイントに200Mbps(RN-SPNは1つ)を割り当てます。

図1:Prisma Accessは、アクセスポイントごとに通信帯域を割り当て

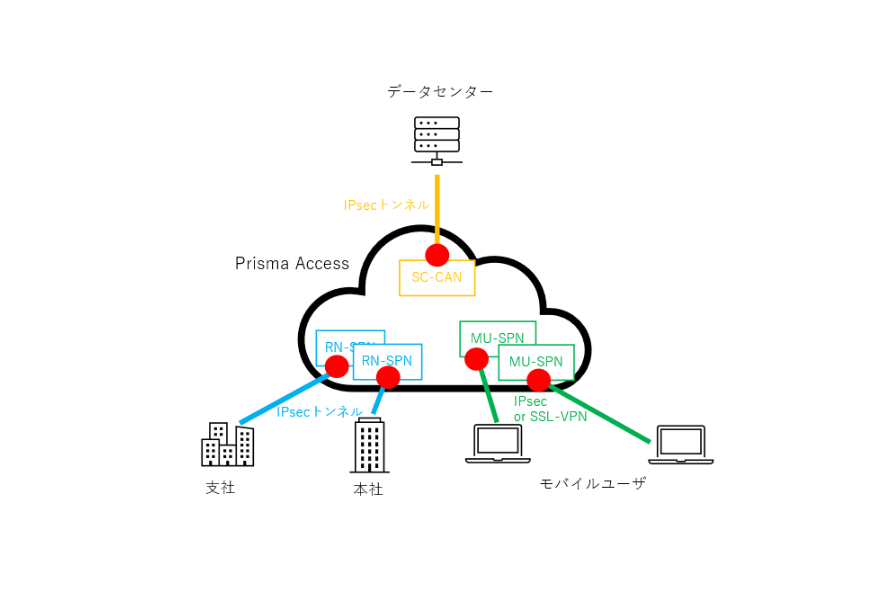

サービスコネクション接続とは

サービスコネクションは、企業の既存のデータセンターや重要なリソースとPrisma Accessを安全に接続するための専用の接続方式です。

ユーザーはサービスコネクションを介して、オンプレミスでホストされている社内アプリケーションやリソースへのセキュアなアクセスを提供する際などに活用できます。

接続先のインスタンスとしてはSC-CAN※を使用します。

※SC-CAN(Service Connection Corporate Access Node):データセンターとのIPsec接続用の個社専用インスタンス

1つのSC-CANで最大1Gbpsをサポートしています。最大5 Gbpsのスループットで、最大5つのサービスコネクションをサポートします。

接続方法としてはIPSecを利用します。なお、サービスコネクションには、以下のような注意点があります。

- サービスコネクションからインターネットへの接続は不可

- セキュリティーポリシーが適用不可

- 復号(暗号化されたデータを変換し、元のデータに戻すこと)が不可

そのため、サービスコネクション発の通信にセキュリティーポリシーを適用させる場合は、データセンターなどに別途ファイアウォールを設置する必要があります。

図2:Prisma Accessのサービスコネクション接続

Prisma Accessによる接続と通信例の紹介

ここからはPrisma Accessを導入した企業の事例をもとに、実際の通信がどのように行われるのかを説明します。

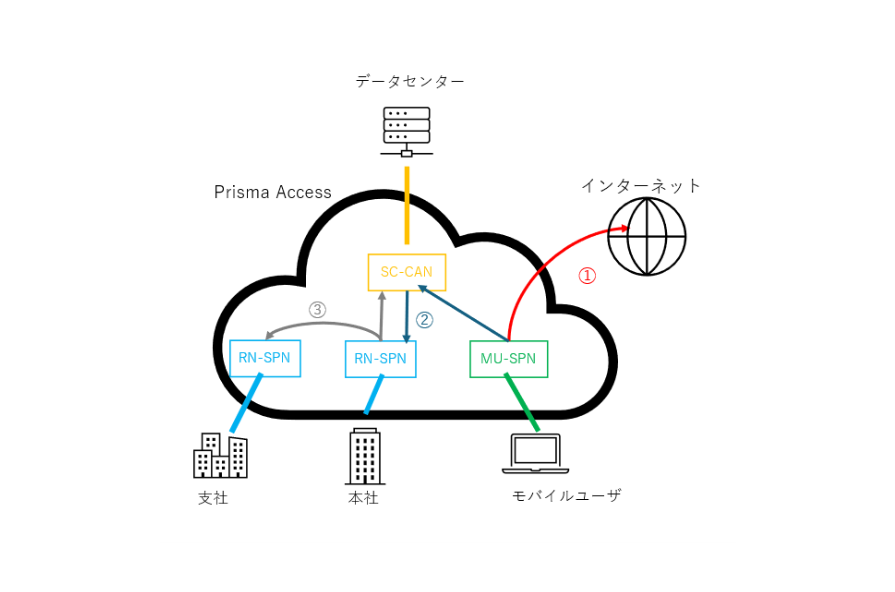

国内拠点のみの通信の場合

以下の図のような構成をとっている、国内にのみ拠点がある企業の通信の例を見ていきます。

図3:国内にのみ拠点があるPrisma Access利用ユーザーの通信例

初めにモバイルユーザー接続からの通信例を見ていきます。

モバイルユーザーがインターネットにアクセスする際、Global ProtectエージェントがPrisma Accessのポータルにアクセスし、どのMU-SPNに接続するかを決定します。

その後、Global Protectエージェント(クライアントアプリケーション)はMU-SPNに接続し、MU-SPNはユーザーを認証します。

MU-SPNの認証後、モバイルユーザーはPrisma Accessを通じてトラフィックを送信できます。

インターネットアクセスの場合はMU-SPNでセキュリティーポリシーのチェックを行った後、そのままインターネットへ抜けていきます(図3中①の通信)。

モバイルユーザーが支店にアクセスする場合は、MU-SPNでセキュリティーポリシーのチェックを行った後、MU-SPNから必ずSC-CANに向かいます。

このSC-CANからRN-SPNへと通信が行われます(図3中②の通信)。

もし、モバイルユーザーからの多数の接続やMU-SPNに対する高負荷を確認できた場合は、最初に接続するMU-SPNのインスタンス数を増やすことで帯域を確保します(負荷が下がれば自動でスケールダウンします)。

続いてリモートネットワーク接続からの通信例を見ていきます。リモートネットワーク接続の場合、通信先はSC-CANかRN-SPNのどちらかとなります。

そのどちらの場合でも初めに接続するRN-SPNでセキュリティーポリシーのチェックを行った後、直接その他のRN-SPNもしくはSC-CANと接続を行い、通信が行われます(図3中③の通信)。

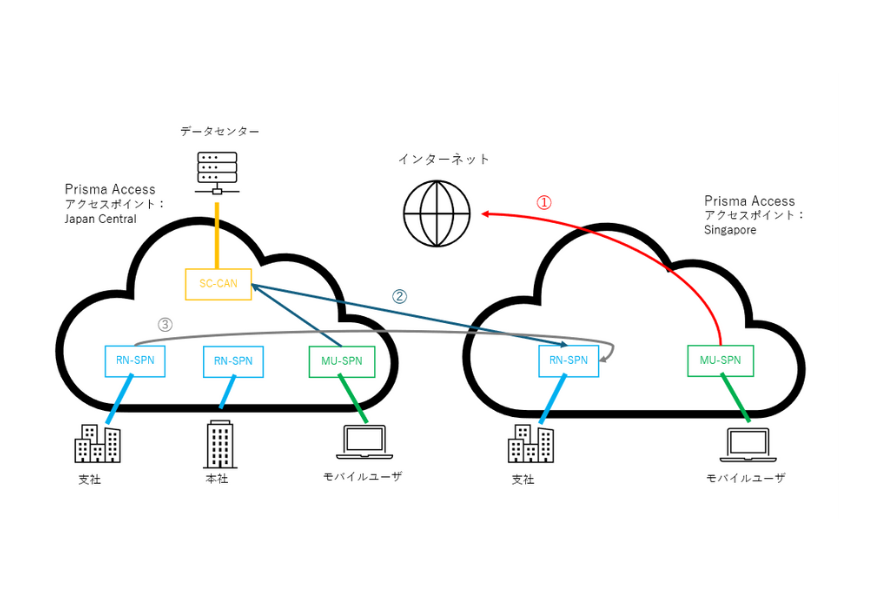

海外拠点との通信の場合

続いて以下の図のような構成をとっている、日本に本社があり、シンガポールにも海外拠点がある企業の通信の例を見ていきます。

図4:日本に本社があり、シンガポールにも海外拠点があるPrisma Access利用ユーザーの通信例

初めにモバイルユーザー接続からの通信例を見ていきます。

シンガポールにいるモバイルユーザーがインターネットにアクセスする際、あらかじめアクセスポイントとして設定したシンガポールのMU-SPNに接続を行います。

その後セキュリティーポリシーのチェックを行った後、インターネットに抜けていきます(図4中①の通信)。

全世界拠点のインターネットトラフィックが1地域のファイアウォールに集中することなく、世界各地のファイアウォールに対して接続を行うため、低遅延で接続が可能となります。

続いて、日本のモバイルユーザーからシンガポールの支社にアクセスする場合を見ていきます。この場合、通信元から地理的に近いSC-CANに向かいます。

今回の例の場合は日本にSC-CANを配置しているため、初めに日本のSC-CANに接続を行います。

その後、日本のSC-CANからシンガポールのRN-SPNへ接続され、通信が行われます(図4中②の通信)。

最後にリモートネットワーク接続からの通信例を見ていきます。

日本の支社からシンガポールの支社に行う場合、初めに日本の支社からJapan CentralのRN-SPNに接続を行います。

その後、Japan CentralのRN-SPNからSingaporeのRN-SPNへと接続が行われ、通信を行います(図4中③の通信)。

Prisma Accessの優位性

Prisma Accessは、エンドポイント、リモートネットワーク、サービスコネクションのすべてにおいて、シームレスで安全な接続を提供します。そのため、従業員がどこにいても、またどのデバイスを使用していても、安全なリモートアクセスを確保することができます。具体的な優位性は次の通りです。

多拠点対応の柔軟性

Prisma Accessは、世界中に100以上のアクセスポイントを持ち、ユーザーが最寄りのアクセスポイントを選択できるため、低遅延での接続が可能です。世界各国に拠点を持つ企業でも、場所に依存することなく一貫したパフォーマンスを維持できます。

強固なセキュリティ

Prisma Accessは、マルウェア検知、URLフィルタリング、ファイル識別、WildFireによる未知の脅威解析、SSL復号といった重要なセキュリティ機能を持ちます。さらに、テレワーク環境ではSSL-VPN、DLP(データ損失防止)機能等を活用し、安全な通信を確保します。

スケーラビリティと最適化

高いスケーラビリティを誇り、接続負荷に応じて自動でリソースの拡張・縮小が行われるため、トラフィックの急増時でも安定したサービスを提供します。特に、帯域幅の管理が効率的で、企業のニーズに合わせた柔軟な帯域幅割り当てが可能です。

拠点間の迅速な接続

複数の拠点間での接続もスムーズで、国内外の拠点間の通信も、プライベートなネットワークを通じて安全に行うことができます。さらに、異なる地理的なロケーション間でもセキュリティポリシーが一貫して適用され、管理が簡素化されます。

Prisma Accessを導入するためのステップ

当社はPrisma Accessの導入支援を行っています。

現在ご利用されているネットワーク構成や、今後の展望をヒアリングし、各拠点の状況に合わせたポリシー設計までを一貫して行います。

その他にも設計後のポリシーのチューニング支援や操作トレーニングなどもご提供可能です。

Prisma Accessの導入や運用において、疑問やお困りごとがあればご相談ください。

- 無料で導入相談を申し込む

Prisma Accessの導入を検討中の方