サーバには企業の機密情報や個人情報、また重要な資格情報が集約されているため、攻撃者から狙われやすい傾向にあります。

この記事では、サーバ環境におけるEDRの必要性やメリット、その後の運用についてIWIの実績を元にご紹介します。

- 製品ページから資料請求する

シングルエージェントでサーバを多層防御するCortex XDR

目次

サーバ環境は攻撃の対象にされやすい

サーバは企業の中核を担う存在であり、例えば 財務情報や顧客データ、知的財産など、企業の命綱ともいえる重要な情報を保有しています。

それらの情報が外部に漏れたり、改ざんされたりすれば、顧客や取引先との信頼関係に深刻な亀裂が入りかねません。特に個人情報や機密データに関わる場合、企業の評判は著しく低下し、経済的損失や法的トラブルを招く可能性があります。

サーバは、以下の点から、攻撃者にとって魅力的な標的といえます。

- 24時間稼働していることで常に攻撃の機会がある

- 貴重なデータを扱っている

- システム構成が複雑で、メンテナンスや更新の遅れによって脆弱性が生まれやすい など

また、攻撃手法の多様化や内部者による脅威も、企業のセキュリティを脅かす要因となっています。このような状況下で企業の信頼を守るには、セキュリティ対策を一時的なものではなく、継続的かつ多層的に実施することが不可欠です。

なぜ“サーバ環境にも”EDRの導入が必要なのか?

サーバの安全な環境を維持するうえで、まずは陥りやすい状況について解説します。

セキュリティ水準のばらつきによる脆弱点の発生

サーバセキュリティにおいては、攻撃の種類やその深刻な影響を理解し、早期に適切な対策を講じることが求められます。

しかし、サーバ環境は組織にとって重要な機能を持っていることから、システム停止を避けるため、業務遂行を優先とした最低限の対策のみを行う、といった状況が見られます。

最低限の対策としては、一般的なセキュリティソフトの導入が挙げられます。ただし、導入後は、業務への影響の恐れから、セキュリティパッチの適用が先延ばされることがあります。

また、サーバへアクセスする業務端末にのみEPPやEDRを導入するケースもあります。このような最低限の対策しか行われない場合、次のようなリスクが発生します。

パッチ更新処理を行わないことによる攻撃リスク

セキュリティパッチを適用しないと、既知の脆弱性が修正されず、攻撃者に悪用されるリスクが高まります。これにより、不正アクセスやマルウェア感染などのサイバー攻撃を受ける可能性が増大します。

業務端末とサーバ環境で異なるセキュリティソフトを導入していることによる、防御力低下とインシデント対応負荷増加

異なるセキュリティソフトを使用すると、各製品が対応できる攻撃に差異が生じ、全体的な防御力が低下する可能性があります。また、発生するアラートやログの形式が異なるため、状況把握や対応に時間を要することがあります。

環境や用途に応じたセキュリティソフトの設定をしていないことによる過検知や未検出の発生

セキュリティソフトは導入しただけでは保護機能が十分でない可能性があるため、環境に適した設定を行う必要があります。適切な設定を行うことで、検出精度を向上させ過検知や未検出の発生を抑え、効果的なセキュリティ対策を実現できます。

高度化する脅威

正規のツールやコマンドを悪用することに加え、コードの構造を変更し、難読化や暗号化することでランサムウェアのペイロード(パケット通信で送信されるデータのうち、ヘッダーやトレーラーなどの制御情報を除いたデータ本体 )を隠す手法も増えています。

こうした手法は、パターンファイル型や振る舞い型など従来のセキュリティソフトでは検出できないことが多いです。

Active Directoryを悪用し、さらなる被害の拡大

近年、AD(Active Directory:組織内のユーザーやコンピュータの情報を一元管理するシステム)を標的とする攻撃が観測されています。

特に、ADをはじめとするディレクトリサービスへのアクセスや管理に使用されるプロトコルであるLDAP(Lightweight Directory Access Protocol:ネットワーク上のディレクトリサービスにアクセスするための標準プロトコル)を悪用し、

ユーザアカウントや権限などの機密情報の抽出、権限昇格、重要資産の奪取が行われるケースが報告されています。

以下は、攻撃者がADサーバに対してLDAP管理ツール(企業内にあるシステムのユーザー情報を一元管理する統合ID管理ツール)を悪用した事例です。

<事例1:東南アジアの政府機関を対象として ”AdFind” を悪用した攻撃>

本ケースでは、APT攻撃グループ(高度で持続的な標的型攻撃を行う組織)が東南アジアの政府機関に対して偵察活動を行っていました。

その偵察活動の中では、"AdFind"という正規のクエリツール(Active Directory内の情報を検索・取得するためのコマンドラインツール)を用いてAD内の情報検索、比較、照会を行っていたことが記録されています。

セキュリティソフトによる検出を避けるために、攻撃グループは、使用していた攻撃ツールの名称を変更し、さらに、収集した情報を端末名やドメイン名を含むテキストファイルとして保存していたことも報告されています*1。

<事例2: ”ADRecon” を悪用した攻撃によりランサムウェア感染を誘発>

本ケースでは、APT攻撃グループがランサムウェア攻撃に繋げるために標的のAD環境の情報を収集する活動を行っていました。

この活動の中では、“ADRecon”というPowerShellスクリプトを用いてAD環境の情報を収集し、標的のネットワークのスナップショットを生成していたことが記録されています。

さらに、攻撃者はこのような内部偵察や認証情報の窃取を通じてドメイン管理者権限を獲得し、ネットワーク全体にランサムウェアを展開することで、最終的にランサムウェア感染を引き起こしました

正規ツールを悪用した上記の事例から、ADサーバにおいてもログを監視し、疑わしいアクティビティを検出する対策が必要であることが分かります。

それを実現できるのがEDR(Endpoint Detection and Response)です。

EDRは、リアルタイムでサーバやネットワーク上の異常なアクティビティを検出し、攻撃の兆候を早期に察知することで、被害拡大を防ぐための強力なツールです。

サーバ環境にEDRを導入することで、攻撃者が正規ツールを悪用している場合でも、迅速な検出と対応が可能となり、企業のセキュリティを強化することができます*2。

- Cortex XDRの資料を請求する

世界中の脅威情報や社内のログを統合的に分析し、高度な脅威を迅速に検出・阻止する

サーバ環境にEDRを導入するメリット

サーバにEDRを導入するメリットは以下が挙げられます。

多角的な視点で脅威からサーバを保護

EDRは脅威を見つける”検出”に秀でた技術です。脅威を”防御”するEPP(Endpoint Protection Platform:エンドポイント保護プラットフォーム)などの機能もEDRと合わせてシングルエージェントで利用可能な製品が増えています。

EPPはマルウェア感染の予防に特化しているため、EPPとEDRの機能を統合した製品の導入によって、マルウェアの予防から侵入後の対応まで、包括的かつ効率的なセキュリティ体制を構築できます。

脅威を早期発見

脅威からの防御力向上はもちろん、脅威の予兆を発見することも重要です。前述のとおり、ログを監視し、正規のツールやコマンドの悪用、不審なリモートアクセスなどの疑わしいアクティビティを検出する対策は不可欠です。

また、EDRは、すべてのプロセスや通信を監視し、そのログから不審な動作をリアルタイムで検出できるため、攻撃が進行する前に気づき、対応に繋げることが可能です。

包括的な分析が可能に

すべての端末からログを収集し、分析を行うことで、有事の際に情報の抜け漏れがなくスムーズに対応の判断をすることができます。

さらには、行動分析が実装されているEDRの場合、ログ分析の結果、精度の高いモデルケースが作成され、通常行動から逸脱する異常行動についても見つけることができます。

人的リソースの最適化

EDRには、検出された脅威アラートの対応フローを自動化できる製品や、アラートの優先度や重要度の判定(トリアージ)を自動化できる製品があります。

そのようなEDRを導入することで、本当に対処すべき脅威に集中できるようになり、誤検知や過検知への対応に費やす時間を削減できます。

検出力の高さや機能の豊富さも重要ですが、運用コストにも目を向けることで、より適切で効果的なセキュリティ運用を実現できます。

サーバ環境に最適な統合型セキュリティソリューションCortex XDR

Cortex XDRはサーバ環境含むすべての端末のセキュリティを向上させることができるソリューションであり、エンドポイント対策において必要とされる各種要件やニーズに対応します。

評価機関にも認められた、高度な多層防御アプローチ

Cortex XDRは、複数の保護機能を持っており、各機能の長所を最大限に生かした組み合わせとなっているため、高い防御力を誇ります。

さらに、他社製品とシームレスに連携し、さまざまなセキュリティレイヤーを統合管理することで、包括的な保護を実現しています。

「Cortex XDR」は、米国の独立評価機関MITRE Engenuity社が実施する「MITRE ATT&CK評価」において、実在するサイバー攻撃者グループの手法を模擬したシミュレーションを通じて、その防御力や検出力が評価されています。

2024年の評価では、Cortex XDRはテクニックレベルでの100%検出(全攻撃ステップをリアルタイムかつ設定変更・遅延なしで検出)という歴史的な成果を達成しました。

これは、実際の攻撃手法に対して「何が、どのように」行われたかを正確に特定できる質の高い検出力であり、セキュリティアナリストに詳細な情報を提供できる点が高く評価されています*3。

防御性能の高いEPPかつ多機能なEDRを活用

Cortex XDRはEPP とEDRのアラートを一元化できるためインシデント対応をCortex XDR 内で完結することが可能です。

保管したログの有効活用によりインシデントの根本原因分析、および影響範囲調査を可能とするため、インシデントの原因を迅速に特定し、適切な対策を講じることができます。

AIによるスクリーニング、行動分析

従来のEDR製品は、一つのインシデントに対して、アラートをベースに複数の製品からログを集めて分析します。この場合確認すべきアラートが多くなるため、担当者の負担が増えてしまうことがあります。

Cortex XDRは、検知した情報を機械学習によってスクリーニングし、かつアラートの発生原因を時系列で示すため、対応が必要なものだけをアラート対象とすることが可能です。

さらに、アクティビティログ(ユーザの行動に関するデータを収集した)をAIでスクリーニングすることができるため、内部犯行によるデータの持出しや内部探索活動等を検知できます。

セキュリティプラットフォームの実現、オペレーションの最適化

AIによる分析で脅威を検出し、端末を保護しながら、様々なレイヤーのログをシームレスに統合できます。

そのため、エンドポイントだけでなく、ネットワークやクラウド、IoTといった各領域を統合的に可視化、管理し、組織全体のセキュリティレベルを向上させることが可能です。

統合されたログはCorte XDRによって相関分析と関連付けが行われ、かつ、検出されたインシデントが表示されるため、利用者側で全体を把握するまでの時間を短縮することができます。

- 製品ページから資料請求する

シングルエージェントでサーバを多層防御するCortex XDR

Cortex XDRの最適な導入/運用を実現させる"伴走型支援"

Cortex XDR をサーバ環境にインストールする際はIWIにお任せください!

- Cortex XDRの導入相談やお見積りはこちら

サーバのセキュリティ強化をご検討中の方

IWIはCortex XDRの導入および運用支援サービスを提供しています。具体的には次のようなサービスを提供し、組織のセキュリティ向上を支援します。

※一部抜粋

導入支援の例

- 検証時に各拠点の状況把握、状況に応じたポリシー設計

- 業務端末、サーバを区分けし、展開計画の検討

- インストールを容易にするため、バッチファイルの提供

- 業務影響を抑えるため、段階的なセキュリティレベルの引き上げ調整

- チューニング支援

- 操作トレーニング

伴走支援の例

- 定例会を実施し、発生している検知内容をチェック

- お客様の環境/運用に合わせたセキュリティアドバイザリーやバージョンアップ提案

<サーバ環境含めた導入事例>

BIPROGY株式会社様の導入事例|セキュリティ強化で築く、確かなセキュリティ基盤

株式会社TBK様の導入事例|多層防御と高い検知精度で業務を最適化、継続の理由はサポートの手厚さにあり

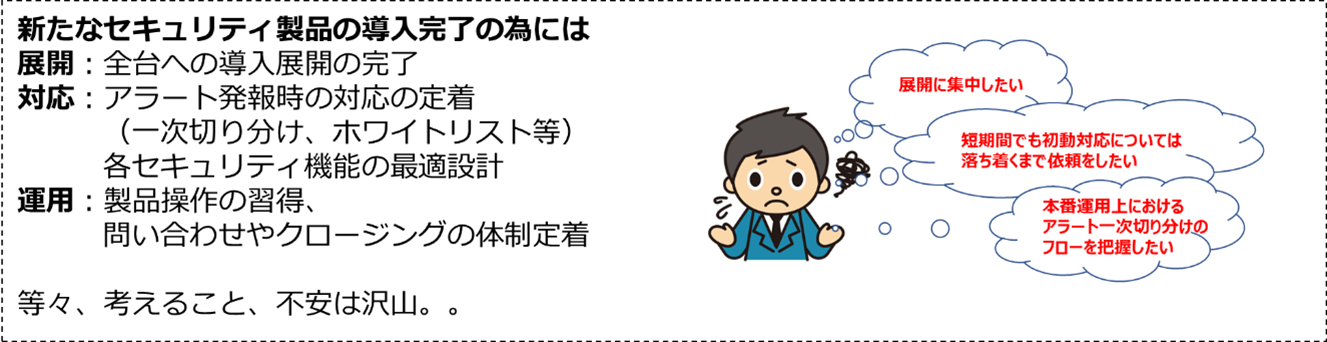

セキュリティ製品の導入および運用において担当者が抱える悩みは少なくありません。

また、導入後も変化する外部・内部環境に応じて、製品を効果的に活用し、セキュアな環境を維持し続けていくことが求められます。

セキュリティ対策製品の導入や運用において、不安な点やお困りごとがあればお気軽にご相談ください。

>>パロアルトネットワークスの統合セキュリティプラットフォームをご紹介しています<<

出典 (参考文献一覧)

※1 Palo Alto Networks | 東南アジア政府へのサイバースパイ攻撃に Stately Taurus (別名 Mustang Panda) が関与,(参照日:2025-03-27)

※2 Palo Alto Networks | LDAP Enumeration: Unveiling the Double-Edged Sword of Active Directory,(参照日:2025-03-27)

※3 Palo Alto Networks | Cortex XDR Delivers Unmatched 100% Detection in MITRE Evals 2024,(参照日:2025-03-27)