insightVMライターチームです。

この記事では、CVSS(Common Vulnerability Scoring System)は、日本語では「共通脆弱性評価システム」と表現されます。本記事では、CVSSについての説明や脆弱性の評価基準、スコアの算出方法と見方、深刻度への対応方法を解説しています。

- 1.自社でも自動化できる脆弱性診断 ~脆弱性診断を内製化しませんか?

- 2.脆弱性管理ソリューション「insightVM」の概要資料

- 3.insightVMの診断レポートサンプルとその見方

- 4.insightVMで脆弱性診断を自動化する方法

- 5.insightVMが脆弱性診断で実施している全診断項目一覧

- その他資料一覧はこちら

脆弱性診断に関して、下記のようなPDF資料がダウンロードできます。

診断のレポートサンプルや、診断ツールの概要、診断の自動化の仕方など、複数ございますので是非お役立て下さい。

目次

CVSSとは?

CVSSとは、Common Vulnerability Scoring Systemの略称で、日本語では「共通脆弱性評価システム」と表現されます。

CVSSは、情報システムのセキュリティ脆弱性の重大度(または深刻度)を評価するためのオープンな業界標準です。 CVSS では検出された脆弱性の重大度に応じてスコア値が割り当てられているため、脆弱性に対応する際、そのスコア値の大きさに応じて、リソースへの対応方針とトリアージ(対応する優先順位)をすることができます。

現行バージョンCVSS3の概要

2007年にCVSS V2がリリースされ、ホストやシステム単位で『脆弱性の深刻度」を評価していましたが、FIRST(Forum of Incident Response and Security Teams)より2015年にCVSS V3、2019年にはCVSS V3.1が公開され、仮想環境などを評価する手法が追加されています。

CVSS V2 と CVSS V3 には、以下のような違いがあります。

- CVSS V2:攻撃対象となるホストやシステム全般への影響を評価する要素

- CVSS V3:環境条件を加味した基本評価の再評価 (Modified Base Metrics) が追加され、システムの実態に合わせて評価することが可能。

※CVSS V4が2023年11月1日に正式公開されました。詳細については次のURLを参照ください。https://www.first.org/cvss/v4-0/

<CVSS V2の基本値>

CVSS V2による深刻度

基本値:7.2(危険)[NVD値]

- 攻撃元区分:ローカル

- 攻撃の複雑さ:低

- 攻撃前の認証要否:不要

- 機密性への影響(C):全面

- 完全性への影響(I):全面的

- 可用性への影響(A):全面的

<CVSS Vの基本値>

CVSS V2による深刻度

基本値:7.2(危険)[NVD値]

- 攻撃元区分:ローカル

- 攻撃の複雑さ:低

- 攻撃に必要な特権レベル:低

- 利用者の関与:不要

- 影響の想定範囲:変更なし

- 機密性への影響(C):高

- 完全性への影響(I):高

- 可用性への影響(A):高

CVSS3.1のスコアとは?

CVSSのスコアにより、情報システムのセキュリティ脆弱性の深刻さを0.0から10.0までの範囲で算出、評価し、トリアージ(対応する優先順位付け)を行うためのものです。またこの規格は一般に公開されており、誰でも CVSS の評価システムの仕組みを確認し利用することができます。

深刻度 | スコア |

緊急(Critical) | 9.0 〜 10.0 |

重要(Important) | 7.0 〜 8.9 |

警告(Warning) | 4.0 〜 6.9 |

注意(Attention) | 0.1 〜 3.9 |

なし(None) | 0 |

- 1.自社でも自動化できる脆弱性診断 ~脆弱性診断を内製化しませんか?

- 2.脆弱性管理ソリューション「insightVM」の概要資料

- 3.insightVMの診断レポートサンプルとその見方

- 4.insightVMで脆弱性診断を自動化する方法

- 5.insightVMが脆弱性診断で実施している全診断項目一覧

- その他資料一覧はこちら

脆弱性診断に関して、下記のようなPDF資料がダウンロードできます。

診断のレポートサンプルや、診断ツールの概要、診断の自動化の仕方など、複数ございますので是非お役立て下さい。

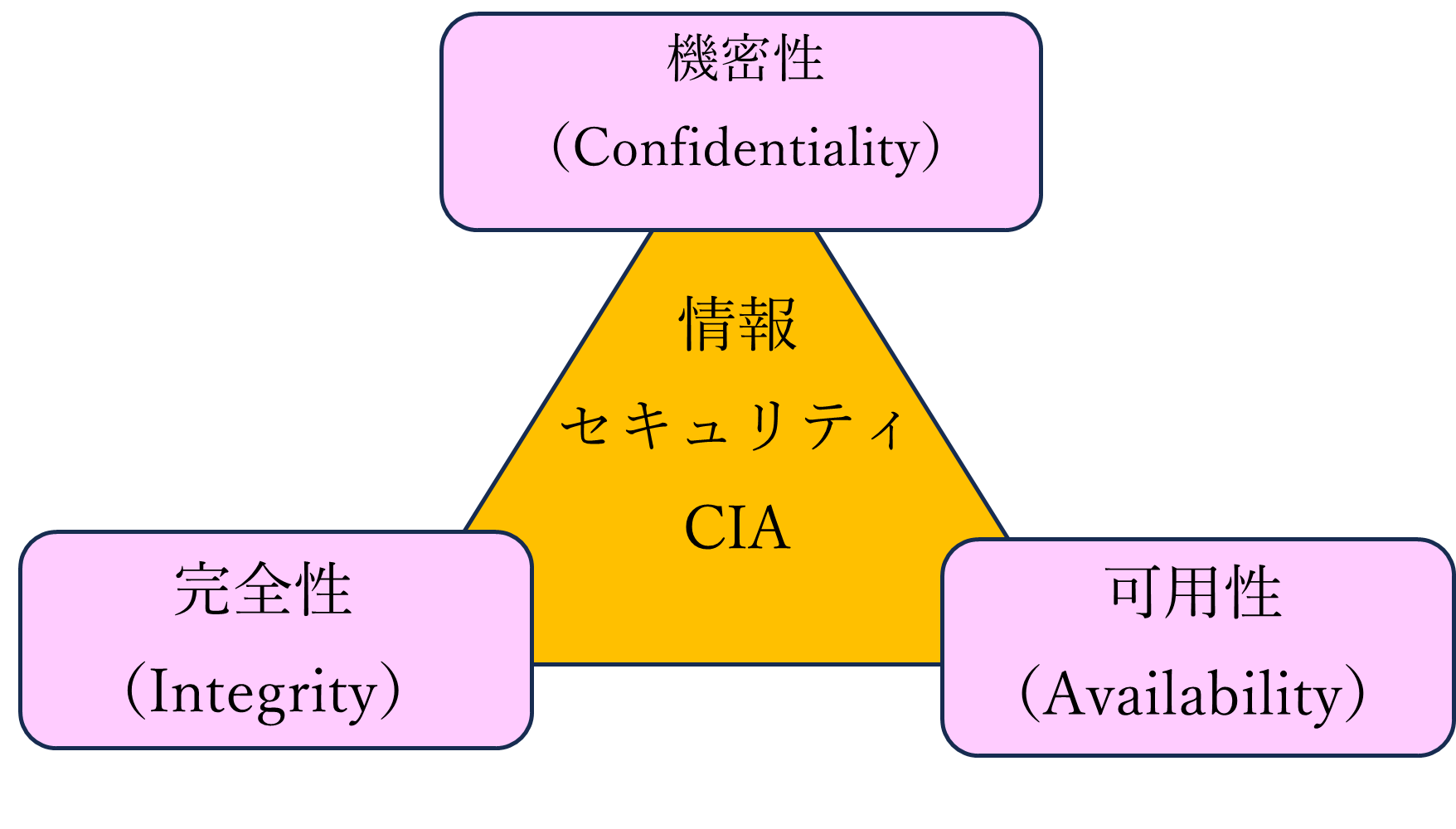

CVSSの3つの情報セキュリティ

脆弱性の深刻度をスコア化するにあたり、機密性(Confidentiality)・完全性(Integrity)・可用性(Availability)という「情報セキュリティの3要素」が中核的な概念として存在します。これらはそれぞれの英語の頭文字を取って「CIA」と表されることもあります。情報セキュリティにおいては頻出する用語であり、情報セキュリティマネジメントシステム(ISMS)に関する国際規格の日本語版であるJIS27000で定義されています。

機密性(Confidentiality)

アクセスコントロールとも呼ばれる概念です。許可された正当なユーザだけが情報にアクセスできるよう、システムを構成することが要求されます。

完全性(Integrity)

情報の信頼性と正確性が保証されていることです。情報の一部分が失われたり、改ざんされたりすると完全性が失われます。

可用性(Availability)

ユーザーが情報を必要とするときに、いつでも利用可能な状態であることが保証されていることです。例えば機器そのものやアプリケーション、サービスが故障あるいは停止するリスクが増加するにつれ、可用性は低下します。

「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」が全て維持されていることで、情報セキュリティの事前対策である「予防」と事後対策である「対応」が十分に機能します。

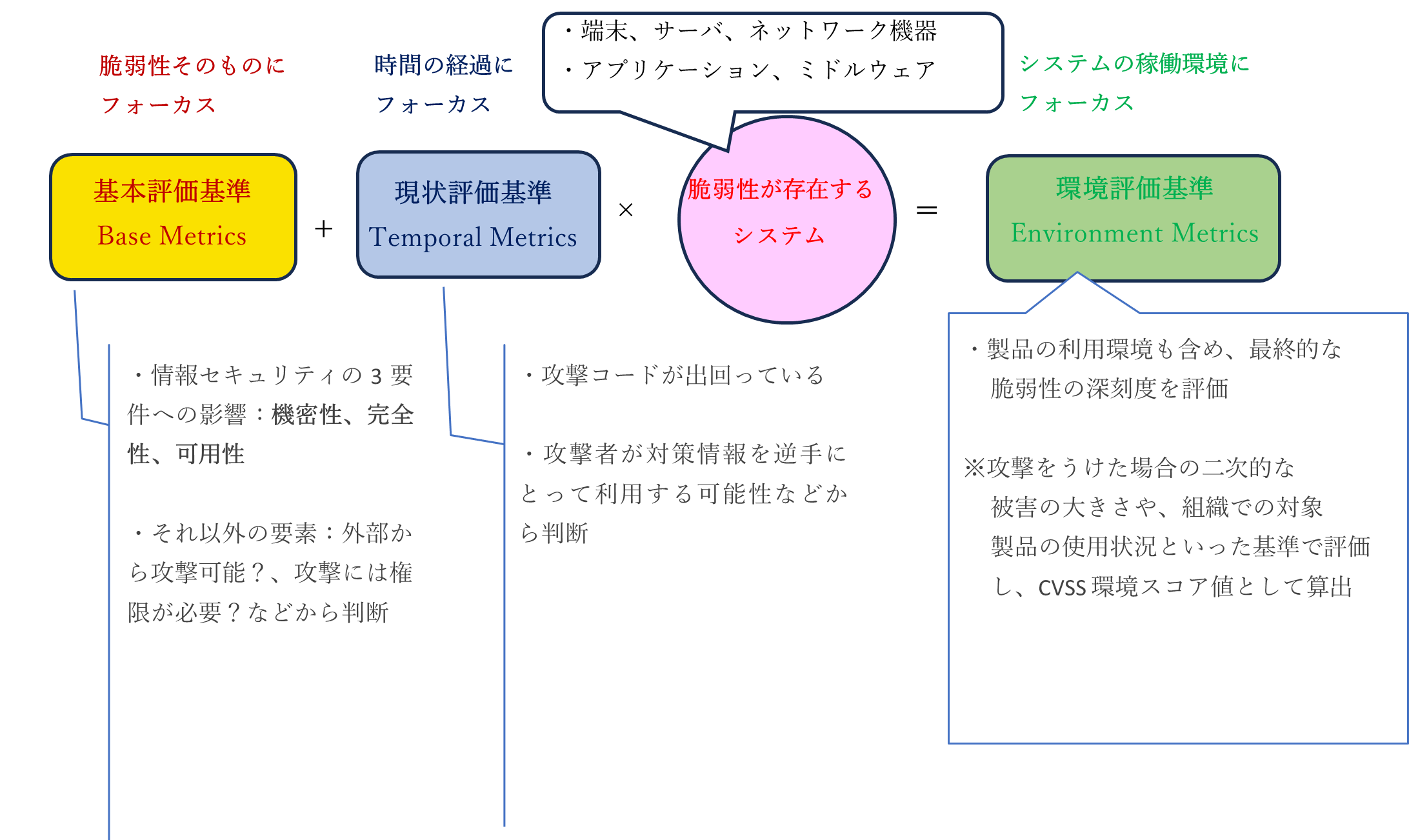

CVSSの3つの評価基準

CVSS には、以下の3つの異なる評価基準があります。

基本評価基準(Base Metrics)

基本評価基準 (Base Metrics) では、脆弱性そのものの特性(アプリケーションのバグや機器の設定ミスなど)を評価し、 CVSS 基本値 (CVSS Base Score) を算出します。

現状評価基準(Temporal Metrics)

現状評価基準 (Temporal Metrics) では、脆弱性を取り巻く状況(攻撃者による攻撃が容易であるかなど)を評価し、 CVSS 現状値 (Temporal Score) が算出されます。

環境評価基準(Environmental Metrics)

環境評価基準 (Environmental Metrics) では、脆弱性を利用する環境における重要度(二次被害の度合いや組織での対象製品の使用頻度など)を評価し、最終的なCVSS 環境値 (Environmental Score) が算出されます。

実際の計算方法については、次章でご紹介します

- 1.自社でも自動化できる脆弱性診断 ~脆弱性診断を内製化しませんか?

- 2.脆弱性管理ソリューション「insightVM」の概要資料

- 3.insightVMの診断レポートサンプルとその見方

- 4.insightVMで脆弱性診断を自動化する方法

- 5.insightVMが脆弱性診断で実施している全診断項目一覧

- その他資料一覧はこちら

脆弱性診断に関して、下記のようなPDF資料がダウンロードできます。

診断のレポートサンプルや、診断ツールの概要、診断の自動化の仕方など、複数ございますので是非お役立て下さい。

CVSS3.1の計算方法

CVSSのスコア値は以下の計算式を用いて、算出することが可能です。

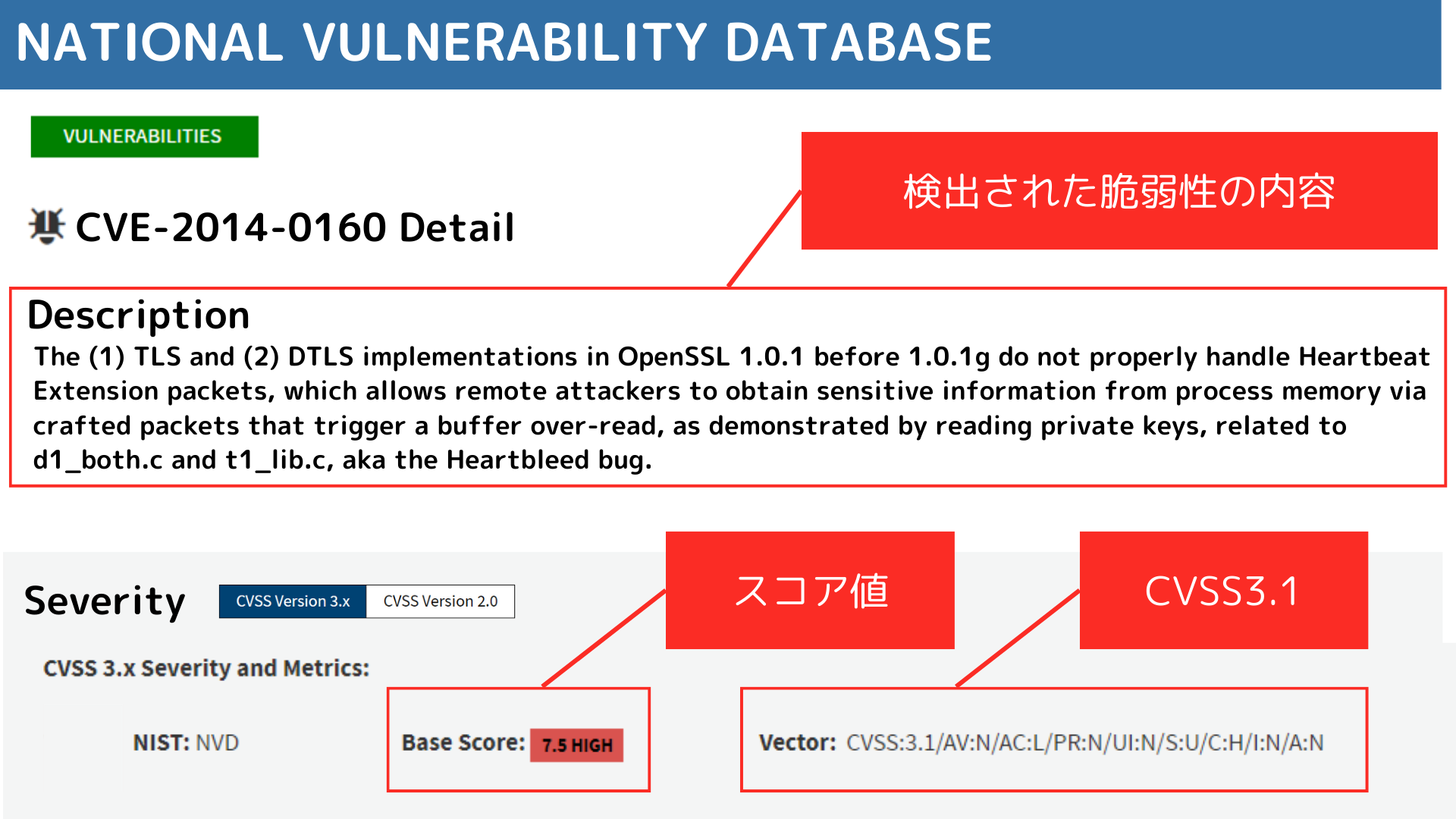

ちなみに、公開された脆弱性の多くは、米国国立標準技術研究所(NIST)が運営するNVD(National Vulnerability Database)によってCVSSスコアを付与されています。

実際のスコア値は、以下の図で示すようにCVE(Common Vulnerabilities and Exposures:共通脆弱性識別子、後述の7.で詳細を説明します)上で確認することができ、検出脆弱性の内容と、上記の計算式で作成されたスコア値の両方を確認することができます。

※1 NATIONAL VULNERABILITY DATABASEを元に作成

この画面はNISTのNVDにおいてCVE(Common Vulnerabilities and Exposures:共通脆弱性識別子)を説明しているものです※1。

※CVEについては以下「CVSS以外の脆弱性ガイドライン」を参照ください。

ご参考:

「共通脆弱性評価システム (Common Vulnerability Scoring System) Version 3.1 Calculator」(https://jvndb.jvn.jp/cvss/ja/v31.html)にて、脆弱性の深刻度や利用環境などを算出することができます。

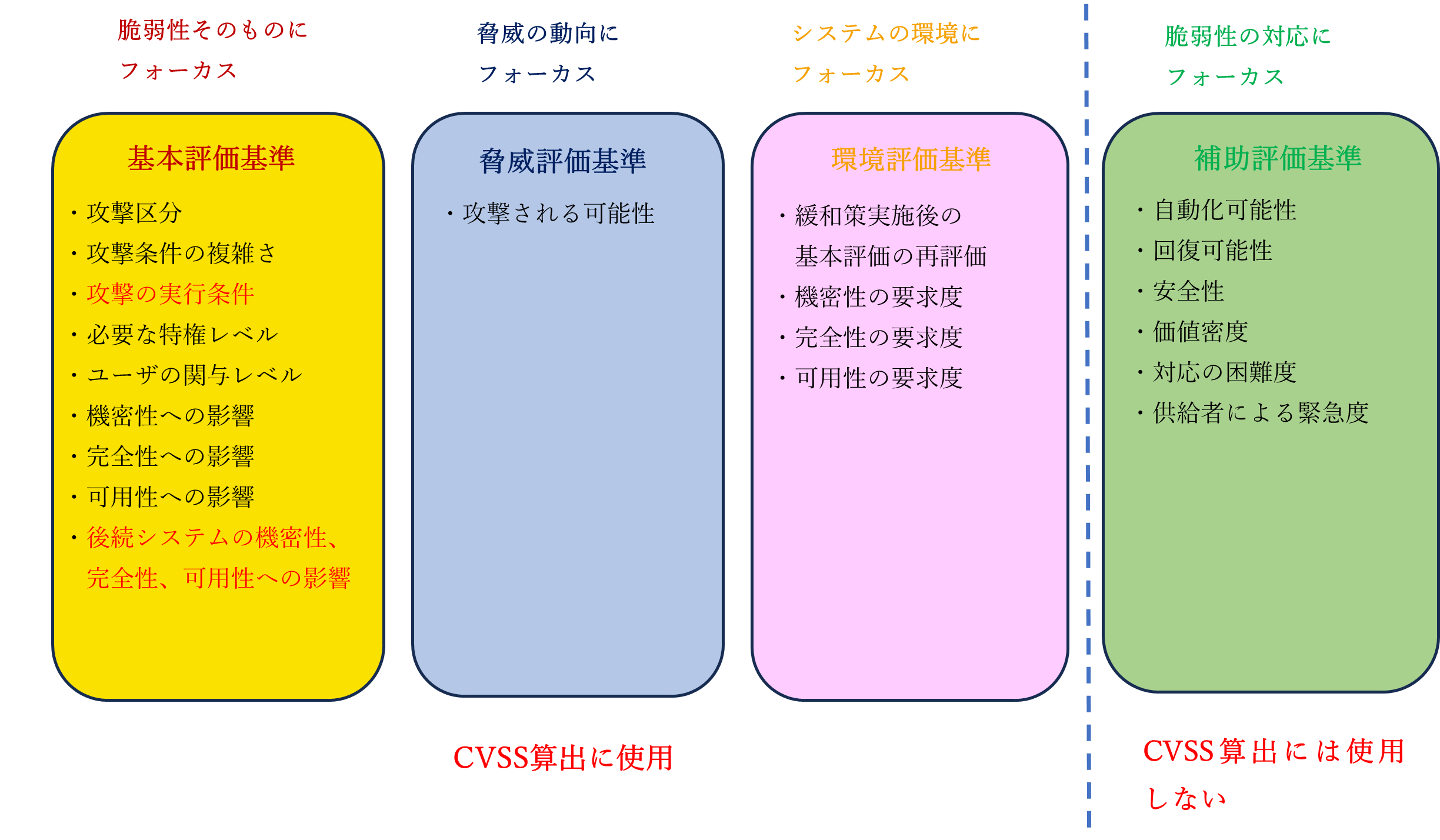

CVSS4.0の登場

2019年のCVSS v3.1公開から約4年が経過し、現実のシステム環境への適応性性に関する多くの課題が浮上してきました。それに対応するため、現行のCVSS v3.1に対して大きく5つの観点で変更を加えたCVSS v4.0が2023年11月にFIRSTより公開されました。

- 基本評価基準をより細かい粒度にした

- 下流のスコア付けの曖昧さを除去した (「スコープ」項目の除去)

- 脅威指標を簡素化しスコアリングへの影響を向上させた

- 脆弱性対応のための補助評価基準を追加した

- OT/ICS/IoTへも適用可能にした

CVSS3.1から4.0への変更点

CVSS3.1では前ページでも説明のとおり、基本、現状、環境評価基準の3つ評価基準を用いて評価されていました。

【CVE3.1の評価基準】

2023年11月に新たにリリースされたCVSS4.0の評価基準では、現在の多様化、複雑化するシステム環境において脆弱性の深刻度を表現するには十分でなく、またスコアリングの過程にも疑問が上がっていたことを考慮した内容になっています。

主な改正点は以下のとおりです。

【CVE4.の評価基準】

➀基本評価基準は追加・変更箇所以下のとおりです。

- 「攻撃の実行条件」が追加さました。

- 「スコープ」が廃止され、 「後続システムの機密性への影響」、 「後続システムの完全性への影響」、 「後続システムの可用性への影響」の3項目が追加されました。

- 「ユーザ関与レベル」についてCVSS v3.1では 「要(Required)」、「不要(None)」の2つの評価値でしたがCVSS v4.0では以下の通り「アクティブ(Active)」、「パッシブ(Passive)」、「なし(None)」の3つとなりました。

②現状評価基準は、脅威評価基準に名称変更されました。

※CVSS v3.1の現状評価基準では、3つの評価項目がありましたが、より本質的な観点として「攻撃される可能性」という1つの評価項目になりました。

➂環境評価基準は「緩和策実施後の基本評価の再評価」が変更されました。

これは、ベンダーがCVSS基本スコアを算出するための基本評価基準を、特定組織の環境を踏まえて再評価する内容です。

- 「後続システムの完全性への影響」

- 「後続システムの可用性への影響」

スコープ廃止後に新たに追加された「後続システムへの影響」3項目のうち、上記2つの評価項目については、基本評価基準の評価値:「高(Hight)」、「低(Low)」、「なし(None)」の3つに、「安全性(Safety)」が追加されています。

「安全性(Safety)」という評価値は、OT関連システムの脆弱性を悪用された際、人身に被害を与える可能性がある場合に選択されます。

④OT環境へカバー範囲を拡大

CVSSは当初、IT環境を対象とし、情報資産に対する影響のみを考慮して策定されました。しかし、今回の改定により、OT環境が正式に評価対象に加わり、OT環境での脆弱性悪用による「人身への影響を考慮する」ようになりました。これはOTセキュリティの重要性が増していることを意味します。

※CVSS4.0では、OT環境における脆弱性の深刻度が明確化されていますが、その情報を活用するためには「OT環境における脆弱性対応がいつでも行える体制」であることが大前提になります。

組織内にOT環境を把握している担当者がいない場合、組織がOTセキュリティの重要性を認識し、脆弱性の把握および対処を行う際に、どのように対応すべきか判断がつきません。

よってCVSS v4.0を活用した、OT環境の脆弱性管理を検討している企業では、情報システム部とOT環境の関係部門が一致協力し、OT環境の資産の洗い出しと、脆弱性が公表された際の対策などを事前に定義し、対応する体制を作ることが重要です。

- 1.自社でも自動化できる脆弱性診断 ~脆弱性診断を内製化しませんか?

- 2.脆弱性管理ソリューション「insightVM」の概要資料

- 3.insightVMの診断レポートサンプルとその見方

- 4.insightVMで脆弱性診断を自動化する方法

- 5.insightVMが脆弱性診断で実施している全診断項目一覧

- その他資料一覧はこちら

脆弱性診断に関して、下記のようなPDF資料がダウンロードできます。

診断のレポートサンプルや、診断ツールの概要、診断の自動化の仕方など、複数ございますので是非お役立て下さい。

CVSSのスコア一覧とその見方

CVSSの深刻度への対応方法

~深刻な脆弱性が見つかったときの対応方法~

CVSSのスコア値は、特に脆弱性の深刻度が高い場合に、対応を迅速に行うための指標として活用されます。以下に取り上げる2つのケースは、その代表的な例となります。

■ケース1

年に数回の割合で、世界中のセキュリティ機関や企業を震撼させるような緊急性の極めて高い脆弱性がニュースとして報道されることがあります。例えば2021年12月にOSSの一つであるApache Log4jの脆弱性(CVE-2021-45046)は世間を騒がせた緊急度の高い脆弱性です。

※この脆弱性については、別の記事でも取り上げていますので、「脆弱性診断(セキュリティ診断)とは?やり方や診断項目、診断の手順、診断例を解説」をご参照ください。

解決策:

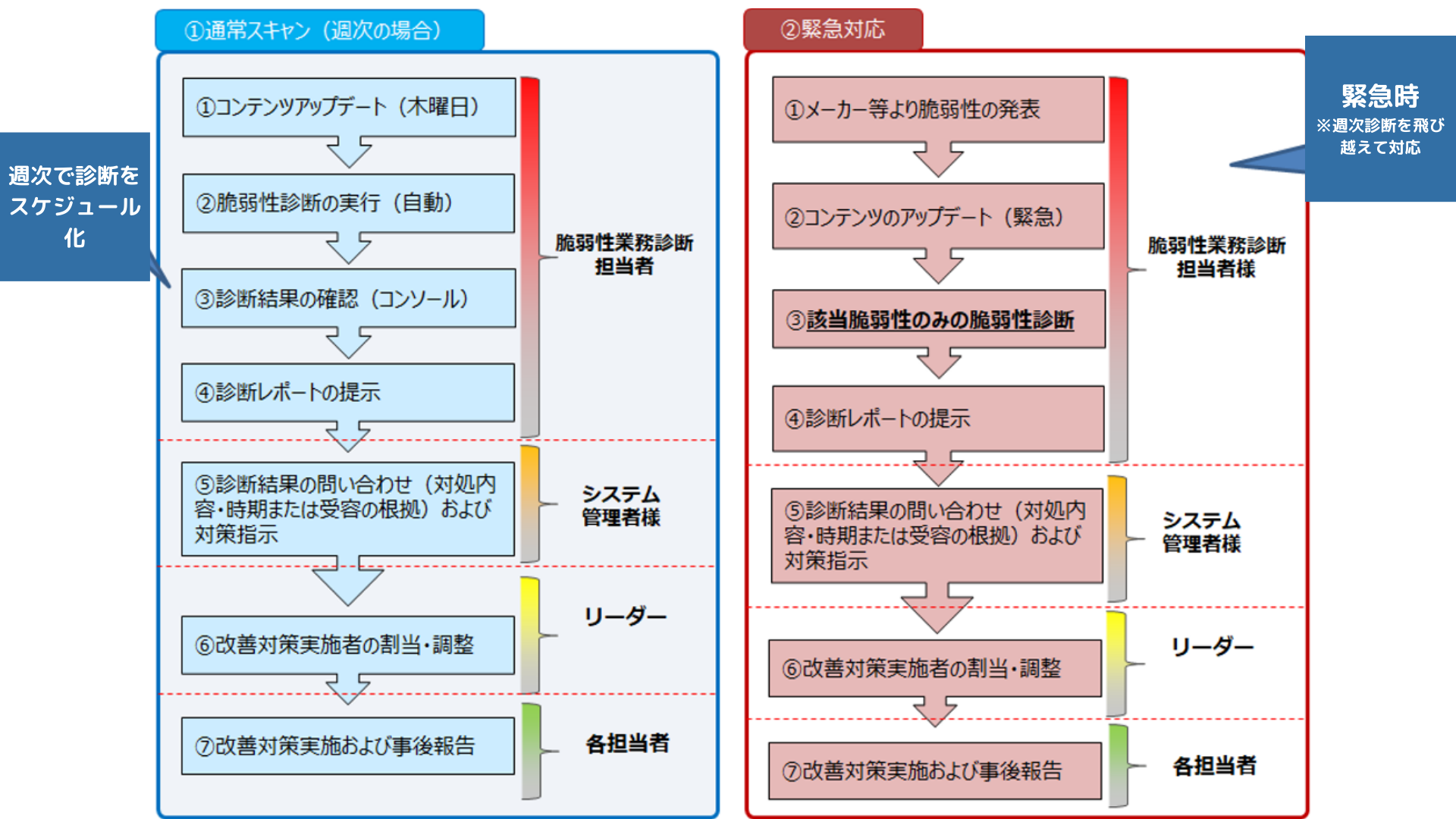

このような緊急性の高い脆弱性が公表された場合、組織内で脆弱性診断を行う体制ができていると、即座に対応することができます。脆弱性診断ツール「insightVM」では週に一度脆弱性診断を実施するための検査項目(シグネチャ)が更新されますが、緊急性の高い脆弱性が発見されると、週次のシグネチャ更新を待たずに臨時のシグネチャが追加されます。これにより、該当する脆弱性のみを選択し、脆弱性診断を実施することができます。

以下に、脆弱性診断を組織内で行う場合の診断パターン例を、通常時と緊急時の2つに分けてご紹介します。

ご参考: insightVMを導入している当社のお客様では、Log4jの脆弱性への対応として、まずApache Log4j-core 2.15.0より前のバージョンが利用されているかを個別に調査しました。その後、一時的な対策として環境変数の変更や、クラスパスからの削除などの設定変更を実施したうえで、順次パッチを適用していきました。

しかし、脆弱性診断がすでに内製化されていたにもかかわらず、システムの最終的な設定変更からすべてのパッチ適用が完了するまでには多くの工程を必要としました。

脆弱性診断を内製化している場合にも、対応には大きな労力を要します。内製化ができていない場合には、外部コンサルティング専門の会社へ診断を委託することから始める必要があり、工程はさらに多くなります。

また、外部委託も行なっていない場合には、いつ攻撃者のターゲットになるか予測不能な状況となります。

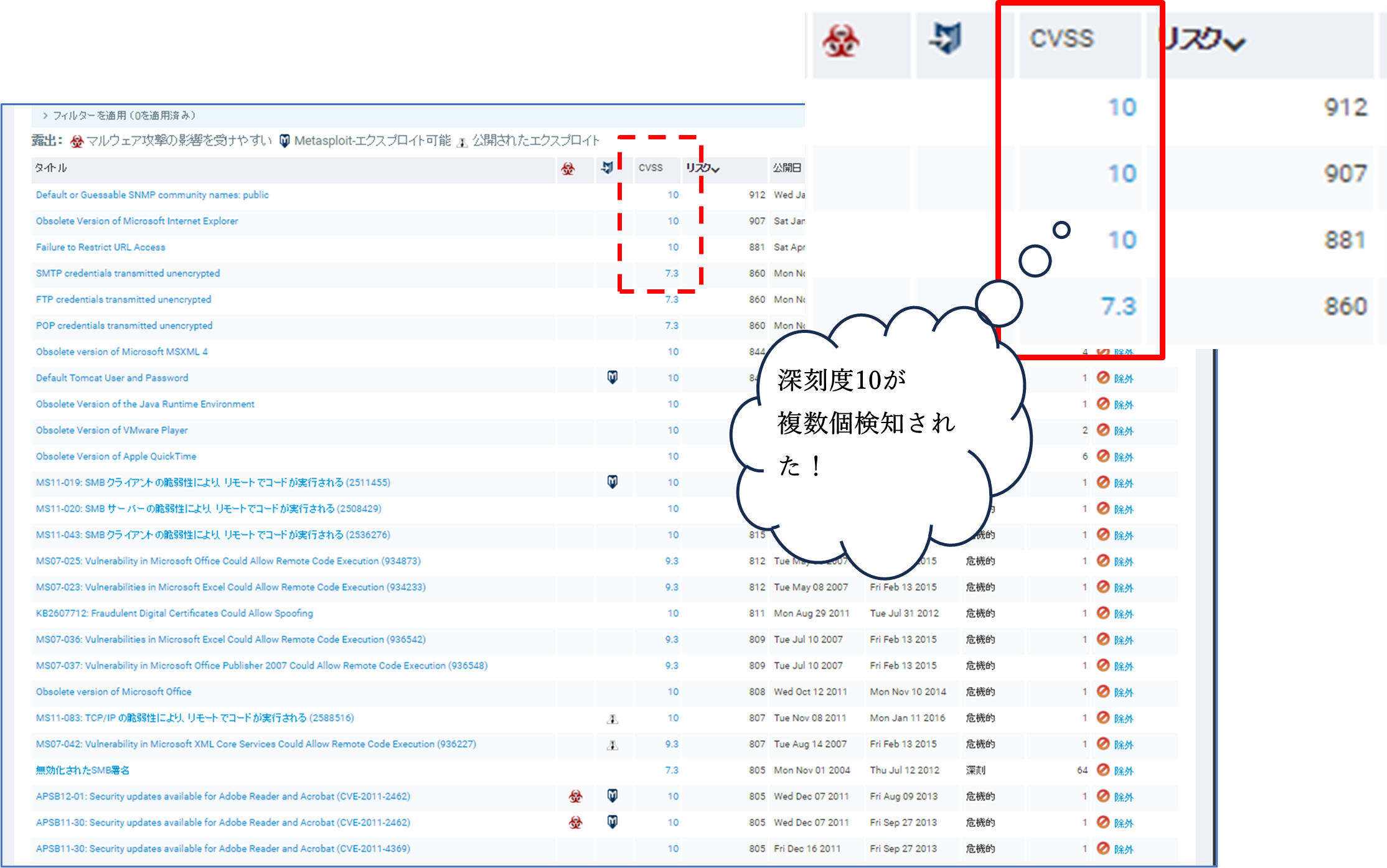

■ケース2

社内で診断ツールを用いる場合や、外部に委託して脆弱性診断を実施した際に、検出した脆弱性の深刻度のスコア値が10の脆弱性が一度に複数検出されることがあります。この場合、脆弱性の数が多すぎてどこから手をつけていいか判断が困難になる場合があります。

※脆弱性を検知したinsightVMの画面イメージ

解決策:

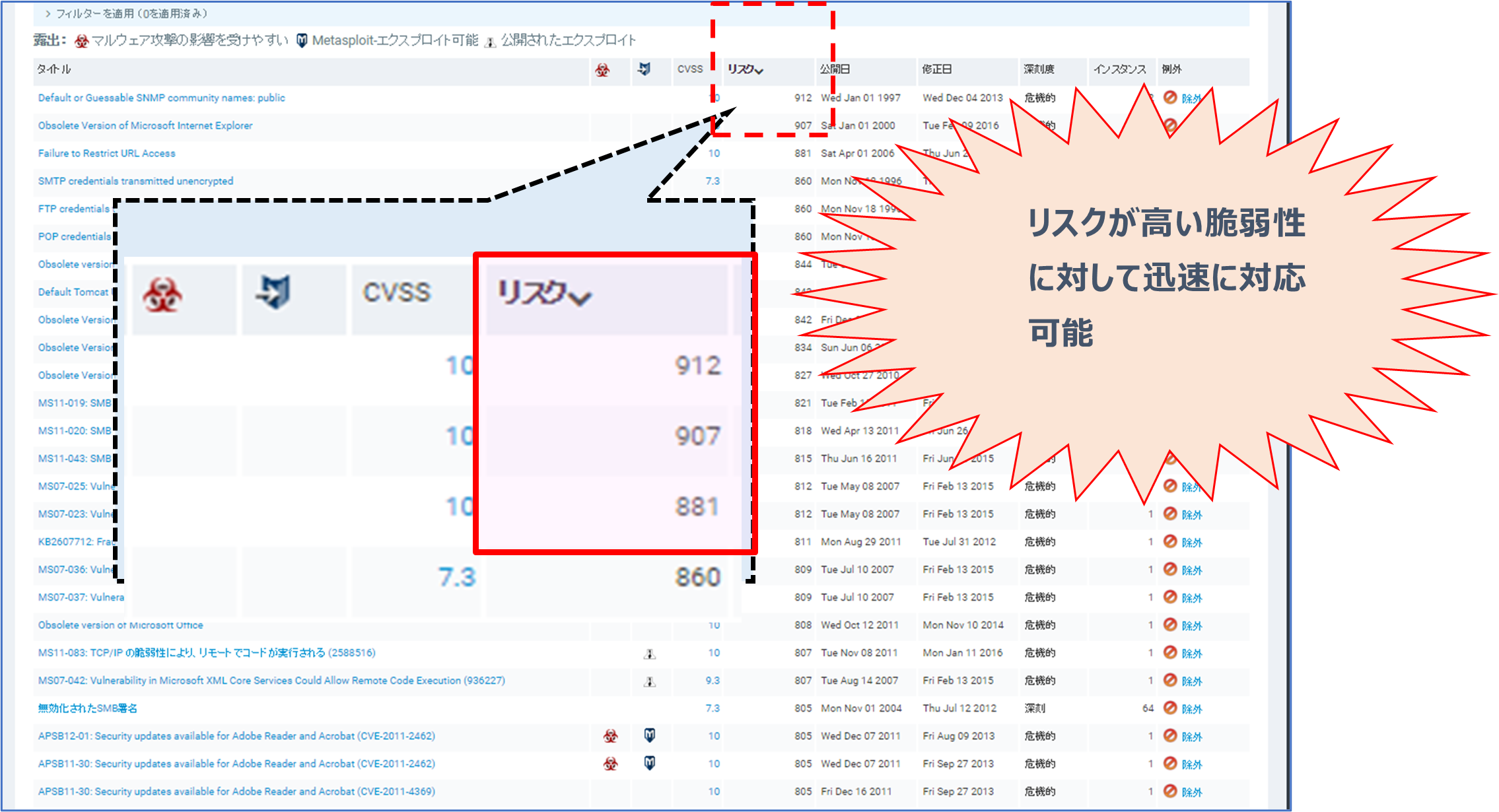

脆弱性診断ツールinsightVMでは、CVSSのスコアとは別の、粒度がさらに細かい「リアルリスクスコア」という評価基準を設けています。そのため、CVSSスコア値が10の脆弱性が一度に複数検出された場合でも、リアルリスクスコアを基に、優先的に対応が必要なものをピックアップし、対処することができます。

※insightVMの脆弱性評価イメージ

CVSS以外の脆弱性ガイドライン

CVEとは

CVEとは、Common Vulnerabilities and Exposures の略称で、「共通脆弱性識別子」と訳されます。

メーカーやホワイトハッカーから報告される情報セキュリティの欠陥(脆弱性)をデータベース化し、公開する目的で作られ、それぞれ「CVE-2023-XXXXX」のように固有の識別子(CVE-西暦ID)が付与されます。

CVEを用いることで、検出された脆弱性について、一般に情報共有を行うことが可能となり、固有の識別子(ID) を参照し、それぞれの現場において、セキュリティパッチをあてるなどの対策を講じることが可能になります。

脆弱性を識別し、世界中の誰もが閲覧、共有できる仕組みとして、米国の非営利団体MITRE Corporationが米国政府の支援を受けて管理しており、情報セキュリティの分野でグローバル標準として活用されています。

また、米国国立標準技術研究所(NIST)が運営する脆弱性のデータベースとしてNVD(National Vulnerability Database)があります。

また日本国内では情報処理推進機構がJVNを運営し、MITREが定める情報ソースの1つであり、検査ツール提供や脆弱性情報提供を通じ制度の運営に参加しています。

CVSSのスコア値はこのCVE上にも表示されます。

CISベンチマーク

CIS(Center for Internet Security)とは、米国国家安全保障局(NSA)、国防情報システム局(DISA)、米国国立標準技術研究所(NIST)などの政府機関と企業、学術機関などが協力して、インターネット・セキュリティ標準化に取り組む目的で2000年に設立された米国の団体の略称です。

CISが策定した「CIS Benchmarks」は、情報システムを安全に構築し維持管理するためのベストプラクティスをまとめたガイドラインであり、PCやサーバー、ネットワーク機器、モバイル機器、データベース、アプリケーション、クラウドサービス等の製品やサービスに対して、バージョンごとに詳細なパラメーターを定めています。

CIS Benchmarksは、海外拠点の理解が得られやすく、CIS Benchmarksをもとに策定したサイバー対策指針をグローバルに展開する際の親和性が高いという特色があります。実際に国内外のグローバル企業でも広く活用されています。

- 1.自社でも自動化できる脆弱性診断 ~脆弱性診断を内製化しませんか?

- 2.脆弱性管理ソリューション「insightVM」の概要資料

- 3.insightVMの診断レポートサンプルとその見方

- 4.insightVMで脆弱性診断を自動化する方法

- 5.insightVMが脆弱性診断で実施している全診断項目一覧

- その他資料一覧はこちら

脆弱性診断に関して、下記のようなPDF資料がダウンロードできます。

診断のレポートサンプルや、診断ツールの概要、診断の自動化の仕方など、複数ございますので是非お役立て下さい。

KEV

KEV(Known Exploited Vulnerability)は米国の政府機関CISA(Cybersecurity and Infrastructure Security Agency) が、実際に悪用が確認された脆弱性をリスト化したものです。

このリストに記載されている脆弱性は危険度が非常に高いと考えられますので、自組織にこれらの脆弱性が存在する場合は優先的に対応する必要があります。

脆弱性診断ツール「insightVM」では脆弱性のカテゴリとして、「CISA KEV」というものがあり、検出した脆弱性の中で、KEVに登録されたものがあるかを確認することができます。ツールを活用することで、明確な対策が公開されている脆弱性の見逃しを防ぐことができます。

CISAによれば、CVSS値で「重大」や「高」と判定された脆弱性のうち、実際に悪用される脆弱性は全体の4%であるとされています。また、そのうちの42%がゼロデイ攻撃であり、50%が2日以内、75%が28日以内に悪用されているとも記載されています※2。KEVに追加される脆弱性は多くないものの、すぐにでも被害が発生する可能性のある脆弱性がほとんどなので、緊急性が高い脆弱性として特に注意が必要です。

出典(参考文献一覧)

※1 NIST(National Institute of Standards and Technology)| NATIONAL VULNERABILITY DATABASE (参照日:2024-03-13)

※2 CISA(Certified Information Systems Auditor) | Reducing the Significant Risk of Known Exploited Vulnerabilities (参照日:2024-03-13)