Recorded Futureライターチームです。

この記事は、海外拠点を持つ日本に本社を構える企業が抱えるセキュリティ上のリスクと講じるべき対策について解説しています。

海外拠点におけるセキュリティリスクは多様に存在しますが、セキュリティフレームワークの実装、情報セキュリティマネジメントの実施、情報システムの耐障害性を高める、脅威インテリジェンスの導入といった対策を講じることでリスクに対応することができます。

記事を読んだ後に「海外拠点の潜在的な脅威を可視化する方法が知りたい」「脅威インテリジェンスの導入を依頼したい」という方は、お気軽にお問合せください。

- Recorded Futureのページから概要資料を請求

脅威インテリジェンス最大手のRecorded Future

目次

海外拠点におけるセキュリティ上のリスク

ICTの活用やグローバル進出の活発化に伴い、海外進出している日本企業へのサイバー攻撃の被害を伝える報道が目立つようになりました。

法務省より発行されているレポート「サイバー空間における脅威の概況」においては、2021年に発生した海外に拠点を持つ国内企業へのサイバー攻撃について、次のような事例が掲載されています*1。

3月 | 大手電気機器メーカーへの不正アクセス事案 同社の海外子会社への不正アクセスを契機として、同社が契約するクラウドサービスへの不正アクセスが行われていたことが判明 |

| 7月 | 大手医薬品メーカーの海外子会社 サイバー攻撃(2020年10 月)により、一部情報が流出 |

8月 | 大手保険会社 海外グループ会社がランサムウェア攻撃を受けたことが発覚 |

10月 | 大手自動車メーカー 海外子会社が不正アクセスを受け、工場の一部で稼働を見合わせる事態が発生 |

11月 | 大手電気機器メーカー ネットワークに対する不正アクセスが発覚し、後に同社の海外子会社のサーバを経由した攻撃であったことが判明 |

同レポートにおいて法務省は、相次ぐ日本企業の海外拠点を狙ったサイバー攻撃に警鐘を鳴らしています。

海外拠点におけるセキュリティリスクは、サイバー攻撃に限らず多様に存在します。実際の現場の声も参考にしつつ、対策を講じるべきセキュリティリスクについて述べていきます。

サプライチェーンの盲点

サプライチェーンとは、製品の原材料や部品の仕入れから製造、配達、販売、消費までの供給連鎖のことです。一連のサプライチェーンの過程をひとつの企業で完結することは難しく、多くの場合、複数の企業が関連します。

昨今、サプライチェーンの中でセキュリティ体制が弱い組織を狙ってサイバー攻撃を仕掛ける手口である「サプライチェーン攻撃」が多くなっています。

サプライチェーン攻撃は、独立行政法人 情報処理推進機構(IPA)が発表している「情報セキュリティ10大脅威」の組織部門で2023年には2位にランクインしました*2。

| 1位 | ランサムウェアによる被害 |

| 2位 | サプライチェーンの弱点を悪用した攻撃 |

3位 | 標的型攻撃による機密情報の窃取 |

4位 | 内部不正による情報漏えい |

5位 | テレワーク等のニューノーマルな働き方を狙った攻撃 |

6位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) |

7位 | ビジネスメール詐欺による金銭被害 |

8位 | 脆弱性対策の公開に伴う悪用増加 |

9位 | 不注意による情報漏えい等の被害 |

10位 | 犯罪のビジネス化(アンダーグラウンドサービス) |

米国においてもサプライチェーン攻撃が注視されており、米国国立標準技術研究所(NIST)が公開している「NIST Cybersecurity Framework」では、2018年にサプライチェーンにおけるリスク管理の重要性についての記述が強調されるなどの動きを見せています*3。

拠点間におけるセキュリティ水準のばらつき

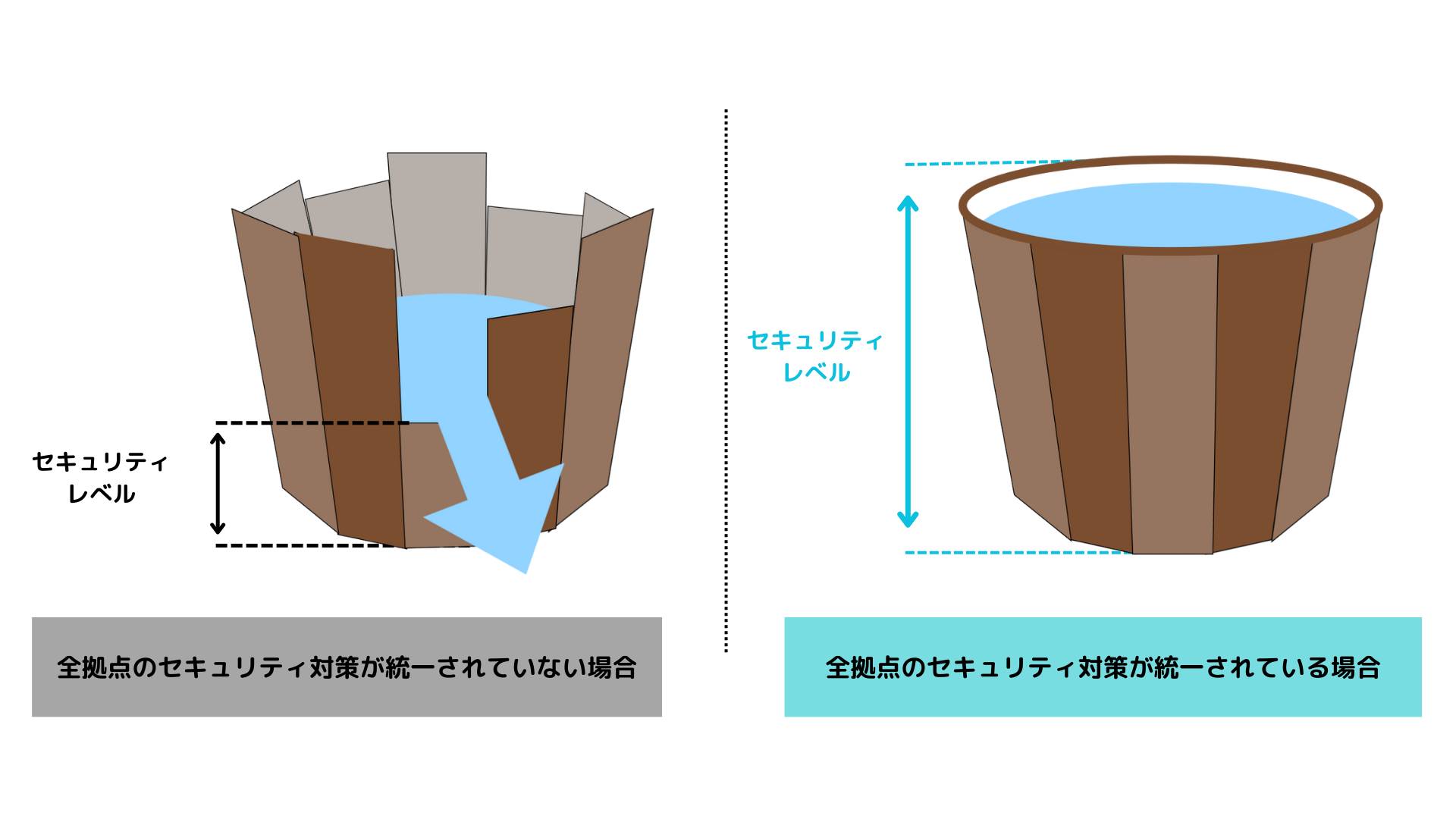

海外にも拠点を持つ企業のセキュリティは「桶の理論」で考えるべきでしょう。

桶の理論とは組織に一カ所でも弱い部分(脆弱箇所)があれば、そこが攻撃者の侵入口になる(水が漏れる)ことを意味します。

国や地域ごとに準拠すべき法令、さらにはサイバー攻撃の被害状況や発生頻度、情報漏えいの経路が異なります。

そのため、企業は組織全体のセキュリティ水準を統一するために各拠点へセキュリティ専門人材を配置する、全拠点に統一したセキュリティ製品を導入するなどの対策を講じる必要があります。

サイバーセキュリティ以外の地域特有のリスクもある

サイバー攻撃以外にも、海外拠点にはロケーションごとのリスクが存在し、次のような損害が生じる可能性もあります。

自然災害

地震、噴火、浸水、洪水、台風等地域ごとに様々なものがあり、発生頻度や発生時の被害の深刻度が異なります。

被災した場合や地域のインフラが停止した場合、社内の情報システムが停止し、業務が停止する可能性があるほか、店舗の場合は交通網の停止による影響や設備の破損等により営業が不可能となるリスクがあるでしょう。

そのため海外拠点の選定や店舗の新規出店計画、BCP策定の際には対象地域における過去の災害記録や災害時の被害予測などを確認し、対応を考える必要があります。

地元犯罪組織による窃盗被害

地元犯罪組織による強盗被害により、オフィスや店舗の設備が破壊されるリスクや、店舗用PC等の業務使用機器が盗難される恐れがあります。

業務で使用する機器が盗難被害に遭うと、盗難された機器がさらに別の犯罪組織に売り渡され、最悪の場合、サイバー攻撃に利用されることや、顧客データや売上データなどの機密情報を悪用されてしまうといった被害も起こり得るでしょう。

地元の犯罪組織や現地の犯罪の動向は、社会情勢などの影響で常に変化し続けます。

リアルタイムに情報を収集できる仕組みがない場合、現地拠点の警備やセキュリティ対策を強化するタイミングが遅くなってしまいかねません。

海外拠点のリスクを回避するための一般的なセキュリティ対策

ここまで、海外拠点における情報セキュリティとサイバーセキュリティ以外の現地特有のリスクを解説しました。

それでは、一般的に海外拠点における様々なリスクを回避するためには、どのような対策が行われているのでしょうか。

国内外で統一した情報セキュリティポリシーを制定する

特に「サプライチェーンの盲点」や「拠点間におけるセキュリティ水準のばらつき」の対策として、グローバル拠点間で統一した情報セキュリティポリシーを制定し、国内外の拠点においてセキュリティ水準を保つためのルールを設けることが効果的です。

情報セキュリティポリシーには、例えば、アクセス権限や編集権限の付与条件や情報の目的外利用を防止するための対策、情報漏えいを防ぐ方針等が示されます。

サプライチェーンのいずれかに情報セキュリティポリシーが守れていない拠点がある場合には、「桶の理論」のとおり、サプライチェーン全体のセキュリティ水準が下がる恐れがあることに注意する必要があります。

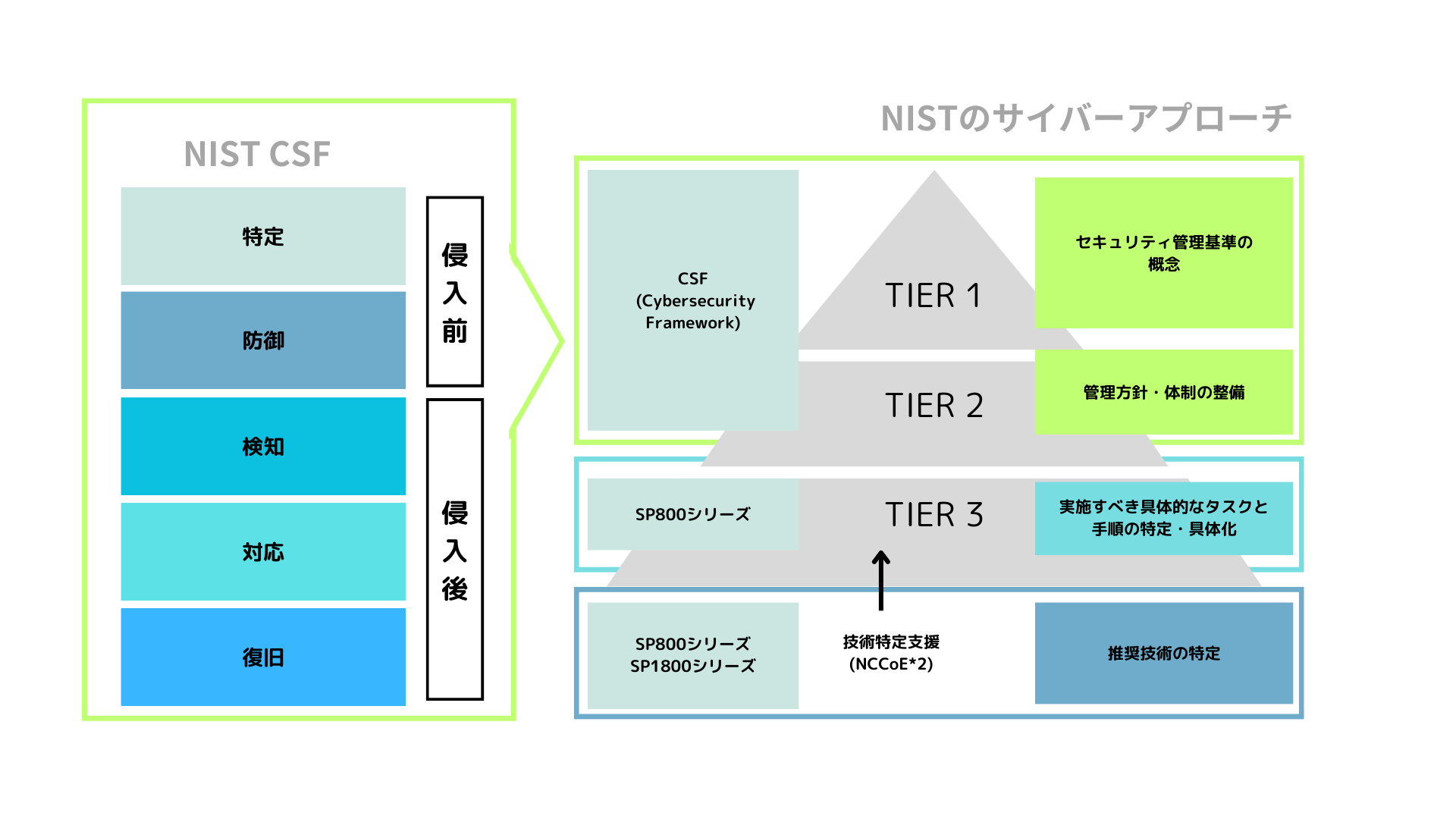

海外拠点や関連会社といったサプライチェーンにおけるポリシーの準拠状況に差を生まないためには、サプライチェーンにおけるリスク管理についても定義している、NIST CSF(Cyber Security Framework)と照らし合わせながらセキュリティポリシーを策定することも有効です。

NIST CSFは、サイバーセキュリティ方針の策定において世界的に活用されている代表的なセキュリティフレームワークであり、国内ではIPAによって「重要インフラの サイバーセキュリティを改善するためのフレームワーク」として翻訳されています*4。

NIST CSFは、米国国立標準技術研究所(NIST)から発行され、組織がサイバーセキュリティー・リスクの管理を改善するための基準、ガイドライン、およびベスト・プラクティスからなります。

NISTからは、セキュリティフレームワークのほかにセキュリティガイドラインも発行されています。

代表的なNIST SP800は、元々米連邦政府の情報システムを対象に作成されたセキュリティガイドラインであり、中でも「SP800-171」は「連邦政府以外のシステムおよび組織における非機密扱いの管理情報保護」のためのガイドラインと位置づけられています。

このことから、国内外の重要インフラストラクチャや民間企業、学術機関など様々な分野で活用されています。

例えば、日本国内においては、デジタル庁が発表している「セキュリティ統制のカタログ化 に関する技術レポート」において参考情報の一つとなっています*5。

実際に情報セキュリティポリシーを制定した後は、社員が情報セキュリティポリシーを守れているかどうか、記載内容がセキュリティ強化に効果的かどうかなどのチェック項目に基づいて情報セキュリティポリシーを定期的に評価し、必要に応じて内容の更新を行うことが重要です*6。

そのためには、拠点間における緻密な連携や脅威インテリジェンス等を活用して全拠点におけるセキュリティ対策の取組み状況を把握できる体制作りも必須となります。

GIS(地理情報システム)を活用して現地の情報収集を行う

地理情報とは、空間上の特定の地点または区域の位置を示す情報(位置情報)とそれに関連付けられた様々な事象に関する情報、もしくは位置情報のみからなる情報のことです*7。

GISでは「店舗を出店するのに最適な場所はどこか?」、「地震発生時における自組織の被害想定は?」「犯罪の発生頻度が高いエリアや通りは?」など、場所に関連する疑問に対しリアルタイムに回答し、出店候補地の立地分析や災害発生時の被害シミュレーション等に活用されています。

関連組織のセキュリティ状況を可視化

サプライチェーン攻撃や拠点間におけるセキュリティ水準のばらつきを防止するためには、関連組織において利用されているシステムや機器の脆弱性を可視化し、リスクになりやすい攻撃手法を把握することでプロアクティブに防御をするという対策も有効です。

米国においては、関連組織全体の脆弱性可視化や対応の意思決定を迅速化するソリューションとして、脅威インテリジェンスの活用が進んでいます*8。

脅威インテリジェンスは、企業のセキュリティに影響を及ぼす可能性のある情報を収集し、分析する役割を果たします。これにより、企業はサイバー攻撃に対応する際に意思決定を行うための情報を得ることができ、具体的には脆弱性の優先順位付けや不正行為の防止、リスク分析といった用途で活用可能です。

海外拠点におけるリスクに対応する「Recorded Future」

米国のRecorded Future社が提供する、脅威インテリジェンス「Recorded Future」は、10年以上もの間、オープンウェブからダークウェブに至るまで100万以上のソースからデータを収集し続けています。

Recorded Futureが収集できるデータは多岐にわたり、企業に関する書き込みや漏洩した機密情報、世界各地の自然災害や犯罪被害といったローカルな情報を含め目的や用途に合わせてリスクマネジメントができます。

収集したデータは、特許取得済みの13言語に対応した自然言語処理によって自動解析、リアルタイムで想定される評価結果を提示します。

これらの情報は、サイバー攻撃のみならず組織の運営を脅かすような脅威から保護し、意思決定の支援を可能とするレベルにまで活用されていることから、「セキュリティインテリジェンス」と呼ばれています。

「セキュリティインテリジェンス」の例として、

- サプライチェーン全体のシステムやアプリケーションにおける脆弱性等の脅威を可視化し緊急性に基づいてスコア化

- 特定の場所の近くで起こっている犯罪やテロなどの、アクティビティの調査や関連情報の監視およびリスクのスコア化

- 組織に関連する誹謗中傷や漏洩したデータを特定し対処すべき脅威ごとに優先順位を提示

などが挙げられます。

Recorded Futureは、本記事で述べた海外拠点におけるリスクに特化したインテリジェンスを用意しており、目的に応じて「モジュール」を選択または組み合わせて活用できます。

機械学習や蓄積したインテリジェンスを活用することで、サプライチェーン全体のネットワークやシステムにおいて、関連性が高く脅威となる可能性のあるサイバー攻撃やマルウェアなどを特定し、スコア化することができます。

また、マルウェアの解析にはサンドボックスを使用し、特定の攻撃者や情報源を監視することも可能です。これにより、サイバー攻撃やデータ侵害などの被害が生じる可能性を迅速に排除することができます。

脅威インテリジェンス

サプライチェーン全体のネットワークやシステムにおいて関連性が高く脅威になりやすいサイバー攻撃やマルウェアなどを、機械学習や蓄積したインテリジェンスによって特定しスコア化。

サンドボックスによるマルウェアの解析や、特定の攻撃者および情報源を監視することも可能です。サイバー攻撃やデータ侵害等の被害に繋がる可能性を持つ脅威やリスクを無駄なく迅速に排除することが可能となります。

地政学インテリジェンス

ESR社のGISソリューションと連携した地政学インテリジェンスは、海外拠点所在地の自然災害、犯罪やテロ、暴動や法律などに関連する情報を収集し、企業に関連のある脅威を自動的に選出し、緊急度別にスコア化および監視をします。

また、位置情報に基づいた監視リストをリアルタイムで監視することも可能です。これにより、物理的資産に対するリスクを迅速に検出し、分析することができます。

これによって、拠点現地におけるリスクから企業を保護するだけでなく、インシデント発生時の意思決定を迅速化することができます。

サードパーティインテリジェンス

関連組織に対する悪意ある発信やドメインの悪用、ランサムウェアやマルウェア攻撃の兆候、機密情報の漏えいのほか、ダークウェブでの攻撃者同士のコミュニケーションを収集および監視しインテリジェンスとして提供します。

早期に攻撃の兆候を捉えることができるため、プロアクティブな防御としての対応策に役立てることができます。

- 脅威インテリジェンス「Recorded Future」のデモをお試しください

海外拠点の潜在的な脅威を可視化しプロアクティブな防御を実現

Recorded Future社は2009年の創業以来、業界トップクラスの情報量から得られるインサイトとリアルタイムに生成されるインテリジェンスをユーザに提供し続けています。

出典(参考文献一覧)

※1 法務省 | サイバー空間における脅威の概況2022 (参照日:2023-10-30)

※2 IPA | 情報セキュリティ10大脅威 2023 (参照日:2023-10-30)

※3 経済産業省 | サプライチェーン・サイバーセキュリティ等に関する 海外の動き (参照日:2023-10-30)

※4 IPA | 重要インフラの サイバーセキュリティを改善するためのフレームワーク (参照日:2023-10-30)

※5 デジタル庁 | セキュリティ統制のカタログ化に関する技術レポート(参照日:2023-10-30)

※6 総務省 | 情報セキュリティポリシーの評価と見直し (参照日:2023-10-30)

※7 国土地理院 | GISとは・・・ (参照日:2023-10-30)

※8 Recorded Future | Recorded Futureが成長とイノベーションの分野でリーダーに(参照日:2023-10-30)